今回は2023年に取得したワンワールド特典航空券の残りを使ってマレーシア・クアラルンプールを経由してタイ・バンコクに向かいます。

当初は3時間程度の乗り継ぎでそのままバンコクに行く予定だったのだが、前回クアラルンプールで食べたサテーとラクサをもう一度食してみたくなり、24時間以内に乗り継げるように調整して事実上1泊できるようにした。

詳細はちゃんと理解していないが、24時間以内は乗り継ぎとなるが、24時間を超えると途中降機となるらしい。

ワンワールド特典航空券は、同一空港での途中降機は1回までしか駄目だが、乗り継ぎは複数回出来るようになっており、この絡みで24時間というのは重要な意味を持つ。

空港移動

ワンワールド特典航空券の絡みで、今回のスタートは関西国際空港から。

自分は東京に住んでいるが、フライトが9:55となり、前泊しないと厳しそうなので前日に大阪入りしていた。

一番便利なのは空港直結のホテルなのだが、素泊まりだけの割には宿泊費に納得感が無い。

そこでグーグルマップと相談した結果、東岸和田にあるルートインに宿泊することにした。

国内:ルートイン

海外:IHGかGHA

って感じ。

ルートインは基本大浴場が備わっていて、直予約すると朝食も付いてくる。個人的にはこれで満足なのである。しかもポンタポイントも貯まるため、JALマイルが思考のベースになっている自分と相性が良い。

ルートインが海外にも展開していればそのままルートインを使いたいが、生憎海外には無いため、海外ではIHGかGHAがメインとなる。ちなみにIHGは国内ではANAと提携しているため、JALマイルベースの自分と相性が悪いのと、費用対効果と満足度の観点からIHGを使う理由が全くない。一方、GHAは国内にほとんどない。

余談が長くなったが、東岸和田のルートインは駅から徒歩1分なのでとても利便性が良い。

早速東岸和田駅から関空に向かう。

関空行きの電車は頻繁に出ている模様。ホームに行ったらすぐ電車が来た。

ちなみにJRの関空行きの普通電車は関空行きと和歌山方面行きが連結されていて、関空の直前で切り離されて分かれていくらしい。

ちなみに、ルートインの合った東岸和田から関空までは4駅で到着。

という訳で無事関空到着。

チェックイン

久々の関空だが、フライト数がめちゃくちゃ増えているような、、、、

フライトの2時間以上前に到着したが、チェックインは既に開始している模様。

早速カウンターに向かう。マレーシア航空はHカウンター。

カウンターはビジネスカウンターが2、Web/オンラインチェックイン用カウンターが2、エコノミークラス用のチェックインカウンターが1だった。

エコノミークラスの場合はオンラインチェックインをしておかないと更に冷遇されることを学んだ。

今回はビジネスクラスなのでビジネスクラスカウンターに向かうがそれなりに混んでいた。(ちなみに当日のビジネスクラス満席だった)

後ろに年配の夫婦が来たのだが、夫はワンワールドエメラルドを所持している模様。ちょうどビジネスとオンラインチェックイン用カウンターの込み具合が同じくらいだったので夫はビジネス、妻はエコノミーに分かれて早い方でチェックインを済ませるという罪深い方法を選択。ところが妻は分かれて並ぶのは嫌だということで、夫婦喧嘩勃発。「くそじじい」「くそばばあ」の言い合いをしており、その後ラウンジでも見かけたが一言も口をきいていなかった。

ステータスは家族を幸せにするために使うもので、こういう罪深い使い方はいかんなと感じた。

待っているうちにエコノミークラスは大量の団体客が流れ込んできて、結局ビジネスクラスカウンター>Web/オンラインチェックイン用カウンター>エコノミークラスカウンタの順で早いことが分かった。

無事チェックインが終わったが、マレーシア航空のビジネスクラスはファストレーンが使える模様。

このファストレーンの効果は絶大で、朝8時くらいの段階で手荷物検査場には50人くらいの行列ができていた。

この50人をすっ飛ばして手荷物検査を終えられるので、有難い限りです。

ちなみに、チケット無いのに突撃しても当然断られます。(↓写真入り口にいたカップルがその例)

ラウンジ

出国審査を終えたらラウンジに直行します。

関空って、以前は廃れた空港の印象が強かったが、リニューアルが進んでいる模様。

免税店の中を歩いて行かないと到着ゲートにたどり着けないような、欧州の空港でよく見るスタイルに変わっていたのと、雰囲気がとてもよくなっている印象。

それではサクララウンジに突撃。

朝ルートインで軽く食べてしまったし、フライトは10時で機内食もあるので、ラウンジでは何も食べないつもりだったのだが、サクララウンジに来てJALカレーを食べないのは失礼にあたる気がして、軽めにJALカレーを頂く。

搭乗

のんびりしていたら搭乗時間開始となり、ゲートに向かう。

ゲートは物理的にエコノミークラスとビジネスクラスに分けられていた。

※ぱっと見エコノミーとビジネスの待ちの人数が同じに見えますが、エコノミーはこの後ろに長蛇の列ができています。

そして今回はボーディングブリッジも分かれていました。

※搭乗ゲートはステータス持ちでもビジネスクラス用を利用できますが、ボーディングブリッジではガチのビジネスクラス搭乗客だけが左に行けます。

フライト

もちろんフルフラットにもなります(ベッドメイキングはセルフで)。

機材はA330-300

REGISTRATIONは9M-MTJ

9M-MTJの直近3日間のフライト実績はこんな感じ。アジア圏を飛び回っている印象

(太字が今回搭乗したフライト)

26 Apr 2024

Kuala Lumpur (KUL) Seoul (ICN) MH66 23:30 07:10

Bangkok (BKK) Kuala Lumpur (KUL) MH781 20:30 22:50

Kuala Lumpur (KUL) Bangkok (BKK) MH780 17:45 18:55

Osaka (KIX) Kuala Lumpur (KUL) MH53 10:25 15:45 ←搭乗機

25 Apr 2024

Kuala Lumpur (KUL) Osaka (KIX) MH52 22:25 05:45

Taipei (TPE) Kuala Lumpur (KUL) MH367 15:10 20:00

Kuala Lumpur (KUL) Taipei (TPE) MH366 09:15 14:10

24 Apr 2024

Delhi (DEL) Kuala Lumpur (KUL) MH191 23:00 06:55

Kuala Lumpur (KUL) Delhi (DEL) MH190 18:50 21:50

Beijing (PKX) Kuala Lumpur (KUL) MH319 10:00 16:30

機内食

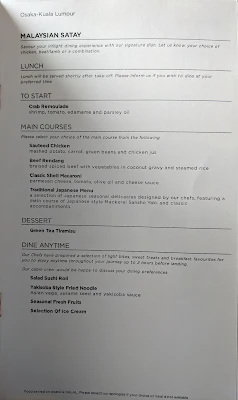

機内食のメニューはこんな感じ。

普通A側から機内サービスを始める印象が強いが、マレーシア航空は逆側からサービスをしていた。

以前もエコノミークラスを優先搭乗させて、ビジネスクラスを最後に搭乗させる珍事があった。マレーシア航空はちょっと他の航空会社と考えが異なるらしい。

という訳で、何が言いたかったかというと、1Aに座っているにもかかわらず、既にメニューのビーフは売り切れの状態だった。

メインはチキン、ビーフ、パスタ、和食の4択。

何を考えたのか、自分はパスタを選択した。。。

マレーシア航空のビジネスクラス機内食と言えば、まずはコレ。

この日は偉く揺れるフライトで、途中何回も機内サービスが中断しましたが、おいしく頂きました。

そしてメインのパスタ。シェルマカロニの大きさが、ざっくり想像の3倍の大きさで、ある種未知との出会い。おいしく頂きました。

最後はデザート。抹茶のティラミス。スプーンが無かったのがちょい残念。

通常はこの後コーヒーとか紅茶のサービスがあるのだが、飛行機揺れまくりでホットドリンクの提供は無かった。

食後一休みして起きるとCAさんから「軽食如何ですか」のご案内。

有難くアイスとコーヒーを頂きます。アイスはハーゲンダッツでした。3種類あって、王道のバニラを選択。

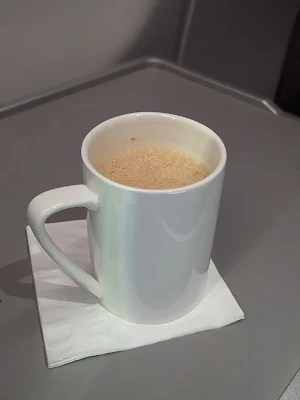

ちなみに、マレーシア航空のビジネスクラスに乗ったら必ず頼まなければならないものがあります。

それが、マレーシア航空のシグネチャドリンクともいえる、テ・タリク。

テ・タリクを楽しんでいるうちに着陸します。

到着後

サテライトターミナルに到着し、入国審査のためメインターミナルに移動します。

サテライト-メイン間はバス移動となります。てっきりエコノミーと一緒かと思っていたら、ビジネス専用に用意されていました。

そしてバスもビジネスクラス専用。座席が全然違います。

ただ、入国審査場はビジネスクラスレーンが無く、ここは時間かかりました。

マレーシアは空港から市街地まで列車が走っているため、利便性が高いです。空港から30分でクアラルンプール市街までたどり着けます。

今回は滞在時間23時間なので、ホテルにチェックインしてすぐマレーシア料理のお店に向かいます。

このお店は一人でも入りやすく、気軽にマレーシア料理を堪能できます。

今回は3品をオーダー。

まずはサテー。機内食でも食べたので、追いサテーです(笑)

6本で約26マレーシアリンギット。

続いてラクサ。こちらは約20リンギット。結構辛かった。

ドリンクはココナッツウォーターをオーダー。約9リンギット

税込みで計63リンギット。執筆時点の為替で換算すると約2,000円。

日本円が弱くなりすぎて、所謂「オトク」感は全くなくなりました。

あと、前回は使えた気がするJCBカードが使えなかったのがショック。

今回PAVILIONというショッピングモールに行ったのですが、ショッピングモール全体で決済手段が統一されているようで、クレカはVISA、Master、Amexしか使えなくなっている感じ。

JCBはもうちょい頑張らなければあきませんな。

マレーシアでのミッションは終わったのでホテルに帰ります。

一泊してタイ・バンコクに向かいます。

【Playback of flight MH053 on 26 APR 2024】