雑記系ブログ。セキュリティとか、マイルとか、投資とか、、、 / Miscellaneous Blogs. Security, miles, investments, etc

【セキュリティ事件簿#2024-110】愛媛県警の警部補が県警のサーバーに不正にアクセスして書類送検される

【セキュリティ事件簿#2024-109】岐阜県 本県職員の処分について 2024/3/22

県は、本県職員の処分を、令和6年3月22日付けで下記のとおり行いました。

窃盗及び不正アクセス行為等事案

(1) 被 処 分 者

現所属:可茂土木事務所職名:主任技師氏名: 平林 悠年齢・性別: 29歳・男性処分の内容:懲戒免職

根 拠

地方公務員法第29条第1項第1号、第2号及び第3号

処 分 事 由

平成30年7月23日から令和5年7月頃までの間において、県有物品及び他の職員の私有物を少なくとも41件窃取した。

令和4年8月頃、他の職員が管理する公文書1件を無断で持ち出し、執務室外の空き机に隠匿した。

令和4年11月7日から令和5年10月7日までの間において、他の職員2名及び過去に勤務した1所属の業務用内部ネットワークのユーザパスワードを用いて、計31回にわたり不正にアクセスし、不正アクセス先の職員が管理していた電子ファイルを、自らが使用する職員用パソコンに複製し、さらに、その一部を自宅のパソコンに複製した。

(2)管理監督職員

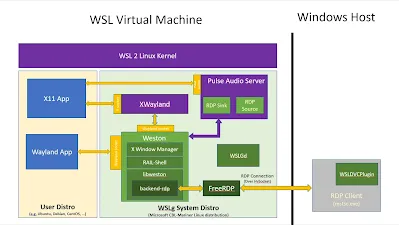

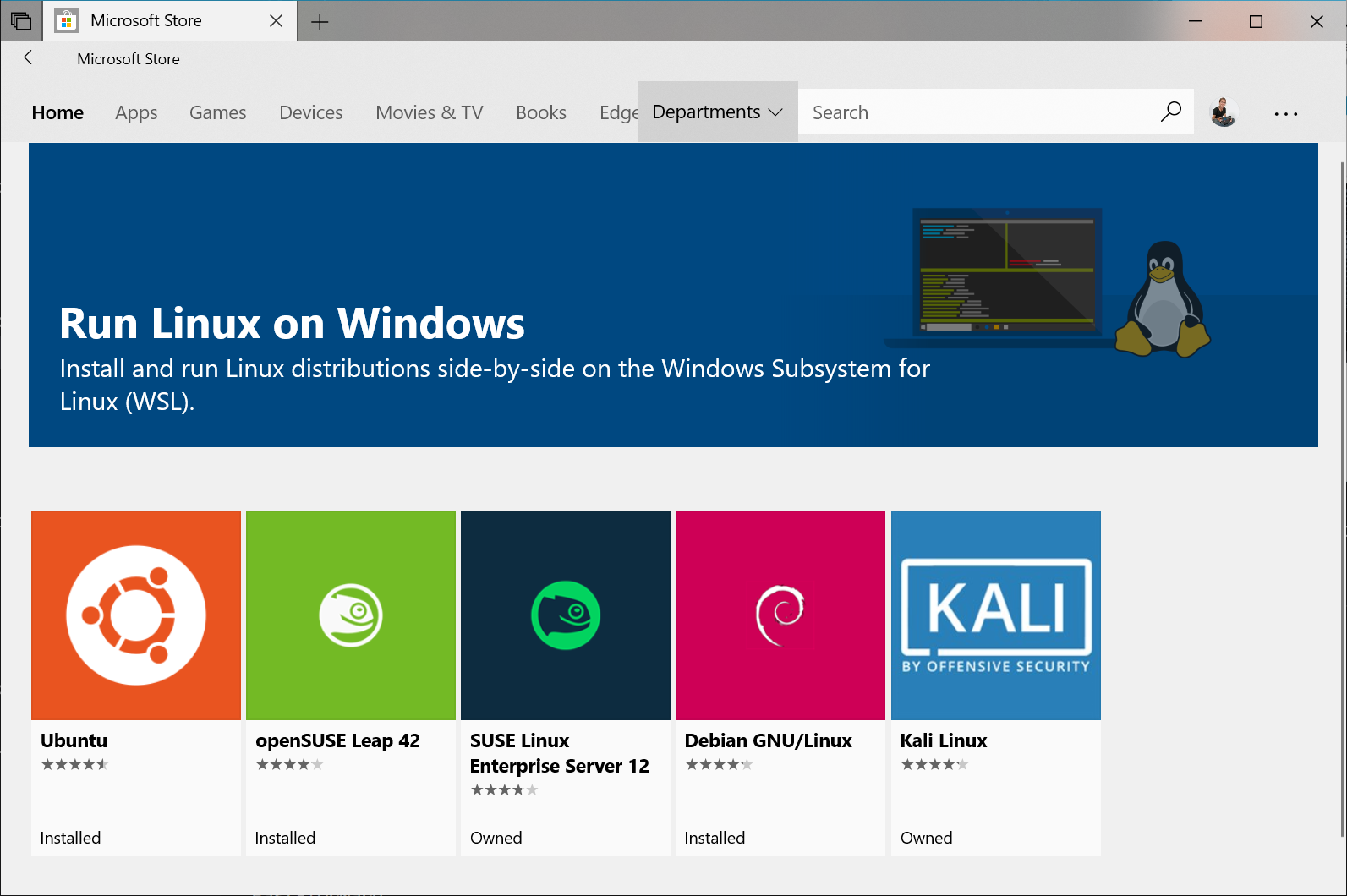

WSL2のセットアップとKali Linux GUI化(リモートデスクトップ接続)のメモ

0.WSLとWSL2について

自分の理解しやすいように整理すると、

WSLはLinux環境のファイルがWSLのホームディレクトリ配下(C:\Users\[ユーザー名]\AppData\Local\Packages\[パッケージ名称を含む文字列]\LocalState\rootfs\home\)に直接配置されていた。

⇒ファイルシステムがWindowsと共用なので、WSL上のLinuxでマルウェアを取り扱うとホストOS上のWindows Defenderが反応する。

WSL2はホームディレクトリ配下に該当Linux環境の仮想ディスクが作られる。

⇒WSL2上のLinuxでマルウェアを取り扱ってもホストOS上のWindows Defenderは反応しない。

こうなると、WSL2があればHyper-vいらないじゃんという話だが、Hyper-vは複数の仮想ディスクを管理することができるが、WSL2はMicrosoft Storeから提供されるOSと1:1になる。

つまりKali Linuxの場合、WSL2では1OSまでしか作れない。

1.WLS2の環境構築手順

wsl --install -d kali

基本はこれで終わり。あとはWSL上のkali linuxのセットアップを進めていく。

2.Linux(Kali linux)環境のセットアップ

2-1.Microsoft Storeから Kali linuxを入手(済み)

2-2.セットアップ(アカウント/パスワード設定、パッチ適用、日本語化、SSH接続有効化)

sudo apt update

sudo apt upgrade

sudo apt install -y task-japanese

sudo apt install -y task-japanese-desktop

※日本語化は下記参照

https://doruby.jp/users/r357_on_rails/entries/Kali-Linux-2020

sudo apt install ssh

sudo /etc/init.d/ssh start

sudo systemctl enable ssh

※ssh有効化は下記参照

https://qiita.com/delphinz/items/72f5a4a9b52ac454fc74

2-3.デスクトプのGUI化に必要なパッケージのインストール、デーモン起動(任意)

2-3.5.xrdpの自動起動設定(任意)

sudo systemctl enable xrdp

2-4.KaliのIPアドレス確認

2-5.リモートデスクトップで接続

※参考動画

ちなみにWSL2のLinux環境はshutdownコマンドでは落とせない。

ちゃんと落とすにはホストOSのPower Shellを起動してコマンドをたたく必要がある

wsl --shutdown

又は

wsl -t "ディストリビューション名"

3.wslgについて

【セキュリティ事件簿#2024-107】NGM株式会社 弊社Googleアカウントの乗っ取り被害に関するご報告とお詫び 2023/3/4

また本事案により、弊社がこれまでに主催、または顧客の皆様から委託等を受けて企画・運営しておりました各種大会・イベント等に関連するSNS等についても乗っ取られる被害が判明しております。

現在、二次被害は確認されておりませんが、万が一弊社や弊社の関係者を装ったダイレクトメッセージなどが届いた場合については、お取扱いにご注意いただきますようお願い申し上げます。

本事案における被害の内容や詳細な経緯等については鋭意調査を続けておりますが、現時点で判明している事実および弊社の対応につきまして、下記のとおりご報告いたします。

関係者の皆さまに多大なるご迷惑とご心配をお掛けすることとなり、深くお詫びいたします。

1.本事案の概要

弊社が管理・運用するGoogleアカウントについて、不明の第三者の不正アクセスによるログイン情報等の書き換えが行われていることが判明いたしました。

これにより、当該アカウントを通じたGoogle社提供の各サービス、当該アカウントをIDとするSNS等へのログイン及び一切の操作ができない状態となっております。

2.本事案により現在確認されている被害状況等

① 当該アカウントによるGoogle社の各サービスの利用・操作等が一切不能であるため、アカウント内の情報等について確認できない状況

② Xアカウント「AUTOBACS JEGT GRAND PRIX(@Jegt_GP)」の乗っ取り被害

③ YouTubeチャンネル「JEGT GP Official(@jegtgpofficial3702)」の乗っ取り被害

3.現在の対応

現在、二次被害の防止を最優先に、警察への相談、個人情報等情報漏えいの可能性を含む被害状況の確認、原因の調査、アカウント凍結・復旧に向けた対処を進めております。引き続き調査を進め、お知らせすべき内容が判明した場合は、速やかにお知らせいたします。

4.今後の対策と再発防止

弊社では今回の事態を重く受け止め、外部専門機関の協力も得て原因究明を進めるとともに、弊社における各種情報管理体制やセキュリティシステム等を強化し、再発防止に努めてまいります。

【セキュリティ事件簿#2024-107】日本eモータースポーツ機構 不正アクセスによるデータ流出の可能性に関するご説明とお詫び 2024/3/13

このたび、一般社団法人日本eモータースポーツ機構(以下、「弊機構」)が2024年2月25日に開催したイベント「UNIZONE EX Match ~ Powered by SUPER FORMULA ~」のご来場者の容ぼうを含む写真データ等が第三者に閲覧可能な状況になっていたことが判明しました。ご来場いただいた皆様には多大なるご迷惑、ご心配おかけいたしますことを深くお詫び申し上げます。

なお、現時点で本件に起因する二次被害に関する報告は受けておりませんが、ご注意いただきますようお願い申し上げます。

経緯

・2月27日 弊機構がイベントの運営業務等を委託したNGM株式会社が保有・管理するGmailアカウントが、第三者によって、不正にアクセスされている状態となっていることが発覚しました。

・3月5日 NGM株式会社が当該Gmailアカウントを利用したGoogleドライブに、当該イベントへのご来場者の容ぼうを含むイベントの様子を写した写真データ等が保管されていたことが判明しました。

閲覧可能になっていた可能性のあるデータ

(1)写真データ等

イベントの記録目的で撮影されたご来場者の容ぼうを含む写真データ等

※なお、当該写真データ等は、不正アクセスを受けたGoogleドライブから既に退避・削除済みです。

(2)対象となる方

2024年2月25日に開催の「UNIZONE EX Match ~ Powered by SUPER FORMULA ~」にご来場いただいたお客様

※なお、上記に限らず弊機構において個別にご連絡先が把握できているお客様に対しては既にご連絡させていただいております。

今後の対応

本件については、すでに個人情報保護委員会への報告を行い、原因の確認、警察への相談等を行っております。今後も引き続き調査を行うとともに、再発防止に向け取り組んでまいります。

【セキュリティ事件簿#2024-106】アトレチコ鈴鹿クラブ 情報取り扱い不備に関するお詫びとお知らせ 2024/3/15

【セキュリティ事件簿#2024-105】西日本高速道路株式会社 個人情報が保存されていた可能性のある記録媒体の紛失についてのお詫び 2024/3/15

1.発生状況

- 令和 6 年 2 月 13 日(火曜)10 時頃に、USB メモリ(1個)が見当たらないことに弊社社員が気づき、速やかに周辺を捜索しましたが、発見に至っておりません。

- 社内システムのログ等の解析の結果、紛失した USB メモリには、個人情報が保存されていた可能性があることが令和 6年 3 月 5 日(火曜)に判明いたしました。

- USB メモリは暗号化しておりましたが、パスワードを当該 USB メモリに貼付しておりました。

- 本件については令和 6 年 3 月 11 日(月曜)に個人情報保護委員会に報告を行いました。

2.保存されていた可能性のある個人情報

- 原因者負担金に関する情報 191 名分(氏名、住所、法人名(法人に請求する場合)等)

3.今後の対応について

- 上記 2.に該当する方へは、個別にご連絡を行います。

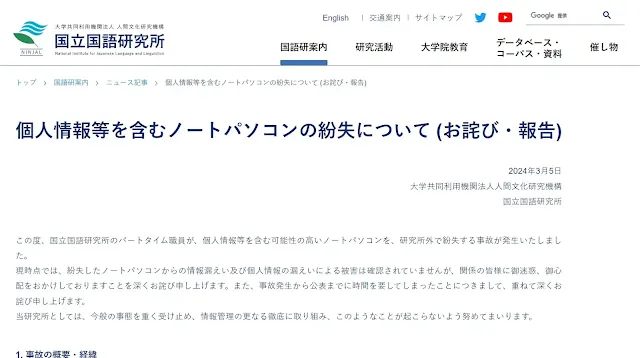

【セキュリティ事件簿#2024-104】国立国語研究所 個人情報等を含むノートパソコンの紛失について (お詫び・報告) 2024/3/5

この度、国立国語研究所のパートタイム職員が、個人情報等を含む可能性の高いノートパソコンを、研究所外で紛失する事故が発生いたしました。

現時点では、紛失したノートパソコンからの情報漏えい及び個人情報の漏えいによる被害は確認されていませんが、関係の皆様に御迷惑、御心配をおかけしておりますことを深くお詫び申し上げます。また、事故発生から公表までに時間を要してしまったことにつきまして、重ねて深くお詫び申し上げます。

当研究所としては、今般の事態を重く受け止め、情報管理の更なる徹底に取り組み、このようなことが起こらないよう努めてまいります。

1. 事故の概要・経緯

令和5年12月10日 (日) 17時頃、当該職員が、他大学で行われた研究会に参加した際、トイレに私物のノートパソコン1台 (以下「紛失PC」と言います。) を置き忘れ、紛失しました。当該職員による捜索や会場校への問合せ、警察への遺失届の提出を行っておりますが、現時点で発見されておりません。

令和6年2月20日 (火) に当該職員から当研究所への報告があり、速やかに利用アカウントのパスワード変更及びサインインログの確認を行いましたが、紛失時以降に本人以外と思われるサインインは確認されませんでした。また、紛失PCには指紋認証及びPINコードによるサインインが設定されており、本人以外によって保存データにアクセスされる可能性は低いと思われ、現時点では、紛失PCからの情報漏えいは確認されておりません。

なお、紛失PCは当該職員の私物でしたが、一時的に在宅勤務において利用していたものであり、在宅勤務で利用しなくなってからも、業務のために保存されていたデータが削除されていませんでした。

2. 紛失PCに保存されていた可能性の高い情報

(1) 電子メール 2298通 (氏名・メールアドレス等) 638名分

(2) 従事していたプロジェクトの共同研究員リスト (氏名・所属・メールアドレス等) 29名分

(3) 従事していたプロジェクトの当該職員担当分調査協力者リスト (氏名・年齢・メールアドレス・国籍等) 67名分

(4) 従事していたプロジェクトの調査データ ( (3) の調査協力者 (日本語学習者) による作文データ ( (3) との連結可能匿名化データ)) 377件

(5) 従事していたプロジェクトの調査協力者の日本語学習者向けテストの結果一覧 (氏名・メールアドレス・テスト結果) 366名分

※重複を廃した (1) ~ (5) の合計個人情報件数は 762名分

3. 今後の対応と再発防止策

(1) 該当する関係者の皆様には、可及的速やかに本件に関する説明と謝罪を行い、今回のことによる被害が疑われる場合には、直ちに当研究所まで連絡いただくよう御案内してまいります。

(2) 私物端末の業務利用、持出端末へのデータ保存、紛失時の緊急連絡、等についての規則を見直し、周知徹底することで適切な情報管理に努めてまいります。