雑記系ブログ。セキュリティとか、マイルとか、投資とか、、、 / Miscellaneous Blogs. Security, miles, investments, etc

【セキュリティ事件簿#2024-102】愛知陸運株式会社 当社サーバーへの不正アクセスに関するお知らせ 2024/3/8

【搭乗記】日本航空JL646 鹿児島空港(KOJ)⇒羽田空港(HND)

用事が済んだので東京に帰る。

鹿児島は食が豊かでいい感じだった。

取り合えず黒豚のしゃぶしゃぶとトンカツを堪能することができた。

ガイドブックに載っているような店は平日でも予約なしで突撃すると満席で突き返される。

でもGoogle mapで検索すると候補はたくさん出てくる。

|

| おひとり様用黒豚しゃぶしゃぶ&とんかつセット@六白 |

空港移動

今回はドーミーイン鹿児島に泊まった。

個人的にはルートインを使うことが多いのだが、鹿児島の手ごろな場所にルートインが無く、大浴場付きホテルを探した宿泊。

ドーミーインはルートインより高いのだが、高い分良かった。

まず、大浴場が露天風呂付。

そして夜は風呂上がりにアイスのサービスがあり、朝は乳酸菌ドリンクのサービスがある。

更に夜には夜泣きそばが宿泊客に振舞われる。

貧乏根性丸出しで丸々太ってしまった。

ドーミーインは良い意味で、「人をダメにするホテル」だった。

話がそれたが、空港行のバスはホテルから徒歩5分の場所にあった。

肝心なキャッシュレス対応状況だが、まず交通系ICカードは非対応。

どうも、南国交通が運航する便に限ってクレカのキャッシュレスに対応しているらしい。

有難いことにちょうど乗ろうとしていたバスが南国交通運航便だった。

ちょうど1枚キャッシュレス対応のクレカがあるので、早速活用して鹿児島空港に向かう。

バスは途中鹿児島中央駅にだけ寄り、以降空港までノンストップ。

鹿児島中央駅までは乗車率2割程度だったが、鹿児島中央駅でたくさん乗ってきて、最終的に8割くらいの乗車率だったと思う。

ちなみにキャッシュレスの比率は3割くらいな感じ。

ちなみに鹿児島空港とは言うものの、空港自体は霧島市にあり、鹿児島市内からはなんだかんだで1時間弱はかかる感じ。

程なくしてバスは鹿児島空港に到着。

今回は空港についたらやっておかなければならないミッションがある。

それは、この時期限定の、JAL Wellness & Travelのチェックインスポット対応。

チェックインして50マイルゲットです。

チェックイン繋がりで、今回は(いまさらという気もするが)スマホのJALアプリでモバイルチェックインに挑戦してみた。

手荷物検査場やサクララウンジへの入場は問題なかったのだが、搭乗直前になってJALアプリ上から搭乗機の予約情報が消える珍事が発生。

QRコードをメールに送信しておいたため、何とか搭乗できたが、初のモバイルアプリ利用でトラウマになってしまった。

手荷物検査を終えてサクララウンジ入場。

松山のサクララウンジにはポンジュースが置かれていたが、ここ鹿児島のサクララウンジには焼酎が置かれていた。

地域の特産品を置いてくれる気遣い、好きです。

この日は到着機材遅れのため、15分ほど遅延。しかも羽田空港強風のため、大阪にダイバードする可能性もあるとのことだった。

搭乗時間が迫り、ゲートに移動。

隣のゲートは喜界島行き。鹿児島は与論島とか、種子島とかの島が多く、鹿児島空港がその起点になっているため、賑やかな印象。

フライト

今回の搭乗機はB737

機内の様子。搭乗率は9割行くか行かないか。

REGISTRATIONはJA622J

JA656Jの直近3日間のフライト実績はこんな感じ。

(太字が今回搭乗したフライト)

20 Mar 2024

Kagoshima (KOJ) Tokyo (HND) JL646 12:45 14:20 ←搭乗便

Tokyo (HND) Kagoshima (KOJ) JL645 10:05 11:55

Kagoshima (KOJ) Tokyo (HND) JL640 07:40 09:15

19 Mar 2024

Tokyo (HND) Kagoshima (KOJ) JL655 19:15 21:10

Hiroshima (HIJ) Tokyo (HND) JL262 17:00 18:30

Tokyo (HND) Hiroshima (HIJ) JL263 14:40 16:05

Hiroshima (HIJ) Tokyo (HND) JL256 12:35 13:55

Tokyo (HND) Hiroshima (HIJ) JL257 10:10 11:35

Hiroshima (HIJ) Tokyo (HND) JL252 07:45 09:05

18 Mar 2024

Tokyo (HND) Hiroshima (HIJ) JL267 19:55 21:20

Kagoshima (KOJ) Tokyo (HND) JL650 17:20 19:00

Tokyo (HND) Kagoshima (KOJ) JL649 13:45 15:35

Kagoshima (KOJ) Tokyo (HND) JL644 11:00 12:35

Tokyo (HND) Kagoshima (KOJ) JL643 08:00 09:50

Tokushima (TKS) Tokyo (HND) JL464 20:35 21:50

寝ている間にドリンクサービスは通過してしまい、今回はノードリンクでのフライトとなった。

フライトは大島の横を通過し、

ちなみに人生初のモバイルアプリチェックインは大失敗でした。怖いので当面トラディショナルな方法でチェックインしたいと思います。

羽田着陸後のミッション

羽田についたら、まずはモノレールで浜松町駅に向かいます。

着いたら改札を出てマイルをゲットします。

今回も無事積算されました。

【Playback of flight JL646 on 20th MAR 2024】

【セキュリティ事件簿#2024-099】JRA 海外の駐在員事務所における個人情報等の漏えい 2024/3/15

漏えいしたと推察される個人情報等

【セキュリティ事件簿#2024-098】株式会社Philo お客様の情報の漏洩可能性に関するお詫びとお知らせ 2024/3/7

<経緯と対応>

<漏洩可能性が発生した原因>

<お客様へのお願い>

【セキュリティ事件簿#2024-097】山口県 やまぐちサッカー交流広場における個人情報漏えいの可能性の ある事案の発生について 2024/3/5

内 容

やまぐちサッカー交流広場 (山口市徳地船路 8 9 0番地、指定管理者 特定非営利活動法人八坂地区ひびむらづくり協議会) の職員が、施設のパソコン端末でインターネットを閲覧中、画面に称告が表示されたため、表示された連絡先に電話し、電話先の人物の指示に従いパソコンを操作したところ、画面が黒くなり端末が使用できなくなった。

その後、当該端末についてはネットワークから隅離したが、その間に施設のサーバーに不正アクセスされ、個人情報が漏えいした可能性があるもの。

関係する皆様には、大変ご迷惑とご心配をおかけいたしますことを深くお詫び申し上げます。

事件発生日時

令和6年3月2日 (土) 2 0時頃

漏えいした可能性がある個人情報

指定管理者が主催した自主事業参加者名簿

(1 2 0 人の氏名、住所、年齢、生年月日、電話番号)

事件発生後の対応等

- 泌えいの可能性があった対象者に対し、指定管理者から電話又はメールにて事条発生についてのお知らせとお詫びを行っている。

- 不正アクセスによる個人情報の漏えいの可能性については、引き続き調査を行っている。

- 現在のところ、二次被害は確認されていない。

再発防止策

市が所管する指定管理者に対し、 情報セキュリティ及び情報機器の適切な取扱いについて改めて周知徹底を行う。

【セキュリティ事件簿#2024-096】株式会社オートバックスセブン JEGT公式XおよびYouTubeアカウント乗っ取り被害について 2024/3/1

このたび、当社が主催するeモータースポーツ「AUTOBACS JEGT GRAND PRIX」(以下、JEGT)を運営委託しているNGM株式会社(以下、NGM)が使用・管理するGoogleアカウントが何者かに不正アクセスされ、JEGT公式X(旧Twitter)およびYouTubeの乗っ取り被害が判明しました。

現在、二次被害は確認されておりませんが、万が一JEGTや当社を装ったダイレクトメッセージなどが届いた場合はお取扱いにご注意いただきますよう、お願いいたします。

現在、鋭意調査を続けておりますが、現時点で判明している事実およびNGMと弊社の対応につきまして、以下のとおりご報告いたします。

関係者の皆さまに多大なるご迷惑とご心配をお掛けすることとなり、深くお詫びいたします。

1.概要(2024年3月1日18時現在)

JEGT公式Xアカウント:

JEGTや当社とは無関係の投稿およびリポストをされてしまっている状態。なお、2024年2月25日以降のリポスト等を含むアカウントの操作は第三者によるものであり(※)、当社によるものではございません。リンク先へのアクセスやダイレクトメールへの反応等は行わないよう、ご注意ください。

JEGT公式YouTubeアカウント:

アカウント名、プロフィール写真、YouTubeチャンネルバナーが変更されている状態。また、JEGT公式動画が一部非公開および削除されています。

(※)2024年2月25日午後5時35分の「新着記事情報」という投稿は、乗っ取り被害を受ける前に設定した予約投稿です

2.現在の対応

現在、警察への相談、個人情報等情報漏えいの可能性を含む被害状況の確認、原因の調査、アカウント凍結・復旧に向けた対処を進めております。引き続き調査を進め、お知らせすべき内容が判明した場合は、速やかにお知らせいたします。

3.今後の対策と再発防止

当社では今回の事態を重く受け止め、外部専門機関の協力も得て原因究明を進めるとともに、今まで以上に厳重な情報セキュリティ体制の構築と強化徹底を図り、再発防止に取り組んでまいります。

【セキュリティ事件簿#2024-096】NGM株式会社 弊社Googleアカウントの乗っ取り被害に関するご報告とお詫び 2024/3/4

このたび、弊社が管理・運用しておりますGoogleアカウントへの不正アクセスのため、弊社による当該アカウントの一切の操作が不能な状態となっておりますことをご報告申し上げます。

また本事案により、弊社がこれまでに主催、または顧客の皆様から委託等を受けて企画・運営しておりました各種大会・イベント等に関連するSNS等についても乗っ取られる被害が判明しております。

現在、二次被害は確認されておりませんが、万が一弊社や弊社の関係者を装ったダイレクトメッセージなどが届いた場合については、お取扱いにご注意いただきますようお願い申し上げます。

本事案における被害の内容や詳細な経緯等については鋭意調査を続けておりますが、現時点で判明している事実および弊社の対応につきまして、下記のとおりご報告いたします。

関係者の皆さまに多大なるご迷惑とご心配をお掛けすることとなり、深くお詫びいたします。

1.本事案の概要

弊社が管理・運用するGoogleアカウントについて、不明の第三者の不正アクセスによるログイン情報等の書き換えが行われていることが判明いたしました。

これにより、当該アカウントを通じたGoogle社提供の各サービス、当該アカウントをIDとするSNS等へのログイン及び一切の操作ができない状態となっております。

2.本事案により現在確認されている被害状況等

① 当該アカウントによるGoogle社の各サービスの利用・操作等が一切不能であるため、アカウント内の情報等について確認できない状況

② Xアカウント「AUTOBACS JEGT GRAND PRIX(@Jegt_GP)」の乗っ取り被害

③ YouTubeチャンネル「JEGT GP Official(@jegtgpofficial3702)」の乗っ取り被害

3.現在の対応

現在、二次被害の防止を最優先に、警察への相談、個人情報等情報漏えいの可能性を含む被害状況の確認、原因の調査、アカウント凍結・復旧に向けた対処を進めております。引き続き調査を進め、お知らせすべき内容が判明した場合は、速やかにお知らせいたします。

4.今後の対策と再発防止

弊社では今回の事態を重く受け止め、外部専門機関の協力も得て原因究明を進めるとともに、弊社における各種情報管理体制やセキュリティシステム等を強化し、再発防止に努めてまいります。

第4回九州サイバーセキュリティシンポジウム振り返り ~決断できる経営者はカッコイイ~

第4回九州サイバーセキュリティシンポジウム(2024/3/18~3/19)のチケット獲得に成功し、参加してきた。

今回は鹿児島開催。人生初の鹿児島である。

今回は残っているAviosを活用し、まずは空路熊本入りして熊本グルメ(一文字ぐるぐる、からし蓮根、サラダちくわ、etc)を満喫して二泊し、新幹線に移動して鹿児島入りし、二泊して鹿児島空港から羽田に戻るルートにした。

鹿児島は九州の中でも食が豊かな印象。個人的には改めて知覧にも行きたい。

アジェンダ

■Day1

No.1 講演:攻撃に強いIT環境を構築するためのAIとインテリジェンスの活用

河野 省二 氏(日本マイクロソフト株式会社 技術統括室 チーフセキュリティオフィサー)

No.2 講演:楽天グループのサイバーセキュリティの取り組み

福本 佳成 氏(楽天グループ株式会社 上級執行役員 CISO)

No.3 講演:SBOM(ソフトウェア構成表)を活用したセキュリティ対策の重要性と課題

渡邊 歩 氏(株式会社日立ソリューションズ SBOMエバンジェリスト)

No.4 パネルディスカッション:DX時代の攻めのサイバーセキュリティ

久永 忠範 氏(一般社団法人鹿児島県情報サービス産業協会 会長)

中村 洋 氏(株式会社南日本情報処理センター 代表取締役社長)

興梠 公司 氏(株式会社デンサン 代表取締役社長)

西本 逸郎 氏(株式会社ラック 代表取締役社長)

■Day2

No.5 講演:クラウドセキュリティの学びとこれからのIT人材育成

松本 照吾 氏(アマゾン ウェブ サービス ジャパン合同会社)

林本 圭太郎 氏(長崎県立大学)

No.6 講演:クラウドネイティブなデジタルバンクのセキュリティの現場の実態とこれから

二宮 賢治 氏(株式会社みんなの銀行)

No.7 講演:「ICT で住みよいまちへ」にむけて 鹿児島市DX推進計画の取組

久保田 司 氏(鹿児島市役所)

個人的に気づきのあったセッションとメモ。

楽天グループのサイバーセキュリティの取り組み

|

| 出典:https://www.facebook.com/photo/?fbid=741266384803342&set=a.428044822792168 |

内容的には一度SEC道後2023で聞いた内容だが、改めて楽天は対策が進んでいると感じた。

警察組織と連携して何が得なんだろうと思っていたが、大きく2つくらいメリットがあるらしい。

- 連携協定を結ぶことで、書類手続き(被害届)は後回しで捜査に動いてくれる。

- 押収物で自社関連の情報があった際に、情報を提供してくれる。

グローバルガバナンスについて、最初は相手にしてくれなくても、続けていくとそれなりの関係になるということで、継続の重要性を感じた。

ニセサイトのテイクダウンについては、APWGにタレこむのが効果的らしい(各ブラウザメーカーがAPWGのDBを参照しており、登録して15分後には各ブラウザの機能でブロックなり警告画面を出すなりが可能になるらしい)

パネルディスカッション:DX時代の攻めのサイバーセキュリティ

LACの西本さんと、九州エリアの経営者とのパネルディスカッション。

登壇者の自己紹介と各自が今はまっているものの紹介で、「SUP」なる単語が出てきた、楽天ポイントの仲間かと思ったが、Stand Up Paddleboardの略で、競争したり、ボードの上でヨガをしたり、釣りをしたりと、いろいろな楽しみ方があるらしい。

とあるパネラーから、ある会社で発生した、サイバー攻撃発生から一次対応収束までの80日のドキュメンタリーの紹介があった。

会社名や具体的な時期は伏せられたものの、当事者から伝わる具体的なインシデント事例はとても参考になるし、その教訓はとても説得力がある。

今回の事例は、最近流行りのVPN経由でのランサム感染で、ファイルサーバがバックアップごとやられてしまった。外部組織への一報が「インシデント発生から90時間も経過していた」が、実際にインシデントが発生すると状況把握で、それくらいの時間は立ってしまうものだと感じた。

この実例ですごいなと感じたのは、経営層が早いタイミングで「身代金は支払わない」という決案を下したこと。

そして、以外と感じたのは、ケーサツは「払うなとは言わない」という事実。

曖昧路線をとるケーサツの見解を踏まえて「身代金は支払わない」という決断を下せた経営陣はスバラシイと感じた。

そこから得られた教訓は、以下の二つ。

- 対策には限界がある。日頃から友好社やメーカーとの友好関係の構築が重要

- 体験は重要。疑似体験でも効果はある。

最近よく「困ったときに相談できる相手を確保しておこう」という話をよく聞く。

「自助」「公助」「共助」の「共助」が特に強調されている印象だが、個人的にはもっと「自助」に力を入れるべきではと感じたりする。

LAC西本さんが登場するセッションは必ず何かしらの気付きを頂けて、有難い限り。

クラウドネイティブなデジタルバンクのセキュリティの現場の実態とこれから

2021年に開業した「みんなの銀行」のITやセキュリティ周りについて詳しいお話を聞けた。

ちなみに「みんなの銀行」とは、ふくおかフィナンシャルグループ配下の銀行。

詳細は参加社特典なので割愛するが、ここまで詳しい話を聞けるとは思わなかった。

検討中とされている領域の内、私も知らないセキュリティ用語が出てきたのでそこだけ整理しておく。

CSPM(Cloud Security Posture Management)

クラウドサービスのセキュリティの設定状況を可視化し、定期的にチェックして不適切な設定やコンプライアンス違反、脆弱性がないかを確認し、アドバイスするソリューション。

クラウドサービスの設定ミスは情報漏えいやアクセス権のない第三者からの情報盗難などの危険性を引き起こす可能性があり、CSPMは、設定ミスを防ぐためにクラウドのセキュリティ態勢を管理し、適切な設定を維持する役割を果たす。

IAST(Interactive Application Security Testing)

アプリケーションセキュリティテストの一つの手法。実行中のアプリケーションのコードを分析し、脆弱性を検出する。具体的には、アプリケーションの実行環境で動作するエージェントがトラフィックを捕捉し、パラメータを変更したり別のデータを流すファジングを行う。IASTは以下の特徴は下記3点

- リアルタイムでの検出:アプリケーションの実行中にソースコードのレベルで脆弱性を把握。

- 具体的な攻撃方法の把握:脆弱性が露出する具体的な攻撃方法が把握可。

- 既存の開発プロセスへの組み込み:既存の開発プロセスに組み込みやすく、DevSecOpsが実現可。

要はWebアプリケーションの診断手法の一つ。

DAST(Dynamic Application Security Testing)やSAST(Static Application Security Testing)で抱える以下の課題が解決できるらしい。

【DASTの課題】

- 専門チームやベンダーに依存

- コードの特定ができない(ブラックボックステスト)

- テスト時間が長い

【SASTの課題】

- 誤検知が多い

- 動的に変わるものやOSSのコードなどは検出できない

- テスト時間が長い

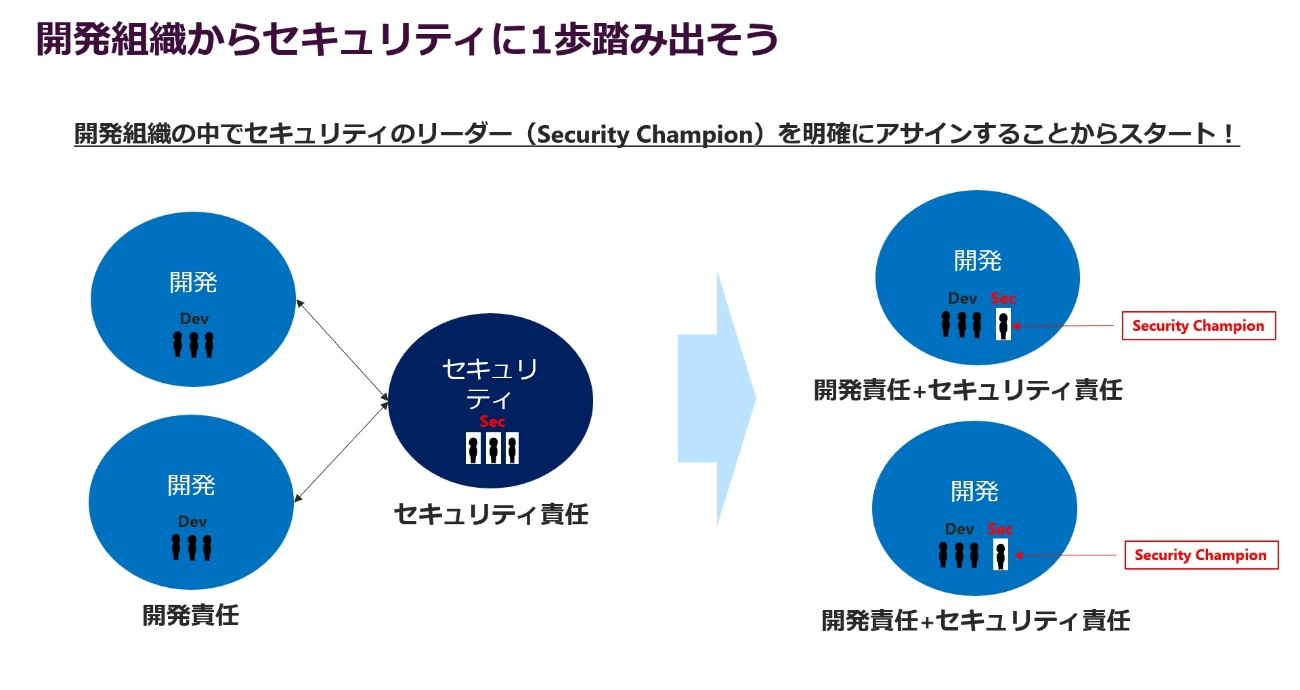

楽天のセッションでも聞いたのだが、「セキュリティチャンピオンプログラム」というキーワードをこのセッションでも聞いた。

この言葉だけ聞くと、セキュリティのトップガンを作るようなイメージだが、そうではなく、開発部門でセキュリティを担うメンバーを作るという意味。

|

| 出典:マクニカ |

1社の事例だけ聞くと「ふーん」ってなるが、2社から同じ話を聞くと「これがセキュリティ体制の未来のカタチか」と、理解が変わる。

その他

せっかくチケットを入手して鹿児島県に来たので、地域経済への貢献も忘れずに実施。

今回ドーミーインに宿泊し、ホテルでもらったマップ兼割引チケット目当てで行ったお店が満席で入れず、通りを彷徨ったところ、よさげなお店を発見。

ちょっと高いがおひとり様メニューも用意されており、一人旅で鹿児島名物を食するならかなりオススメ。

|

吾愛人のおひとり様用ハーフサイズメニュー |

|

| きびなごの刺身(おひとり様用) |

|

| 黒豚のしゃぶしゃぶ(おひとり様用) |

鹿児島は食が豊富で腹パン&幸せMAXです。

今回のシンポジウム、決断できる経営者がいる会社組織が多い印象だった。

自分の会社組織の経営層に今日の登壇者の爪の垢を煎じて飲ませてあげたい。

そう感じる素晴らしいシンポジウムだった。

地位経済への貢献も兼ねて(チケットが取れれば)是非来年も参加したい。