雑記系ブログ。セキュリティとか、マイルとか、投資とか、、、 / Miscellaneous Blogs. Security, miles, investments, etc

【セキュリティ事件簿#2024-017】プラズマ・核融合学会 個人情報漏えいに関するお知らせとお詫び

パープルチーム向け無料セキュリティ・ツール

レッドチームは、攻撃者の役割を担うチームです。彼らは、システムやネットワークに対する潜在的な攻撃手法を模倣し、セキュリティの脆弱性や欠陥を発見するために活動します。レッドチームは、ペネトレーションテストや攻撃シミュレーションなどの手法を使用して、実際の攻撃者が使用するであろう手法を模倣します。

ブルーチームは、防御側の役割を担うチームです。彼らは、システムやネットワークを保護し、攻撃から守るためのセキュリティ対策を実装および維持します。ブルーチームは、脆弱性の管理、侵入検知システムの運用、セキュリティポリシーの策定など、防御的なセキュリティ対策に焦点を当てます。

パープルチームは、レッドチームとブルーチームの活動を統合し、相互作用を促進するチームです。彼らは、攻撃側の視点と防御側の視点の両方を理解し、セキュリティ対策の改善や脅威への対応を行います。パープルチームは、レッドチームとブルーチームの間で情報共有や訓練を行い、より効果的なセキュリティ対策を実現します。

Defender-Pretender

PyRDP

BTD

HARry Parser

PowerGuest

【セキュリティ事件簿#2024-016】「弥生のかんたん開業届」における個人情報漏えいに関するお詫びとご報告

1.事象の概要

(1)発生事象とシステム対応

*書類データ(PDF)の書類数と情報内容は、お客さまの入力内容によって異なります。詳細は「3」をご確認ください**「可能性」と記載している理由:調査の結果、対象数のうち、書類データに問題無いユーザーも含まれている可能性があることがわかりました。一方でそれ以上の特定がシステム上、難しいことも判明したため、当お知らせでは「可能性」と記載しております。今回は可能性のある方をすべて対象数とし、対応と公表をすることといたしました

2. 対象のお客さま

(1)対象サービス

- 個人事業主が事業を開始する際に必要な書類を作成できる無料のクラウドサービスです。サービスへのログイン後に使用することができます。

(2)対象期間と対象条件

- 2023年2月28日(火)~2024年1月15日(月)

- 「弥生のかんたん開業届」内にある書類データのダウンロードボタンを押下した際に行われるプログラムの内部処理の時刻が、同時刻(0~2秒以内)で2人同時に*行われた場合

*「2人」のうち、1人は本人(入力した自身)の情報、もう1人は自身が入力したものとは異なる情報が閲覧できる状態であった可能性。また、 3人以上が同時に押したケースは確認しておりません

(3)対象数と件数

- ご自身の情報が他ユーザー1名に閲覧された、もしくはその可能性があるユーザー

- 他ユーザー1名の情報を閲覧できてしまった、もしくはその可能性があるユーザー

*関係性にある可能性という事実までは確認できておりますが、システム上、どちらが閲覧した/されたの特定はできておりません

3. 対象情報

(1)閲覧された可能性のある情報

- 氏名、生年月日、住所、電話番号、職種、事業概要、屋号、事業開始(予定)日、従業員がいらっしゃる場合は従業員数、従業員にご家族が含まれる場合はご家族の情報(続柄、氏名、年齢、従事する仕事内容、経験年数、従事の程度、保有資格、給与/賞与の支払時期・金額)

- 以下の書類に入力された項目(入力内容によってダウンロードされる書類が異なります)

- 個人事業の開業・廃業等届出書

- 所得税の青色申告承認申請書

- 青色事業専従者給与に関する届出書

- 源泉所得税の納期の特例の承認に関する申請書

- 給与支払事務所等の開設届出書

*お客さまが入力された情報、ダウンロードされた書類の種類により、該当する情報は異なります

4. お客さまへの対応

(1)当社からお客さまへの対応

- 2024年1月25日(木)に当お知らせを公開*

- 対象となるお客さま(前述「2」)へ個別連絡を随時実施しております**

*今後も新たな事実が判明した場合は、当お知らせアナウンスを随時更新し情報発信を行います**前述1-(1)で当社へ問い合わせをいただいたA様に関連する事象については、A様が閲覧された先のB様を特定後、A様にて該当データの削除を完了いただいております。B様へも当社から個別連絡を行っております。

(2)当件においてご不安や確認事項があるお客さまへ

- 当件においてご不安を持たれた方

- 心当たりのない不審な電話、郵送物、電子メールが届くような事象が発生した方(応答や開封にご注意ください)

- そのほか、当件について確認事項等がある方

5. 当事象の発生検知と原因、影響範囲

(1)発生検知と原因

- 2024年1月15日(月) 9時47分、当社カスタマーセンターにて「弥生のかんたん開業届にて、書類をダウンロードした際、別ユーザーの情報が表示されている」とのメールお問い合わせを確認し、当事象を検知しました。

- 検知後すぐに当サービスの開発委託会社とともに調査を行いました。事象の詳細としては、ダウンロードボタンを押下した際に行われるプログラムの内部処理の時刻が、同時刻(0~2秒以内)で2人同時に行われたことを起因として、当事象が起きる可能性があるというものでした。先に内部処理が完了したデータ(以下、データA)が、後に同処理が完了したデータ(以下、データB)に上書きされ、データAをダウンロードすべき対象者にデータBがダウンロードされた可能性があるという状態でした。

【セキュリティ事件簿#2024-015】株式会社大藤つり具 お客様個人情報漏えいの可能性に関するご報告とお詫び

1.本事案の概要

2.漏えい等が発生したおそれのある項目

3.発生原因

4.二次被害またはそのおそれの有無

5.その他参考となる事項

【セキュリティ事件簿#2024-014】愛媛県 県ホームページ内の電子行政サービス「オープンデータ」における 個人情報流出について

1 概要

- 期間

令和 5 年 12 月 21 日(木)~令和 6 年 1 月 11 日(木) - 内容

公表データを作成するための作業用データで、公表すべき障害児通所支援事業所名や事業所所在地などのほかに、事業所の設置法人代表者と施設管理者の個人住所、及び苦情窓口担当者氏名が記載されたエクセルファイル - 事業所数

延べ508事業所

※事業所種別:児童発達支援、放課後等デイサービス、保育所等訪問支援、居宅訪問型児童発達支援、障害児相談支援事業所、障害児入所施設 - 個人情報件数(実数)

- 設置法人代表者の個人住所 205件

- 事業所管理者の個人住所 318件

- 施設の苦情窓口担当者の氏名 238件 計761件

2 判明した日

3 判明後の対応等

- 1月18日付けで、対象者の方々に対し、本事案に関する状況説明及び謝罪の文書を発送しました。

- 1月18日から、障害児通所事業所等の設置法人に電話連絡し、本事案に関する状況説明及び謝罪を行っています。

- 現時点において、二次被害は確認されておりません。

- オープンデータは現在、正しいデータを添付し公開しています。

4 発生の経緯及び原因

5 再発防止策

- 情報セキュリティポリシーの遵守はもとより、個人情報が含まれるデータを扱う際には細心の注意を払う必要があることを改めて職員に周知し、緊張感を持った業務遂行を徹底します。

- 作業用ファイルでは個人情報を除いて作業するとともに、作業用ファイルにパスワードを設定する等、公表データ作成の手順を見直します。また、ホームページ更新時は、担当者が公表前にプレビュー機能等を活用して誤りがないか確認するとともに、上位の職員が確認したうえで更新し、更新後も複数職員で確認するよう徹底します。

【セキュリティ事件簿#2024-013】埼玉県 生徒の個人情報の流出について

1 事故の概要

2 個人情報の内容

3 学校の対応

同一覧表の画像を送受信した生徒に、画像を削除するよう指示するとともに、送信した生徒については画像の消去を確認。全校の生徒、保護者に対して、画像の拡散禁止及び削除を依頼。

画像を受信した生徒に再度、画像の転送を行っていないこと、画像を消去したことを確認し、緊急集会にて全校生徒に事故の概要を説明し謝罪するとともに、保護者説明会にて事故の概要を説明し謝罪。

4 再発防止策

【セキュリティ事件簿#2024-012】横浜市立みなと赤十字病院 個人情報の紛失について

1 事案発覚の経緯(下記経緯参照)

2 事案の内容

3 対 応

4 再発防止策

<経緯>

- 職員(医師)が論文作成のため、診療科部門のシステムから個人の USB メモリに診療データ(1,092 件分)をコピー(当該 USB メモリ及びデータファイルへのパスワード設定は不明)

- USB メモリは、院内・自宅での作業で使用

- 最後に当該 USB メモリを使用

- USB メモリの紛失に気付く

- 上司の医師に報告

- USB メモリを発見できず当該医師と上司が病院に報告

- 病院から横浜市に報告

- 対象の患者様全員へ書面を発送し謝罪

- 院内に問い合わせ窓口を設置

【セキュリティ事件簿#2024-011】コムテック LINEキャンペーンにおける個人情報漏えいに関するお詫びとお知らせ

1.漏えいが確認された個人情報

2.原因

3.経緯について

4.対策について

2024年版 危険な航空会社ランキング

- カンタス航空(豪)

- カタール航空(カタール)

- フィンエアー(フィンランド)

- キャセイパシフィック航空(香港)

- アラスカ航空(米)

- ブリティッシュ・エアウェイズ(英)

- JAL(日)

- アメリカン航空(米)

- イベリア航空

- ロイヤル・エア・モロッコ

- スリランカ航空

- ロイヤル・ヨルダン航空

- フィジー・エアウェイズ(oneworld connectメンバー)

- オマーン航空(2024年加盟予定)

- マレーシア航空

- Pakistan International Airlines / パキスタン国際航空

カラチを本拠地とするパキスタンの航空会社。

- Air Algérie / アルジェリア航空

アルジェリアのアルジェを本拠地とする航空会社。

- SCAT Airlines / SCAT航空

カザフスタンのシムケントを本拠地とする航空会社。

- Sriwijaya Air / スリウィジャヤ航空

スマトラ島をベースにインドネシア国内の都市を結ぶインドネシアの航空会社

- Airblue / エアブルー

カラチを本拠地とするパキスタンの格安航空会社

- Blue Wing Airlines

スリナムの航空会社

- Iran Aseman Airlines / イラン・アーセマーン航空

イラン・テヘランに拠点をおく航空会社。

- Nepal Airlines / ネパール航空

ネパールで唯一の国営航空会社。また同国のフラッグ・キャリア。本拠地はカトマンズ。

【セキュリティ事件簿#2024-010】一般社団法人 大阪コレギウム・ムジクム 当団サーバへの不正アクセスについて

- メールマガジンにご登録いただいているお客様の、メールアドレスおよびお名前の情報の窃取

- メールマガジンにご登録いただいいるお客様に向けて、配信システムを利用した迷惑メール(内容は当団Webサイトをハッキングした、というもの)の送信

- 当団Webサイトのトップページの書き換え

ランサムウェアギャングが発表した被害組織リスト(2023年8月~12月)BY StealthMole

StealthMole(旧Dark Tracer)による、2023年8月~12月のランサムウェア被害を受けた日系企業。

株式会社 鼓月(www.kogetsu.com)

ランサムウェアギャング:Mallox

株式会社エフトリア(www.ftria.co.jp)

ランサムウェアギャング:NoEscape

株式会社 小森コーポレーション(komori.com)

ランサムウェアギャング:CL0P

住商グローバル・ロジスティクス株式会社(sgl.co.th)

ランサムウェアギャング:LockBit

セイコーグループ株式会社(www.seiko.co.jp)

ランサムウェアギャング:BlackCat (ALPHV)

関連事件簿:【セキュリティ事件簿#2023-306】セイコーグループ株式会社 当社サーバに対する不正アクセスに関するお知らせ

株式会社井上製作所(inouemfg.com)

ランサムウェアギャング:LockBit

アイホン株式会社(www.aiphone.com)

ランサムウェアギャング:Money Message

アルプスアルパイン株式会社(www.alpsalpine.com)

ランサムウェアギャング:BlackByte

関連事件簿:【セキュリティ事件簿#2023-360】アルプスアルパイン株式会社 当社グループが管理するサーバへの不正アクセスについて

株式会社フジシールインターナショナル(www.fujiseal.com)

ランサムウェアギャング:Akira

関連事件簿:【セキュリティ事件簿#2023-504】株式会社フジシールインターナショナル 当社米国グループ会社におけるランサムウェア被害および復旧状況について

シチズン時計株式会社(citizen.co.uk)

ランサムウェアギャング:Ragnar_Locker

郵船ロジスティクス株式会社(www.yusen-logistics.com)

ランサムウェアギャング:BlackCat (ALPHV)

フォルシアクラリオン・エレクトロニクス株式会社(www.clarion.com)

ランサムウェアギャング:BlackCat (ALPHV)

ソニーグループ株式会社(sony.com)

ランサムウェアギャング:RansomedVC

セイコーエプソン株式会社(epson.es)

ランサムウェアギャング:STORMOUS

株式会社NTTドコモ(www.docomo.ne.jp)

ランサムウェアギャング:RansomedVC

シークス株式会社(siix.co.jp)

ランサムウェアギャング:BlackCat (ALPHV)

株式会社シマノ(shimano.com)

ランサムウェアギャング:LockBit

日本航空電子工業株式会社(www.jae.com)

ランサムウェアギャング:BlackCat (ALPHV)

THK株式会社(www.thk.com)

ランサムウェアギャング:Hunters International

株式会社レスターホールディングス(restargp.com)

ランサムウェアギャング:LockBit

関連事件簿:【セキュリティ事件簿#2023-472】株式会社レスターホールディングス 当社及びグループ会社サーバーへの不正アクセス発生のお知らせ

社会福祉法人北広島町社会福祉協議会(kitahirosima.jp)

ランサムウェアギャング:LockBit

関連事件簿:【セキュリティ事件簿#2023-506】北広島町社会福祉協議会におけるシステム不調発生のご報告とお詫びについて

日産自動車株式会社(www.nissan.com.au)

ランサムウェアギャング:Akira

【セキュリティ事件簿#2024-009】LINEヤフー 当社が利用する外部サービスの設定不備に関するお知らせ

1. 発生した事象

2.本事象の経緯と対応時系列

3.対象者へのお知らせ

【セキュリティ事件簿#2024-008】横須賀市 電子メールの誤送付について

1.事故の概要

令和6年1月16日(火曜日)、かながわ電子入札共同システムの資格申請を勧奨するメールを一斉送信する際に、宛名をBCCで送るべきところをTOで送ってしまい、メールを送信した事業者に、同時にメールを送信した事業者のメールアドレスが見えてしまうこととなりました。同日、メールを送信した職員がメールの送信状況を確認した際、誤送信が判明しました。

個人の特定につながるおそれのあるメールアドレス。一斉送信したメールの本文及び添付文書には、会社名や氏名を記載していませんでしたが、漏洩したメールアドレスの中に、個人の特定につながるおそれのあるメールアドレスが含まれていました。

71人漏洩したメールアドレスは、165件ありましたが、その中で71件が個人の特定につながるおそれのあるメールアドレスでした。

2.事故発生後の対応

3.事故の発生原因

4.今後の防止策

【セキュリティ事件簿#2024-007】株式会社ケーズホールディングス 通販サイトへの不正ログイン・なりすまし注文の発生について

1. 経緯

注文情報のチェックで不審な注文を確認。第三者が不正にログインし、登録情報の商品お届け先住所やメールアドレスを書き換え、不正なクレジットカードで注文する、なりすまし注文であることを確認。※本件は、別途不正に入手したと思われるクレジットカードを使用した注文となります。なお、当社サイトではクレジットカード情報を保持しておりませんので、不正ログインに伴うクレジットカード情報の漏洩はございません。

警察に報告相談。

JUAS(一般社団法人 日本情報システム・ユーザー協会)、個人情報保護委員会に報告。

2. 不正ログイン・なりすまし注文の状況

3. 当社の対応

4. 対象となるサイト

5. 今後の対応

【セキュリティ事件簿#2024-006】上智大学 統合データベースへの不正ログインについて

1.不正ログインについての概要

2.不正ログイン期間とアクセス元について

3.改ざんされた可能性がある内容

4.対応状況

5.原因調査

6.ソフィアICTアカウント利用者へのお願い(パスワード管理について)

【セキュリティ事件簿#2024-005】独立行政法人教職員支援機構 電子メール関連システムへの不正アクセスに伴う個人情報等漏洩のおそれについて

1. 経緯

2. 漏洩のおそれがある情報と期間

3. 二次被害又はそのおそれの有無及びその内容

4. 再発防止

【セキュリティ事件簿#2024-004】株式会社イズミ ブランドショップ X-SELL 求人応募者に関する個人情報漏えいおよび漏えいの可能性に関するお詫び

1.本件の経緯

2.発生事象

3.原因

4.対応

5.再発防止

【セキュリティ事件簿#2024-003】アニエスベージャパン株式会社 当社サーバーへの不正アクセスについて

【セキュリティ事件簿#2024-002】株式会社熊谷組 当社サーバへの不正アクセスについてのご報告

【セキュリティ事件簿#2023-456】日本ルツボ株式会社 ランサムウェアによるアクセスに関するお知らせ

【セキュリティ事件簿#2023-503】JR西日本ホテルズ 梅小路ポテル京都メールアカウントへの不正アクセスによる迷惑メールの送信に関するお詫びとお知らせ

1.被害状況に関する調査結果

事象①サーバーに保存されたメールが第三者に閲覧された可能性について

事象②不特定多数のメールアドレスに迷惑メール(フィッシングメール)が送信された件について

2.再発防止策

AWSとAzureのクラウドデータをハッカーから守る、無料のクラウドセキュリティツール5選

- Cybersecurity Evaluation Tool (CSET).

- The SCuBAGear tool.

- The Untitled Goose Tool

- Decider Tool

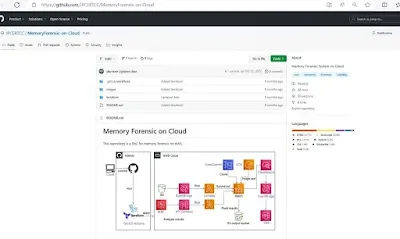

- Memory Forensic on Cloud.

Cybersecurity Evaluation Tool (CSET)

CISAは、企業のサイバーセキュリティ態勢を評価するためのツールを開発しました。このツールは、業界で広く受け入れられている標準、ガイドライン、推奨事項に基づいており、運用ルールや手順、システムの設計に関する質問に回答することで、企業の長所と短所を把握します。その結果を踏まえて、改善のための提案とともに報告書を作成します。

CSETバージョン11.5では、米国国立標準技術研究所(NIST)がコンピュータセキュリティ産業協会(CISA)と共同で策定したクロスセクター・サイバー・パフォーマンス・ゴール(CPG)が含まれています。CPGは、企業のサイバーセキュリティ態勢を評価するための共通基準を提供します。

The SCuBAGear tool

SCuBAGearは、SolarWinds Orion Softwareのサプライチェーン攻撃への対応として開発された、連邦民間行政機関(FECB)とCISAのMicrosoft 365(M365)セキュアコンフィギュレーションを比較する自動化ソフトウェアです。

CISAは、SCuBAGearと連携して、クラウドセキュリティのガイドとなるような、あらゆるタイプの企業に役立つ数多くの資料を作成しました。このツールの結果、3種類の文書が作成されました。

- SCuBAGearガイド:SCuBAGearの使用方法と、その結果を解釈する方法について説明します。

- SCuBAレポートテンプレート:SCuBAGearを使用して作成したレポートのフォーマットを定義します。

- SCuBAベストプラクティス:クラウドセキュリティのベストプラクティスをまとめたドキュメントです。

SCuBA Technical Reference Architecture (TRA)

ハイブリッドアイデンティティソリューションアーキテクチャ

M365セキュリティコンフィギュレーションベースライン(SCB)

The Untitled Goose Tool

Untitled Goose Toolは、Sandia National Laboratoriesと共同で開発された、Microsoft Azure、Active Directory、Microsoft 365環境での異常の検出と調査を支援するツールです。監査ログのクエリ、エクスポート、調査も可能です。

SIEMプラットフォームにログをインポートしていない組織にとって、このツールは非常に役立ちます。PowerShellツールにAzure、AAD、M365のデータ収集機能がなかったため、このツールは当時利用可能だったPowerShellツールの代替として設計されました。

Untitled Goose Toolは、Active Directory、Microsoft Azure、Microsoft 365からクラウド成果物を抽出するツールです。

Unified Audit Logs (UAL)にタイムバウンディングを行うことで、特定の期間のログのみを収集できます。また、MDE(Microsoft Defender Endpoint)データデサイダーツールのタイムバウンディング機能を利用して、特定の期間のデータを収集することもできます。

インシデント対応アナリストは、このツールをMITRE ATT&CK 手法と組み合わせることで、悪意のあるアクションをマッピングするのに役立ちます。このツールは、アナリストの手法をより利用しやすく、適切な方法で行動をレイアウトするための方向性を提供します。

Decider Tool

- ATT&CK Navigatorからヒートマップをエクスポート。

- 収集した脅威インテリジェンスに関するレポートの公開。

- 適切な予防策の実施。

- 搾取の防止

Memory Forensic on Cloud.

【セキュリティ事件簿#2023-506】北広島町社会福祉協議会におけるシステム不調発生のご報告とお詫びについて

北広島町社会福祉協議会では、12月4日から、システム不調が生じております。

現在、個人情報等の保護とシステムの安定性を最優先に考え、専門業者と協力して迅速な復旧に全力で取り組んでいるところです。

現時点では個人情報等の漏洩は確認されておりませんが、この不調により、各種業務への対応の遅れ、メールの不通による連絡の遅れ等が発生しており、皆様には多大なご迷惑をおかけしておりますことを深くお詫び申し上げます。

【セキュリティ事件簿#2023-505】日本航空電子工業株式会社 当社サーバへの不正アクセス発生について

2023年11月2日、当社グループの一部サーバにおいて、外部からの不正アクセスを受けたことを確認しました。本件不正アクセスは、ランサムウェアによる攻撃であり、サーバ内のファイルが暗号化されたほか、不正アクセスを受けた海外子会社JAE Oregon, Inc.(米国オレゴン州)にて、サーバ内に保存されていた情報の一部が流出したことが判明しております。

現在、対策本部を設置し、外部専門家の協力のもと被害状況の調査と復旧作業を進めております。

本件につき、関係諸機関への報告、相談を継続しており、影響を受けた可能性のあるお客様、お取引先様には順次、報告をするとともに、セキュリティの強化及び再発防止策の検討を進めております。

お客様、お取引先様、関係の皆様には多大なご迷惑をお掛けして誠に申し訳ございません。被害拡大の防止と再発防止に向け、総力を挙げて対応してまいります。

今後、調査によって判明した内容は、随時webサイトでお知らせいたします。

【セキュリティ事件簿#2023-504】株式会社フジシールインターナショナル 当社米国グループ会社におけるランサムウェア被害および復旧状況について

株式会社フジシールインターナショナルは、米国グループ会社(American Fuji Seal, Inc. 等。以下、「AFS」)で発生している身代金要求型ウィルス「ランサムウェア」による被害およびその復旧状況についてお知らせします。

AFS では、異常を検知した後速やかに、外部の現地セキュリティコンサルティング会社の支援も得ながら、同被害の封じ込め、復旧および調査に取り組んでおり、被害を受けたサーバの復旧を完了しております。

お客様・お取引先関係の皆様にご迷惑、ご心配をおかけしたこと、また、調査に時間を要したことを深くお詫び申し上げます。

(経緯および調査で判明した事実)

現地 8 月 30 日(金)未明、AFS のサーバの一部で異常を検知しました。AFS は速やかに状況の把握や対策を開始し、本件がランサムウェア被害であることを確認いたしました。

AFS ではその後、通常の生産活動に向けた復旧活動と併行して、外部の現地セキュリティコンサルティング会社の支援も得ながら、同被害の封じ込め・復旧・調査に取り組んでまいりました。その結果、これまでに同様のランサムウェア攻撃に対する適切な対処を実施し、被害を受けたサーバの復旧を完了しております。

また、今回のランサムウェアによる被害に伴い漏洩した可能性のある情報・データを確認・分析した結果、漏洩した可能性のある情報は、AFS の従業員等に係る個人情報であることを確認しております。現時点において、AFS のお客様・お取引先に関する情報が社外に漏洩したという事実は確認されておりません。

なお、本ランサムウェアによる被害に関連して、弊社グループの米州以外のリージョン(日本・欧州・アセアン)では、同様の被害・サイバーアタックは確認されておりません。

(今後の対応および再発防止策)

AFS は、本件被害に伴う個人情報の漏洩について、従業員等対象者に通知および適切な対処を行うとともに、関係各所への報告を行ってまいります。また、ランサムウェア被害の再発防止に向け、AFS のみならずグループ全体の IT セキュリティーの見直し・強化に努めてまいります。

IHG 100%ボーナス付ポイント購入セール(2024年2月2日まで)

ポイント購入は本当に得なのか?

IHGのポイント購入がおすすめな理由

ポイント購入を検討する前に

- ポイントの有効期限を確認しましょう。 IHGリワーズクラブのポイントは、獲得から12ヶ月間有効です。

- ポイントの使い道について計画しましょう。 ポイントを使って宿泊したいホテルや時期を決めましょう。

- 現在のポイント数を確認しましょう。 すでに十分なポイントを持っている場合は、購入する必要はありません。

- ポイント購入は、賢く利用すれば、旅行をよりお得に楽しむことができます。 上記の情報を参考に、ポイント購入を検討してみてはいかがでしょうか。