- Cybersecurity Evaluation Tool (CSET).

- The SCuBAGear tool.

- The Untitled Goose Tool

- Decider Tool

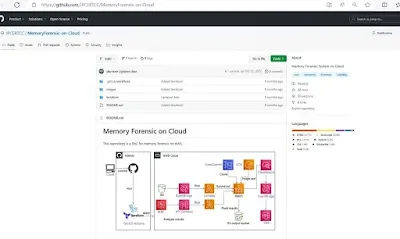

- Memory Forensic on Cloud.

Cybersecurity Evaluation Tool (CSET)

CISAは、企業のサイバーセキュリティ態勢を評価するためのツールを開発しました。このツールは、業界で広く受け入れられている標準、ガイドライン、推奨事項に基づいており、運用ルールや手順、システムの設計に関する質問に回答することで、企業の長所と短所を把握します。その結果を踏まえて、改善のための提案とともに報告書を作成します。

CSETバージョン11.5では、米国国立標準技術研究所(NIST)がコンピュータセキュリティ産業協会(CISA)と共同で策定したクロスセクター・サイバー・パフォーマンス・ゴール(CPG)が含まれています。CPGは、企業のサイバーセキュリティ態勢を評価するための共通基準を提供します。

The SCuBAGear tool

SCuBAGearは、SolarWinds Orion Softwareのサプライチェーン攻撃への対応として開発された、連邦民間行政機関(FECB)とCISAのMicrosoft 365(M365)セキュアコンフィギュレーションを比較する自動化ソフトウェアです。

CISAは、SCuBAGearと連携して、クラウドセキュリティのガイドとなるような、あらゆるタイプの企業に役立つ数多くの資料を作成しました。このツールの結果、3種類の文書が作成されました。

- SCuBAGearガイド:SCuBAGearの使用方法と、その結果を解釈する方法について説明します。

- SCuBAレポートテンプレート:SCuBAGearを使用して作成したレポートのフォーマットを定義します。

- SCuBAベストプラクティス:クラウドセキュリティのベストプラクティスをまとめたドキュメントです。

SCuBA Technical Reference Architecture (TRA)

ハイブリッドアイデンティティソリューションアーキテクチャ

M365セキュリティコンフィギュレーションベースライン(SCB)

The Untitled Goose Tool

Untitled Goose Toolは、Sandia National Laboratoriesと共同で開発された、Microsoft Azure、Active Directory、Microsoft 365環境での異常の検出と調査を支援するツールです。監査ログのクエリ、エクスポート、調査も可能です。

SIEMプラットフォームにログをインポートしていない組織にとって、このツールは非常に役立ちます。PowerShellツールにAzure、AAD、M365のデータ収集機能がなかったため、このツールは当時利用可能だったPowerShellツールの代替として設計されました。

Untitled Goose Toolは、Active Directory、Microsoft Azure、Microsoft 365からクラウド成果物を抽出するツールです。

Unified Audit Logs (UAL)にタイムバウンディングを行うことで、特定の期間のログのみを収集できます。また、MDE(Microsoft Defender Endpoint)データデサイダーツールのタイムバウンディング機能を利用して、特定の期間のデータを収集することもできます。

インシデント対応アナリストは、このツールをMITRE ATT&CK 手法と組み合わせることで、悪意のあるアクションをマッピングするのに役立ちます。このツールは、アナリストの手法をより利用しやすく、適切な方法で行動をレイアウトするための方向性を提供します。

Decider Tool

- ATT&CK Navigatorからヒートマップをエクスポート。

- 収集した脅威インテリジェンスに関するレポートの公開。

- 適切な予防策の実施。

- 搾取の防止