雑記系ブログ。セキュリティとか、マイルとか、投資とか、、、 / Miscellaneous Blogs. Security, miles, investments, etc

【セキュリティ事件簿#2023-295】陸上貨物運送事業労働災害防止協会 メールの誤送信について 2023年07月12日

【セキュリティ事件簿#2023-107】株式会社NTTドコモ 【お詫び】「ぷらら」および「ひかりTV」をご利用のお客さま情報流出のお知らせとお詫び 2023年7月21日

約596万件

2023年3月31日(金)のドコモからのお知らせでは最大約529万件としていましたが、その後の調査の結果、持ち出された件数は約596万件とわかりました。

(内訳)・個人向けインターネット接続サービス「ぷらら」のお客さま情報 165万件・「ひかりTV」のお客さま情報 431万件※既に解約されたお客さま情報も含みます。※「ぷらら」と「ひかりTV」両サービスをご利用のお客さまについては、「ぷらら」の件数に含まれております。

- 個人向けインターネット接続サービス「ぷらら」のお客さま情報

氏名/住所/電話番号/フレッツ回線ID/お客さま番号の一部 - 「ひかりTV」のお客さま情報

氏名/住所/電話番号/メールアドレス/生年月日/フレッツ回線ID/お客さま番号の一部

※クレジットカード情報および金融機関口座情報などの決済関連情報、各種パスワードは含まれておりません。

【セキュリティ事件簿#2023-294】宇部市教育ネットワーク内における個人情報の漏洩について 2023年8月4日

- 指導資料(学級・氏名のイニシャル〈1文字〉・生活の様子)

- 班別名簿(111名の氏名)

- グループ作成時の「プライベート(非公開)」設定など、個人情報の適切な管理について、教職員に再度、周知・徹底を図る。

- 教育委員会が定期的に設定状況を確認する。

【セキュリティ事件簿#2023-215】コクヨ株式会社 (開示事項の経過)当社グループ情報システムに対する外部攻撃について 2023年8月7日

【セキュリティ事件簿#2023-293】株式会社ダイセル 当社グループ タイ法人におけるランサムウェア被害の発生について 2023年7月14日

【セキュリティ事件簿#2023-292】グローリー株式会社 当社グループのサーバへの不正アクセス発生について 2023 年7月5日

【セキュリティ事件簿#2023-291】国⽴研究開発法⼈産業技術総合研究所 情報漏えい事案の概要について 2023年7⽉5⽇

【セキュリティ事件簿#2023-290】大和インベスター・リレーションズ株式会社 会員様情報の流出について 2023 年 8 月 3 日

- TD-COM サービスにご登録いただいている会員様のうち、2,849 名分の情報が漏えいいたしました。

- 当該 2,849 名の会員様に対して送付したメールにつき、複数のアドレスを宛先(to)に含めて送付してしまった結果、今回の情報漏えいに至りました。

- 2022 年 8 月 5 日(金)時点の会員様の氏名・メールアドレス・モニター会員番号

【セキュリティ事件簿#2023-289】内閣サイバーセキュリティセンターの電子メール関連システムからのメールデータの漏えいの可能性について 2023年8月4日

- 6月13日 電子メール関連システムに係る不正通信の痕跡を発見。

- 6月14~15日 当該システムの状況を確認するため、速やかに運用を停止。不正通信の原因と疑われる機器を交換するとともに、他の機器等に異常がないことの確認や、内部監視の強化等の対策を実施の上で、当該システムを再稼働。

- 6月21日 保守運用事業者の調査により、不正通信が当該機器の脆弱性を原因とするものであることを示す証跡を発見(本事案について個人情報保護委員会に報告)。

【セキュリティ事件簿#2023-288】気象庁及び気象研究所のメール関連機器に対する不正通信の発生について 2023年8月4日

【セキュリティ事件簿#2023-287】株式会社サイトウ 弊社が運営する「サイトウハム 公式オンラインストア」への不正アクセスによる個人情報漏えいに関するお詫びとお知らせ 2023年7月31日

【セキュリティ事件簿#2023-286】吉田町 吉田町になりすました不正メールについて 2023年8月4日

利用されたアドレス:bousai@town.yoshida.shizuoka.jp送信件数 :1159件送信時間帯 :7/18(火)21:36~7/19(水)4:32

【セキュリティ事件簿#2023-088】日本原燃株式会社 お取引先関係者様等の個人情報漏えいの可能性のお知らせとお詫びについて 2023年8月3日

※1マルウェア:ウイルスなど、コンピュータやその利用者に不利益をもたらすあらゆる種類のソフトウェアの総称※2フォレンジック調査:法廷での公的な調査資料などにも活用される調査技術。警察では「犯罪の立証のための電磁的記録の解析技術およびその手続き」と位置付けられる。裁判だけではなくマルウェア感染の調査や顧客情報流出の事後調査等、民間でも幅広く活用されている。

- 漏えいした可能性のある個人情報

ジェイテックが受発注する保修工事等の作業を実施するにあたり必要となる個人情報。具体的には、氏名、性別、生年月日、住所、電話番号、所属会社、身分証のコピーなど。 - 対象人数

約1万人:

2003年11月6日~2023年2月18日までの期間に、ジェイテックが受発注した保修工事等の業務(予定を含む)におけるお取引先関係者様および当該期間においてジェイテックに在籍した従業員

【セキュリティ事件簿#2023-285】株式会社ジャックス 不正アクセスに関するお知らせ 2023年7月28日

【セキュリティ事件簿#2023-284】北九州市 「ドリームスポーツ体験教室」の案内メールの誤送信について 2003年7月19日

事業委託先の「株式会社ギラヴァンツ北九州(以下、ギラヴァンツ北九州)」の担当者が、8月2日(水)開催予定の「ドリームスポーツ体験教室」の参加者に対し、会場の位置図等の案内をメールで一斉送信した。

メールを受信した方から市スポーツ振興課の事業担当者に対し、メールが「TO(宛先)」で一斉送信されている旨の指摘があり、ギラヴァンツ北九州に確認したところ、上記のメールが「TO(宛先)」で一斉送信されていたことが判明した。

2 現在の対応状況

メールの誤送信先(メールアドレスの所有者42名/件)に対し、市から電話にて事態のお詫びを申し上げ、送信されたメールの削除をお願いしている。

なお、現時点で、メールアドレス公開に伴う被害の報告はない。

3 原因及び再発防止策

メール作成者が確認を怠り、対象者全員を「TO(宛先)」のまま送信したとのことであった。

このため、事業委託先であるギラヴァンツ北九州に対し、

(1)メール送信時のチェックリストを新たに作成し、ダブルチェックを徹底すること

(2)社員に対し、情報セキュリティに関する研修を実施すること 等

注意喚起を行うとともに、管理強化について指導を行った。

【セキュリティ事件簿#2023-283】鹿児島大学病院 【重要】個人情報漏えいについて 2023年7月27日

【セキュリティ事件簿#2023-282】株式会社北都銀行 個人情報の漏えいに関するお詫びとご報告 2003年7月26日

当行の顧客データベースに業務上のアクセス権限を有する本行員が、私的な郵便を送付する目的で、4 名の特定のお客様の氏名や住所を確認するために、当行の顧客データベースを閲覧し、本行員が個人的に依頼した弁護士に当該お客様の氏名、住所を開示したことが判明しました。

当該お客様の氏名、住所、預金口座情報、取引情報、預り資産・ローン等の状況、職業、勤務先等のデータ(下線部は弁護士に開示した情報。それ以外は、漏えいのおそれがある情報)。なお、本行員によれば、当該弁護士に対して氏名及び住所以外に閲覧した個人データは開示していないとのことです。

当行は、従業員に対して、顧客データベースの私的な利用を固く禁じていたものの、本行員が自らの私的な目的のために利用しようとしたことが原因です。

現在、本行員には、当行の顧客データベースへのアクセスを禁止しております。また、当該お客様 4 名のうち 3 名に対しては、7 月 21 日までに郵送により、謝罪及び事実のご報告を行いましたが、残り 1 名の方にはご連絡がついておらず、この公表により謝罪及び報告に代えさせて頂きます。

なお、この公表以降に、当行からお客様皆様に対して個人情報や口座情報についてお伺いしたり、通帳等の確認を要求したりするなど、個別に連絡をとることは一切ございません。当行になりすました連絡には対応されませんよう、ご注意ください。

当行は、今回の事態を重く受け止め、個人情報の取扱いに関する安全管理を改めて徹底するほか、当行の従業員に対して個人情報保護の教育を実施するなどして周知に十分に努め、再発防止に向けて全力で取り組んでまいります。

【セキュリティ事件簿#2023-281】アルプスアルパイン株式会社 当社グループ会社に対するサイバー攻撃について 2023 年7月 14 日

JREポイントでオトクに成田エクスプレスに乗る

成田空港へのアクセスには多くの選択肢があるが、「成田エクスプレス」は新宿や大船辺りから鉄道で乗り換えなしで行く場合の有力な選択肢の一つ。成田エクスプレスは、1991年から首都圏の主要駅と成田空港を結んでおり、その快適な車内とバスと比較した際の時間の正確さで多くの旅行者から支持を受ける一方、料金が高いのが大きなデメリットでもある。そこで、今回はJREポイントを活用することで、成田エクスプレスをよりお得に利用する方法を検討してみる。

JREポイントとは、JR東日本が提供するポイントサービスで、Suicaの利用や「えきねっと」を通じての予約・購入でポイントが貯まる。貯まったポイントは、特急券の購入やSuicaへのチャージ、さらには商品への交換など、様々な方法で利用することが可能。

JREポイントはJALのマイルに交換することも可能なため、基本は使わないのだが、先日JREポイントの履歴を見ていたら、見慣れぬものを発見。

この期間限定ポイントの使途をいろいろ思案していると、JREポイントを利用して、成田エクスプレスの特急券を購入することができる事が分かった。

ちょうど直近で成田空港に行く用事があり、有難く使わせていただくこととなった。

東京から成田空港までの通常の特急料金は1730円だが、JREポイントを使用すると、720ポイントで発券が可能となる。

今回は期間限定の500ポイントと220ポイントを使って、特急券を無料でゲットした。

JREポイントはあまり使い道が無いと思っていたが、意外と役に立った。

【セキュリティ事件簿#2023-277】愛媛県立医療技術大学 「助産学専攻科オープンキャンパスの申し込みフォーム」における個人情報の漏えいについて(第2報) 2023年7月28日

令和5年7月24日付けで公表しました標記について、公表内容に2点誤りがあることが判明いたしました。

1 概要

(1) 今回の個人情報漏えいについて、大学からの申込者に対する謝罪メールを受信した方から、「判明日が7月21日(金)の夜とあるが、7月13日(木)にフォームの異変に気づいて職員にメールで連絡した際に、全回答が見られるようになっていることを伝えた」とのメールによる通報がありました。

これを受けて、改めて関係職員から、聞き取りを行うなど事実関係を調査した結果、次のとおり事実認定を訂正する必要があることが判明しました。

<訂正内容>

〇大学が事案を認知した日(判明日)

当初公表内容:7月21日(金)の申込者からの電話

(電話を受けて直ちに作業を行い、同日深夜(24:30)に措置完了)

今回公表内容:7月13日(木)参加希望者からの職員へのメール

(職員数人で作業を行ったが、改善措置が完全でなく、個人情報が閲覧できる状態が7月21日(金)まで継続)

<訂正が生じた理由>

7月13日(木)に相談を受けた職員は、申し込みフォームに不備があったことを認知し、改善措置の作業は行ったが、実際には知識不足のため措置完了に至らず、また、個人情報に対する認識不足のため、上司に報告していなかった。

(2) QRコードを経由してアクセスした場合に限った発生事象としていましたが、これに加えて、7月12日、13日の2日間は、ホームページに掲載の申し込みフォームからアクセスした場合も、その時点で申込済の23名全員の情報が閲覧できる状態にあった可能性が高いことが判明しました。

<訂正内容>

〇個人情報を閲覧できるケース

当初公表内容:案内チラシのQRコードを経由して申し込みフォームにアクセスした場合のみ

今回公表内容:上記に加えて、7月12日、13日において、ホームページを経由して申し込みフォームにアクセスした場合

<訂正が生じた理由>

学内の原因究明の進捗による。

2 判明後の対応及び今後の対応

7月13日(木)時点での対応が十分であれば、個人情報の漏えい期間短縮等が可能であったことについて、改めて関係者にお詫びしたほか、情報セキュリティ委員会を中心に再発防止策を検討し、個人情報保護に関する意識醸成をはじめとする具体的対策を決定したところです。

なお、現時点では、個人情報が悪用されたとの申し出はありません。

【セキュリティ事件簿#2023-280】厚生労働省 沖縄労働局における個人情報漏えいの発生について 2023年7月27日

事務組合 A の担当者 B に対して、職員 C は、特別加入に関する変更届の添付資料として特別加入者の辞任年月日がわかる証明書か通知書を、メールかFAX で送信するように依頼。職員 C は、担当者 B に誤った FAX 番号を伝達したため、担当者 B は、誤った番号に証明書等を FAX 送信した。

事務組合 A に対して、F 氏から間違って証明書等が送られているとの電話連絡があり、F 氏から書類を破棄する旨伝えられた。その後、事務組合 A から徴収室へ連絡があり、職員 C が FAX 番号を誤って伝えていたことが判明した。

事務組合 A 及び D 事業場並びに F 氏に直接謝罪を行うとともに、E 氏については、D 事業場を通じて謝罪を行い、謝罪を受け入れていただいた。なお、F 氏に誤送信された書類全ては、前日に事務組合 A に電話連絡後、F氏がひとりで職場のシュレッダーで破棄したことを F 氏に謝罪の際に確認した。

関係先が FAX でのやりとりを希望する場合も、メールや郵送等 FAX 以外の方法に切り替えしていただくようお願いする。

緊急時等やむを得ず FAX を利用する場合には、関係先へ FAX 番号が記載された書面を送付する等確実な方法で伝達する。

なお、関係先あて FAX を利用する際に番号のダブルチェック等誤送信をしないようお願いする。

【セキュリティ事件簿#2023-279】山口県 イベントの参加申込情報がインターネット上で閲覧できる状態になっていたことについて 2023年7月21日更新

- 直ちに、委託事業者以外が参加申込情報を閲覧できないようにした。

- 参加申込者34名へメール及び電話で、謝罪と事実関係の説明を行った。

- 県は委託事業者に対し、フォームの事前設定を複数名でチェックする等の再発防止に向けた情報管理の徹底を指示した。

【セキュリティ事件簿#2023-278】東京都 受託者における個人情報の漏えいについて 2023年7月26日

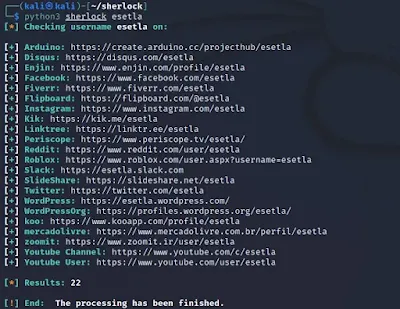

無料のソーシャルメディア用OSINTツール4選

【セキュリティ事件簿#2023-277】愛媛県立医療技術大学 「助産学専攻科オープンキャンパスの申し込みフォーム」における個人情報の漏えいについて 2023年7月24日

【セキュリティ事件簿#2023-237】志布志市 本市が運営する「志布志市ふるさと納税特設サイト」への外部の第三者からの不正アクセスによる個人情報漏えいに関するお詫びとお知らせ(第2報) 2023年7月20日

- 寄附者様の氏名、氏名フリガナ、性別、メールアドレス、電話番号、郵便番号、住所、生年月日

【セキュリティ事件簿#2023-276】スカパーJSAT株式会社 当社サーバへの不正アクセスについて 2023年07月21日

当社のオフィスオートメーションシステム上のターミナルサーバ(子会社が当社内サーバへアクセスするための中継役となるサーバ)に不自然なアクセスログを発見したため、調査を開始いたしました。

外部専門機関へのフォレンジック調査を依頼いたしました。

不正アクセスがあった場合の拡大を防ぐために、侵入経路と考えられるネットワークの遮断及びターミナルサーバのシャットダウンを行いました。

外部専門機関の調査により、第三者によるターミナルサーバから当社の社内ファイルサーバ等への不正アクセスの痕跡を発見しました。

不正アクセスされた可能性のあるファイルの内容について調査した結果、お取引先様、従業員等の個人情報が含まれていることが判明しました。

個人情報保護委員会及びプライバシーマークの審査機関に対して、個人情報の漏えいの可能性について速報を実施いたしました。

外部専門機関による調査の結果、不正アクセスされたファイルが持ち出された可能性が高いことが判明いたしました。

氏名・電話番号・FAX番号・メールアドレス・社員番号・所属・役職・所属先住所

氏名・電話番号・メールアドレス・社員番号・所属・役職

【セキュリティ事件簿#2023-275】チエル株式会社 当社システムにおけるユーザー情報残置による個人情報漏洩に関するお詫びとお知らせ 2023 年7月 24 日

2023 年7月 13 日当社は、当社製品「ExtraConsole ID Manager」(以下、「ECIDM」という)内に、本来残置すべきではない他の ECIDM ユーザー情報が混入したことで、ECIDM のユーザーであり本システムの検証作業を行っていた大学のシステムご担当者 2 名によって当該個人情報が閲覧されたことを確認いたしました。当該事態の判明後、直ちに当該大学のサーバー停止手続きを行い、情報漏洩の防止対応を実施した上で、7月 18 日に同大学内のデータを完全削除いたしました。現時点で当該個人情報の不正使用等の情報は確認されておりません。なお、当該個人情報はシステム管理者であっても特定のコマンドを入力しなければ見ることができない領域に混入していたことから、上記2名以外の外部への流出の可能性は極めて低いと考えられますが、当社は、同バージョンの ECIDM をご利用頂いている 36 の教育委員会・大学様(以下「ユーザー団体」という)には、残置の有無にかかわらず、残置データの削除作業を依頼し、実施を進めております。

(1) 当該システムご担当者 2 名に対し漏洩した個人情報

① ユーザー様の個人情報 23,508 件

項目は、学校名、生徒管理コード、学年、組、番号、特別支援学級、特別支援学級番号、姓、名、姓ふりがな、名ふりがな、名前、ふりがな、性別、生年月日、外国籍、出身校、入学日、転入前学校、転入日、編入前学校、編入日、去校日、転出日、転出先学校、退学日、退学先学校、卒業日、進学先学校

② ユーザー様の個人情報 7,036 件

項目は、氏名、パスワード、メールアドレス、ユーザ ID、学籍番号/人事番号、生年月日

(2) 残置の原因

保守目的で自社へ持ち出したプログラムに、システム不具合のため残置されていた個人情報が混入しており、さらに開発担当者の手違いにより他顧客への展開用のプログラムに混入してしまったため、本件が発生いたしました。

3.当社の対応

当社は、対象となるユーザー団体の情報を精査の上、関係各社と連携し、個別にご連絡が可能な方に対し当社よりご連絡を差し上げます。併せて、本件に関する専用お問い合わせ窓口を設置いたします。

現在、再発防止策として、ECIDM の修正パッチを対象バージョンのすべてのお客様に無償で適用させていただく他、構築手順の抜本的な見直しを行います。また、当社では、この度の事態を重く受け止め、今後、より一層の情報セキュリティ対策の強化に取り組んでまいります。

当社の業績に与える影響は現時点では不明でありますが、今後、業績に重大な影響を与えることが判明した場合は速やかにお知らせいたします。

XSSポリグロットとは ~入れ歯のポリグリップじゃないぞ~

Cross-site scripting (XSS)は、ウェブアプリケーションのセキュリティ脆弱性の一つであり、攻撃者が悪意のあるスクリプトを正当なウェブページに挿入することができます。この脆弱性をテストする際、さまざまなインジェクションの文脈に直面することがよくあります。それぞれの文脈に合わせてペイロードを変更するのは時間がかかる場合がありますが、XSSポリグロットはこの問題を解決するのに役立ちます。

XSSポリグロットとは何か?

XSSポリグロットは、その生の形式でさまざまなインジェクション文脈内で実行可能なXSSベクトルとして定義できます。

GitHubのHackVaultに掲載されているポリグロットは以下の通りです:

jaVasCript:/*-/*`/*\`/*'/*"/**/(/* */oNcliCk=alert() )//%0D%0A%0d%0a//<stYle/<titLe/<teXtarEa/<scRipt/--!><sVg/<sVg/oNloAd=alert()//>