nhk.or.jp/news/html/20210413… - Great Article on the Guardians from Japan which we always thought of as our partners in the fight against Emotet/Ivan in Japan! :) Very happy to see them honored this way and sorry to anyone we did not mention in our tweet there. Stronger Together!💪

サイバー空間で“最恐”と呼ばれた、コンピューターウイルス、エモテット。

かつてないほど猛威を振るっていたこのウイルスが、ことし1月、制圧された。

日本を含む世界の200以上の国と地域の端末が感染、25億ドルの損害をもたらしたとされる。

世界8か国の捜査機関のおよそ2年間に及ぶ合同捜査の結果だったが、そこに日本の捜査機関の名前はなかった。

だが、この作戦には、日本の有志のホワイトハッカーたちの活動が、大きく寄与していた。

“最恐ウイルス”VS“ガーディアンズ”

その知られざる戦いを追った。

テントウムシ作戦 ーエンドゲームー

ウクライナ東部の町ハリコフ。

集合住宅の狭い路地を武装した捜査員らが駆け入っていく。

一つの部屋のドアをバールでこじあけ、蹴破って突入する。

捜査員が目にしたのは、数十台はあると思われるコンピューターやハードディスク。

そして、大量の紙幣と金塊。

世界中で猛威を振るっていたコンピューターウイルス、エモテットのネットワークの拠点だった。

翌1月27日、ユーロポール=欧州刑事警察機構は、オランダとドイツ、フランス、リトアニア、カナダ、アメリカ、イギリス、ウクライナの8か国の治安当局などとの合同捜査で、エモテットを拡散させるネットワークの情報基盤に侵入して制圧、内部から停止させたと発表した。

作戦名は「Operation LadyBird」(テントウムシ作戦)。

エモテットを配信していた犯罪グループが「Mealybug(コナカイガラムシ)」と呼ばれていたことから、天敵であるテントウムシの名前がつけられたとみられる。

この作戦には、世界中の有志のホワイトハッカーが協力していた。

ホワイトハッカーとは、コンピュータやネットワークに関する高度な知識や技術を持つ「ハッカー」の中で、特に技術を善良な目的に使う人たちのことだ。

有志のホワイトハッカーたちは、「Cryptolaemus」、日本語でツマアカオオヒメテントウムシというグループ名で、エモテットの状況を日々追跡、その情報をネットで公開してきた。

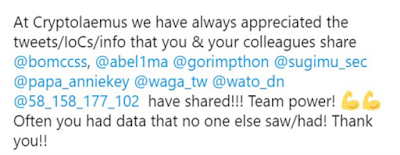

取材する中で、このグループのあるツイートが目にとまった。

「日々の情報共有に感謝したい」ということば。

そして、8人のツイッターアカウントが記載されていた。

そのアカウント、すべて日本人のものだった。

日本人が関わっている?どのように?私は、この時、初めて日本のガーディアンズのことを知った。

ガーディアンズは誰だ

8人のうち、2人のホワイトハッカーに取材することができた。

「ばらまきメール回収の会」という名前の会のメンバーだった。

この会の発足は、2018年。

エモテットのように広範囲にばらまかれるコンピューターウイルスの情報を共有する個人的な活動のコミュニティーだという。

8人は、ふだんは企業などの情報セキュリティー担当として働いていて、活動は、業務の合間や、自宅に帰ってからボランティアで行っている。

ウイルスの監視は、それぞれが自宅のパソコンなどに構築した独自の観測網を使う。

そして、不正なメールを発見した場合、その内容を、すぐにツイッター上で共有する。

例えば以下のような具合だ。

『○月×日』

本日確認されている#Emotetの日本語のばらまきメールです。

件名

休業変更に関するお知らせ

添付ファイル

新型コロナウイルス感染症への弊社の対応に関するお知らせ.doc

本文は新型コロナ関連で、おそらく盗まれた本文を転用していると考えられます。

添付ファイルのデザインは日本語です。

本日確認されている#Emotetの日本語のばらまきメールです。

件名

休業変更に関するお知らせ

添付ファイル

新型コロナウイルス感染症への弊社の対応に関するお知らせ.doc

本文は新型コロナ関連で、おそらく盗まれた本文を転用していると考えられます。

添付ファイルのデザインは日本語です。

最恐ウイルスの脅威と甚大な被害

エモテットが“最恐”と呼ばれ甚大な被害をもたらしたのには、いくつかの理由がある。

1つは、「実際の取引先相手の返信を装う」という、巧妙な偽メールでウイルスを送りつけてくる点だ。

取引先と実際に過去にやり取りした内容が引用されていると「心当たりがある」と認識してしまい、つい添付ファイルを開いてしまうなど、注意が行き届かなくなる。

エモテットは、感染すると端末内の連絡先を盗み取り、つぎつぎに偽のメールをほかのパソコンに送り付け、感染をさらに広げていく。

2つ目は、まるで新型コロナウイルスのように、“変異”を繰り返すことだ。

プログラムの型を少しずつ変えることで、ウイルス対策ソフトの検知をすり抜けようとする。

さらに、他のウイルスを呼び込むという機能も持っていた。

こうした特徴から、エモテットは世界200以上の国と地域の170万台以上の端末に感染。

日本でも3200以上の企業などが感染し、システムが停止するなど大きな被害が出た。

世界での損害額は25億ドルに上るとされる。

かつてないほど凶悪なふるまいを見せていたウイルス、エモテット。

その攻撃の前に、8人のガーディアンズが立ちはだかった。

通信先の徹底追跡とウイルスの詳細解析

まず行ったのは、感染が疑われるメールアドレスの調査だった。

ツイッターに投稿された情報や、ウイルス対策ソフトによる検知の情報など、8人が独自にもっている観測網をつかってばらまかれているメールそのものを集めた。

そのうえで、メールの添付ファイルからウイルスを入手。

そのプログラムを解析した。

さらに、ウイルスに感染した端末を観察し、どこに通信するのかどのような動きを見せるのか調べ上げた。

ウイルスは、感染したパソコンの情報を盗み取り、エモテットの管理サーバーと呼ばれる攻撃者が操るサーバーに送る。

ウイルスが、どこの国のどのサーバーにむけて不正な通信を行っているのかを詳細に記録していった。

また、メールの件名や文面、さらに添付ファイルの名前なども記録・分析した。

それらの情報は、制圧作戦に関わった「Cryptolaemus」のウェブサイトに加えられていった。

集められた情報をリスト化して共有することで、世界各国の情報セキュリティーの担当者が不正な通信をブロックできるようになる。

さらに、ウイルス対策ソフトの検知を回避しようというウイルスの“変異”が、1日に最大5回、行われていたことも突き止め、報告した。

ウイルス対策ソフトがもつリストに、変異した型を次々に記載していけば、すり抜けを防ぐことができる。

Zipファイルのリスクを発見

おととし、世界的に猛威をふるったエモテットだが、去年2月には、いったん、世界的な“流行”がおさまっていた。

その流行が再び始まる端緒をつかんだのは、bomの観測網だ。

去年7月17日、5か月ぶりに攻撃メールが引っ掛かった。

8月下旬、変化が現れた。不審なメールの数が急激に増え始めたのだ。

9月2日、届いたあるメールに目がくぎづけになった。

そのメールには、見慣れないファイルが添付されていた。

それは、パスワード付きのZipファイルだった。

パスワード付きZipファイルは、メールのセキュリティーソフトをすり抜ける危険性がある。

このZipファイルの攻撃メールは、日本でしか観測されておらず、「日本のビジネス慣習の穴を、狙い撃ちにしてきたことは明らかだ」と感じた。

Zipファイルに関しては、このあとの11月、霞が関が、ウイルスチェックができないリスクがあるなどとして、全面的に廃止する方針を明らかにした。

全国の自治体や企業でも、廃止する動きが広がっていった。

8人が世界で初めて指摘したZipファイルのリスクは、日本のセキュリティー意識を変えた。

最大の危機:世界中のボットが日本へ一斉攻撃

9月2日、Zipファイルを観測、一気に警戒レベルが上がっていた、その翌日のこと。

さらに深刻な事態が明らかになる。

“日本が一斉攻撃を受けている”という情報が届いたのだ。

エモテットは、悪意ある人間が手作業で送りつけるのではなく、インターネット上でさまざまなコンピューターを乗っ取ることで、巨大なシステムが構築され、自動でウイルスが配信される仕組みになっていた。

“ボットネット”と呼ばれる自動化されたプログラムによる配信システムだ。

エモテットの場合、ボットは、大きく分けて3種類(Epoch1、Epoch2、Epoch3)あった。

欧州、アメリカ、アジアと、それぞれの日中の活動時間に対応していたと考えられる。

人がパソコンを開いて作業する時間に、ウイルスの感染をねらったメールを送りつけたほうが効率的だからだ。

アジアは、主に3番目のボット(Epoc3)から攻撃されていた。

ところが、9月3日に届いた情報では、3つのボットすべてが、一斉に日本を標的にメールをばらまいているというのだ。

“世界中のボットネットに、日本が狙い撃ちにされている”

かつてない、深刻な事態だった。

重点的に注意を呼びかけるため、被害にあった企業の具体的な分野を明示して、注意喚起を行った。

また、感染し、被害を広げてしまっていたメールアドレスの持ち主に直接、対処を呼びかける活動も行った。

エモテットの活動が再開した去年7月からは、感染したメールアドレスは1万6000余りに上り、このうち4500以上のアカウントの持ち主に呼びかけた。

標的は日本の銀行口座だった!

日本が一斉攻撃を受けていた9月、その脅威は想像を上回るものであることがわかってきた。

エモテットに感染した端末の動きを観察していると、エモテットが、別のウイルスを呼び寄せていたのだ。

ダウンロードしていたのは「Zloader」というウイルス。

このウイルス、感染したまま、WEBサイトでオンラインショッピングや金融機関を利用するとIDやパスワードの偽の入力画面を表示させ、情報を抜き取ろうとする動きをする。

さらにウイルスのプログラムを詳しく解析したところ、標的にされていたWEBサイトは、日本の金融機関やクレジットカード会社、さらにショッピングサイトと、すべて日本のサイトだったのだ。

8人は、この情報をすぐに、国内の金融機関で作るセキュリティー団体に提供。

具体的な注意喚起につながった。

終わらない脅威 ーインフィニティ・ウォーー

最恐ウイルス、エモテットは制圧されたが、これで終わりではない。

メールを通じて拡散する別のウイルスが次々と生まれている。

1つを防いでも、次から次へと新しい攻撃はやってくる。

闇のウイルスビジネスのネットワークは、世界のあらゆる場所で育っていて、今後も、その脅威は続いていく。