Wikipediaにもそれらしき情報が書かれてるみたいだけど、DeepLの人がそう言ってたから確実な情報

雑記系ブログ。セキュリティとか、マイルとか、投資とか、、、 / Miscellaneous Blogs. Security, miles, investments, etc

超高性能な機械翻訳システム”DeepL”の無料版で翻訳すると情報はアップロードされるか⇒YES(転載)

Wikipediaにもそれらしき情報が書かれてるみたいだけど、DeepLの人がそう言ってたから確実な情報

ツイートをRSSで取得する方法(転載)【nitter】

【2020年】Twitterアカウント不要!ツイートをRSSで取得する方法

Twitterのタイムラインって情報がどんどん流れていってしまいますよね。

隙間時間にチェックしても追いきれません。

でも見逃したくない情報もあります。

そこで、ツイートをRSSで取得できるサービスを利用してRSSリーダーであとから読めるようにする方法をご紹介します。

Nitter

オープンソースのNitter。

NitterはRSS化がメインではなく、高機能な検索機能で細かくツイートを絞り込めるのが特徴です。

細かく絞り込んだ条件でRSS化できるので必要な情報だけを効率よく取得することが可能です。

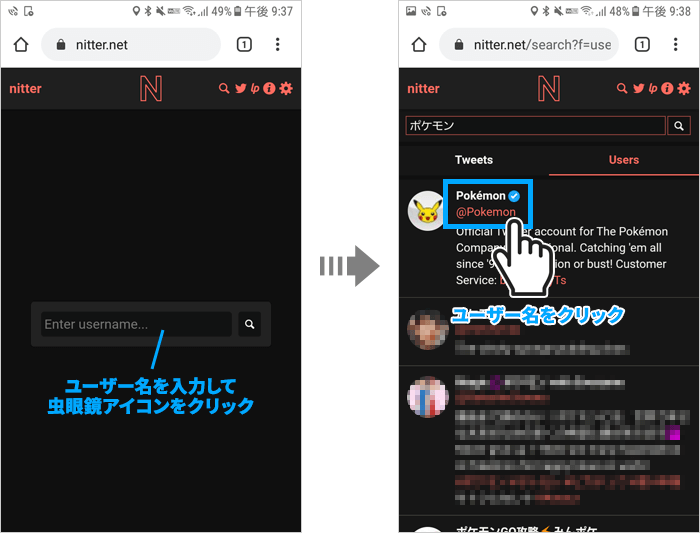

ユーザーを指定してツイートを取得

1Nitterのサイトを開きます。

Nitter

https://nitter.net/

2[ Enter username… ] と表示された検索窓にTwitterのユーザー名を入力して [ ] をタップ。

3検索結果にユーザが出てくるのでユーザー名をタップ。

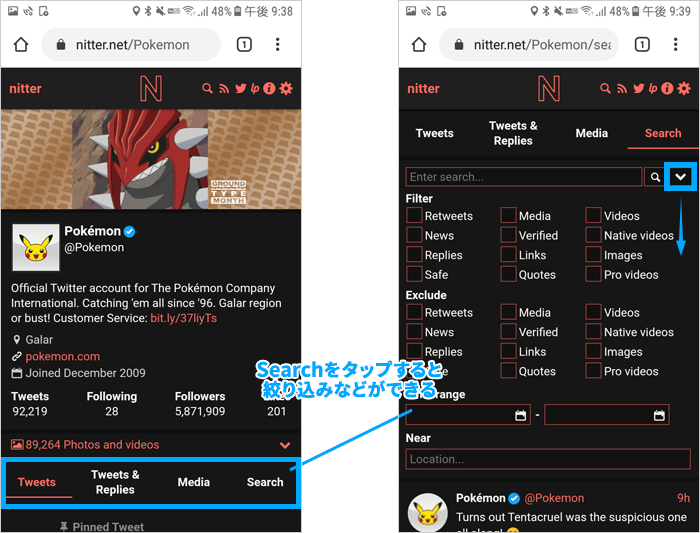

4本家Twitterと同じようなタイムラインが表示されます。

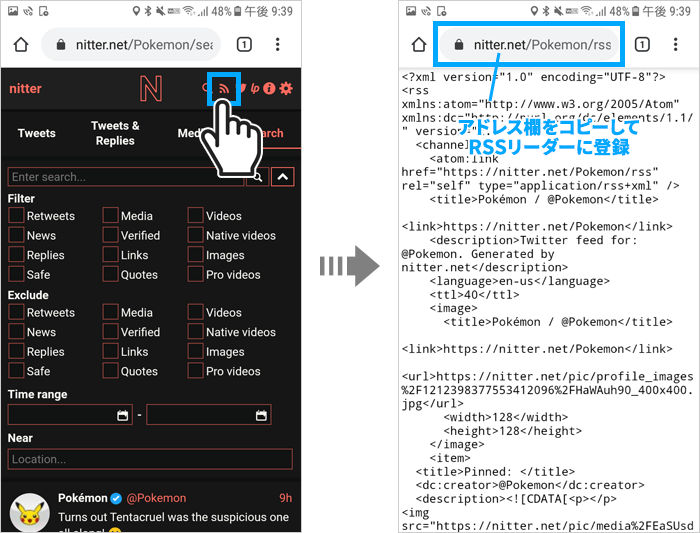

5RSS化したい状態に設定します。

表示されているタイムラインがRSS化されるので、必要に応じて設定しましょう。

| メニュー | 内容 |

|---|---|

| Tweets & Replies | ツイートとリプライを表示 |

| Media | 画像と動画の含まれたツイートのみ表示 |

| Search | 絞り込みなど詳細な検索ができる |

Search

一番右の [ Search ] をタップすると検索窓が表示されます。

その右にある [ ] をタップすると詳細な検索メニューが出てきます。

| Searchのメニュー | 内容 |

|---|---|

| Filter | Filterの中からチェックを入れたものだけを表示。 [ Retweet ] にチェックを入れると、指定したユーザーのリツイートのみが表示される。 |

| Exclude | Excludeの中からチェックを入れたものは除外して表示。 [ Retweet ] にチェックを入れると、指定したユーザーのリツイートは表示されない。 |

| Time range | 日付を指定して表示。 この条件を指定するとRSS化したときに新しいツイートが取得できないのでご注意を。 |

| Near | 指定した場所から投稿されたツイートだけ表示。 |

条件を指定したあと [ ] をタップすると検索結果が表示されます。

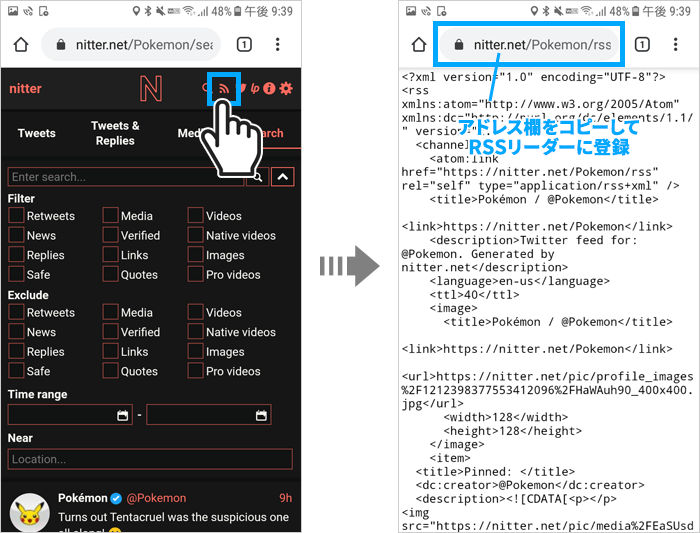

6RSS化したい内容がタイムラインに表示されていることを確認して、上部のRSSアイコンをタップ。

7ブラウザのアドレス欄にRSSフィードが表示されるのでコピーする。

8コピーしたRSSフィードをRSSリーダーに登録する。

指定したキーワードの含まれるツイートを取得

1Nitterのサイトを開きます。

Nitter

https://nitter.net/

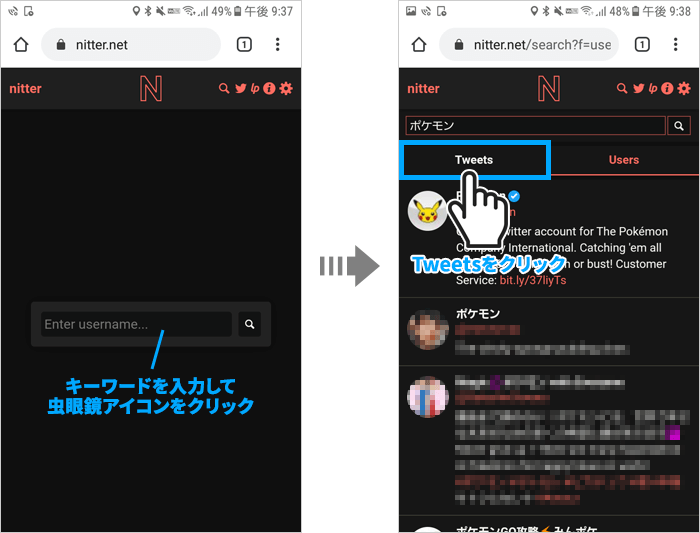

2[ Enter username… ] と表示された検索窓にキーワードを入力して [ ] をタップ。

検索コマンドも使えますので工夫してノイズが入らないようにすると情報収集が捗りますね。

| コマンド | 内容 |

|---|---|

| lang:ja | 日本語のツイートのみ |

| -〇〇 | ○○が含まれないツイート |

などなど、色々試してみてください。

3検索結果にキーワードが含まれるユーザが出てくるので [ Tweets ] をタップ。

4キーワードが含まれるツイートが表示されます。

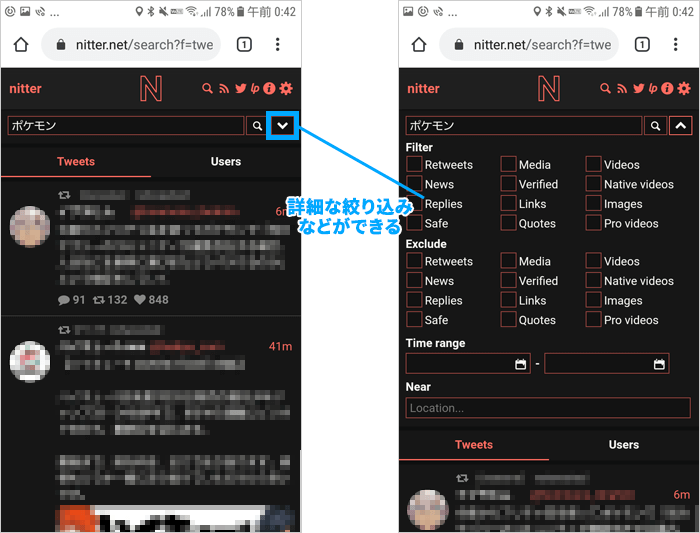

5RSS化したい状態に設定します。

表示されているツイートがRSS化されるので、必要に応じて設定しましょう。

Search

一番右の [ Search ] をタップすると検索窓が表示されます。

その右にある [ ] をタップすると詳細な検索メニューが出てきます。

| Searchのメニュー | 内容 |

|---|---|

| Filter | Filterの中からチェックを入れたものだけを表示。 [ Retweet ] にチェックを入れると、指定したキーワードのリツイートのみが表示される。 |

| Exclude | Excludeの中からチェックを入れたものは除外して表示。 [ Retweet ] にチェックを入れると、指定したキーワードのリツイートは表示されない。 |

| Time range | 日付を指定して表示。 この条件を指定するとRSS化したときに新しいツイートが取得できないのでご注意を。 |

| Near | 指定した場所から投稿されたツイートだけ表示。 |

条件を指定したあと [ ] をタップすると検索結果が表示されます。

6RSS化したい内容がタイムラインに表示されていることを確認して、上部のRSSアイコンをタップ。

7ブラウザのアドレス欄にRSSフィードが表示されるのでコピーする。

8コピーしたRSSフィードをRSSリーダーに登録する。

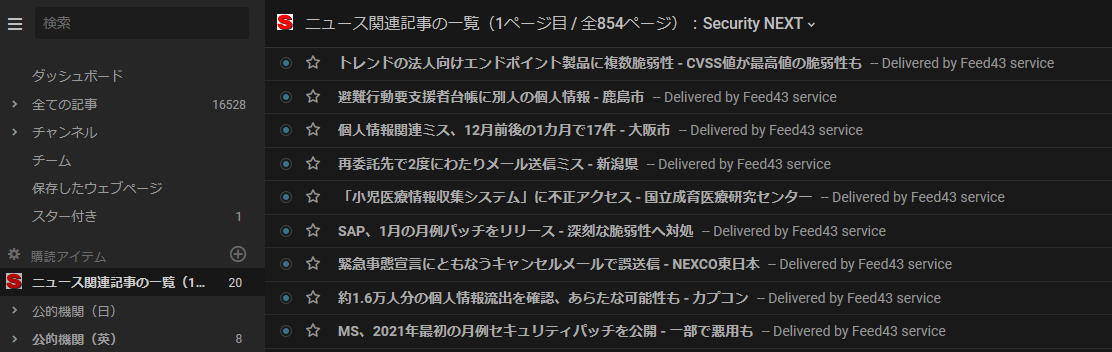

セキュリティ情報の集め方(転載)~RSS を配信していないサイトの対策(Feed43)~

セキュリティ情報の集め方 ~しなもんの場合~

ブックマークしておいて定期的に見るというのも手ですが、できれば他のサイトと同様にRSSリーダーで管理したいものです。

そんな方には "Feed43" をお試しになることをお勧めします。必ずうまくいくわけではありませんが、これで綺麗にRSSを生成できる場合も多いです。

ちょっと長くなりますが便利な方法なのでこの場でご紹介します。

ここでは有用でありながらRSSを設定していないサイトの例としてセキュリティニュースサイト "Security Next" を例に説明します。

私が知る限りTwitterアカウントも持っておらず、追いかけるのに工夫が必要なニュースサイトです。

1. どのページのフィードを取るか決めます。記事一覧、新着情報一覧などが掲載されているページが適しています。

今回は「ニュース関連記事の一覧」で生成することにします。

新着記事のタイトルとその URL の取得を目指します。

2. Feed43 にアクセスし、"Create your first RSS feed" ボタンをクリックします。

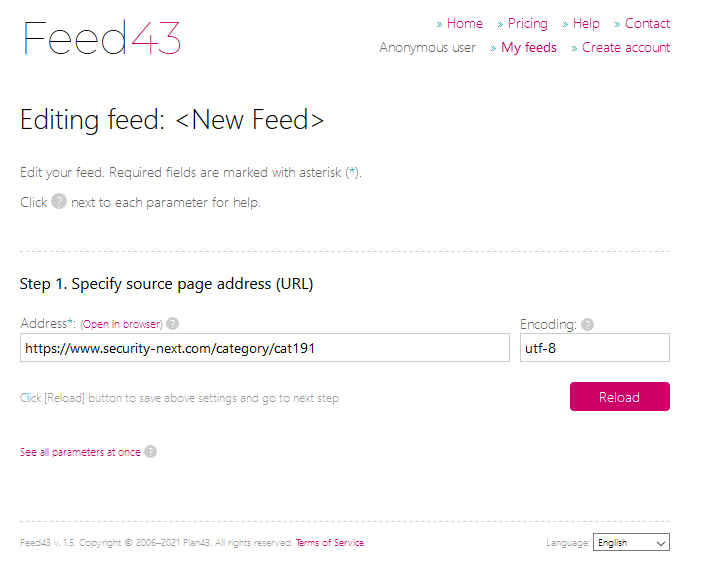

3. "Address" に Security Next の URL、”Encoding” に "utf-8" (大文字でも可) と入力し、"Reload" ボタンを押します。

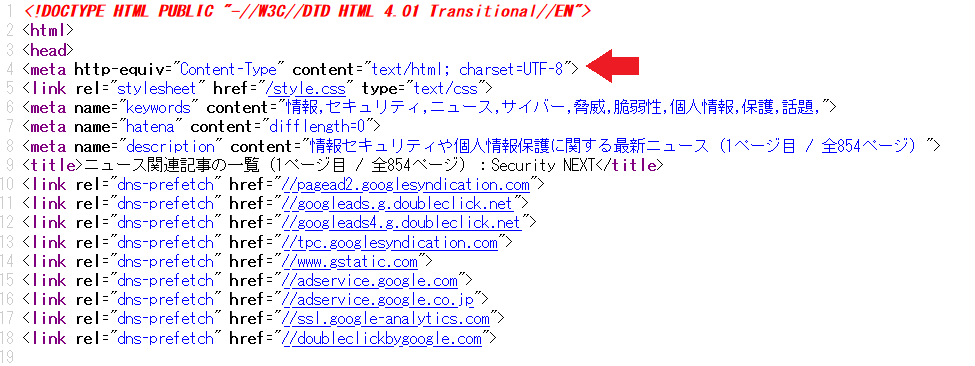

なお Encoding は他のサイトでは異なるものが使われている可能性があります。そのページのソースを見て、meta 要素を確認するのが確実です。

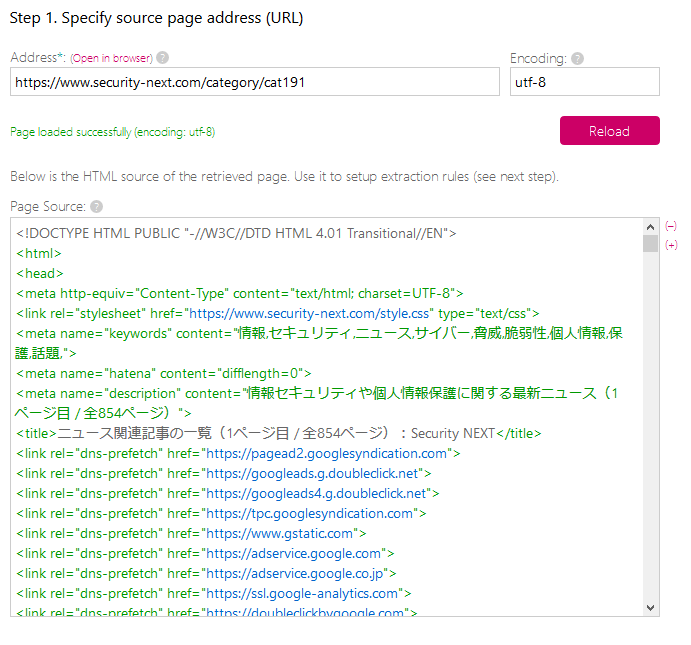

4. 正しく指定できていれば "Page Source:" にそのページのソースコードが現れます。

文字化けしている場合は Encoding を正しく設定できていません。

5. 取得したいのは新着記事のタイトルと URL です。

これらを含む部分をソースコードから見つけ出します。

"Page Source:" を見てもよいのですが、画面が小さくて探しにくいので、ブラウザの機能で元のページのソースを表示して探すといいです。

最新記事のタイトルなどで検索すると簡単です。

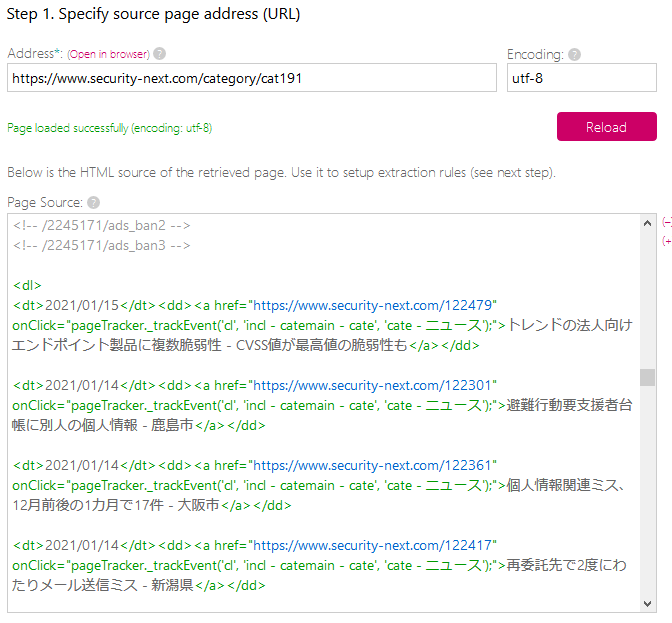

Security Next のニュース関連記事の一覧の場合、上の画像に示すのがその部分になります。

フォーマットは一緒で、「日付」「URL」「タイトル」だけが異なる繰り返しであることがわかります。

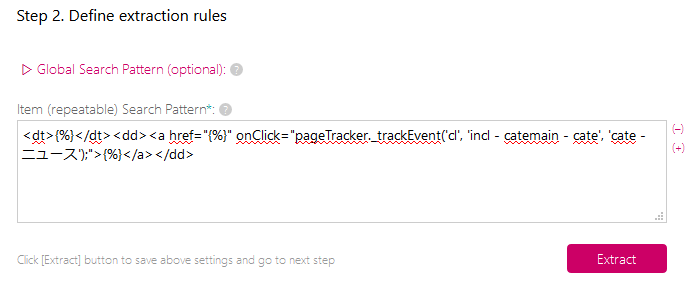

6. ここが一番難しい部分です。

5. で特定した繰り返し部分を 1つ取り出して、

・フォーマット以外の可変部分 (タイトルなど) を"{%}" で置き換える

・ソース中に改行がある場合は、その箇所に "{*}" を追加する

の 2つのルールに従い編集して "Item (repeatable) Search Pattern:" に入力します。

場合によっては当該部分がかなり長いこともあるので、別にテキストエディタなどを用意して編集はそちらで行うと楽です。

今回は改行がなかったので、「日付」「URL」「タイトル」を {%} に置き換えただけで済みました。

この状態で "Extract" ボタンを押します。

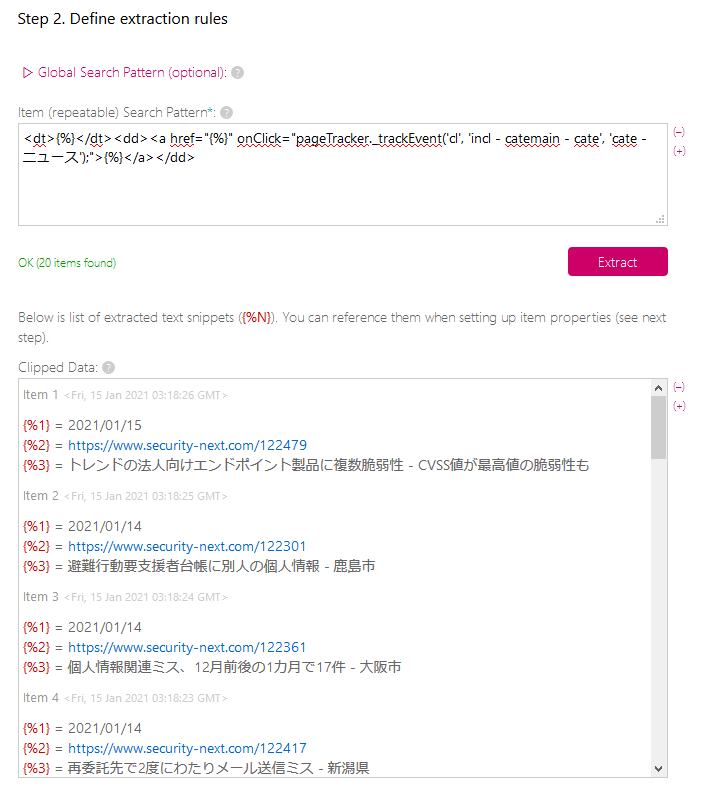

7. 6. での設定がうまくいっていると "Clipped Data:" に "{%1} = ** {%2} = **...” という繰り返しが表示されます。

6. で置き換えた {%} が順番に {%1}、{%2}、……になります。

うまく抽出できていない場合は 6. に戻って試行錯誤することになります。ページの構造上どうやってもうまくいかないこともありますが……

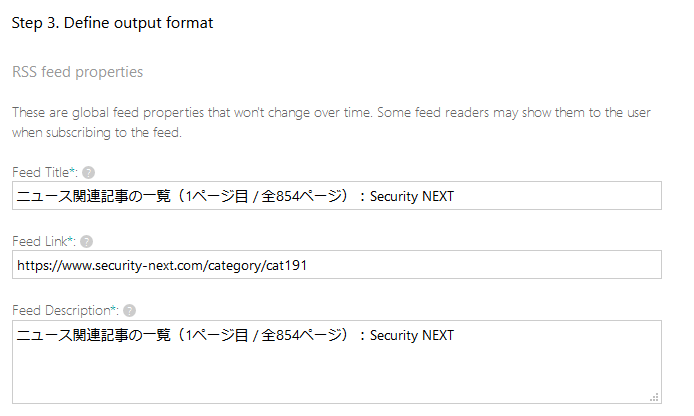

8. Feed Title などを適宜編集します。

特にこだわりがなければそのままでもいいでしょう。

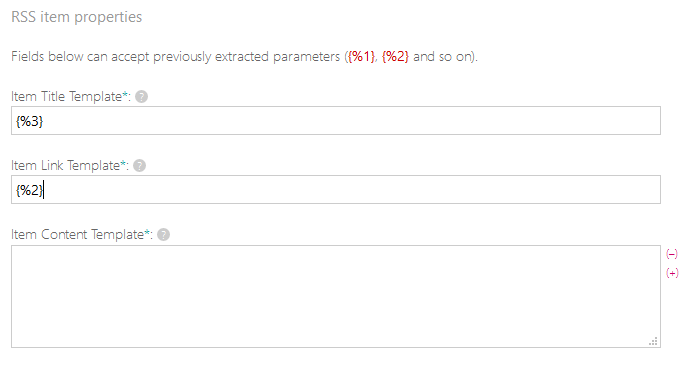

9. 取得するフィードの 1件 1件ごとのタイトルと URL を設定します。

今回は、"Item Title Template:" は個別記事のタイトルにあたる "{%3}"、"Item Link Template:" は個別記事の URL にあたる "{%2}" にそれぞれ設定しました。

Item Title に日付と記事タイトルを組み合わせて "{%1}{%3}" と設定する、といったこともできます。

10. "Preview" ボタンを押します。

うまく各記事のタイトルと URL が取得できて一覧になっていれば成功です。

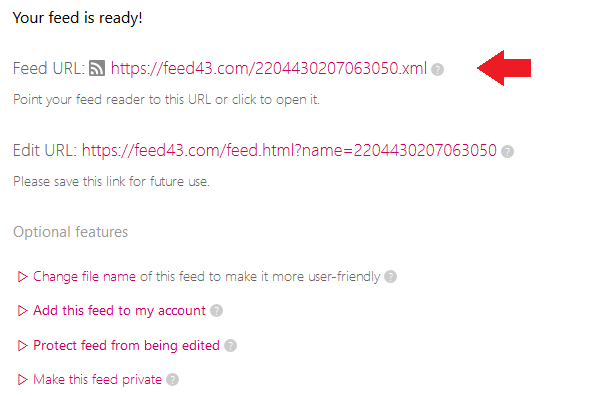

11. "Feed URL" が完成したRSSフィードの URLです。

これをコピーして自分が使っているRSSリーダーに設定します。

【バックアップ】

「イチモツを返して欲しければ…」スマート貞操帯アプリをハッキングし身代金を要求する事件が発生!(転載) ~IoT機器の恐ろしさを実感!?~

昨年10月、アメリカのセキュリティ会社「Pen test partners」が、IoT機器の貞操帯「Cellmate」の脆弱性を指摘したことで話題になった。

この貞操帯は、スマートフォンアプリとBluetoothで接続し、遠隔でロックできるという仕組みとなっている。しかし、アプリのAPIに欠陥があるために、悪意あるハッカーによって強制的にロックされ、自力で取れなくなってしまうというリスクがあるという。

だが、開発会社である「Qiui」はこの問い合わせに対し応答せず、沈黙を貫いていたという。

そんな中、ついにこのスマート貞操帯の被害者がでてきてしまった。

today in Internet of Things: a Smart Chastity cage was hacked and its users were held for ransom. We have the messages:

"Your Cock Is Mine Now"https://t.co/riMzXo87kT

— Jason Koebler (@jason_koebler) January 11, 2021

被害を受けたのは、アメリカ在住の匿名の男性。米メディア「Vice.com」の記事においては、ロバートさんという仮名で呼ばれ、オンラインでインタビューを受けていた。

ロバートさんはその日、自身のスマートフォンに「デバイスのロックを解除して欲しければ0.02ビットコイン(約77万円)を支払え」と要求するメッセージを受け取ったという。

幸いにもその時には装着しておらず難を逃れたが、貞操帯は確かにロックされており、Bluetoothで再接続して取り外すこともできなくなってしまっていたという。

また別の被害者も、「所有しているユーザーが変えられており、自由に貞操帯を制御することが全くできなくなった」とのこと。この方もまた当時つけていなかったというが、ハッカーから「お前のイチモツは俺のモノだ」という同様のメッセージを受け取っていた。

この被害が明るみになると、開発会社「Qiui」は「Pen test partners」に対し、アプリの最新バージョンでは修正されていることを述べているという。

アプリの監査を行ったセキュリティ研究者、アレックス・ローマス氏は、「ほとんどの企業と製品は、存続している間なんらかの脆弱性を抱えることとなる。この機器ほど酷いものではないものの、何かしらはある。」とコメントしている。

IoT機器は非常に便利だが、使用する人は、何らかの脆弱性の存在を心の隅にとどめておいてほしいものだ。

血圧計を買ってみる

先日、別件で尿検査をしたら、尿糖(2+)が検出されてしまった。

昨年の人間ドッグでは何もなかった(厳密にはぎりぎりセーフ)のに、急に心配になって色々調べてみたところ、血糖値には空腹時血糖値と食後血糖値があるらしい。

人間ドッグでの結果は空腹時血糖値の結果で、問題の尿検査は食後血糖値である。

空腹時血糖値では異常がなくても食後血糖値に異常がある人を隠れ糖尿病とかいうらしい。

病は気からというが、ショックのあまり、体調が急激に悪化していく気がしたので、さっそく病院に行くことにした。

食後血糖値が怪しいことはわかっていたので、病院でも食後2時間のタイミングでの採決と採尿を行った。

結果、血糖値自体はそこまで悪いわけではないが、糖尿病の基準値として使っているHbA1cという値が要注意のレベルに達しているとのことだった。

また、昨年の人間ドッグの結果も併せて提出して相談した結果、どうも数年前から発生している高脂血症(悪玉コレステロールの高さ)が原因のようで、高血圧、尿酸値、糖尿の値が悪化しているとのことだった。

この日時点では糖尿病と判定されることはなかったが、要経過観察となり、3か月後に改めて採決と採尿を取ることにした。

また、先生から毎日血圧を測るように言われ、血圧計を買ってみることにした。

「高血圧管理手帳」なるものをもらったが、紙ベースのものはどうもやる気がしない。

そこで、スマホと連携して計測したら自動で記録を取ってくれる血圧計を買ってみることにした。

3か月後の検診に向けて食事のコントロールを強化せねば・・・。

【1月の検査結果と是正が必要な項目】

・MCH(赤血球1個当たりの、平均ヘモグロビン量):32.3pg(基準28~32)

・MCHC(赤血球1個当たりの、平均ヘモグロビン濃度):36.0g/dL(基準31~35)

・ALT(肝臓に問題があると、血液中に流れる量が増える):57U/I(基準4~44)

・尿酸:7.7mg/dl(基準4~7)

・総コレステロール:242mg/dl(基準150~219)

・中性脂肪:228mg/dl(基準50~149)

・LDLコレステロール:142mg/dl(基準70~139)

・グルコース(血糖値):111mg/dl(基準70~110)

・尿ブドウ糖訂正:+(基準-~+-)

2月2日は「情報セキュリティ」の日。その理由は、、、

今日2月2日は、内閣サイバーセキュリティセンターによって「情報セキュリティの日」に指定されています。平成18年2月2日に「第1次情報セキュリティ基本計画」が決定されたことにちなんで制定されたもので、国民の情報セキュリティ意識を高めることを目的しています。

サイバー攻撃の歴史は古く、インターネットが普及していない1986年には、すでに最初期のコンピュータウイルスが開発されていました。パキスタンでコンピュータ販売会社を営んでいたアルヴィ兄弟が、横行するソフトウェアの違法コピーに業を煮やし、「Brain」と呼ばれるコンピュータウイルスを創り出したのです。

この「Brain」はフロッピーディスク(懐かしい響きですね)の内部に仕込まれ、ソフトウェアが違法コピーされると初めて起動します。当初は「このウイルスに用心、ワクチン接種のためにご連絡を…」というメッセージとアルヴィ兄弟の経営する会社「Brain Computer Services」の連絡先を画面に表示するだけだったのが、“いつのまにか”ディスクを読み取り不能にする能力が備わっていた(誰かにの手によってプログラムが書き換えられていた)と言います。

Brainの出現から30年以上がたった現在、IT産業は信じられないようなスピードで進化を遂げ、もはやインターネットや各種のサービス・データベースなしには、現代社会は成り立ちません。

その一方で、サイバー攻撃はより大規模に、より巧妙な手口で行われるようになってきました。たとえば、政府は来年9月に、行政のIT化を推進する「デジタル庁」を設立しますが、この行政機関は日本国民に割り当てられるマイナンバーを一元管理する予定となっています。もしもデジタル庁がサイバー攻撃の被害にあうことがあれば、その損害は甚大なものになるはずです。

デジタルの利便性を享受するためには、サイバーセキュリティの研究・開発は欠かすことのできないものなのです。

北陸先端科学技術大学院大学、VirusTotalの使い方を誤って個人情報ファイル流出(転載)

マルウェア検査サイト「VirusTotal」を通じたファイル流出が、一部で話題になっている。

「VirusTotal」はGoogleが運営するマルウェア検査サイトで、ウェブサイトやファイルを指定するとマルウェアが含まれないか検査して教えてくれるのだが、今回話題になっているのは同サイトが提供している別の機能。それはユーザーから提供されたデータを会員企業や研究者の間で検体として共有する機能で、これらを知らずに手持ちのファイルを検査目的でアップすると、意図せず外部に漏れてしまう危険があるのだ。誤ったファイルをアップロードした時のための削除申請フォームが用意されていることから分かるように、あくまでも仕様であって不具合ではないのだが、ブラウザ拡張機能を使うとネットからダウンロードしたファイルを自動的にVirusTotalに送信する設定も可能とのことで、先月末に北陸先端科学技術大学院大学で発生した個人情報の流出は、同サイトまたはそれに類する検査サイトがきっかけだったと見られている。無料で使える検査サイトとして広く知られるVirusTotalだが、こうした機能があることは知っておいたほうがよさそうだ。

- VirusTotal

https://www.virustotal.com/ - I accidentally uploaded a file with confidential or sensitive information to VirusTotal, can you please delete it?(VirusTotal)

https://support.virustotal.com/hc/en-us/articles/115002093689-I-accidentally-uploaded-a-file-with-confidential-or-sensitive-information-to-VirusTotal-can-you-please-delete-it- - [怪談]VirusTotal沼のお話(対策含)|__aloha__(note)

https://note.com/hiro_shi_note/n/n3be8960784b6 - 外部サイトへの本学構成員に関する個人情報の流出について(JAIST 北陸先端科学技術大学院大学)

https://www.jaist.ac.jp/whatsnew/info/2021/01/29-2.html - バックアップ