今回は2024年に取得したワンワールド特典航空券の残りを使ってマレーシア・クアラルンプールを経由してタイ・バンコクに向かいます。

当初は3時間程度の乗り継ぎでそのままバンコクに行く予定だったのだが、クアラルンプールのインターコンチネンタルのウィークエンド宿泊特典がリーズナブルだったため、ホテルステイを楽しむべく数泊滞在することにした。

ちなみにMH53便は1年前にも搭乗している。関空から出発する貴重なワンワールドアライアンスのフライトである。

ワンワールド特典航空券を海外発券で活用しようとすると、東京以外で国際線を運航するワンワールドアライアンスメンバーがとても重要になるのである。

空港移動

ワンワールド特典航空券の絡みで、出国は関西国際空港から。自分は東京に住んでいるが、フライトが9:55となり、前泊しないと厳しそうなので前日に大阪に移動JALのフライトで移動。

羽田空港ではクラスJがオーバーブッキングしたらしく、普通席へのダウングレードを募る珍光景を目の当たりにした。

ちなみに謝礼金は1000円+航空券購入時のクラスJ差額返金とのこと。こんな条件で手を挙げる人がいるのか疑問を感じたが、あっさり決まったようだった。

あと相変わらずびっくりしたのが上級会員の多さ。エメラルド会員だけで30人~40人くらい列をなしており、サファイア(JGC)がその1.5倍の印象で、もはや搭乗客の3割近くは上級会員の状況を呈していた。

伊丹に着いたら、関西万博の微妙なマスコットがお出迎え。

ホテルは定宿である東岸和田にあるルートイン。

ルートインはJALカード特約店なのでJALカードで決済すればマイル2倍。

直予約すれば朝食はついてくるし、自販機ドリンク1本無料でくれるし、大浴場もついているので、国内はルートイン一択。

社畜割で10%オフで利用できるが、タイミングよくアプリクーポンも配布されていて、チェックイン時にさらに割引を受けることができた。

ルートインにチェックインしてお風呂に入って戻ってきたら楽しいメールが届いていた。

9:55発のフライトが15:05に変更ということで。

9:55発のフライトでラウンジを楽しむためには7時くらいに空港に到着する必要があり、6:30頃にホテルを出る必要がある。

ちなみにルートインの朝食は6:30スタートなので、当初予定では朝食は空港についてからという想定だったのだが、時間変更に伴い、ルートインでの朝食を楽しむことが可能となった。

というわけでルートインで朝食と朝風呂を楽しんで空港に到着。

チェックイン

当初の出発時間の1時間前に空港に到着。

すでにみなチェックインを終えていたのか、待ちはゼロだった。

一応オンラインチェックインは済ませていたが、念のため紙の搭乗券を発見してもらう。

隣は乗り継ぎ失敗が確定なのか、クアラルンプール到着後の宿の交渉をしていた。聞いている感じ、到着後に現地のスタッフとの交渉が必要になるらしい。

紙の搭乗券をもらう際、遅延のお詫びということで2000円分のクーポンをもらった。使える場所の紙も併せていただきました。

飲食店が多いものの、朝食はホテルで食べてきちゃったし、お腹空いてもラウンジで何かつまめるのでどうしようかと思っていたら、対象店舗にドラッグストアを発見。

早速出国してお買い物を楽しみます。

ラウンジ

買い物を終え、ラウンジに向かいます。

関空は最近リニューアルされ、JALのサクララウンジは無くなってしまいました。

最終的に航空会社運営のラウンジは無くなる方向にあるようで、ちょっと微妙な気持ち。

マレーシア航空ビジネスクラスの招待ラウンジは「KIX Lounge Kansai」。

ちなみにもう一つ「KIX Lounge Premium」というのもあるが、どのステータスだとどちらに入れるのかといった入室条件が極めて複雑ということで、一部で話題になっている。

ちなみにいずれもプライオリティパスでは利用はできない。

ラウンジ入り口

中は結構広い。プライオリティパスでは入れないため、終始混雑する状況は見られませんでした。

搭乗

4時間くらいラウンジに滞在し、搭乗時間が近づいてきたのでゲートに向かう。

飛行機が到着して、客を下ろして、清掃して、機内食積み替えて、貨物室の荷物を入れ替えて、新たな乗客を搭乗させて出発させるのにどれくらいかかるのか気になっていたのだが、14:40に着陸して、16:00に出発したため、所要時間は90分であることを今回学ぶことができた。

ゲートは物理的にエコノミークラスとビジネスクラスに分けられていたものの、優先搭乗はない感じ。

しれっとビジネスクラスレーンに並んでいた乗客はエコノミークラスレーンに並びなおされていた。

そして今回もボーディングブリッジも分かれていました。

※搭乗ゲートはステータス持ちでもビジネスクラス用を利用できますが、ボーディングブリッジではガチのビジネスクラス搭乗客だけが左に行けます。

フライト

機材はA330-300

REGISTRATIONは9M-MTA

9M-MTAの直近3日間のフライト実績はこんな感じ。同じ機材が同時期に日本と韓国にいるように見えるのは気のせいだろうか・・・

機内食

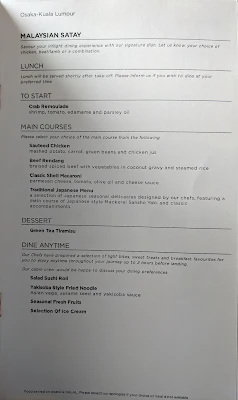

機内食のメニュー。何と1年前の搭乗時から全く同じだった。

メインはチキン、ビーフ、パスタ、和食の4択。

前回はビーフが売り切れで何故かパスタを選択したが、今回は無事ビーフのオーダーに成功。

普通A側から機内サービスを始める印象が強いが、マレーシア航空は逆側からサービスをするのは相変わらずだった。

まずは飲み物とスナックの配布。機内では基本酒を飲まない主義なので、ウェルカムドリンクで頂いたハイビスカスジュースをアンコール。

ナッツが陶器の器で提供されたのにちょっと感動です。

マレーシア航空のビジネスクラス機内食と言えば、まずはコレ。去年の搭乗記と比べたら1本減っていました。アレレ。

でもおいしかったです。

最後はデザートの抹茶のティラミス。こちらも1年前と全く同じ。

「スプーンが無かったのがちょい残念」って思っていたのだが、1年前の搭乗記でも同じことを言っていた(笑)

以前は食事を終えたら「せっかくのビジネスクラスだし、フルフラットにして寝るのが礼儀」だと思っていたのだが、最近は「空港のラウンジや飛行機のビジネスクラスの座席のような時間に制約のある非日常の空間は何かを集中するのに最高の環境なのではなかろうか?」という思いがあり、せっかくの座席をあえてフルフラットにせず、リクライニングにしてPCを引っ張り出してワークの時間にあてた。

過去のセミナー動画を視聴していたら、CAさんから「軽食如何ですか」のご案内。

アイス、焼きそば、スシロール、フルーツ盛り合わせの4択で、フルーツを選択。

トイレに行った際、ギャレーで会話するCAさん曰く、アイスを選択した人がめっちゃ多かったらしい。

ちなみにこの日のビジネスクラスはほぼ満席でした。

そうこうするうちに6時間遅れでクアラルンプール国際空港到着。

到着後

サテライトターミナルに到着し、入国審査のためメインターミナルに移動します。

サテライト-メイン間はバス移動となりますが、ビジネスクラス利用客は専用バスがあります。

人の流れに沿って進むとエコノミー用のバスに行ってしまうので、注意が必要です。

そしてバスの車内もビジネスクラス専用。座席が全然違います。

マレーシアの入国は自動化ゲートが使えるようになっています。

事前にマレーシア・デジタル・アライバル・カード(MDAC)への登録を済ませておけば、入国審査は1分もかからずに終えることができます。

到着が午後10時だったので、クアラルンプール市外へのアクセスが若干気になるところでしたが、KLIAエクスプレスは夜12時近くまで運航しており、予定通り移動することができました。

当初はタッチンゴーを入手して公共交通機関のキャッシュレス化を実現するはずだったのですが、コチラは機会を改めてということで。

【Playback of flight MH053 on 24 APR 2025】