雑記系ブログ。セキュリティとか、マイルとか、投資とか、、、 / Miscellaneous Blogs. Security, miles, investments, etc

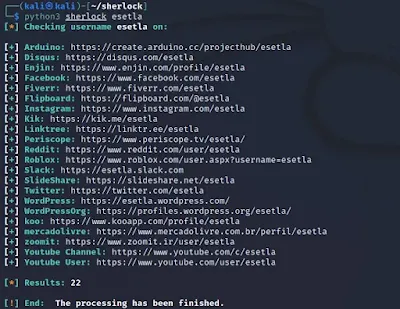

無料のソーシャルメディア用OSINTツール4選

【セキュリティ事件簿#2023-277】愛媛県立医療技術大学 「助産学専攻科オープンキャンパスの申し込みフォーム」における個人情報の漏えいについて 2023年7月24日

【セキュリティ事件簿#2023-237】志布志市 本市が運営する「志布志市ふるさと納税特設サイト」への外部の第三者からの不正アクセスによる個人情報漏えいに関するお詫びとお知らせ(第2報) 2023年7月20日

- 寄附者様の氏名、氏名フリガナ、性別、メールアドレス、電話番号、郵便番号、住所、生年月日

【セキュリティ事件簿#2023-276】スカパーJSAT株式会社 当社サーバへの不正アクセスについて 2023年07月21日

当社のオフィスオートメーションシステム上のターミナルサーバ(子会社が当社内サーバへアクセスするための中継役となるサーバ)に不自然なアクセスログを発見したため、調査を開始いたしました。

外部専門機関へのフォレンジック調査を依頼いたしました。

不正アクセスがあった場合の拡大を防ぐために、侵入経路と考えられるネットワークの遮断及びターミナルサーバのシャットダウンを行いました。

外部専門機関の調査により、第三者によるターミナルサーバから当社の社内ファイルサーバ等への不正アクセスの痕跡を発見しました。

不正アクセスされた可能性のあるファイルの内容について調査した結果、お取引先様、従業員等の個人情報が含まれていることが判明しました。

個人情報保護委員会及びプライバシーマークの審査機関に対して、個人情報の漏えいの可能性について速報を実施いたしました。

外部専門機関による調査の結果、不正アクセスされたファイルが持ち出された可能性が高いことが判明いたしました。

氏名・電話番号・FAX番号・メールアドレス・社員番号・所属・役職・所属先住所

氏名・電話番号・メールアドレス・社員番号・所属・役職

【セキュリティ事件簿#2023-275】チエル株式会社 当社システムにおけるユーザー情報残置による個人情報漏洩に関するお詫びとお知らせ 2023 年7月 24 日

2023 年7月 13 日当社は、当社製品「ExtraConsole ID Manager」(以下、「ECIDM」という)内に、本来残置すべきではない他の ECIDM ユーザー情報が混入したことで、ECIDM のユーザーであり本システムの検証作業を行っていた大学のシステムご担当者 2 名によって当該個人情報が閲覧されたことを確認いたしました。当該事態の判明後、直ちに当該大学のサーバー停止手続きを行い、情報漏洩の防止対応を実施した上で、7月 18 日に同大学内のデータを完全削除いたしました。現時点で当該個人情報の不正使用等の情報は確認されておりません。なお、当該個人情報はシステム管理者であっても特定のコマンドを入力しなければ見ることができない領域に混入していたことから、上記2名以外の外部への流出の可能性は極めて低いと考えられますが、当社は、同バージョンの ECIDM をご利用頂いている 36 の教育委員会・大学様(以下「ユーザー団体」という)には、残置の有無にかかわらず、残置データの削除作業を依頼し、実施を進めております。

(1) 当該システムご担当者 2 名に対し漏洩した個人情報

① ユーザー様の個人情報 23,508 件

項目は、学校名、生徒管理コード、学年、組、番号、特別支援学級、特別支援学級番号、姓、名、姓ふりがな、名ふりがな、名前、ふりがな、性別、生年月日、外国籍、出身校、入学日、転入前学校、転入日、編入前学校、編入日、去校日、転出日、転出先学校、退学日、退学先学校、卒業日、進学先学校

② ユーザー様の個人情報 7,036 件

項目は、氏名、パスワード、メールアドレス、ユーザ ID、学籍番号/人事番号、生年月日

(2) 残置の原因

保守目的で自社へ持ち出したプログラムに、システム不具合のため残置されていた個人情報が混入しており、さらに開発担当者の手違いにより他顧客への展開用のプログラムに混入してしまったため、本件が発生いたしました。

3.当社の対応

当社は、対象となるユーザー団体の情報を精査の上、関係各社と連携し、個別にご連絡が可能な方に対し当社よりご連絡を差し上げます。併せて、本件に関する専用お問い合わせ窓口を設置いたします。

現在、再発防止策として、ECIDM の修正パッチを対象バージョンのすべてのお客様に無償で適用させていただく他、構築手順の抜本的な見直しを行います。また、当社では、この度の事態を重く受け止め、今後、より一層の情報セキュリティ対策の強化に取り組んでまいります。

当社の業績に与える影響は現時点では不明でありますが、今後、業績に重大な影響を与えることが判明した場合は速やかにお知らせいたします。

XSSポリグロットとは ~入れ歯のポリグリップじゃないぞ~

Cross-site scripting (XSS)は、ウェブアプリケーションのセキュリティ脆弱性の一つであり、攻撃者が悪意のあるスクリプトを正当なウェブページに挿入することができます。この脆弱性をテストする際、さまざまなインジェクションの文脈に直面することがよくあります。それぞれの文脈に合わせてペイロードを変更するのは時間がかかる場合がありますが、XSSポリグロットはこの問題を解決するのに役立ちます。

XSSポリグロットとは何か?

XSSポリグロットは、その生の形式でさまざまなインジェクション文脈内で実行可能なXSSベクトルとして定義できます。

GitHubのHackVaultに掲載されているポリグロットは以下の通りです:

jaVasCript:/*-/*`/*\`/*'/*"/**/(/* */oNcliCk=alert() )//%0D%0A%0d%0a//<stYle/<titLe/<teXtarEa/<scRipt/--!><sVg/<sVg/oNloAd=alert()//>

【セキュリティ事件簿#2023-274】株式会社東玉 弊社が運営する「東玉オンラインショップ」への不正アクセスによる お客様情報漏えいに関するお詫びとお知らせ 2023年7月25日

ブラインドXSSの検出を簡単に: 「XSS Hunter Express」の力

近年、ウェブセキュリティは日々の生活の中でますます重要な役割を果たしています。特に、クロスサイトスクリプティング(XSS)のような脆弱性は、デジタルエコシステム全体の安全性を脅かす可能性があります。そこで、今日は「XSS Hunter Express」という驚くべきツールを紹介したいと思います。

「XSS Hunter Express」は、XSS Hunterの簡単にセットアップできるバージョンで、わずか5分でセットアップが完了します。このツールは、ブラインドクロスサイトスクリプティングの脆弱性をテストし、検出するための最速の方法を提供します。主な特徴として、管理されたXSSペイロード、強力なXSSプローブ、完全にDocker化された環境、自動TLS/SSLセットアップ、ページのスクリーンショットなどがあります。

ウェブアプリケーションのセキュリティテストに関心がある方や、最新のセキュリティツールを探している方には、この「XSS Hunter Express」は絶対に見逃せないツールです。詳細やセットアップ方法については、公式のGitHubページを参照してください。

ウェブセキュリティを強化し、デジタル空間をより安全な場所にするための一歩として、このツールを活用してみてください。

【セキュリティ事件簿#2023-273】鳥取県 鳥取県民スポーツ・レクリエーション祭参加募集サイトに係る個人情報の流出 2023年07月20日

- 令和5年度「県民スポレク祭」について、県スポーツ協会ではホームページで要項や参加申込書をダウンロードできる形で掲載(様式等は各競技団体等が作成し県スポーツ協会に提供)していたところ、境港市スポーツ協会の担当者から「ソフトテニスの参加申込書ファイルに個人名等が出ている」旨、県スポーツ協会に連絡があった。

- 内容を確認したところ、参加申込エクセルファイル中、過去(平成22年度)の東伯郡男子チーム13名の個人情報が掲載された部分が確認され、同ファイルを直ちにホームページから削除。

- 協会における作業手順を再点検するとともに、職員への周知徹底を図ること。

- ホームページのアップは個人情報の有無について2名以上でダブルチェックを行った上で行うこと。

- 趣旨 広く県民にスポーツ・レクリエーション活動を全県的な規模で実践する場を提供することで県民一人ひとりにスポレク活動への参加意欲を喚起し、県内各地での生涯を通じたスポレク活動の振興に資する。

- 期日等 実施種目/水泳、陸上、スキー他45競技

夏季大会/8月26・27日、秋季大会(ソフトテニスも)/10月28・29日、冬季大会/2月11日ほか

【セキュリティ事件簿#2023-272】北海道大学病院における個人情報を含むUSBメモリの紛失について 2023年7月24日

- 個人情報が保存された電子媒体の管理の強化・徹底

- USBメモリ紛失による漏洩リスクと対策を題材にセキュリティ講習会を実施

- 「北海道大学病院における個人情報管理に関するガイドライン」等に基づいて適正に管理することをあらためて注意喚起

【セキュリティ事件簿#2023-271】近畿大学 学生・教職員のメールアドレス等の流出についてお知らせとお詫び 2023年7月13日

【セキュリティ事件簿#2023-270】公立学校共済組合 個人情報漏えいについてお詫びとご報告 2023年7月25日

- 組合員の方から「インターネットで自分の名前を検索したところ、人間ドックの受診決定一覧が閲覧可能な状態である。」旨の連絡により発覚した。

- 人間ドックシステム保守管理業者である㈱ファインシステムに連絡し、業者のテスト公開用のサーバーに個人情報が含まれたファイルが存在していることを確認。直ちに当該ファイルが表示されないようサーバーのインターネット接続を切断

- 各検索サイト事業者に対して本件に関する情報の削除を依頼

- 2020年度当該医療機関の人間ドック受診が決定した301名に対して本件に関するお詫び文書を発送

「2020年度人間ドック医療機関別受診決定者一覧」のうち1医療機関 301名分

- 内容:組合員番号、所属名、所属電話番号、組合員氏名、当時の年齢、性別、住所(自宅・所属)

- 閲覧可能期間:令和2年12月17日~令和5年7月14日

※受診決定者の一覧にある氏名で検索した場合のみ表示される。

3 漏えいの原因

(1)令和2年12月17日 ㈱ファインシステムが公立学校共済組合兵庫支部において 人間ドックシステムのメンテナンス作業を行った後、システムの修正内容を再確認するため、システムのプログラムデータをUSBメモリにコピーし持ち帰った。※そのデータの中に個人情報の入ったデータが含まれていた。

(2)同日、USBメモリにコピーしたプログラムデータを㈱ファインシステムのテスト公開用サーバーにコピーした。テスト公開用サーバーはインターネットに接続可能な状態にあったため、個人情報が含まれるデータは外部から閲覧可能な状況になっていた。

4 今後の対応

(1) ㈱ファインシステムでは再発防止のため①USBを用いないデータ受渡作業 方法の検討②インターネットからアクセスできないサーバーでの作業の実施③サーバー適用作業時には複数人で確認するなどの措置を講じます。

(2) 公立学校共済組合兵庫支部では、改めて委託業者による個人情報の取扱いに係る責任体制の強化を求めるとともに個人情報の適正管理方法の周知徹底を図ってまいります。

【セキュリティ事件簿#2023-269】日本経済新聞社 メールアドレス漏洩の報告とお詫び 2023年7月21日

【セキュリティ事件簿#2023-268】鹿児島県日置市の市立校で、サポート詐欺に騙されて市内20校の校務システム停止

- 発生日: 2023年7月12日

- 被害校数: 20校

- 影響: 校務系システム一時停止、通知票の配布遅延

MIATモンゴル航空、ワンワールド・アライアンスへの加盟を検討

エンタープライズにおけるモバイルデバイスセキュリティ管理ガイドライン

【セキュリティ事件簿#2023-267】茨城県 茨城県発達障害者支援センターにおける個人情報の漏洩について 2023年7月14日

- 市町村職員向け研修の実施にあたって、申込みの受付を Google フォームにより行ったが、誤って申込者全員の情報が Google フォーム上から確認できる状態になっていた。

- 研修当日の7月 12 日に、参加者から問合せがあって申込時の情報を確認したことから、設定の誤りに気付いた。

- 申込は6月 12 日に開始し、7月3日に締め切ったが、Google フォーム上から確認できる状態は、7月 12 日の午前 11 時頃まで続いていた。

※既に申込者全員に対して、状況を説明し、謝罪しております。

研修申込者の氏名、所属、年代、メールアドレス、電話番号 58 人分

Google フォーム作成時に、設定の確認を十分に行わなかったため。

委託先である社会福祉法人同仁会に対し、以下の再発防止策等の徹底を指示する。

- Web フォーム作成時には、複数職員で確認を行う。

- Web フォーム作成ツールに不慣れな職員も対応できるように、マニュアルを作成し、適切な利用を徹底する。

- その他の業務においても、個人情報保護に必要な措置の点検を行い、改めて職員に対する教育を行う。

また、他の委託事業者に対しても、個人情報の取扱いについて、改めて内部における責任体制を明確にし、管理を徹底することを求める。

【セキュリティ事件簿#2023-266】東谷株式会社 弊社が運営する「fkolme.com」への不正アクセスによる 個人情報漏えいに関するお詫びとお知らせ 2023年7月18日

- カード名義人名

- クレジットカード番号

- 有効期限

- セキュリティコード

- サイトログインID

- サイトログインパスワード

【セキュリティ事件簿#2023-230】ヤマハ株式会社 米国子会社への不正アクセスについて(第 2 報) 2023 年 7 月 20 日

当社の米国販売子会社であるヤマハ・コーポレーション・オブ・アメリカ(YCA)で発生したランサムウェア(身代金要求型ウイルス)感染について、被害状況の調査が終了しました。また、本件を契機に当社グループ全拠点のネットワークセキュリティについても調査を行ったところ、新たな不正アクセスを確認しましたので、お知らせいたします。

1.YCA への不正アクセスの被害および対応

第1報でお伝えしておりますように、YCA ではランサムウェアに感染した機器のネットワーク接続を速やかに遮断した上で、安全対策を施して復旧し、現在は通常通り営業しています。その後の調査の結果、お客様やお取引先、従業員の個人情報の漏洩はなかったことを確認しております。

2.新たに確認した不正アクセスの被害

カナダの当社販売子会社であるヤマハ・カナダ・ミュージック(YC)でも同時期に第三者による不正アクセスがあり、現地の従業員や直営音楽教室・お取引先の個人情報が窃取されたことを確認しました。YC では情報漏洩の可能性のある関係者に周知・注意喚起を行い、現地の警察にも通報をしております。なお、YC は不正アクセスを確認後、直ちに全てのシステムのネットワーク接続を遮断して安全対策を講じ、すでに復旧を終え、現在は通常通り営業しております。

3.その他拠点の状況

ヤマハグループの国内拠点 15 箇所、海外拠点 40 箇所のネットワークについて調査を行いましたが、YCA と YC 以外に不正アクセスの被害はありませんでした。また、日本国内をはじめ当社グループの他拠点のシステムへの影響はありませんでした。

今回の事態を受け、当社ではグループ全拠点のシステムにおけるセキュリティ強化、アカウント管理の徹底、従業員へのセキュリティ教育を改めて実施してまいります。お客様をはじめ、関係する皆様にご心配とご迷惑をおかけしましたことを深くお詫び申し上げます。

【セキュリティ事件簿#2023-265】ライフイズテック株式会社 申込者宛当選メール誤送信による個人情報漏洩に係るお知らせとお詫び 2023年6月29日

- 本事案発⽣の要因となった、⼿作業による個⼈情報を含むリスト作成を必要としない業務フローを構築します。

- ⼀⻫メール送信時に、宛先メールアドレスの誤登録等が発覚した際も、それ以外の宛先に対してのみ⼀⻫送信を⾏うと共に、誤登録先については、申込者に確認を取るとの個別対応に当たるよう徹底して参ります。

- これらの対応が徹底されるよう、作業者と監督者を含むチームで作業に当たり、完遂に⾄るまで⼿順確認と監督が図られるオペレーションを構築して参ります。

【セキュリティ事件簿#2023-264】大阪教育大学 電子メール転送先ミスによる情報漏えいについて 2023年7月14日

- 2018年4月24日(火)に、本学職員が大学の電子メールアカウントからGmailへの自動転送設定を行った際に転送先電子メールアドレスのドメインを「@gmail」とすべきところを誤って「@gmeil」としていた。

- 2023年2月1日(水)に、転送先電子メールが存在しない旨のエラーがあり、改めて転送先電子メールアドレスの確認を行い、ミスに気付いた。

- 2023年2月1日(水)に、電子メール転送設定を停止した。

- 2023年2月3日(金)に、電子メールサーバにて、本学発行電子メールアドレスに関するログを点検し、ドッペルゲンガードメイン(情報を詐取する悪質なドメイン)へ転送されている事を確認した。

- 2023年2月3日(金)に、電子メールログの点検を実施。直近1ヵ月に当該事案以外の同一ドメインへの転送が無いことを確認した。

- 学内教職員…1,191件

- 学内学生…85件

- 学外関係者…504件

- 不明(送信不可で返送されたもの)…13件

【セキュリティ事件簿#2023-165】日本コンクリート工業株式会社 ランサムウェア被害の調査結果について 2023 年 7 月 7 日

- 調査機関 外部専門家(サイバーセキュリティ―、ウィルス感染対応の専門業者)

- 調査目的 感染原因経路調査、サーバー感染有無、クライアント PC 影響確認等

- 外部攻撃者によるファイアウォール VPN 機能の既知の脆弱性を衝いた不正アクセス。

- 不正アクセスは 5 月 3 日(水)から開始され、5 月 5 日(金)深夜に本格化。

- 攻撃者はネットワークに侵入後、パスワード総当たり攻撃で管理者パスワードを取得、情報資産にログインし順次ランサムウェアによる暗号化を展開。

- 調査対象サーバー15 台中 11 台が暗号化。

- PC は 100 台中 5 台にアクセスを試みた形跡が認められたが、全台感染していないことを確認。

- 暗号化されたファイルの復号(暗号の解除)は不可能(現時点で復号のためのキー情報が解明されていない)。

- 侵害期間における大量のデータ外部流出の痕跡はなく、現時点で具体的な情報漏洩の事実は確認されていない。また、今回のランサムウェアは、様々なセキュリティーベンダーのレポートでデータ持出しをしないことが確認されている。

⇒当社としては現時点で情報漏洩は無いものと判断しております。

- ファイアウォールのセキュリティー強化

- 全サーバーへのアンチウィルスソフトのインストール

- セキュリティーポリシーの変更

- ファイルサーバーのバックアップ方法の再検討

- セキュリティー製品の導入

- 業務システムの大部分が暗号化され復号不可能であることから、現行システムの完全復旧は困難と判断し、以前より計画していた新システムへの移行(2024 年 4 月予定)を進める。

- 新システム稼働までの間は、暫定的なデータ入力方法を構築することで感染を免れたシステムを継続利用し、現時点で再稼働している経理システムに繋げる。

- 経理システムの各事業所での利用再開 本社:6 月 1 日、事業所:7 月 3 日

- 社内ネットワーク復旧 8 月 1 日

- 第 1 四半期(4~6 月)データ入力作業 8~9 月

- 第 1 四半期決算作業 10~11 月(予定)

- 新システム稼働 2024 年 4 月(予定)

※スケジュールについては現時点での計画であり、変更になる場合があります。

【セキュリティ事件簿#2023-263】角川アスキー総合研究所 弊社サイトから強制的に別サイトに移動する現象について 2023年07月10日

【セキュリティ事件簿#2023-257】株式会社プロット 現在発生している障害について(第6報) 2023年7月6日

この度は、当社クラウドサービス、ホスティングサービスの障害につき、多大なるご迷惑をおかけしており、大変申し訳ございません。

また、代替サービスをご利用のお客様にもご不便をおかけしまして、大変申し訳ございません。

現在の状況につきましては、以下よりご確認ください。

サービス再開時の安全性向上に向けた取り組み

以前よりサービス再開の条件として設定しておりました、安全性向上の取り組みおよび第三者専門業者による安全性確認について、7月3日に全て終了いたしましたことをご報告いたします。

クラウドサービス再開の手法について

安全性向上に向けた取り組み施策が全て完了したため、これより順次クラウドサービスの再開に取り組んでまいります。

サービス再開においては、準備が整った今即時に実施するものではなく、サービス再開時の注意事項のご説明などを丁寧にお客様に行い、サービス再開時期などのご意向をすり合わせたのちに行います。

サービス再開後における、ご利用をいただいておりました代替サービスの今後の取り扱いや、データの破棄等につきましても、当社からご説明を差し上げる予定です。

なお、CYASおよびホスティングサービスにつきましては、現在復旧に向けて準備中です。ご迷惑をお掛けし申し訳ございませんが、今少しお待ちください。

お客様への注意事項のご説明、ご意向確認のご連絡は、7月5日より順次行っております。

なお、大変申し訳ございませんが、個別にご連絡差し上げられる数に限りがございます。

当社といたしましても最大限の努力をいたしますが、お客様によってはご連絡が遅くなる可能性がございます。

大変恐縮ながらあらかじめご容赦頂きますよう何卒宜しくお願い致します。

サービス再開に向けた判断について

当社が確認を終了いたしましたのは、当社で準備を進めておりましたサービス基盤の新設、及びその安全性の準備状況になります。

上述のサービス再開に向けた安全性確認は終了しておりますが、情報漏えいの有無に関する調査は引き続き行っており、最終的な調査結果を元にした報告書を作成し、ご提示させていただく予定です。

情報漏えいの有無に関する調査の進捗率について

現状の調査の進捗としては、概算ですが全体の約3~4割程度と考えております。

初動調査で取得した仮想基盤側のログやアプリケーションログなどログとして取得可能であったものについては、8割以上完了しております。その他IDC内及び当社内でランサムウェア攻撃を受けたハードウェアについては、先日内部データの抽出が完了したというステータスです。これよりそのデータの調査に入りますので、7月下旬までかかる見込みです。調査の進行度合いによってはそれよりも前倒しされる可能性もございます。

最終報告書提示見込みについて

現在行っております情報漏えいの有無に関する調査の結果を元に、最終的な報告書を提示させていただく予定です。

最終報告書の発信は、現状想定されている調査スケジュールを元に、7月下旬から8月初旬を予定しております。

なお、調査の進行度合いによってはそれよりも前倒した最終報告を行う可能性もあります。

【セキュリティ事件簿#2023-262】札幌日本大学学園 「ランサムウェアによるサイバー攻撃」に関する報道について 2023年7月5日

【セキュリティ事件簿#2023-175】個人情報保護委員会 トヨタ自動車株式会社による個人データの漏えい等事案に対する個人情報の保護に関する法律に基づく行政上の対応について 2023年7月12日

- 従業者に個人データを取り扱わせるにあたって、個人データの取扱いを周知徹底するとともに適切な教育を行うこと(人的安全管理措置)。

- 本来アクセスすべきでない者が本件サーバにアクセスすることがないよう、適切なアクセス制御を実施すること(技術的安全管理措置)。

- 委託先に対して、自らが講ずべき安全管理措置と同等の措置が講じられるよう、必要かつ適切な監督を行うこと(委託先の監督)。

【セキュリティ事件簿#2023-257】株式会社プロット 現在発生している障害について(第5報) 2023年6月23日

今までの進行プロセスと現状のステータス

侵入経路や被害範囲の調査に必要な端末の特定が完了し、現在第三者外部専門業者によるフォレンジック調査が進められております。

その他の機器や新調達した資源を利用し、現在サービス復旧に向けた基盤構築を進めています。

既に一部基盤については構築も完了している状況です。

バックアップデータを新基盤へ展開するにあたっては、データ自体の安全性・改ざんの確認、悪意の混入の確認を行った上で実施する予定です。

現在バックアップデータのウイルススキャンに着手しております。

新サービス基盤については、社内ネットワークとは完全に切り離した環境として構築しており、アプリケーション自体にも侵入検知プログラムの実装等、従来よりも強固なセキュリティ対策を施す事を前提に進めております。

代替サービスの提供状況

6月22日までにお申込みいただいた代替ホスティングサービスの8割については顧客への配送が完了しております。

また代替Smooth Fileについても顧客へ配布が進んでおります。

ホスティングサービス、Smooth Fileクラウド以外の代替サービスについても、準備を進めております。

その後の漏えい調査結果

ダークウェブ上で公開された情報について、引き続き調査を行っております。

公開されたファイル一覧は、当社の社内ソースコード管理システム内にあったものと「ファイル名及びサイズ」についてほぼ合致している事が確認できております。

また、実際に公開されているファイルの一部を第三者専門業者経由で入手し調査した所、ハッシュ値レベルの照合により約95%以上が実際に当社のソースコードであることが確認できており、その他ファイルも当社のものである確認が取れています。

これら調査結果から、ダークウェブ上で公開された情報は当社の社内ソースコード管理システムから窃取したものであることは間違いないものと考えております。

今後の予定

現在、復旧に向けて必要な安全性強化策を取りまとめ、準備を進めております。

新環境が適切に安全に保たれているかどうかを第三者専門業者と協議の上で最終的な復旧宣言を行う予定です。

ご請求について

本サービス障害に関連するお客様向けのご請求処理については、現在も未だサービス停止中でありSLA範囲の確定がされておりません事から、ご請求等の処理は行わない予定です。

オンプレミス製品ご利用中のお客様向けのご請求処理については、通常通り実施させていただきます。 ご不明点等ございましたら、随時下記お問い合わせ先までご相談ください。

社名変更延期のご案内

2023年7月2日に予定しておりました「株式会社CYLLENGE(呼称:サイレンジ)」への社名変更につきましては、延期することといたしました。 延期後の変更日については現在未定となりますので、決定次第改めてお知らせいたします。 お客様及び関係者の皆様へ深くお詫び申し上げます。ご理解とご了承いただきますよう、何卒よろしくお願い申し上げます。

【セキュリティ事件簿#2023-200】フーヅフリッジ株式会社 弊社ウェブサイトへの不正アクセスに関する最終ご報告 2023年7月4日

【セキュリティ事件簿#2023-257】株式会社プロット 現在発生している障害について(第4報) 2023年6月16日

公開された情報の詳細な内容については、現在第三者専門業者のアドバイスの下、データを取得し確認を進めております。

侵入経路については第三者の専門業者と連携し調査中ですが、初動対応時の状況や被害状況から、現段階ではメンテナンス用VPN機器の脆弱性を突かれて内部侵入された可能性が高いと判断しております。

その後、サービス基盤の脆弱性を突かれ、基盤上で稼働しているゲストOSが一斉に暗号化されたことによりサービスが停止いたしました。

暫定の代替サービスについては、安全性を高めた形で6月15日より順次出荷を開始しております。

サービス復旧に向けては、現在新設サービス基盤の構築を進めております。

LockBitの全貌: ランサムウェア脅威アクターの実態と対策

- FreeFileSync:

クラウドベースのファイル同期を容易にし、データのエクスフィルトレーション(不正なデータ外部への転送)のために使用されます。

- GMER:

ルートキットを削除するためのツール。EDR(Endpoint Detection and Response)ソフトウェアを終了し、削除するためにも使用されます。

- Impacket:

ネットワークプロトコルを操作するためのPythonクラスのコレクション。被害者のネットワークへのアクセスやエクスプロイトのための資格情報を収集するために使用されます。

- LaZagne:

複数のプラットフォームでのシステムパスワードの回復を目的としたツール。

- Ligolo:

ペネトレーションテストのための逆接続からSOCKS5またはTCPトンネルを確立します。被害者のネットワーク内のシステムへの接続を逆トンネリングを介して可能にします。

- LostMyPassword:

Windowsシステムからのパスワードの回復を目的としたツール。

- MEGA Ltd MegaSync:

クラウドベースのファイル同期を容易にし、データのエクスフィルトレーションのために使用されます。