雑記系ブログ。セキュリティとか、マイルとか、投資とか、、、 / Miscellaneous Blogs. Security, miles, investments, etc

サイバー攻撃による被害について 2022年6月20日 医療法人 久仁会 鳴門山上病院

徳島県鳴門市にある病院が「ランサムウエア」と呼ばれる身代金要求型ウイルスによるサイバー攻撃を受け、電子カルテなどが使えなくなっていることがわかりました。病院は患者の個人情報などが流出していないか調べるとともに、システムの復旧を急いでいます。

サイバー攻撃を受けたのは、徳島県鳴門市にある鳴門山上病院です。

病院などによりますと、2022年6月19日午後5時40分ごろ、病院のシステムがランサムウエアの被害に遭い、電子カルテや病院内のネットワークが使えなくなりました。

病院は、病院の端末を外部のネットワークから切り離し、警察や厚生労働省、県などに被害を報告しました。

病院は20日、新規の外来の受け付けを停止し、患者の個人情報などが流出していないかや、攻撃を仕掛けた相手がどのような要求を行っているか調べるとともに、システムの復旧を急いでいます。

LacosteのDiscordがハッキングされる / Lacoste Discord among the latest to be hacked

ポロシャツにNFTが搭載されたらしい。

ファッションブランドLacosteのNFTプロジェクトは、「Undw3」というタイトルで、どうやら「アンダーウォーター」と発音するようです。

そのNFTプロジェクトのDiscordは、最近ハッキングされたものの一つです。

最近のDiscordハッキング事例と同様に、このハッキングはモデレーターのアカウントを侵害することによって達成されました。このアカウントは、偽の造幣局リンクを投稿するために使用され、取引承認に署名したユーザーは、自分の資産が攻撃者に転送されます。

2022年6月から、少なくとも15以上のプロジェクトが同じ被害に遭っています:Clyde, Good Skellas, Duppies, Oak Paradise, Tasties, Yuko Clan, Mono Apes, ApeX Club, Anata, GREED, CITADEL, DegenIslands, Sphynx Underground Society, FUD Bois, Uncanny Club。

ランサム攻撃でサーバ内のデータが暗号化 - 帰国子女向け教育サービス

帰国子女を対象とした教育サービス「JOBA」を展開するアイウエアは、サイバー攻撃を受け、内部のデータが暗号化されたことを明らかにした。

同社によれば、2022年6月1日に管理を外部委託しているサーバがランサムウェアによるものと見られるサイバー攻撃を受けたもの、サーバ内のデータを暗号化される被害が発生したという。

暗号化された情報には、顧客に関する個人情報も含まれるが、外部事業者をまじえて実施した調査では、個人情報の外部流出などは確認されていないとしている。

同社は、攻撃を受けたサーバ内に個人情報が保存されていた顧客とメールで連絡を取っている。

暗号通貨におけるOpSecについて考える / OpSec in Crypto: Thoughts

1. コールドウォレット(TrezorやLedgerなど)は安全でない!?

どんな技術でも、それ自体が悪いということはなく、安全に使うための条件や使う理由が異なります。

TrezorやLedgerはデバイスが誰かの手に落ちたら、あなたは台無しです。

コールドウォレットのハッキングについては、YouTubeで公開されてしまっています。

このようなデバイスを所有している場合、本人の承認なしに何かを復元することはまず不可能でしょう。しかし、それは万能ではなく、勤勉さと常識によってのみ、いくつかの攻撃から救われることを肝に銘じておいてください。

要するに、コールドウォレットは疑似AirGapシステムであり、クラックすることができるのです。そして、例えばairgap.itを使えば、普通の携帯電話からコールドウォレットを作ることができます。

本当に安全なのは、コールドカードや「ペーパーウォレット」のようなものを使うことでしょう。そして、ペーパーウォレットにはシードフレーズではなく、プライベートキーを入れておくとよいでしょう。そして、海賊が宝物を隠すように、それを隠すのです。

2. すでにあるシステムを改善するために、何ができるか?

この25のルールに従うべきです。最初の10のルールは個人のセキュリティに関連し、残りは企業のセキュリティに関連し、暗号のOpSecの最新のトレンドにも目を向けるべきです。

詐欺や攻撃を受けた被害者が口を揃えて言うのが、「自分の身に起こったとは信じられない」ということです。私たちは、ありふれたサイバー犯罪者から競争的なスパイまで、あらゆる種類の攻撃のターゲットになるのが当然であることを常に念頭に置いてください。

とはいえ、どのような業界であるかはあまり重要ではありません。もしあなたが機密情報を持っているならば、ターゲットにされる可能性は十分にあります。このことは、常に念頭に置いておくとよいでしょう。

マルウェア感染による情報漏えいの可能性に関するお詫びと、漏えいデータを用いた不審メールに関する注意喚起について 2022年6月17日 都築電気株式会社

このたび、弊社社員の PC 端末 1 台がマルウェア(Emotet)に感染し、アドレス帳に保存されていた弊社社員の氏名およびメールアドレス、感染した PC 端末において過去に送受信したメールデータに含まれる氏名、電話番号、メールアドレス等の情報が窃取されている可能性があることを確認いたしました。

これにより、弊社社員を装った第三者からの不審なメールが複数の方へ送付される可能性がございます。関係者の皆様には、多大なご迷惑をおかけいたしますことをお詫び申し上げます。

メール記載の送信者をご存知の場合も、お手数ですが送信元のメールアドレスに誤りがないかご確認ください。(弊社社員のメールアドレスは、末尾が@tsuzuki.co.jp となっております。)

不審なメールを受信された場合は、添付ファイルやメール本文の URL は開かず、メールを削除いただきますようお願い申し上げます。

1 これまでの経緯と対応

弊社社員が、取引先を騙る不審メールの添付ファイルを開封し、当該社員の PC 端末 1 台が

マルウェア(Emotet)に感染。

その後、感染した PC 端末 1 台をネットワークから切断・隔離し、アンチウイルスソフトによるスキャンの実施その他必要な対応を実施。

漏えいが発生したおそれがある個人データの項目は、

①メールソフトのアドレス帳に保存されていた弊社社員の氏名およびメールアドレス

②感染した PC 端末において過去に送受信したメールデータに含まれる氏名、電話番号、メールアドレス等

となります。①については、弊社社員以外の情報は含まれておりません。

なお、現時点におきましては、個人データの漏えいが発生した事実は確認しておりません。

2 弊社を名乗る不審なメールを受けられたお客様へのお願い

お客様が過去にメールのやり取りをしたことのある、実在の弊社社員の氏名、メールアドレス、メールの内容等の一部が、攻撃メールに流用され、正規のメールへの返信を装う内容となってお客様に送信される可能性がございます。

万が一、こうした不審なメールの添付ファイルを開いた場合や、メール本文中の URL をクリックした場合には、Emotet への感染や不正アクセスにつながるおそれがございますので、お客様におかれましては、以下のご対応を行っていただきますよう、何卒お願い申し上げます。

・差出人表示名が弊社社員となっていたり、本文中に弊社社員の氏名やメールアドレス、過去のメールのやり取りが記載されていたりしても、必ず差出人のメールアドレス(@tsuzuki.co.jp)をご確認いただき、異なるメールアドレスから送信されたものでないか、ご確認ください。

・お客様にて不審なメールを受信された場合は、添付ファイルやメール本文中の URL は開かず、メールを削除して下さい。

・不審なメールに添付されたファイルを開いて、マクロやセキュリティに関する警告が表示された場合には、「マクロを有効にする」「コンテンツの有効化」というボタンはクリックしないで下さい。

・メールや文書ファイルの閲覧中、身に覚えのない警告ウインドウが表示された際、その警告の意味が分からない場合は、操作を中断して下さい。

3 今後の対応

今回の事象を受け、弊社では被害拡大の防止に努めるとともに、今後同様の事象が発生しないよう、情報セキュリティに関する研修および訓練の再徹底等、再発防止のためのセキュリティ対策を講じてまいります。

何卒、ご理解とご協力を賜りますようお願い申し上げます。

不正アクセスを受けた当社米国子会社のシステム復旧等について 2022年6月17日 FRONTEO

2022年5月16日付「当社米国子会社への不正アクセス発生について」にて公表した件について、当社米国子会社であるFRONTEO USA, Inc.(以下、FRONTEO USA)において、概ねシステムが復旧し、一部を除き大部分の業務を再開いたしましたので、下記の通りお知らせいたします。

お客様をはじめ、関係者の皆様にご迷惑およびご心配をおかけする事態となりましたこと、重ねて深くお詫び申し上げます。また、お客様や関係者の皆様のご支援に深く感謝申し上げます。

1.概要

2022年5月11日(米国時間)に、FRONTEO USAのデータセンター上のデータに不正なアクセスがあったことを確認いたしました。

被害の拡大を防ぐためにFRONTEO USAのネットワークを遮断し、当社セキュリティ関連部門および外部専門調査機関による、不正アクセスの原因・顧客案件データ等への影響に関する調査、および復旧作業を並行して進めておりました。

2.調査結果

外部専門調査機関の調査の結果、FRONTEO USA が運用する複数のサーバに対しランサムウェアによるデータ暗号化の被害を受けたことが確認されました。侵入経路としては、メールシステムの一部の脆弱性を悪用された可能性が高いと考えております。

なお、現時点において、外部への情報漏えいや、お客様や関係者の皆様に影響をおよぼす被害などは確認されておりません。

3.対策

まず、侵入経路と推測されるメールシステムについては、今後、使用しないことと致しました。

次に、グローバル全社を対象に、当社セキュリティ関連部門および外部専門調査機関により、サーバの安全性確認を実施いたしました。加えて、侵入・拡散の防御・検知システムを全面的に刷新し、侵入された場合の早期発見の機能を抜本的に強化いたしました。

今後、FRONTEO USAのシステム全体を継続的に見直し、より高いセキュリティ機能を有する体制とするための検討、改善を行います。

4.復旧

上記調査結果及び対策の実行を受け、当社セキュリティ関連部門および外部専門調査機関の指導に基づき、これまでの遮断していたシステムを復旧し、本日付けをもちまして大部分の業務を再開いたしました。

イオンのDX戦略資料が流出 - コンサル会社が他社との会議資料に提供

イオンの事業戦略に関する機密情報が、契約するコンサルティング会社よりライバル他社に流出していたことがわかった。

イオンによれば、コンサルティング契約を結んでいたデロイトトーマツコンサルティングより、機密保持契約に反して、同業他社のセブン&アイ・ホールディングスに機密情報が会議資料として提供されていたことが判明したもの。

提供されたのはコンサルティング契約のもと作成された内部資料の一部で、同社の社名やロゴなども含まれていた。さらに一部は週刊ダイヤモンド2022年2月12日号の特集「セブンDX敗戦」に掲載された。

デロイトトーマツコンサルティング(DTC)は、社内調査の結果として同社より情報が漏洩し、週刊誌に掲載されたことを認めて謝罪。守秘義務に対する基本的な認識が欠如しており、社内ルールを逸脱した行為があり、秘密保持条項に違反していたと理由を述べた。また今回明らかとなった問題以外にイオンの情報を漏洩したケースがないことを確認したとしている。

本誌の取材に対してDTCは、漏洩した時期や経緯について「詳細は差し控える」としてコメントを避けた。「真摯に反省し、全社一丸となって再発防止策に取り組み、コンプライアンスの強化を図る」と説明。処分についても詳細は避けたが、社内で検討し、厳正に対処するとしている。

イベリア航空:Avios購入50%ボーナスセール(~2022/6/24) / Iberia Plus Buy Avios 50% Bonus Through June 24, 2021

イベリア・プラスは、2022年6月24日まで50%ボーナスでAviosを購入できるキャンペーンを開始しました。

イベリア・プラス・AVIOSの年間購入上限が増え、実質30AVIOS購入可能です。

このキャンペーンは、イベリア航空のウェブサイトからアクセスできます。

価格表(ポンド、ユーロ、米ドルで表示)

試しに8000Avios買ってみようとするとこんな感じ。

Iberia Avios の価格は、GBP、EUR、USD でかなり差がある模様ですが、このオファーを利用すると、1Aviosあたり約1.84セント(米ドル)で購入できることになりますが、前回のボーナスセールと比較すると25%近く値上がりしています。

イベリア航空(IB)はブリティッシュエアウェイズ(BA)に比べてウェブサイトが非常に複雑で使いにくいため、IBで購入したAviosはBAに移行するのがベストです。

出典:Iberia Plus Buy Avios 50% Bonus Through June 24, 2021

Web2からWeb3へのマイグレーション / How to make a jump from Web2 hacking to Web3 hacking?

Web2ハッキングからWeb3ハッキングへのレベルアップをどうするか?

{1}

何事もそうですが、高度なものに飛びつく前に、しっかりとした基礎が必要です。

まずはイーサリアムの仕組みについて読んでおくことをおすすめします。

…

これでイーサリアムの内部構造の概要がよくわかると思います。

{2}

すべてのEthereum DAppsはスマートコントラクト(SC)に依存しています。

その内容や書き方を知ることは、バグ発見への大きな一歩となる

SolidityはSCに最も人気のある言語であり、@ProgrammerSmartはこの言語を学ぶための素晴らしいリソースを作成しました。

{3}

素晴らしいウェブサイトとは別に、彼は様々なSolidity/Security/DeFiのトピックに関するYouTubeビデオも作成しています。

チェックする価値はありますよ。

言語を学ぶだけでなく、アプリケーションの状況やDeFiとは何なのかを知ることも重要です。

{4}

DeFiアプリは、イーサリアムベースのアプリケーションの中で最も人気のあるものの1つです。

それらがどのようなもので、どのように機能するかを知ることは、バグを発見するのに役立ちます。

このトピックについて詳しく知るのに最適なリソースの1つが

@finematics

です。

こちらもご覧ください

@officer_cia

{5}

アプリケーションの壊し方を見たり学んだりする最も楽しい方法の1つは、CTFをクリアすることです。

Web3は、この点についてもカバーしており、チェックする価値のあるCTFが複数用意されています。

1.

2.

3.

https://ethernaut.openzeppelin.com

2.

https://capturetheether.com

3.

Challenges to learn offensive security of DeFi smart contracts

その知識と練習ができたら、次のステップとして、様々なハック/バグに関する記事を読むことをお勧めします。

@adrianhetman

いつも面白いことを書いているし、監査報告書のほとんどを公開している。

このような監査報告書を読むことは、知識の宝庫である

{7}

バグハンターはテスト用デバイスや環境を持つことが必須です。 基本を学ぶ価値があるのは

@HardhatHQ と @BrownieEth です。

これらがなければ、独自のPoCを書くことはできません。

Web3.js/Web3.pyパッケージを使いこなし、Ethereumのクエリやトランザクションを簡単に操作できるようにする。

{8}

あなたのワークフローを改善し、あなたを助けることができる興味深いセキュリティツールのいくつかを紹介します。

1. Solidity Visual Developer

2. Surya

3.

4.5. seth

http://ethtx.info

4.

GitHub - dapphub/dapptools: Dapp, Seth, Hevm, and more

{11}

このような知識と練習を積んだ上で、次のようなバグバウンティプラットフォームにバグを提出する準備が整いました。バグレポートの正しい書き方を知りたい方は、@immunefiがカバーしています。 .

{12}

ブロックハッキングの始め方を説明した素晴らしい記事がもう一つあります。ぜひ読んでみてください。

ブロックチェーンをハックする。究極のガイド

{13}

このスレッドがお役に立ち、Web3セキュリティへの第一歩を踏み出すことができれば幸いです。

サイバーセキュリティの全体像 / Cybersecurity: The Big Picture

サイバーセキュリティ、あるいは情報セキュリティと呼ぶものは、広大な分野である。一人の人間がサイバーセキュリティ全体の専門家になることは不可能なほど広大です。サイバーセキュリティの専門家」になることは、「医学の専門家」になること以上に不可能なことなのです。

多くのプロフェッショナルは、特に特定の専門分野を持っている場合、サイバーセキュリティの様々な側面に目を奪われ、時には自分の専門分野の色眼鏡ですべてを見ることになりかねません。

その上、サイバーセキュリティの管理には、ユニークな側面もあります。サイバーセキュリティの管理は、いくつかの理由から他のタイプの管理とは異なります。

サイバーセキュリティの大きな側面と、なぜ違うのかを見てみましょう。

なぜサイバーセキュリティなのか?

サイバーセキュリティには、以下のような仕事があります。

- サイバーセキュリティのインシデントを回避する

- インシデントを回避するための、アイデンティティ管理や事業継続性管理

- インシデントを回避するための、脆弱性管理、マルウェアからの保護、他の信頼できるシステムからしかシステムにアクセスできないようにするなどの技術的対策。

- 個人情報保護法等の国内および海外の法令遵守対応。

- PCI-DSSなどの業界コンプライアンス対応。

- ISO27000、NISTなどの規格コンプライアンス対応と、それに代わる無数の要求事項

- 社内コンプライアンス対応。

私たちはどこにいて、どこに向かっているのか。

ほとんどの組織は、サイバーセキュリティに関する状況を理解する必要があります。

コンプライアンスに関する状況は、対応できていないものをリストアップすればよいので簡単です。

インシデントを回避することがセキュリティにつながる、あるいはセキュリティを確保することがインシデントの回避につながる等、セキュリティの定義には様々なものがあります。

セキュリティを測る最も一般的な方法は、その反対であるリスクを測ることです。つまり、リスクが少ないほどセキュリティが高く、その逆もまた然りです。別の方法として、サイバーセキュリティのインシデントを数えるという方法もあります。

あまり知られていませんが、成熟度評価もあります。

また、広く使われている技術やソフトウェアベースのセキュリティ対策と比較することも、現状を把握するための一般的な方法として挙げられます。

我々はどこにいて、どこに向かっているのか?コンプライアンス、リスク/セキュリティ、技術的な状況(成熟度)、賢明さ、そして定期的に見直すことのできる改善目標を設定することで、答えを出すことができます。

どうすれば目標に到達できるのか?

ここで、サイバーセキュリティの専門家の色眼鏡が最も強く働くことになります。

リスク管理の専門家であれば、他のどのようなアプローチよりもリスクを低減する計画を立てるでしょう。

もしあなたがコンプライアンスの専門家であれば、他のどのようなアプローチよりもコンプライアンスを向上させる計画を立てるでしょう。

もしあなたがテクニカルスペシャリストであれば、他のどのようなアプローチよりも技術ソリューションを導入する計画を立てるでしょう。

もしあなたが成熟度のスペシャリストなら、他のどのようなアプローチよりも成熟度を向上させる計画を立てるでしょう。

どのアプローチを使っても、あなたの評価基準や成功基準は、他のアプローチとは大きく異なるでしょう。

サイバーセキュリティの価値を証明できるか?

サイバーセキュリティの究極は、インシデントが発生しないことです。

ネガティブな結果が無いと成果が見えないため、サイバーセキュリティの価値を証明することは非常に困難です。これはセキュリティマネジメントに特有のものです。

また、サイバーセキュリティの活動と結果の繋がりは非常に弱いです。例えば、あるシステムを2倍の頻度でペントテストしたとしても、それによってそのシステムが必ずしも2倍安全になるわけではありません。しかし、1時間に2倍のサンドイッチを作って売れば、原理的には2倍の利益を上げることができるのです。

ポジティブなセキュリティ目標を定義することは可能だと思いますが、現在このアプローチは一般的ではありません。

価値を証明するのが難しいもう一つの理由は、すべての情報システムが同じ程度にビジネス目標に貢献するわけではないことです。そのため、複雑なIT環境の保護に成功しても、それをビジネスの重要な目標の保護につなげることができないのです。

さらに、現代のIT環境は何層にも重なっており、それらをすべて保護することは現実的でない、あるいは費用がかかりすぎるという問題があります。

また、組織やIT環境は常に変化しているため、静止しているわけにはいきません。

サイバーセキュリティの価値を証明することが困難なため、組織内で必要な賛同と投資を得るのに多くの問題が生じています。

私たちは、必要なことをすべて知っているのでしょうか?

セキュリティを定義することの難しさ、セキュリティを管理するためのさまざまなアプローチ、環境の複雑さ、そして、「負の成果物」を生み出すという事実の結果、サイバーセキュリティ管理者は、不完全な情報の霧の中にいることに気づかされます。

組織やIT環境について知るべきことをすべて知っているわけではありませんし、状況を評価して改善を図るためのツールも、最良のものである場合もあれば、そうでない場合もあります。

サイバーセキュリティは、私たちが手に入れたい情報に比べて、扱える情報が限られていることも特徴的だと思います。

どうすればいいのか?

Evidence Based Cybersecurity Management は、現在コンプライアンスやリスク、テクノロジーといったアプローチを好んでいる実務家の助けになると思います。

最も重要な理由は、自己補正が可能なことです。成功基準を達成できなかった場合、インシデントが発生した場合、新しい要件が発生した場合、それを管理システムにフィードバックして軌道修正することができます。これは、従来のアプローチでは必ずしもそうではありませんでした。

もし、あなたのチームが、複雑な環境の中で、あらゆる機会を捉えて学び、教訓を適用することを望むなら、Evidence Base Cybersecurity Management が必要です。

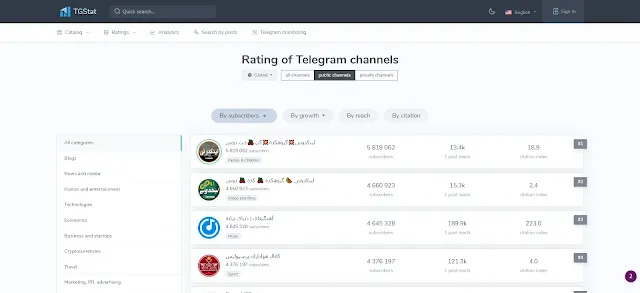

テレグラムのランキングサイト / Rating of Telegram channels

MetaMaskをツイートしたり、暗号に関する公開Telegramチャットに書き込んだりすると、すぐにDMやツイートの返信に怪しいメッセージが来るのはなぜでしょうか?

答えは簡単で、以下のようなサービスがあるからです。

uk.tgstat.com/en/alerts

この様な方法は、もともとコカ・コーラのような企業がネガティブキャンペーンに対処するために使っていたものです(そしてそれはSEM/SIEM/OMの一部です)また、レピュテーション・マネジメントとも呼ばれます。

Inverse Financeがハッキングされ、120万ドル以上盗まれる / Hacker steals over $1.2 million from Inverse Finance, their second such exploit in under three months

イーサリアムベースの分散型金融(DeFi)ツールInverse Financeが2022年6月16日の朝、120万ドル以上悪用されたことが、明らかになった。

ハッカーはフラッシュローン攻撃を使ってプロトコルを騙し、110万ドル相当の53ビットコイン以上と、米ドルを1対1で裏付けするテザー(USDT)1万USTDを盗んだようだ。この悪用は、既報の通り、攻撃者が同様の攻撃でInverse Financeから1500万ドル相当の暗号通貨を盗んでから2カ月余りで行われたものです。

6/16に、Inverse Financeの開発者はユーザーに対する借入機能を一時停止し、事件を調査していると述べた。

フラッシュローンはDeFi特有の仕組みで、同じ取引内で返済する限り、ユーザーは少ない担保で高額な資金を借りることができる。一般的にはトレーダーが使用しますが、悪質な業者はフラッシュローンを使ってプロトコルのスマートコントラクトを騙し、流動性プールの価格を操作してそのプールの資産を乗っ取ることもあります。

ブロックチェーンのデータによると、攻撃者は攻撃を行うために、レンディングプロトコルAaveから約27,000ラップビットコインをフラッシュローンしていたようです。この資金は、スワップサービスCurveを通じて様々な安定コインに回された後、Inverse Financeのプールから安定コインであるDOLAを取り除くために使われたようです。

ブロックチェーン分析ツールEtherscanで「Inverse Finance Exploiter」とタグ付けされたアドレスが、悪用後にプライバシーミキサーのTornado Cashに900イーサー(100万ドル相当)を送ったらしいことが、データから判明した。

Tornado Cashは、ユーザーがアドレスをマスクすることができ、攻撃者が盗んだ資金を隠すために採用されることもある。

本社システムの障害発生に関してお詫びとお知らせ 2022年6月14日 株式会社化学工業日報社

2022年6月6日(月)、化学工業日報社本社システムの一部がランサムウェアの攻撃を受け、新聞制作システム等に障害が発生しております。本紙「化学工業日報」につきましては関係先のご協力の下、発行を継続しております。ご購読者の皆様をはじめ関係各位にはご迷惑をおかけし、深くお詫び申し上げます。

弊社内の全端末について直ちに安全確保および安全対策の強化を行い、現在のところなりすましメール等の被害は確認されておりませんが、万一弊社発を装った不審なメール等をお受け取りになられた際は、ご注意いただきますようお願いいたします。

すでに警察および公的機関に連絡し、システム会社のご協力を受けながら調査を進める方針です。今後、お知らせすべき新たな事実が判明した際は、改めて本紙、弊社ウェブサイト等にてお知らせいたします。

H&M、アプリで他人の購入履歴が丸見えに 「システムアップデートが原因」

衣料品大手のエイチ・アンド・エム ヘネス・アンド・マウリッツ・ジャパン(H&M)は2022年6月15日、会員制サービス「H&Mメンバー」のスマートフォンアプリについて、一部顧客の個人情報や注文履歴が他のユーザーに表示される状態になっていたと発表した。問題はすでに修正済みという。

Twitter上では、14日頃から「H&Mのアプリで他人の購入履歴が載っている」などの報告が上がっていた。購入履歴や氏名、住所などが見られる状態だったという。

「ハッキングなどによる外部からの被害ではなく、社内で行ったシステム・アップデートに伴うエラーによるもの」(H&M)としている。現在は原因などを調査中で、詳細が分かり次第発表する方針。

セキュリティ関連リストコレクション / Cybersecurity Repositories

ハッカー、ペンテスター、セキュリティ研究者のための素晴らしいリストのコレクションです。

採用合格通知1件を誤って17人に送信、別人に送るミスも - Osaka Metro

大阪市高速電気軌道は、採用管理システムより新卒採用の合格通知を送信したところ、誤った宛先に送信するミスがあったことを公表した。

同社によれば、2022年6月9日に合格者1人へ合格通知を送るところ、誤って採用管理システムから未受験者や他試験の受験者17人に送信するミスがあったという。誤って合格通知が届いた受信者より問い合わせがあり問題が発覚した。

採用管理システムにおいて通知内容を閲覧できないよう設定を変更したが、6人がすでに閲覧していたという。通知には合格者の氏名が記載されていた。

また同問題を受けて調査を行ったところ、合格者1人に対する通知を別の合格者1人に誤送信していたことも判明した。送信時のチェックが甘く、複数によるチェックも行われていなかったという。

同社では、情報が誤送信された合格者に経緯を説明して謝罪。誤送信先に対しても謝罪するとともに合格通知の削除を依頼した。

スニーカーフリマアプリで個人情報275万件が流出か

スニーカーフリマアプリ「SNKRDUNK」が不正アクセスを受け、会員の個人情報が流出した可能性があることがわかった。

同サービスを運営するSODAによると、データベースに対して不正アクセスが行われたことが2022年6月7日に発覚。確認したところ会員情報275万3400件が外部に流出した可能性があることが明らかとなった。

氏名、住所、電話番号、生年月日、メールアドレス、購入情報、ハッシュ化されたパスワードなどが含まれる。10件に関しては口座情報が含まれていた。

約6割の顧客については、流出した項目が生年月日、メールアドレス、ハッシュ化されたパスワードのみに限られる可能性もあるという。

同社では、警察に被害を相談し、個人情報保護委員会へ報告を行った。対象となる会員に対しては、6月15日よりメールにて経緯の報告と謝罪を行っている。

セキュリティ対策としてウェブアプリケーションファイアウォール(WAF)を導入。脆弱性診断や不正アクセスの監視強化などを実施した。引き続き、調査を継続していくとしている。

登録:

コメント (Atom)