ディープなフェイク検出から衛星画像まで、OSINTの世界からのニュースを少しずつ紹介します。

今回紹介するv7labsの「Fake Profile Detector」のように、試してみたくなるような新しいツールが登場することがあります。しかし、AIが生成したさまざまな写真でそれをテストしているうちに、その正体が見えてきたのです。ただ、ひとつのことをきちんとこなすツールに過ぎないのです。他のツールと同様に、それが何のために設計され、どのように動作するのかを知り、その結果を手動で検証する方法をよく理解しておくことが重要です。もしツールが壊れたり、結論が出なかったり、間違った結果を出したりしたら、調査員がその結果を無視して引き継ぐしかないのですから。読者であるあなたが、このメルマガを見て、検証もせずに、ここで取り上げたツールを使い始める時には、そのことを決して忘れないでください。それはさておき、今号の概要を見てみましょう。

- Fake Profile Detector

- Using Tools

- Scrcpy

- Downloading YouTube Videos

- Farearth Observer

- Satellite Imagery

- Python Tools

前号、Micah Hoffmanは、プロフィール写真の真偽を確認するのに役立つChrome拡張機能のリンクを紹介しました。この拡張機能は、確認が必要な写真のURLをv7labsに送信し、その後、小さなポップアップがその写真が生成されたものか、本物であるかを教えてくれます。この拡張機能は StyleGAN で作成された写真に対してのみ機能することに注意してください。引用します。

”免責事項:このAIモデルは、実際には存在しない人物の偽の顔を生成するために使用されるStyleGAN画像に対してのみ動作します。動画ディープフェイクや顔交換は検出できません。"

ThisPersonDoesNotExist からの写真は問題なく検出されましたが、同じく StyleGAN を使用していると主張する Face Generator からの写真では、いくつかの問題が発生しました。5人の男性と5人の女性の顔をテストしましたが、生成された顔を検出できたのは2回だけでした。このように、StyleGANは完璧なものではありませんので、結果は慎重に判断してください。時間が経てば改善されるかもしれませんが、それに依存するのはやめましょう。

小技: ツールの使い方、頼り方

注意:

タスク自動化ツールを扱う場合、そのプロセスを知ることが重要です。データをその場で取得し、検証可能な方法で保存するための単純なコマンドやツールであれば問題ありません。しかし、ツールやサービスが、ある結論に至った経緯を示すことなく、分析や情報提供をしている場合、オリジナルの調査結果を裏付ける別の情報源を見つけるか、必要な手順を踏んで手作業で検証することが必要です。検証ができない場合は、レポートに追加するかを考える必要があります。常にそのような扱いをするようにしてください。でなければ裏付けとなる証拠、あるいは裁判のための証拠としては不十分と見なされるでしょう。

今回は、一般的なツールの使い方と、それに対する個人的なアドバイスについて書きたいと思います。オープンソースのPythonスクリプトでも、ウェブベースのツールでも、あるいはオンラインサービスやプラットフォームでもかまいません。何を使うにしても すべてを検証してください。

なぜこのようなことを言うかというと、専門家の判断や他の人の矛盾した結果よりも、道具とその結果を信じてしまう人を何度も見てきたからです。そのようなことがないように、必ず検証してください。「検証」という言葉の意味について、Oxford Dictionaryに書かれていることを見てみましょう。

"何かの真実、正確さ、妥当性を立証するプロセス"

もし、あなたがある主張の真実や正確さ、妥当性を求めていないのなら、何を求めているのでしょうか?検証しなければ、調査プロセス全体の重要なステップがスキップされてしまうのです。これは、あなたがTwitterで自分のスキルを誇示したいのか、調査ジャーナリストとして記事を書いているのか、あるいは何らかの法的な立場でこの分野に携わっているのかに関係ありません。調査をするときは、必ずすべてを確認すること。それは通常、人を巻き込むので、根拠のない主張でその人たちを判断するのは、単にあなたの判断ではありません! なぜなら、調査結果が公表されると元に戻せなくなり、その影響は壊滅的なものになるからです。「猫イジメに断固NO!: 虐待動画の犯人を追え」をもう一度見て、南アフリカの無実の男性がどのようになったかに注目してください。

最後に、実際によく目にする失敗例を紹介しましょう。ユーザーは、NamecheckrやInstantusernameなどのオンラインツールを使って、複数のプラットフォームでユーザーを見つけることができるかどうかをチェックすることがよくあります。WhatsMyNameのような、アカウントの存在を確認するのに適したツールでさえ、完全に安全というわけではありません。WhatsMyNameのようなツールで、特定のユーザー名が見つかるウェブサイトのリストが表示されても、そのリストをそのままレポートにコピー・ペーストすることは絶対にしないでください。なぜなら、それらのサイトは、アカウントが存在するという証拠を提供するのではなく、ヒットしそうに見せかけるだけだからです。

ツールやサイトの結果を鵜呑みにせず、すべて検証すること。また、アカウントが存在する場合でも、探している人物と同一人物であることを確認する必要があります。そうしないと、何人も何十人もの人を追いかけてしまうことになります。

ツール: Scrcpy

少し前に、ある方からバーチャルフォンについて、どのように機能しているのか、という質問を受けました。バーチャルフォンをいくつか持っていても、Snapchatのようなアプリを動かすという課題があったりするんです。だから、私は初日からいくつかの物理的な携帯電話を使っています。そして、これまでのところ、私にとって最もシンプルに使えるツールのひとつが、Genymotionの「srcpy」です。これは、接続されているあらゆるAndroidデバイスをキャプチャして制御することができ、画面に表示されているものをそのままキャプチャすることができるんです。

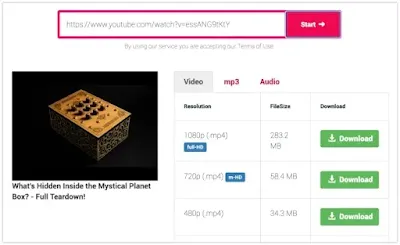

サイト: Downloading YouTube Videos

Zewenは、YouTubeから高画質の動画をダウンロードする方法について、情報を提供しました。URLにppを追加して、youtube.comをyoutubepp.comに変更すると、y2mateというサイトにリダイレクトされ、すぐに好きな画質で動画をダウンロードしたり、音声だけを取り出してMP3としてダウンロードしたりすることができます。

サイト: Farearth Observer

wisdomという人が、OSINTCurious Discordですごいリンクをシェアしていました。Farearth Observerというサイトでは、人工衛星をリアルタイムで追跡しているのですが、その飛行を録画したものへのリンクもあります。任意の記録を選択し、ポップアップすると、都市の人口情報を含む画像が画面上に表示されます。解像度は高くありませんが、ほぼリアルタイムの画像情報が必要な人や、時間つぶしに最適なリソースです。

衛星画像について、Julia Bayerがいくつかの知識とコツを教えてくれました。このTwitterのスレッドでは、光学衛星とレーダー衛星の違いを説明し、誰もが衛星画像の世界に飛び込むことができるサイトやソースを紹介しています。

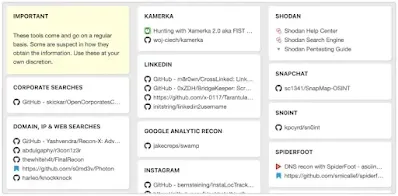

リンク: Python Tools

Ritu GillはCyber Training Internationalでトレーニングを行っており、いくつかのStart.meのページをオンラインで共有しています。そのうちのひとつが、Pythonツールのリストです。実際には'Linux Tools'と呼ばれていますが、ざっと見たところ、これらのほとんどは単にPythonベースのツールで、おそらくWindowsでも問題なく動作することがわかりました。ソーシャルメディアからデジタルアセットまで、あらゆる種類のスクリプトが集められています。