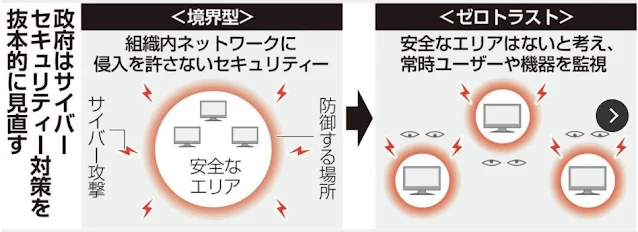

今年に入ってからフィッシングサイトの件数・報告数がすごい勢いで増加傾向にあることは当ブログにおいて何度か触れてきましたが、最近私も自力でフィッシングサイトを発見し、関連機関に通報することを始めましたので、やり方をご紹介します。

フィッシング対策協議会 2020/08 フィッシング報告状況より

動機

- 何かセキュリティの分野で世の中の役に立つことしたいなーという漠然とした思い

- 後述のバイブルが公開され、読むうちに「これ自分でもできるんじゃない?」という気分に

- 職業柄フィッシングサイト (メール) の始末には苦労させられており、その恨み (八つ当たり?)

フィッシングサイトの見つけ方

フィッシングサイトの発見にはいろいろな方法があるようですが、特別な知識がなくとも可能な方法に次の2つがあります。

実際に届いたフィッシングメール (SMS などを含みます。以下同じ。) を調べる

新規に登録されたドメインを監視し、怪しいものを調べる

前者は簡単ですね。

攻撃者が実際に騙すことを狙って送り付けてきたものなので、それがフィッシングメールであることにさえ気づければ、記載されたリンク先はほぼ間違いなくフィッシングサイトです。

その一方で、メールが来なければ何も始まりません。

私は個人でフィッシングメールを効率よく集める環境を持っていませんので

*1、今回はこちらの方式は使っていません。

後者の「新規登録ドメイン」を監視する方法は少し説明が必要かと思います。

なお、「ドメイン」についてはこちらの記事をご参照ください。

am7cinnamon.hatenablog.com

フィッシングサイトに使われるドメインには、次のような特徴があることが多いです。

- 次々に現れ、見つかり次第潰されているものなので、営業中のサイトには登録されてから数日以内の新しいドメインが多い。

偽装先サービスと同じか、似た文字列が含まれていることが多い。例えば、amazon、annazonn、amazone、amzn、cojpなど。- 誘導先はたいてい偽ログイン画面なので、account、security、support、login、signin、verify などの文字列が含まれていることも多い。

つまり、

数日以内に新しく登録されたドメインの中から、怪しい文字列を含むものを探し出して調べれば、効率よくフィッシングサイトを見つけることができます。

もちろんフィッシングサイトのドメインがわかりやすい文字列を含むとは限らないので、どんなフィッシングサイトでもこの手法で見つけることができるわけではありません。

また、この手法を採るとフィッシングサイトの存在はわかっても「どのように誘導するのか」はわかりません。

一方で、タイミングが合えば実際にメールなどが配信される前に関連機関などへの通報ができることもあり得るでしょう。一長一短ということです。

今回はこちらの

「新規登録ドメインを手がかりにする」方法でフィッシングサイトを探します。

DN Pedia

新規登録ドメインを調べるには、

DN Pedia というサービスを利用します。

dnpedia.com

英語のサービスですが、使い方はそんなに難しくありません。

Mode:フィッシングサイト探索目的なら

”Contains” (~を含む) でよいでしょう。

Search Word:検索したい文字列を入力します。

Where:

"Recently Added" (最近登録された)

Duration:

"Last 2 Days" (直近 2日間。これより古いドメインは撤収していたり有志によって発見済のことが多いです)

さあ、実際に探してみましょう。"Search Word" が肝で、センスの見せ所です。

最初は「amazon」「rakuten」「smbc」など有名でよく詐称されるサービスの名前をそのまま打ち込んでみるといいでしょう。これだけでも怪しいドメインがたくさん出てくるはずです。

微妙に変えてある場合も多いので、より短い部分で検索するのも手です。例えば「rakutcn.~」というドメインは一見して楽天詐称っぽいですが、「rakuten」で検索すると引っかかりません。「raku」で検索すると引っかかります。

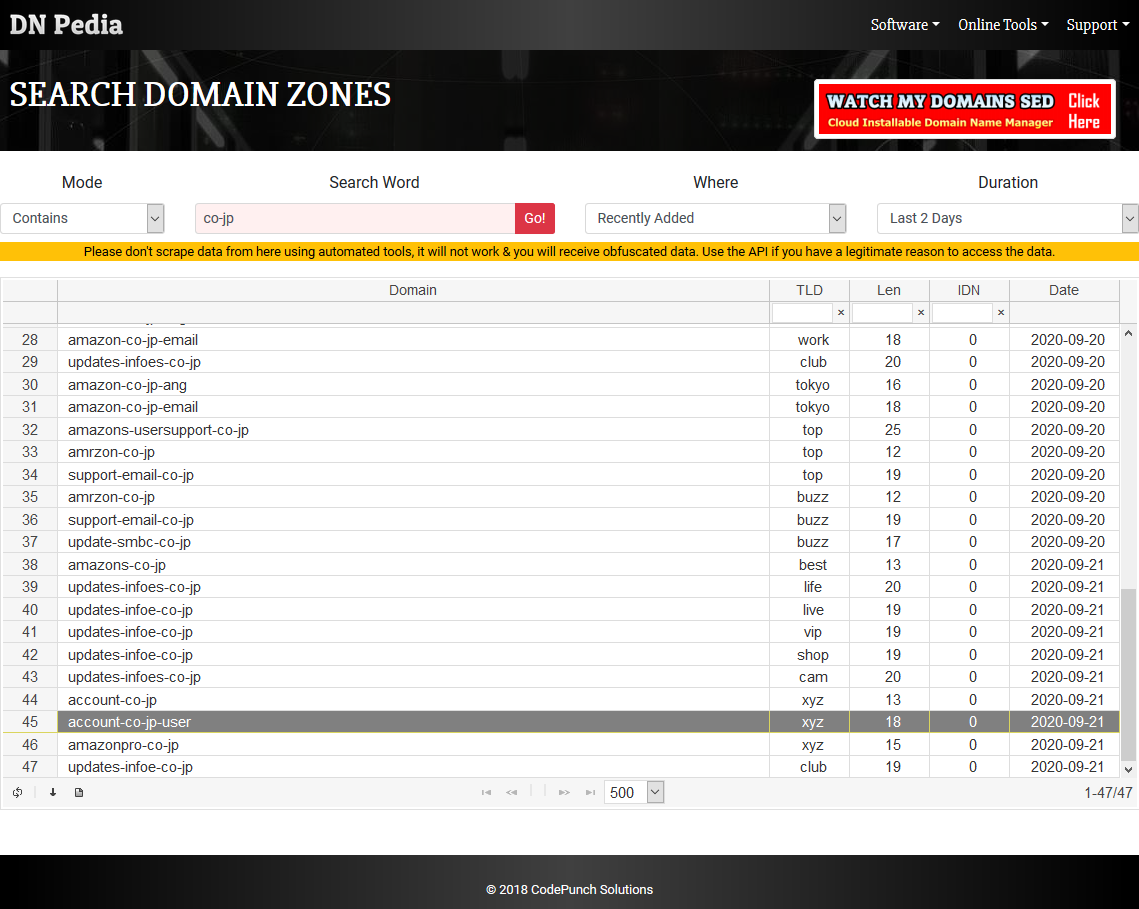

さて、今回は「co-jp」で検索してみました。

「co-jp」で検索した様子

…………。

怪しいのがいっぱい出てきましたね……。

日本国内の企業を表すトップレベル/セカンドレベルドメイン「co.jp」と似ていて見間違えそうなドメインをわざわざ登録しているわけですから、どのドメインも真っ当ではなさそうです。

そのようなわけでいろいろ見てみたのですが、すでに有志によって発見・通報済だったり、サイトが存在しなかったり

*2 するので、新しいフィッシングサイトとして確認できるもの自体はそれほど多くなかったりします。

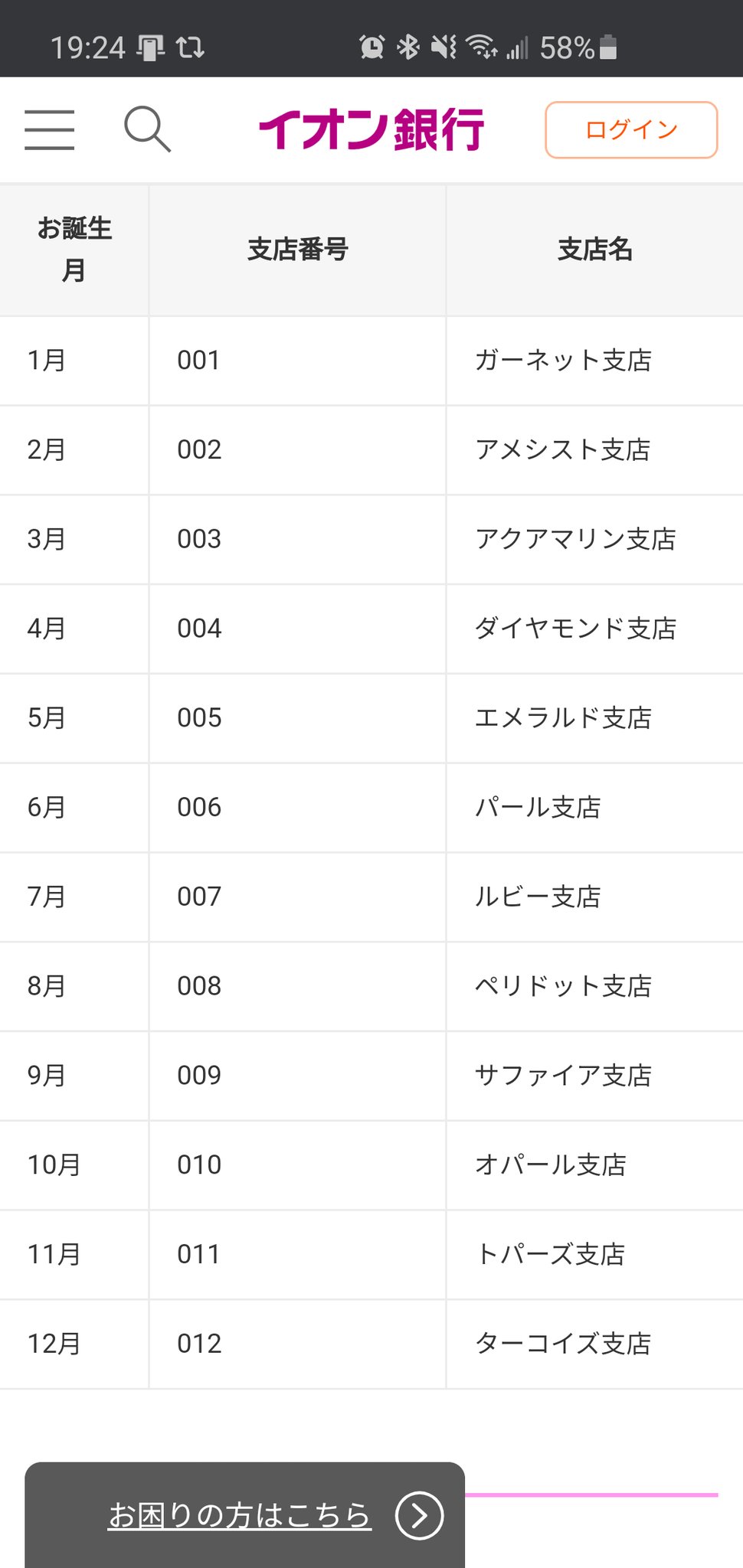

今回は、下から 3番目のドメイン「account-co-jp-user[.]xyz」が生きていることを確認できました。

サイトを確認

さて、実際にアクセスしてみましょう。

大前提として、

フィッシングサイトらしきサイトが現れても、絶対に本物の情報を入力しないでください。

本物の情報を渡したら、フィッシングに引っかかったのと何も変わりません。

また、素性の良くないサイトなのは間違いないので、マルウェアなどが仕掛けられていることもないとはいえません。

専用の仮想マシン (マルウェアに感染しても復元が比較的容易) 内のブラウザからアクセスしたり、

aguse Gateway のような代理アクセスサービスを用いた方が安全です。

gw.aguse.jp

aguse のようなサイト調査に便利な Web サービスについては、後日まとめて記事にする予定です。

以上の前提を踏まえて行ってみましょう。

実際に調査した 9/21 深夜時点では、特に警告など出ませんでした

*3。未知のフィッシングサイトの可能性大です。

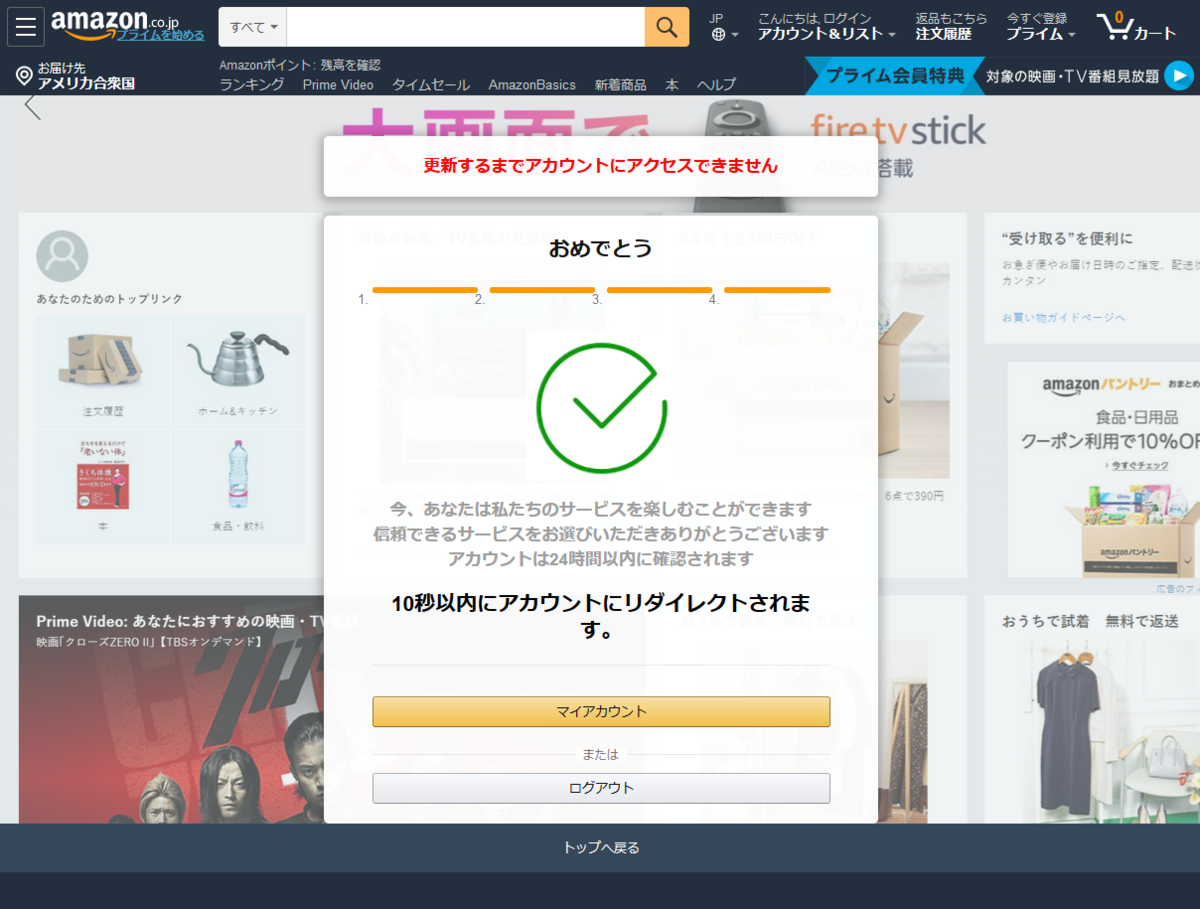

偽ログイン画面

はい。これがフィッシングサイトです。

ドメイン名だけでは何を詐称するサイトか判然としませんでしたが、Amazon.co.jp であることがわかりました。

ちなみに本物の Amazon.co.jp のログイン画面はこちらです。

本物ログイン画面

サイトの外観自体は極めてそっくり、というかフィッシング側が本物を丸パクリしているので似ていて当たり前なんですけどね。

見た目に騙されてはいけません。

- ドメインが正規の「amazon.co.jp」ではない

- アドレスバーの鍵マークに赤線が入っていることからわかるように、HTTPS での接続ではない*4

ことから、完全に偽サイトであると断定してよいでしょう。

これで無事「フィッシングサイトを発見した」ことになり、通報するにはこれで十分なのですが、せっかくですのでもうちょっと遊んでみましょう。

適当にイジる

※安全を考えるとこれ以降は実際にはやらない方が無難です

挙動を確かめるという名目のもとに、日ごろの恨みを込めてフィッシング犯のデータベースを汚染してやります。

メールアドレス、パスワード入力

たった 1桁のパスワードでログイン (?) できるまともな通販サイトがあるわけないので、これも偽サイトであることの証拠になりますね

*5。

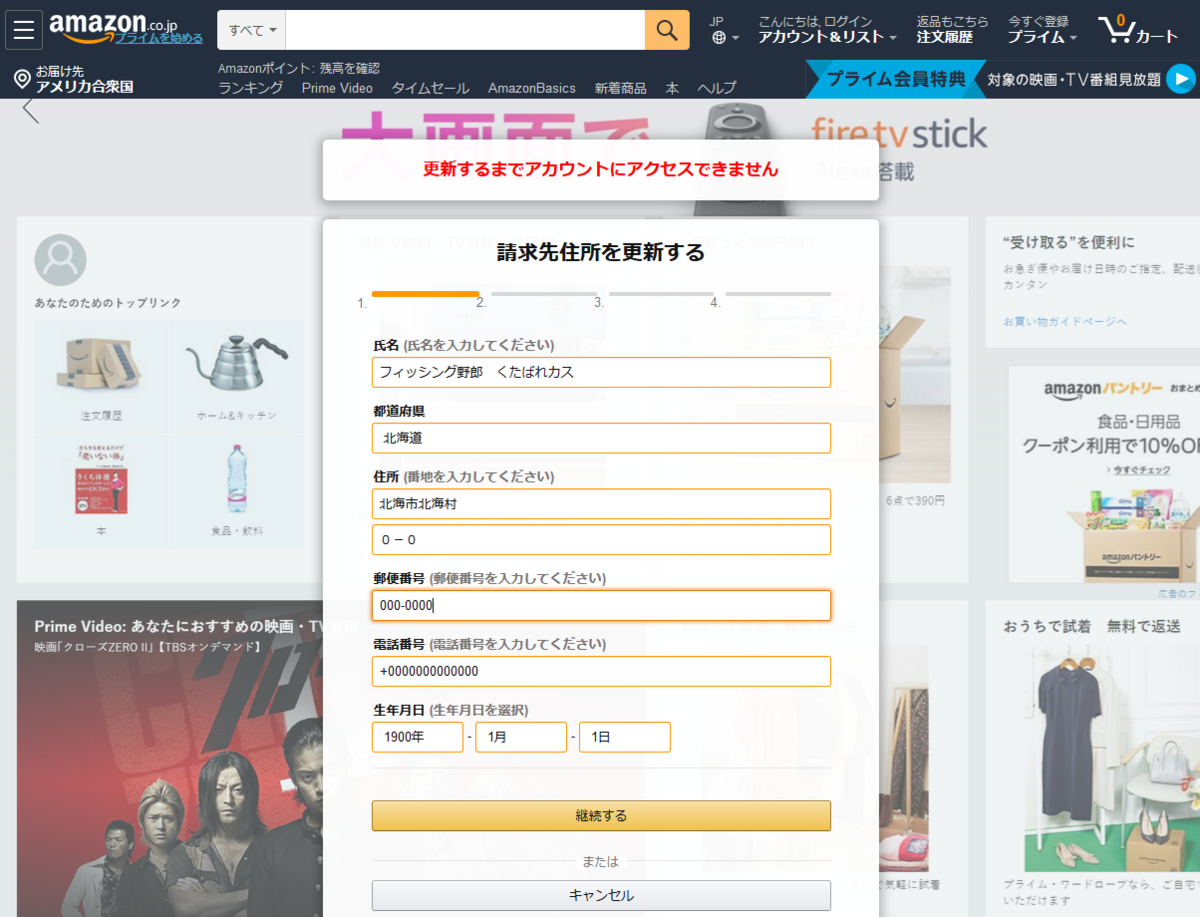

ログイン後の画面①

「更新するまでアカウントにアクセスできません」と脅して全部入力させようという魂胆のようです。

この辺で「こんなにいろいろ入力させるなんておかしくないか?」と気づけたら、直ちに Amazon のパスワード変更すれば助かるかもしれません。

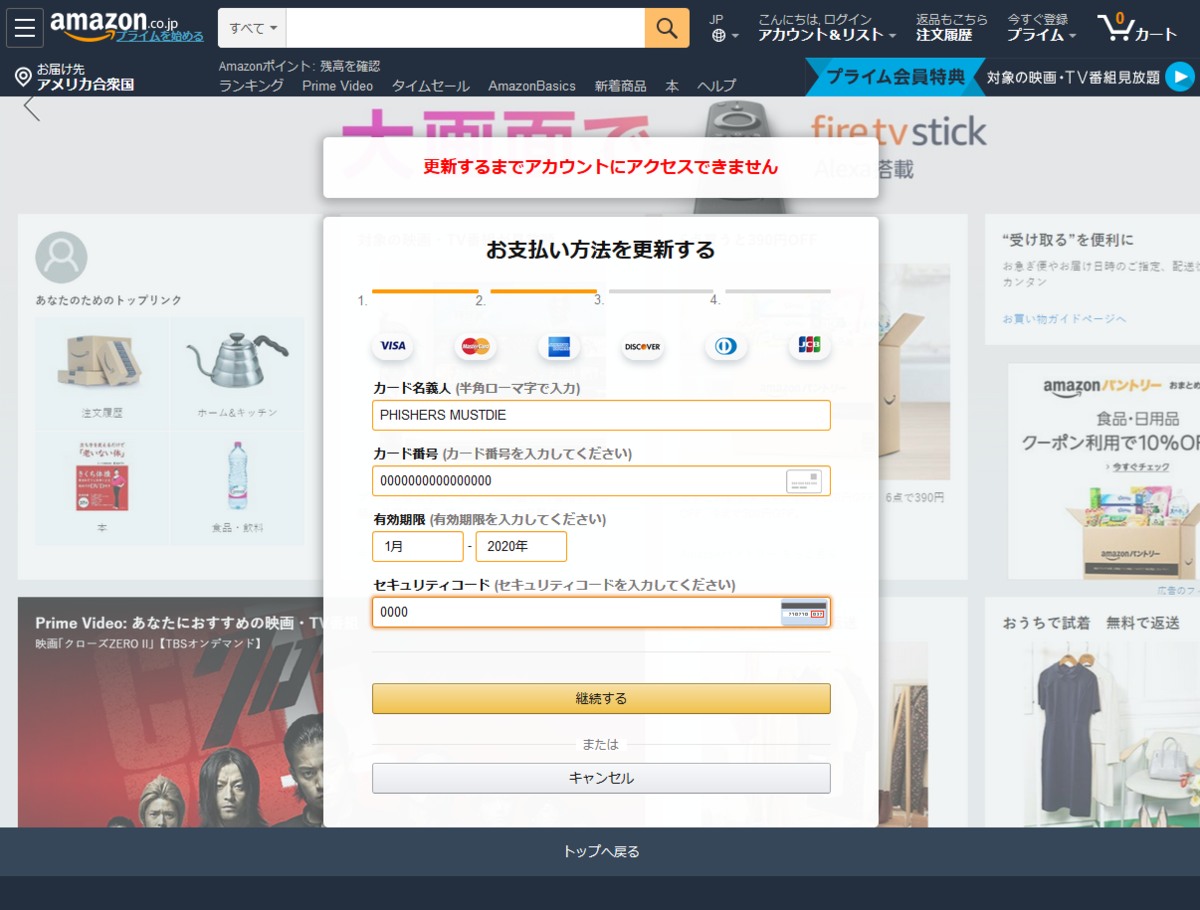

ログイン後の画面②

ちょっと気の利いたフィッシングサイトでは、有効期限やカード番号の実在性を確認して異常値の場合は差し戻すこともあるのですが、今回のは特にそうした工夫はありませんでした。

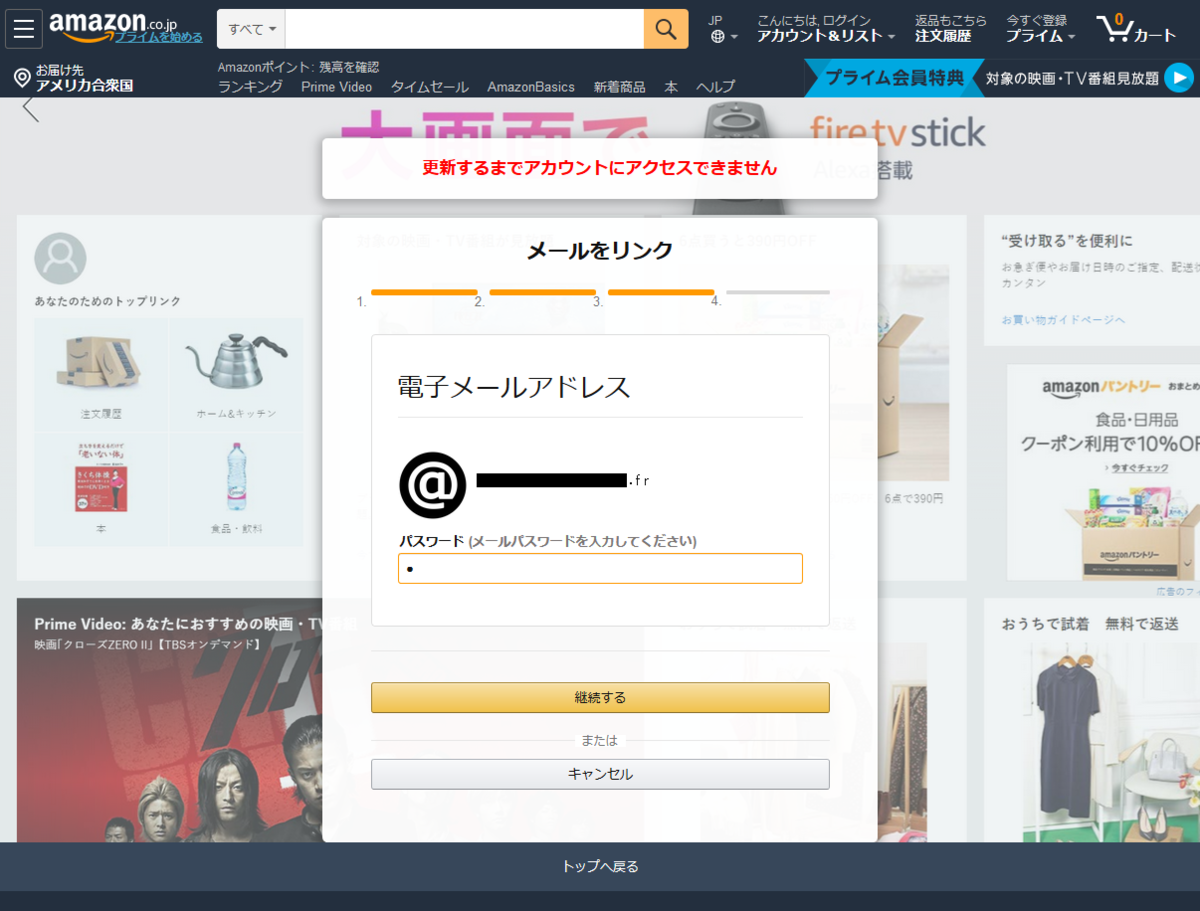

ログイン後の画面③

なんとメールアカウントのパスワードまで聞いてきました。通販サイトがメールアカウントのパスワードを要求する理由がどこにあるというのでしょうか。

メールアカウントが乗っ取られると

アドレス帳を盗まれたりそこからスパムメール (フィッシングやマルウェア付きも含む) を送られたりして関係ない人にも大迷惑をかけかねません。

絶対に回避しなければなりません。

とりあえずパスワードは「1」で。

おめでとう

おめでとうだそうです。殴りたくなりますね。

この後間もなく本物の Amazon へリダイレクトされました。

メールアカウントのパスワードまで盗もうとする点はちょっと珍しいかなと思いますが、総合的にはよくあるフィッシングサイトであるといって差し支えないでしょう。

通報する

フィッシングサイトであるとの確信が持てましたので各所に通報しましょう。

通報先は各種あります。

一番強力なのはプロバイダへのテイクダウン依頼で、成功すればサイトそのものを潰すことができるのですが、海外のことが多いですし難しそうなのでしなもんはやったことがありません。

上記のうち、Google と Microsoft は

通報が非常に簡単なのでおすすめです。

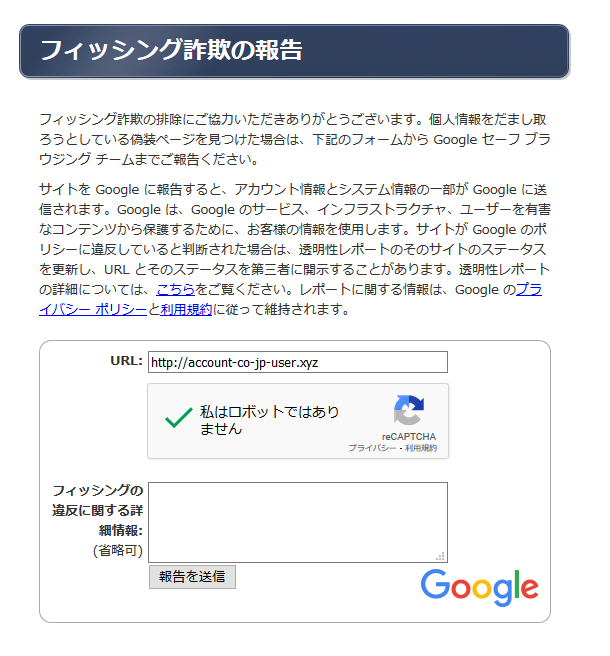

Google に通報

Google Safe Browsing への報告はとりわけ簡単で、しかも悪性判定されると

Chrome、Firefox、Safari といったメジャーブラウザでアクセスしようとした際に警告画面を出してくれるようになるので、被害防止のための実質的な効果も大きいです。

safebrowsing.google.com

Google Safe Browsing への通報

手順

1.

通報フォームへアクセス

2. フィッシングサイトの URL を入力

3. reCAPTCHA (信号機をクリック!みたいなやつです) を実施

4. もし何かあれば詳細情報を記入

5. 「報告を送信」

これだけです。行っけーー!

通報しますた

「ウェブ環境の安全性向上に貢献したご自分の功績を、しばしの間称えてあげましょう。」

言い方は大仰ですが、確かに何かイイコトした感はありますね。

通報後、Google によって詐欺サイトであると判定されると、主要ブラウザで閲覧時に下のような警告画面が出るようになります (画像は Firefox での例)。

これだけでも相当防止効果はありそうです。

この先は詐欺サイトです

Microsoft に通報

Microsoft への通報もかなり簡単です。

Microsoft によって悪性判定されると、

Windows Defender が警告を出してくれるようになるそうです。

Windows Defender のユーザの多さを考えるとかなり魅力的です。

www.microsoft.com

Microsoft への通報

手順

1.

通報フォームへアクセス

2. フィッシングサイトの URLを入力

3. "Phishing" を選択

4. フィッシングサイトで使われている言語 (今回は "Japanese") を選択

5. 画像に表示されている文字列を入力

6. "Submit"

これだけです。おりゃーー!

通報しますた

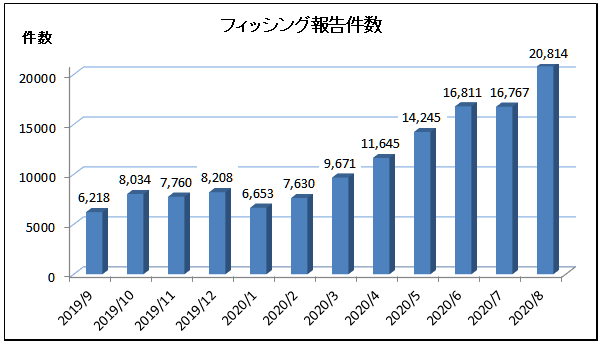

フィッシング対策協議会へ報告

フィッシング対策協議会はすでにしなもんぶろぐで何度も取り上げているように、フィッシングに関する情報収集や注意喚起を行っている団体です。

www.antiphishing.jp

フィッシング対策協議会に報告すると、(

しなもんぶろぐでもたびたび引用している)

報告実績として計上されるほか、協議会が確認した時点で

サイトが稼働中であれば、閉鎖のための調査を JPCERT/CC に依頼してくれたりするようです

*6。

フィッシング対策協議会にはメールで報告します。

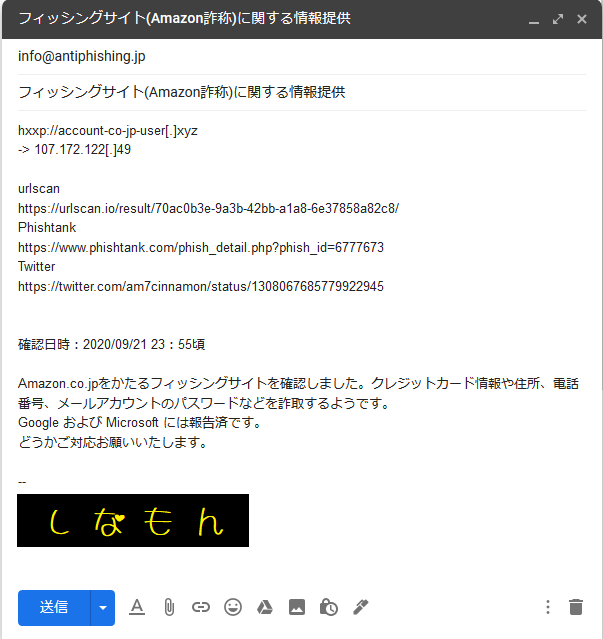

今回送付した報告メール

今回は新規登録ドメインから直接フィッシングサイトを見つけたわけですが、もしメールが手元にあればそれを転送するといいそうです。

一つ一つ確認されているようなので即座にとはいきませんが、数日以内に報告を受理した旨の連絡が来ます。

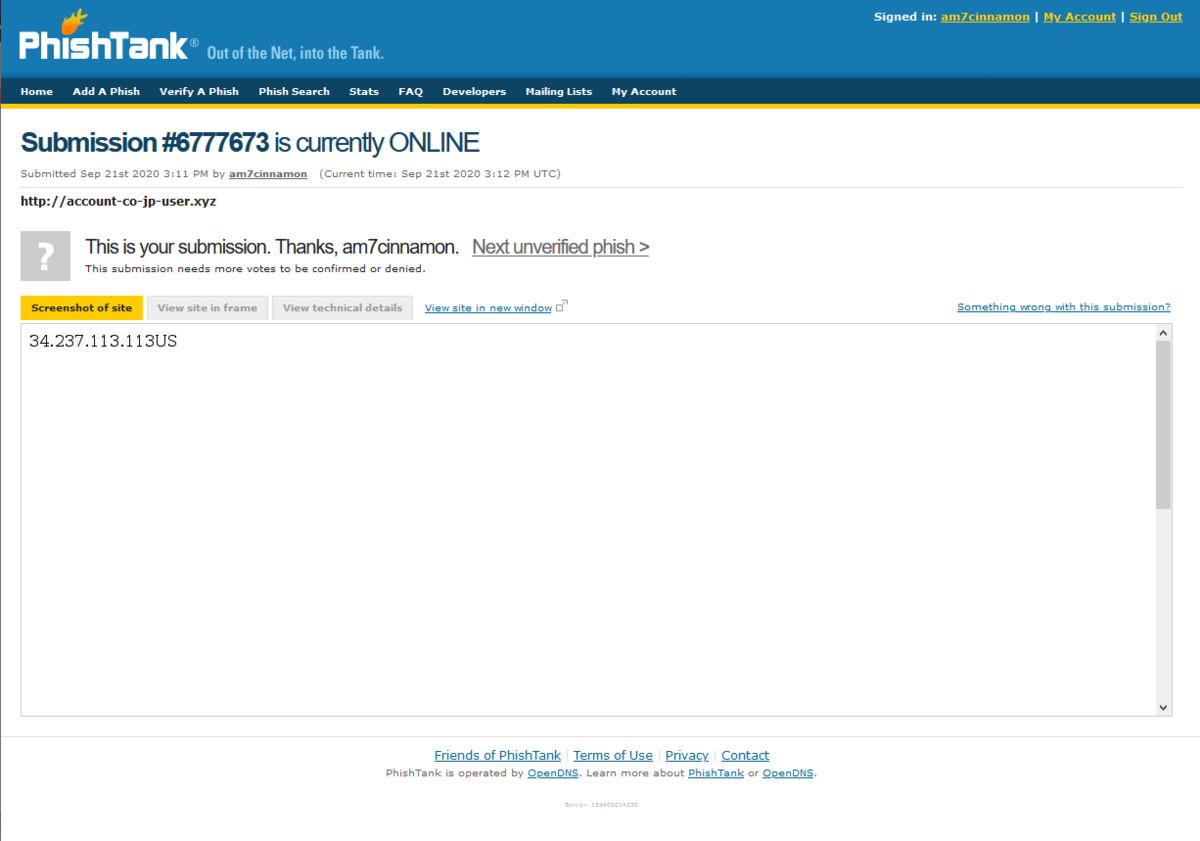

Phishtank に登録

Phishtank はコミュニティ型のフィッシングサイト情報集積サービスです。

参加者一人一人がフィッシングサイトを登録、または検証できます。

今回のサイトも報告しました。

登録しますた

記事執筆時点ではまだ誰も verify (フィッシングサイトであるかどうかの検証) していないようですね……

まあそういうこともあります。

SNS で注意喚起する

フィッシングメールを真に受けた方が被害を受けないように、また

同じくフィッシング情報を追いかけているリサーチャの方々へ知らせるために注意喚起を実施します。

私の場合は Twitter で行っています。

#Phishing #Amazonフィッシングサイト営業中です。ご注意ください。

Google・MSには通報済、これからフィッシング対策協議会に報告します。

hxxp://account-co-jp-user[.]xyz-> 107.172.122[.]49

urlscanhttps://t.co/dm2WTAZsoH

Phishtankhttps://t.co/5MRdEGg21j pic.twitter.com/9Y4n7nq2M2

— しなもん (@am7cinnamon) 2020年9月21日

記載する内容はリサーチャによって差があり、特に私の書き方がベストというわけではありません。

後述の

バイブルを参照していただくか、日常的に発信している

ベテランフィッシングハンターの方々 (#Phishing などで調べると見つけやすいです) をお手本にするとよいのではと思います。

注意点として、見た方が意図せずフィッシングサイトにアクセスしてしまうことがないように、

URL や IP アドレスを無害化しておく (Defang (牙を抜く) といいます) 必要があります。

例えば、

- http -> hxxp

- ~.com -> ~[.]com

- phish@example~ -> phish[at]example~

コンピュータが URL やアドレスだと解釈できない形であればよいので、厳密に上記のやり方でなくてもいいとは思います。

なお、元々何万人ものフォロワーがいるかよほど人目を惹く話題でもない限り、

こうした個別の注意喚起に大量の RT やいいねがつくことはまれ*7なので、そういう期待はしない方が賢明だと思います。

バイブルの紹介

さて、

これまでご紹介してきた探索・通報法には手引きがあります。

というか本記事よりずっと正確で充実しています。新しく始める方は本記事よりこちらを熟読された方がいいです。

実際これらの手引きがなければ、「フィッシングサイトは自分にも見つけられるものだ」という発想にならなかったでしょうし、実際にやってみようとも思わなかったでしょう。

敬意と感謝を込めて、バイブルとしてご紹介させていただきます。

qiita.com

ninoseki.github.io

実際にやってみて

ここまでご覧いただいた方ならお察しの通り、フィッシングサイトを 1つ 2つ見つけて通報するのは、大して難しいことではありません。

立場によらず誰でもできますし、特別な知識や技術もほとんど必要ありません。

しかし、とはいえ

それなりに手間はかかりますし、やったからといって

お金や名声が得られたり直ちに人から感謝されるようなことではありません。

そして、1件 2件見つけたからといって、

特別な知識が得られるというわけでもありません (新しいことを体験したという意味での学びはありますが)。

一歩進んだ洞察を得るには時間をかけて継続的に watch していく必要があります。

それだけに

継続的に調査・発信を行い、その過程で独自の知見を積み重ねてこられたフィッシングハンターの方々の凄さを実感しています。

一方で、目に見える対価は小さいかもしれませんが、も

しかしたらネットの向こうの知らない誰かを救えるかもしれない活動です。

細々とですが続けていこうと思います。皆様もいかがですか?