今号ではTikTokとTelegramのコツ、様々なデータベースの構築に関するニュースをお届けします。

More on InfoRos Sort for TikTok Sock Puppets Telegram Tip Building Databases WordPress Tip

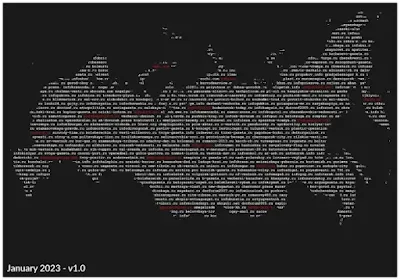

2022-04号 で、InfoRosに関する

OpenFacto の報告書についてお話しました。先週、彼らはさらに多くの発見を含む、別のレポートを発表した。最初の報告書の後、InfoRosは少し沈黙していたが、しばらくして通常通り運営を再開した。このレポートは、興味深い発見があり、情報が地政学においていかに重要な役割を果たすかについて、よく理解できるものである。

Brecht Castel が気の利いたツールを教えてくれました。これは、TikTokのプロフィール内のすべての動画を人気順で素早くソートできるChrome拡張機能です。これにより、最も人気のある動画に素早く焦点を当てることができます。アカウントのサイズにもよりますが、ワンクリックで数秒以内に動画をロードし、ソートすることができます。

メディア: Sock Puppets

TOCP Discordサーバー のユーザーᴋᵒᵍᵃᵐⁱが、ソックパペットの作成について語ったビデオを公開しました。彼は、オンラインサービスを使用して、テキスト認証を回避する方法について、いくつかのヒントを与えています。彼はまた、ソーシャルメディアのプロフィールを埋める方法についても手短に触れています。もちろん、このビデオで紹介されている以外にもソックパペットを作る方法はたくさんありますが、ソックパペットの経験がほとんどない人にとっては参考になるはずです。

VIDEO

小技: Telegram Tip

Telegram Desktopでは、自分がメンバーになっているグループや、参加していない公開グループのチャットメッセージをエクスポートすることができます。チャットメッセージをエクスポートした後、さまざまな方法で名前のリストを作成することができます。macOS や Linux を使用している場合、最も簡単な方法は、ダウンロードフォルダに移動し、コマンドラインを使用して、次のように固有のユーザー名のリストを作成することです。

cat messages* | grep -A1 "from_name" | cut -f1 -d "<" | sort -u > members.txt

これにより、以下のことが行われます。

cat は'messages'で始まるファイル名を読み上げます。grep -A1 は from_name を含む行を取得します。 cut -f1 -f は < sort -u > members.txt は、名前のリストをファイル members.txt

これでは、Telegram IDのアカウント名は分からず、表示名のみが分かります。これらを取得するには、Telegram APIから情報を取得する他のテクニックを使用する必要があります。

サイト: Building Databases

2022年9月、データベースを構築する世界ではいくつかのことが変わりました。

Emporisはオフラインになり 、PhorioはSKYDBとして再スタートし、2022年11月にベータ版となったのです。SKYDBにはまだいくつかの問題があり、例えば、複数の都市がヒットしたときに正確な都市が表示されないなどです。

しかし、建物に関する情報を掲載しているウェブサイトはSKYDBだけではありません。ここでは、高さ、階数、場所などの建物情報を持つウェブサイトのリストを紹介します。

小技: Wordpress Tip

この小技はOSINTコミュニティの中ではすでに何年も前からよく知られていることです。

Wordpressのブログに潜り込むとき、APIが有効になっていれば、API経由でユーザーに関する情報を取得できることがあります。ユーザーのリストを見るには、URLを以下のように変更します。

{site}/wp-json/wp/v2/users

これは、特定のサイトにアカウントを持つ全員のJSONダンプを返し、さらに興味深い情報を明らかにするかもしれません。

以下のAPIの「エンドポイント」をチェックしてみるのもいいかもしれません(上の例のusers の部分を置き換えてみてください)。

APIエンドポイント情報

comments:公開されたすべてのコメント

media:ブログ内の全メディア

pages:静的ページを持つ情報

posts:公開されているすべてのブログ記事

users:'著者'のリスト

結果が多すぎる場合は、per_page パラメータを追加して、自由にページ分割を追加してください。

{site}/wp-json/wp/v2/posts/?per_page=100&page=1