雑記系ブログ。セキュリティとか、マイルとか、投資とか、、、 / Miscellaneous Blogs. Security, miles, investments, etc

従業員が顧客情報を家庭ゴミに、郵送され発覚 - サカイ引越センター

ニセ暗号通貨取引所を狩る / Hunting Fake Cryptocurrency Exchanges

暗号通貨の大富豪がソーシャルメディアのフィードに溢れ、暗号通貨が世界的に普及するにつれ、新しい形の詐欺が蔓延しています。偽の暗号通貨取引所は、餌食になる新しい投資家を誘惑しています。

以下は、投資家が詐欺師に資金を奪われる最も一般的な方法の例です。

- Pig Butchering:屠殺する前に対象を「太らせる」ことを指す。

- ロマンス詐欺:ソーシャルメディアで知り合った人々が、自分の利益を他人に見せ、「投資」するよう説得すること。

- Rug Pull: スタートアップやインフルエンサーが暗号トークンを宣伝し、一般の投資を募った後、現金を持って消えるか、プロジェクトの更新を停止すること(運営による資金持ち逃げ)

- Pump and dump(吊り上げと売り叩き):投資家の需要を誤魔化し、人為的にコインの価値を吊り上げること。

この4つの詐欺スキルを組み合わせることで、どのような効果が得られるのでしょうか。

Stage 1

まずは、ロマンス詐欺から始まる。ソーシャルメディアを通じてターゲットに接触し、他の誰かを探しているように装って、会話を成立させ、その結果、オンラインで交際に発展することが多い。詐欺師は時間をかけてターゲットと信頼関係を築きます。その過程で、詐欺師は豪華な生活を見せびらかし、それがすべて "暗号投資 "のおかげであると言及します。

信頼関係が構築されると、詐欺師は被害者に「偽の暗号取引所」を紹介し、口座開設や投資のための送金方法を案内する。このように、詐欺師は、偽の信頼感と支配力を作り出すために、このようなことをするのです。

Stage 2

しかし、中にはネットで検索してサイトを見つけ、サインアップして自分の口座に送金する人もいるので、こうした「偽の取引所」の被害者がすべて第1段階を経るわけではありません。

これらの偽の取引所には通常ダッシュボードがあり、被害者は投資に対する「偽の」利益が徐々に増えていくのを見せられ、さらに被害者は自分のポートフォリオにどんどん資金を追加していくように促されるのです。

Stage 3

この段階で、偽サイトは跡形もなく閉鎖され、被害者はなす術がなくなります。多くの場合、最終的に、今、混乱している投資家からさらに金銭をゆすり取ろうとすることがあります。詐欺師は、「支払うべき税金」等と称して追加の入金をすると、被害者の資金を支払うと約束します。

残念ながら、被害者はこれに応じるものの、偽サイトは閉鎖され、被害者のお金をすべて持って姿を消すことが多いのです。

偽の暗号通貨投資プラットフォームの背後にあるドメインの捜索

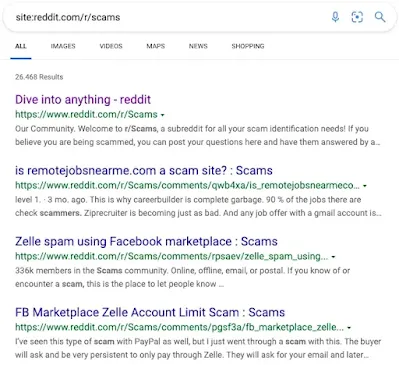

クラウドソーシングツールとしてRedditを使用し、正当な暗号取引所を装った詐欺サイトを見つけることから調査を開始します。この調査では、誰でも追跡できるように、無料のプラットフォームに焦点を当てます。

r/Scamsとして知られるsubredditを活用します。これは、人々がさまざまな詐欺について議論し、助けを得るために使用する掲示板です。

このsubredditがどのようなものかを見てみましょう。

ここで、検索ボックスにいくつかのキーワードを追加して、検索結果を絞り込んでみましょう。

この結果は、偽暗号サイトの言及に関連していることがわかりますが、正規のものと悪いものを分けるために、すべてのドメインを抽出し、分析する必要があることに変わりはありません。

では、最初から始めましょう。Redditからさまざまな投稿をすべて抽出し、Maltegoにインポートして分析しましょう。

まずは「Search Engine Dorking」と呼ばれる手法で、ウェブブラウザに特定の情報を問い合わせる方法から始めてみようと思います。

Reddit内の検索を再現するために、r/Scams Subredditの結果のみを返すようにブラウザに設定します。

site:reddit.com/r/scams

次に、「scam」「exchange」というキーワードを追加して、その単語を含む検索結果のみを取得することにしましょう。

さて、ブラウザ上で直接欲しい記事を取得する方法を理解したところで、MaltegoのBing Search Transformsを使って解析に移ります。

グラフに新しいフレーズエンティティを追加し、site:reddit.com/r/scams “scam” “exchange” と入力して、To Website [using Search Engine] Transformを実行します。Dorkingについては、別のブログMaltego Dorking with Search Engine Transforms Using Bingで詳しくご紹介しています。

このTransformを実行すると、1つのWebサイトエンティティしか作成されないことがわかりますが、Maltegoが検索に関連するすべての異なるページを見つけられないということではありません。MaltegoのDetail Viewウィンドウを見ると、検索された他のすべての投稿とそのURLが表示されます。

次のステップでは、To URLs [show Search Engine results] Transformを実行して、WebサイトEntityからURLを抽出してみたいと思います。Maltegoは135個のURL Entityを返しましたので、そのうちのいくつかを簡単に見てみましょう。

素晴らしい、あと少しです。さて、投稿に記載されているドメインを抽出して、レビューできるようにする必要があります。To Regex Matches [Found on web page] Transformは、正規表現に基づいたURLから情報を抽出するのに役立ちます。

正規表現は、検索パターンを記述するために使用される特殊な文字列の種類です。Regexについてもっと知りたい場合は、この記事を読んでください。

ここでは、次のような文字列を使ってドメインを検索してみます。

([a-zA-Z0-9-_]+.)*[a-zA-Z0-9]+.[a-zA-Z]{2,10}

この変換では、定義した正規表現に基づいて242個の新しいエンティティ(紫の丸)が作成されました。結果の一部を拡大して、新しいエンティティがどのように見えるか見てみましょう。

怪しいドメインに混じって正規のドメインがあったり、複数の投稿で言及されているドメインが見受けられます。

ビューとレイアウトを使用して、どの結果が最も多く言及されているかを理解することができます。ビューをBall Size by Links (Incoming)に、レイアウトをOrganicに変更してみましょう。

真ん中あたりで、4つのEntityが他よりも圧倒的に目立っているのがわかります。

- info.etherscan.com

- www.blockchain.com

- www.reddit.com

- www.bitcoinabuse.com

これらはすべて正規のドメインです。EtherscanとBlockchainは、それぞれイーサリアムとビットコインのトランザクションを追跡するために使用されています。Bitcoinabuseは異なる理由で報告されたBitcoinアドレスを追跡し、Redditは私たちのソースなのですべての投稿に接続されています。

前述したように、異なるレポートには正規のドメインが混ざっているので、Scamadviserを使って正規のサイトと詐欺サイトを区別することにします。

しかし、その前に、Phrase EntitiesをDomainに変換する必要があります。すべての Phrase Entities を選択し、To Domains [within Properties] Transform を実行しましょう。これにより、Scamadviser を使用して、ドメインに関連するリスク スコアの情報を取得できるようになります。

これでグラフ内のすべてのドメインエンティティが揃ったので、Annotate Domain (Live Scan) [Scamadviser] Transform を実行して、ウェブサイトのタイトル、説明、SSL 証明書情報、各ドメインに割り当てられたリスクスコアなどの Scamadviser からの最新の詳細を取得することができるようになりました。

また、Scamadviserは、スコアに応じた色でドメインに小さなオーバーレイを追加します(赤=低/悪、黄=中/疑惑、緑=高/良)。

とりあえずスコアが低いものに注目しましょう。赤いオーバーレイがあるものを選択し、次のステップのために新しいグラフに移動させることができます。

冒頭で述べたように、この手の詐欺に使われるウェブサイトは寿命が短い傾向にある。これらのうちかなりの部分がすでに別のドメインやウェブサイトに移動していても不思議ではない。これらのドメインがまだ何らかのコンテンツを提供しているかどうかを確認する簡単な方法は、それらに関連するウェブサイトを探すことです。すべてのドメインを選択し、To Website [Quick lookup] Transformを実行してみましょう。

この場合、ほとんどのドメインが、それらに関連するウェブサイトを返していることがわかります。これらのサイトがどこにあるのか、また、これらの詐欺師がウェブサイトをホストするために最も一般的に使用しているサービスプロバイダーはどこなのかを知りたいと思います。

ウェブサイトのエンティティをすべて選択して、To IP Address [DNS] Transformを実行して、ウェブサイトに接続されているIPを取得し、これらのIPからISPと場所の情報を取得するためにいくつかのTransformを実行しましょう。

そして、今度はIP Addressesを選択して、To ISP [AbuseIPDB]とTo Country [AbuseIPDB] Transformsを実行しましょう。

ほとんどのサイトはCloudflareによって保護されており、米国に拠点を置いています。一部のウェブサイトは、OVHやDigital Oceanなど、よりユニークなISPから提供されています。

それでは、現在接続されている他のウェブサイトを見つけることができるかどうか見てみましょう。先に述べたように、これらのサイトのいくつかは最終的に詐欺師によって閉鎖されますが、彼らは通常、次の犠牲者のために新しいドメイン/ウェブサイトを準備しています。

Web サイトを新しいグラフに取り込み、To Relationships [BuiltWith] Transform を実行しましょう。これは、これらのサイトで使用されている IP Addresses や Tracking Codes などの情報を BuiltWith に問い合わせるものです。

これらのウェブサイトから多くの結果を見ることができますが、現段階ではトラッキングコードに興味があります。ウェブ管理者は、これらのコードを使用して、サイトの訪問者を追跡し、異なるページでの活動を追跡します。多くの場合、これらの管理者はこれらのコードを他のウェブサイトで再利用し、トラッキング・コードのおかげでそれらのウェブサイトにリンクすることができるのです。

「ip」の結果を削除して、次のTransformsをトラッキングコードのみで実行できるようにしましょう。

トラッキングコードだけが揃ったので、BuiltWithエンティティを選択し、これに対してTo Websites [BuiltWith] Transformを実行しましょう。

Transformは多くの結果を返します。よく見ると、これらのサイトの中には、元のウェブサイトからの名前のバリエーションであるもの、名前は全く違うがロゴ(ファビコン)によりこれらが元のものと同じ目的で使われていると思われるもの、また、詐欺師が詐欺の方法を多様化していたためか元のウェブサイトと全く似ていないものもあることがわかる。

調査の結果、判明したこと

- 詐欺と交換の両方に言及したRedditの投稿135件。

- 投稿から抽出された181のドメイン。

- 29の高リスクのドメインに接続されている102のウェブサイト。

- Scamadviserによると、81の中~高リスクドメイン。

- 16個のユニークなトラッキングコード(Google Analytics、Alexa、Facebookなど)。

- CloudflareとNamecheapは、このサブセットの詐欺サイトが最も使用するISPの一つです。

- 米国のインフラは、これらのグループによって多用されています。

Maltegoは、Redditからのデータの検索、抽出、解析、分析において基本的な役割を果たし、偽陽性(正当なドメイン)が示すノイズを減らすと同時に、リスクの高いドメインとその関連インフラ(ウェブサイト、IPアドレス、インターネットサービスプロバイダ)の間の関連性を導き出すのに役立ちました。

[イベント] Cyber Security Nordic(2022/5/12-13)

[イベント] NSF 2022 in Kansai (2022/5/13)

ここ数年、日本でもランサムウェアなどによって工場の稼働が停止する事件・事故が増えてきました。自動車メーカーのサプライヤーがランサムウェアに感染し、自動車メーカーの工場が全面停止になったことは記憶に新しい事件です。

「うちの工場はインターネットや事務所のネットワークから切り離されているから大丈夫」と思われる事業者も多いようですが、利用者が意識なく、工場外部とのネットワークの接続(例えば、IoTの活用、DXの推進や製造装置の保守用ネットワーク)により、外部からのマルウェアの侵入被害に遭う場合があります。

製造業では既に、経営や工場操業に大きなインパクトを与える、安全リスクや品質リスクに対応する、安全管理や品質管理が行われています。それらに加え、一旦、マルウェアに感染すると、事業者のみならず、サプライチェーン全体に影響を及ぼす脅威となる可能性がある情報セキュリティリスクに関しても、安全管理や品質管理と同様にリスク管理を実施して行く必要があります。

「うちの工場は大丈夫!」なのか、来場された皆様と情報セキュリティについて一緒に考えていきたいと思っております。ぜひ多くの方のご参加をお待ちしております。

https://www.jnsa.org/seminar/nsf/2022kansai/index.html

週刊OSINT 2022-15号 / Week in OSINT #2022-15

Week in OSINTのイースターバージョンへようこそ!いくつかのヒント、サイト、暗号詐欺の情報、そして実際のイースターエッグもありますよ。

時々、「イースト・エッグ」(例)を入れています。読者の皆さんに、今見ているテキストの向こう側を見てもらいたいからです。読者が好奇心を持ち続け、他のものを見る方法を見つけることに挑戦するのが好きなのです。今週ご紹介する記事の先にも、ぜひ目を向けてみてください。

- Blockchain Detectives

- Webmii

- Redditle

- On Google Queries

- CBR OSINT CTF

- Hadzy

マイケル・ジェームズのWeb3.0に関するプレゼンテーションを見たとき、これは私にとってまだ未知の領域であることに気づきました。このVICEの記事を読むと、この分野に飛び込んでいるのは彼だけではないことがわかります。この記事では、暗号ハッカーや詐欺を調査する方法について書かれています。詐欺の良い例もあり、興味深い内容です。

サイト: Webmii

Bashinho_Bashは、EUで最も効果的な人名検索エンジンは何かと考えていたところ、Webmiiがその一つであることを教えてもらいました。水面下でやっていることを見ると、GoogleのCSEのようで、数回検索すると「怪しいトラフィック」のため、もう私には何の情報も取得してくれません。もし誰かがもっと良いウェブサイトを持っていたら、彼に連絡して教えてもらうか、The OSINT Curious Project Discordサーバで共有してください!

サイト: Redditle

Discordで、SlayerLarom#1204によって共有された、とても素晴らしいリンクに出会いました。基本的にはGoogle検索なのですが、素敵なフロントエンドで、私たちが大好きな広告もありません。もしあなたが望むなら、あなた自身の検索エンジンをホストすることも可能です。

RedditleとWebmiiをテストしていたとき、ほんの数回検索しただけで結果が返ってこないことがわかりました。どちらのサイトも基本的にGoogle検索を実行したり、バックグラウンドでCSEを実行したりしているので、何が起こるかは皆知っていることです。Googleは、特に高度な検索演算子を使用する場合、複数のクエリを連続して実行することを好まないようです。その時、CAPTCHAを克服する何らかの方法が必要になります。WebmiiもRedditleもそうするためのものは何もなく、数分後には何も返ってこないウェブサイトになっていることに気づくでしょう。ですから、Google検索の練習は必ずしておいてください。

また、Matteo Duòによる最近のブログ記事で、40種類のGoogle検索演算子について説明されています。

サイト: CBR OSINT CTF

Twitterユーザーの@IFLinfosecは、TryHackMeでOSINT CTFを作成し、SecTalks CanberraのCTF質問のいくつかを追加しました。これらの質問に答えるには、ある程度のGoogleスキル、ソーシャルメディアに関する知識、そして賢い思考が必要です。ご協力ありがとうございました。

サイト: Hadzy

Ritu Gillが、YouTubeのコメントを読み込んで検索し、その統計情報を表示し、さらに基本的な感情を表すワードクラウドを搭載した新しいウェブサイトを公開した。このHadzyというツールは、YouTubeのビデオの中から必要なものを素早く見つけることができる、とても便利で使い勝手の良いツールのようです。

[イベント] black hat ASIA 2022 (2022/5/10-13)

[イベント] サイバーセキュリティシンポジウム道後2022(2022/6/30-7/1)

SEC道後2022では、「Cybersecurity for All ~誰ひとり取り残さないセキュリティの確保に向けて~」をテーマに、あらゆる方々がサイバー空間を利用することが見込まれる中、国民が安全で安心して暮らせるサイバー空間を確保するため、サイバーセキュリティ政策をはじめ、サイバー攻撃に対抗する技術や攻撃事例等について多様な側面から議論を深め、対策等につなげる機会にしたいと考えています。 また参加者同士の連携を深め、人的ネットワークの形成を図るため、講演に加えて、議論や交流の機会を設け、サイバーセキュリティに関わる様々な情報交換の場も提供いたします。

[イベント] AusCERT2022 (2022/5/10-13)

🚀 conference.auscert.org.au/ 👾