雑記系ブログ。セキュリティとか、マイルとか、投資とか、、、 / Miscellaneous Blogs. Security, miles, investments, etc

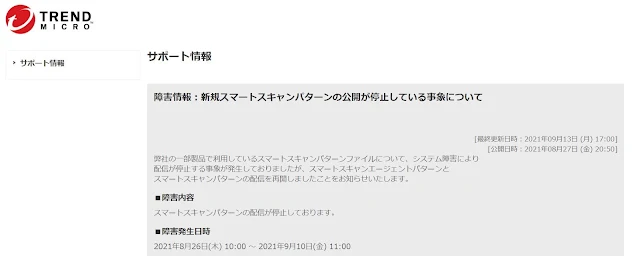

ベンダーのシステム障害でシグネチャーを配信できず、利用者のパソコンを脅威にさらす(転載)~こういうのもサプライチェーンリスクの一例~

ランサムウェアギャング「Conti」がJVCケンウッドから1.5TBのデータを奪ったと主張 / Conti Ransomware Group Reportedly Stole 1.5TB Of Data from JVCKenwood(転載)

多国籍企業であるJVCケンウッドは、ヨーロッパの一部の事業に影響を及ぼすセキュリティ事件が発生したことを認めました。同社はまた、このサイバー攻撃で機密情報が流出した可能性があることも認めています。しかし、現在のところ、顧客のデータが流出した形跡はありません。複数のセキュリティ専門家は、このセキュリティ事件の背後に「Conti Ransomware」グループが存在すると考えています。

日本に拠点を置くJVCケンウッドは、JVC、ケンウッド、ビクターのブランドで知られ、自動車や医療機関に機器を提供しています。

JVCケンウッドは、「2021年9月22日に、JVCケンウッドグループの欧州の販売会社の一部が運用するサーバーへの不正アクセスを検知しました。不正アクセスを行った第三者による情報漏洩の可能性があることが判明しました」と公式発表している。

JVCケンウッドは、この事件の詳細を調査していますが、複数の報道によると、Contiランサムウェアの攻撃者が重要なネットワークを侵害し、1.7TB以上のデータを盗み出したとのことです。攻撃者は、重要なファイルを解読するために、700万ドルの身代金を要求したと報じられています。

Contiはロシア語圏のランサムウェアグループで、世界中で400以上の組織が被害に遭い、そのうち米国だけで290の組織が被害に遭ったと報告されています。Contiの攻撃者は、フィッシングメール(悪意のあるリンクや添付ファイル)や、盗んだりクラックしたりしたリモートデスクトッププロトコル(RDP)の認証情報を使って、被害者のネットワークに侵入します。被害者のネットワークに侵入するまでの平均滞在時間は、4日から3週間です。ランサムウェア「Conti」の最高入札額は2,500万ドルに達しています。

CISA(Cybersecurity and Infrastructure Security Agency)、NSA(National Security Agency)、FBIは、ランサムウェア「Conti」の攻撃が増加していることについて、ユーザーや組織に注意を促しました。

組織の重要なシステムをContiランサムウェアから保護するために、多要素認証の有効化、ネットワークセグメンテーションの実施、オペレーティングシステムやソフトウェアの最新化など、特定のセキュリティ対策を推奨しています。

「線虫が匂いでガンを発見する」という不思議な検査キット(転載)

ガンは早期発見・早期治療が大切と言われます。

早期発見の1つの方法として「線虫」を使ったガンの一次スクリーニング検査というのを紹介してもらい、早速「リアル人体実験」をはじめました。

検査といっても自宅で採尿して、それを届けるだけの簡単なものです。

線虫でガン診断と聞くと、怪しげなイメージがありますが、医療機関や大学との研究を行って、臨床研究でも定量的な評価を得ている科学的な方法です。線虫は、犬の1.5倍の嗅覚を持ち、ガン患者の尿に集まり、健康な人の尿からは逃げるという性質があり、それを利用した検査です。

特に、健康診断で見つかりにくい部位のガンや、ステージ0~1のような早期ガンを見つけるのに強みがあるとされています。

検査費用は12,500円で、線虫が見分ける感度は86.8%。ほとんどのガンに対して線虫は反応するという実績があります。価格と検査の負荷を考えれば、特に中高年の健康診断に取り入れても良いのではないかと思いました。

今回は単体の検査で、依頼をしてから6週間くらいで、結果が届くそうです。

胃カメラと大腸内視鏡検査は毎年やっていますが、それに加えてこの線虫の検査も定期的に受けてみるのは果たして有効なのでしょうか。

インシデント対応およびセキュリティチームのための倫理規範 (転載)

信頼はチーム間の多くの関係の基礎であり、有意義な情報交換が⾏われる前に必要とされることが多い。FIRST のコミュニティはこの信頼関係の上に成り⽴っており、チーム間に妥当なレベルの信頼関係があるからこそ、このように機能し続けることができるのである。

信頼性とはチームメンバーが 1) 守れる約束をする、2) 他のチームに対して予測可能な⾏動を取る(例:TLP 基準を尊重する)、3) 他のチームとの信頼関係を維持する、といったことを意味する。

信頼関係は仮定から始まり、推移的に醸成されるべきである。すなわち、Trust on First Use(=TOFU=豆腐?)であり、他のチームから信頼されているチームに対する信頼を可能にする。

脆弱性を認知したチームメンバーは、利害関係者と協⼒してセキュリティ脆弱性を修正し、開⽰に伴う損害を最⼩限に抑えることで、協調的な脆弱性開⽰(Coordinated Vulnerability Disclosure)に従うべきである。利害関係者には脆弱性の報告者、影響を受けるベンダー、コーディネーター、ディフェンダー、およびダウンストリームの顧客、パートナー、ユーザーが含まれるが、これらに限定されない。

チームメンバーは適切な利害関係者と調整して、情報公開の明確なスケジュールと期待される結果に合意し、ユーザーがリスクを評価して実⾏可能な防御策をとれるような⼗分な詳細情報を提供すべきである。

チームメンバーには必要に応じて機密性を保持する義務がある。特定の情報を機密にしておきたいという要求は、Traffic Light Protocol(TLP)などで明⽰されることがある。チームメンバーは可能な限りそのような要求を尊重すべきである。しかし、例えば現地の法律や契約、通知義務などの要件と⽭盾するために情報を機密にしておくことができない場合、チームメンバーは情報の所有者にこの⽭盾について直ちに知らせるべきである。

守秘義務の中には法律、規則、慣習に基づくものもある。インシデント対応中に⼀部の当事者がそのような考慮事項に基づいて守秘義務に拘束されたり、守秘義務を期待したりする場合には、これらの期待を事前に明⽰するように最善を尽くすべきである。そして、可能な限り情報を機密にしておくようにとの明⽰的な要求を維持するために、すべての当事者は上記の期待に従うべきである。

受領確認を返信する義務

チームは、研究者、顧客、他のチーム、政府機関など、さまざまなソースから情報を受け取る。チームメンバーは、たとえリクエストを受け取ったことを確認するだけであっても、問い合わせに対してタイムリーに返答すべきである。可能であれば、チームメンバーは次の情報更新の⾒込みを設定すべきである。

認可についての義務

チームメンバーには⾃分の責任範囲を理解し、アクセスを許可されたシステムでのみ⾏動する正当な必要性と権利がある。チームメンバーは⾃分たちの⾏動がコンスティチュエンシーにどのような影響を与えるかを認識し、職務の遂⾏中にさらなる損害を与えないようにする必要がある。可能であれば、コンスティチュエンシーのシステムに変更を加える前に、コンスティチュエンシーに意⾒を聞くべきである。

情報を提供する義務

チームメンバーは現在のセキュリティ上の脅威やリスクについてコンスティチュエンシーに情報を提供し続けることを義務と考えるべきである。チームメンバーは安全性やセキュリティに悪影響を与える、または改善する可能性のある情報を持っている場合、守秘義務、プライバシーに関する法律や規則、その他の義務を正しく考慮しながら、適切な努⼒をもって関係者や協⼒してくれる⼈々に知らせる義務がある。

⼈権を尊重する義務

チームメンバーは、情報共有や潜在的な偏⾒、財産権の侵害を通じて、⾃分たちの⾏動が他者の⼈権に影響を与える可能性があることを認識すべきである。チームメンバーはインシデントに対処する過程で広範囲の個⼈情報、機密情報、および秘密情報にアクセスすることになる。これらの情報は、⼈権を守る⽅法で取り扱われるべきである。

インシデント対応中に、対応者は偏った⾏動をとってはならず、対応者が⾏う場合もアルゴリズムに組み込まれている場合も、プロセスや意思決定から偏りを排除するために最⼤限の努⼒をすべきである。

この原則においては、「財産(property)」の概念(国連の世界⼈権宣⾔7第17条)には、法的に保護されているかどうか(特許取得の有無など)にかかわらず、知的財産などの無形財産、およびアイデアやコンセプト全般が含まれている。

チームの健康に対する義務

チームにはコンスティチュエンシーに約束したサービスを継続して提供する責任がある。この責任にはチームの⾝体的・精神的な健康も含まれる。

チームを構成するメンバーを個⼈として尊重し、かつ適切なレベルのサービスの維持を⻑期的に実⾏可能にするために、チームは(すべての)メンバーの⾝体的・精神的な健康を⽀える、健康的で安全かつ前向きな職場環境を維持するよう努めるべきである。危機に対応するためには、「通常」の業務で精神的な健康とストレスの軽減をサポートする必要がある。

チームの能⼒に対する義務

インシデント管理はチームメンバーが継続して研究すべき発展的課題である。チームはメンバーが⾃らの責任範囲内で技術的かつ科学的知識を学び、適⽤し、そして発展させるためのリソースを提供すべきである。トレーニングまたは教育のための CPE/CEUクレジットは⼀助となるかもしれないが、単なるコンプライアンス演習ではこの義務を果たすには不⼗分である。チームはそのサービスを可能にするために⼗分な技術的インフラを維持すべきであり、これには外部による⼲渉からそのインフラを保護するための適切な⼿段をとることも含まれる。

責任ある収集の義務

データ収集はインシデント対応に必要だが、インシデント対応の⽬的とデータの利害関係者を尊重することとの間でバランスを取るべきである。

調査中に、収集が必要な情報の量が変わることがある。インシデントへの対応を進める⼀⽅で、チームメンバーは必要性の変化に応じて収集する対象を調整すべきである。インシデントとその復旧に直接関係のないデータは報告から除外すべきである。

収集および抽出したデータは、適⽤される法律に従い、ユーザーのプライバシーを尊重して取り扱わなければならない。データ所有者の管理下にあるデータを収集および処理する際には事前に許可を得るべきである。データの取り扱いにおいて適⽤される法律および規則を順守すべきである。

他のインシデントに関連して他の対応チームの活動に役⽴つかもしれないデータは、場合によっては編集された形で、その対応チームに提供すべきである。機密情報および所有権のある情報の提供は、適切な保護措置が講じられている場合に限るべきである。

インシデントの被害軽減のために第三者とデータを共有する際には、事前にリスクと利益を⽐較検討すべきである。データの共有は利益がリスクを明らかに上回る場合に限るべきである。機密データはインシデントがクローズした後に容易に破棄できる⽅法で保存すべきである。収集したデータはデータ保持ポリシーに則って安全に破棄すべきである。

管轄区域の境界を認識する義務

チームメンバーはインシデント対応に関連する活動に関与する当事者の管轄区域の境界、法的権利、規則、および権限を認識し、かつ尊重すべきである。

プライバシー保護やデータ侵害の通知に関連するものなど、法律、規則、その他の法的問題は、関係する管轄区域によって異なる場合がある。管轄区域の境界は、関係者の国や居住地などの物理的な場所や、関係者に関するその他の要因によって決定される場合がある。

⼀つの国の中であっても、政治的な地域間(例:⽶国の各州間)や、国内の異なるビジネス、産業、セクター間(例:ヘルスケア、⾦融サービス、政府機関)で、法律や規則が異なる場合がある。ナショナル CSIRTは、⾃らの管轄区域内のコンスティチュエンシーが関与する活動に対して指定された責任や権限を有する場合があり、また境界を越えた管轄区域に対して権限を有する他の組織と協⼒したり、その組織に情報や活動を「引き渡し」たりする場合もある。

チームメンバーは、プライバシー規則やデータ侵害通知の要件をはじめ、関係する管轄区域に影響を与える重要な問題を認識しておくべきである。サイバーセキュリティやプライバシーに関する法律や規則は世界中で進化し、かつ更新され続けているため、複数の管轄区域の境界に関わる問題が発⽣した場合には⼗分な知識を持った弁護⼠に相談して指針を得ることが望ましい。

根拠のある推論の義務

チームは検証可能な事実に基づいて活動すべきである。侵害の指標(indicators of compromise:IOC)やインシデントの説明などの情報を共有する場合、チームメンバーは根拠とスコープを透明性のある形で提供すべきである。それが不可能な場合は、その根拠とスコープを共有しない理由を情報とともに提供すべきである。

チームメンバーは、噂を広めたり共有したりすることを控えるべきである。いかなる仮説もそれが仮説であることを明確に⽰すべきである。

透明性のある根拠と推論のプロセスは、例えば⼤量の情報を⾃動的に共有するような場合でも重要である。この場合、データマイニングプロセスの説明は分かりやすいレベルの詳しさで伝えるべきである。

EthicsfIRST インシデント対応およびセキュリティチームのための倫理規範(バックアップ)

リポカプセルビタミンC公式通販サイトからのカード情報漏えい(転載)~想定損害賠償額は2.5億円程度か~

【限定】リポカプセルビタミンC公式通販サイトからのカード情報漏えい

サプリ通販サイトでカード情報9000人分が漏えいか 一部は不正利用された可能性も

サプリメントの製造販売を手掛けるスピック(神奈川県鎌倉市)は9月29日、同社が運営するECサイト「リポカプセルビタミンC公式通販サイト」のサーバが不正アクセスを受け、9515人分のクレジットカード情報や1万5674人分の会員情報が漏えいした可能性があると発表した。一部のカード情報は不正利用された可能性もあるという。

漏えいした可能性があるのは、2020年11月6日から2021年2月24日の間にカード決済をした9515人のクレジットカード番号、カード名義人名、有効期限、セキュリティコードと、サイトにログインし、会員情報を入力した1万5674人のメールアドレスやパスワード。

スピックによればサイトの脆弱性を突かれ、サーバ内部に不正なプログラムを設置されていたという。すでにサイトはシステムを一新した上で、サービスの提供を再開している。今後はセキュリティや不正アクセスへの監視体制を強化し、再発防止に務めるとしている。

不正アクセスが発覚したのは2月16日。情報セキュリティに関する業務の委託先から連絡を受けて調査したところ、サーバ内部に不正なプログラムを発見した。以降は不正なプログラムの削除を削除した他、24日に同サイトのクレジットカード決済機能を一時停止。3月4日にサイトを閉鎖し、その後新しい環境でサービスを再開した。ただし一部ブランドのクレジットカードは利用を制限しているという。

個人情報保護員会や警察には相談済み。発表が遅れた理由については、調査やカード会社との連携に時間がかかったためと説明している。

改正個人情報保護法の施行へ、企業に必要な5つのアクション(転載)

最初に取り組むべきは「体制の構築」だ。プライバシーやセキュリティ、IT、デジタル、法務、ビジネスの観点を踏まえた高度な意思決定を可能にする体制を整える。

その上で「内外のポリシーを“People Centricな視点”からアップデート」し、「アウェアネストレーニングを実施」して、「プロセス上の対応」を見直す。ここでの見直しには、データ主体の権利のリクエスト(SRR)対応、プライバシーインパクトアセスメント(PIA)、漏えい時の対応なども含まれる。

さらに「システム/技術的な対応」についても検討する必要がある。改正個人情報保護法では、「個人関連情報」「仮名加工情報」が新たに定義されており、それらへの対応やSRR対応、漏えい時の対応の取り組みを強化する中で、技術/システム的な対応が課題になる可能性があると指摘している。

ガートナーは「プライバシーの議論は今後10年では収束せず、発展途上の状態が続く」と予測する。既存のテクノロジーに加え、プライバシーを強化する新しいテクノロジー(プライバシー強化コンピュテーション)なども出現していることから、企業はそうしたテクノロジーのトレンドにも目を向けつつ、“People Centricな取り組み”を強化し、成熟度を高め、規制コンプライアンスの先を行く必要があると説明している。

脆弱性評価ツールについて / Vulnerability Assessment Tools [Top Tools & What They Do](転載)

- セキュリティ上の欠陥をランク付けし、開発者の改善を支援

- 脆弱性発見プロセスの自動化

- ペネトレーションテストの間にセキュリティアップデートを提供

- ネットワークやアプリケーションを継続的にスキャンし、新たな脅威を発見する

Burp Suiteは、社内外のテスト用に自動化された脆弱性スキャンツールを提供します。14,000以上の組織が、Webの脆弱性スキャンを自動化するためにBurp Suiteを積極的に利用しています。

[長所]

- 大規模で活発なコミュニティ

- シンプルなインターフェースとユーザーフレンドリーなデザイン

- 自動化されたスキャンとシミュレーションされた脅威のシナリオをサポート

[短所]

- community(無料)版は、enterprise版に比べて機能が制限されています。

Nessusは、脆弱性を徹底的にスキャンするソフトウェアで、サブスクリプションベースのサービスを提供しています。ハッカーはNessusを利用して、設定ミスの発見、デフォルトパスワードの発見、脆弱性の評価などを行います。

[長所]

- 市場の類似ツールと比較して手頃な価格

- わずかな設定で脆弱性を正確にランク付けし、グループ化することが可能

- CVEデータベースの継続的な更新

[短所]

- 大規模なデータセットのスキャンには手間がかかる

OpenVASは、オープンソースの脆弱性スキャナーです。このプラットフォームには、ネットワークスキャン、ウェブサーバースキャン、データベーススキャンなど、さまざまなスキャンオプションが用意されています。

[長所]

- 堅牢な自動化機能

- ユーザーフレンドリーなGUI

[短所]

- 初心者には入力方法が難しいかもしれません。

Intruder.ioは、ペネトレーションテストと脆弱性スキャンを組み合わせたツールを提供しています。企業はIntruder.ioを使用して、単一の評価を実行したり、環境の脅威を継続的に監視したりすることができます。

[長所]

- 簡単に設定できる

- レスポンシブ対応

[短所]

- 掘り下げたレポートが少ない

w3af(Web Application Attack and Audit Framework)は、アプリケーション層の脆弱性を発見し、倫理的なハッカーがその脆弱性を利用できるようにするための無料のオープンソース・フレームワークです。このフレームワークは、すべてPythonで記述されており、その直感的なインターフェースのおかげで、使いやすい脆弱性診断ツールの1つとなっています。

[長所]

- 無料

- Linux環境への簡単なインストール

[短所]

- 有償ツールに比べてサポートが少ない

- Windows版のインストールが難しい場合がある

オープンソースのネットワークスキャンツールとして人気の高いNetwork Mapper(Nmap)は、新米ハッカーにもベテランハッカーにも定番のツールだ。Nmapは、複数のプロービングおよびスキャン技術を駆使して、ターゲットネットワーク上のホストやサービスを発見する。

[長所]

- 無料

- IDSを回避するステルス・スキャン手法を搭載

- ZenmapによるGUI機能の提供

[短所]

- 有償ツールのように頻繁に更新されない

7.OPENSCAP

OpenSCAPは、Linuxプラットフォーム用のサイバーセキュリティツールを提供するオープンソースのフレームワークです。OpenSCAPは、Webアプリケーション、ネットワークインフラ、データベース、およびホストマシンのスキャンをサポートする広範なツール群を提供しています。

[長所]

- 評価の自動化に重点を置く

- フリーでオープンソース

[短所]

- 同種のツールに比べて学習コストが高い

8.RECON-NG

Recon-ngは、攻撃の偵察段階に焦点を当てています。このフレームワークは無料のオープンソースで、バナーの取得、ポートスキャン、DNSルックアップなどの機能をサポートしています。また、Recon-ngは、Shodan検索エンジンへのアクセスも提供しています。

[長所]

- Shodanとの統合が可能

- 細かくカスタマイズ可能

- シンプルな構文で学習しやすい

[短所]

- CLIツールのみ