雑記系ブログ。セキュリティとか、マイルとか、投資とか、、、 / Miscellaneous Blogs. Security, miles, investments, etc

都心区分中古マンションを買うなら知っておきたい「築年数」と「エリア」の傾向とその根拠(転載)

現時点のマイル数と2021年末の旅行を考える

武漢ウイルスでいろいろ狂わされた人が多いかと思うが、一部の国ではワクチン接種が始まっており収束に向かって動き出しているという感じがしなくもない。

そこでふと思った。

このタイミングで航空券を抑えたらすごーくお得じゃね?

ゴールデンウィークや夏休みはあきらめるとしても、今年の年末年始であればイけるのではないだろうか?

当然、万が一のことを考えるとLCCは論外でフルサービスキャリアで押さえておく必要がある。

有償チケットだと、安いクラスだと手数料やら、下手すると返ってこない可能性もあるので、特典航空券で押さえるのが一番無難だと思う。

年末年始だったら東南アジアだな。となるとエコノミーかプレエコかな?(ビジネスは長距離路線でその価値を発揮するのである!)

ちょっと現時点のマイル数を整理してみることにする。

・JMB口座:約148,000マイル

・ポンタ:約30,000ポイント(≒15,000マイル)

・マリオット:約50,000ポイント(≒16,000マイル)

・永久不滅ポイント:約7,000ポイント(≒17,500マイル)

・Viewポイント:約15,000ポイント(≒10,000マイル)

・プレミアム優待倶楽部:25,000ポイント(≒5,000マイル)

・モッピー:約45,000ポイント(約20,000マイル)

--------------------------------------------

計:148,000マイル(+予備83,500マイル)

(うん。とりあえず抑えるだけ抑えておこう)

JAL、国内線機内オーディオサービス終了へ イヤホン配布も原則取りやめ(転載)~オーディオサービス自体使っていなかったので、個人的には問題なし~

日本航空(JAL)は、4月から国内線機内オーディオサービスの一部プログラムを終了し、普通席でのイヤホンの配布も取りやめる。

3月時点では、邦楽や洋楽、クラシックや子供向け楽曲、福山雅治さんが「機長」を務める「JET STREAM」など計8プログラムを提供している。このうち、演芸を扱う「JAL 名人会」はビデオプログラムで継続するが、その他のオーディオプログラムは全て終了する。ビデオプログラムで提供する邦楽のミュージックビデオを視聴できるプログラムは継続する。

現在、普通席で配布しているイヤホンは、原則として配布を終了する。個人用画面を設置しているエアバスA350-900型機、ボーイング787-8型機では、配布を継続する。その他の個人用画面のない国内線機材や、個人用画面でのコンテンツ提供を行わない国際線機材などでは、4月からイヤホンを配布しない。

旅行者に肛門コロナウイルス検査を要求する中国 / China Requiring Anal Coronavirus Test For Travelers(転載)

おいおい、ここで鼻コロナウイルス検査は不愉快だと思っていたのに。

中国の物議を醸す肛門コロナウイルス検査

中国の国境は外国人に対して大きく閉鎖されており、海外から到着した者には厳しい監視検疫が課せられます。現在、検疫は最大21日までとなっているだけでなく、検疫期間中に何度かの検査が行われています。

最近になって、中国はある空港で一貫してCOVID-19の肛門検査を要求しているようで、観光客や外交官などから苦情が寄せられていると報じられている。日本政府は最近、一部の日本の訪問者がこの検査のために「大きな心理的苦痛」を経験したと述べた後、この政策について不満を表明した。

この方法では、滅菌綿棒を肛門に3~5センチ(1.2~2インチ)挿入してから回転させて除去します。代替案として、また、いくつかの政府からの反対のために、選ばれた外国人訪問者は現在、便のサンプルを提出することが許可されています。

肛門コロナウイルス検査は鼻からの検査に加えて、例えば21日間の検疫期間中は、鼻からの検査2回と肛門からの検査2回の両方を受けるのが普通です。

なぜアナル?

このような肛門検査を使用する理由は、コロナウイルスの痕跡が呼吸器よりも肛門内の方がはるかに長く検出できるからであると言われています。ウイルスは呼吸器よりも肛門内の方が長く生きているため、肛門検査では偽陰性が少ない可能性があることを意味します。

一般的には、まず呼吸器検査を行い、その後数週間で肛門検査を行うのが一般的な方法のようです。しかし、検査が陽性だからといって、必ずしも誰かがウイルスを拡散するとは限りません - 複製できない不活性な痕跡も陽性を示す可能性があると考えられています。

ボトムライン

中国の国境はほぼ閉鎖されているが、海外から到着した者は最大21日間の検疫を受けるだけでなく、複数の肛門コロナウイルス検査を受けるように求められている。これは、綿棒を肛門から3~5センチほど挿入し、ねじって取り出します。

この検査方針がいつまで続くのか興味津々です。コロナウイルスを嗅ぐ犬が将来の検査になることを期待して、これらの肛門検査ではなく...

SITA、新たな航空会社のデータ漏洩に責任を負う / SITA Responsible For New Airline Data Breach(転載)~JALの顧客データも流出~

世界の複数の航空会社の旅客データが、世界的な情報技術企業であるSITAのサーバーがハッカーによって侵害されたことが明らかになりました。

JAL、ANAを含む十数社近くの航空会社が、航空券の予約から搭乗までのトランザクションを処理するSITAのPassenger Service System(PSS)に侵入者が侵入し、一部のデータがアクセスされたことを乗客に伝えている。

影響を受けた旅行者の総数は明らかになっていませんが、210万人以上となっており、そのほとんどがヨーロッパ最大規模のルフトハンザグループのマイレージプログラム「Miles & More」およびアワードプログラムの参加者となっています。

スターアライアンス、ワンワールド・アライアンスの航空会社が影響を受ける

SITAは木曜日の短い声明でサイバー攻撃を確認し、影響を受けたPSSの顧客および関連するすべての組織に連絡したと述べました。

SITAの担当者がBleepingComputerに語ったところによると、侵入は以下の航空会社の乗客のデータに影響を与えているという。各社とも、すでに顧客に通知したり、侵入についての公開声明を発表している。

- ルフトハンザ - 子会社を合わせると、搭乗者数でヨーロッパ第2位の航空会社であり、スターアライアンス加盟航空会社であり、Miles & Moreのパートナーでもあります。

- ニュージーランド航空 - ニュージーランドのフラッグキャリア航空会社

- シンガポール航空 - シンガポールのフラッグキャリア航空会社

- SAS - スカンジナビア航空(ここで開示)。

- キャセイパシフィック航空 - 香港のフラッグキャリア

- 韓国初・最大の格安航空会社、済州航空

- マレーシア航空 - マレーシアのフラッグキャリア航空会社

- フィンエアー - フィンランドのフラッグキャリア、最大の航空会社

- 高級ホテルと手頃な価格のホテル(Althoff, Hyatt, Marriott International, Jumeirah, Kempinski, Meliá, BestWestern, H-Hotels, HRS, Hyatt, IHG)

- レンタカー会社(Sixt, Hertz, AVIS, Europcar, Enterprise, Budget)

- ポイント交換ショップ(Dezerved, Heathrow Rewards, Heinemann, Lufthansa WorldShop, Bicester Village Shopping Collection, welcome Shop)

- 金融会社(UniCredit, Visa)

- 旅行代理店(Get Your Guide, Kreuzfahrten)

Googleが10億の悪質なメール詐欺から学んだこと / What Google learned from 1 billion evil email scams(転載)~攻撃全体の5%は日本が標的~

Googleとスタンフォード大学の研究者が、世界的に送信されたフィッシング/マルウェアのメールを5ヶ月間分析した詳細な調査結果を発表しました。"メールベースのフィッシングやマルウェアに狙われているのは誰か?リスクを差別化する要因を測定する」と題して、10億通以上のメールを調べた。その結果は、インターネット測定会議でのプレゼンテーションに反映された。

Gmailによって自動的にブロックされたフィッシングやマルウェアキャンペーンについて調べたところ、フィッシングの世界での現在の傾向や出来事について、かなりのことを発見したそうです。

不正メール分析:主な調査結果

- 攻撃の42%が米国内のユーザーを標的に

- 英国の10%のターゲットユーザー

- 日本に拠点を置くユーザーを対象とした攻撃は5%に上る

攻撃は主に北米と欧州を中心に行われ、米国はフィッシングやマルウェアメールの受信量が最も多い。しかし、最もリスクが高い国はアフリカとヨーロッパです。調査によると、16カ国が米国よりも平均的に高いリスクを示しています。

英語:詐欺の国際言語

ローカライゼーションは特に人気があるわけではなく、ほとんどの攻撃者は英語のメールテンプレートを複数の国に展開しています。フィッシングメールの83%、マルウェアメールの97%は英語で書かれている。しかし、日本国内のフィッシングメールの78%は日本語で書かれており、一部のローカライズが行われていることにも注目している。

1つのテンプレートは100~1,000人のターゲットに送信され、キャンペーンは平均して1~3日で終了します。小規模なキャンペーンでは、1週間で1億通以上のGmailユーザーを対象としたフィッシングメールやマルウェアメールが送られてきます。

年齢層、データ漏洩、デバイスの減少

ターゲットにされるリスクは、各年齢層が上に行くほど少しずつ増えていきます。もしあなたが55-64歳であれば、18-24歳や35-44歳の年齢層よりも魅力的な提案をされる可能性があります。これは、理論的には高齢者ほど詐欺に遭いやすいということなのか、それとも単にオンラインでの足跡を見つけやすいということなのか、どちらにしても決められていません。

過去のデータ侵害はリスクを高めます。データ漏洩で個人情報が公開された場合、攻撃される確率ははるかに高くなります。覆水盆に返らずですし、詐欺師が積極的にメールを列挙したり、人口統計学的情報を掘り下げたりするのは理にかなっています。

携帯電話に固執することで攻撃のリスクが最も低くなりますが、複数のデバイスを使用することで最も高いリスクが発生します。1台のパソコンを使用すると、その中間に位置することになります。

Webシェル攻撃とはどんなものか(転載)

Webシェル攻撃とはどんなものか Microsoft 365 Defenderが月間14万件も検出する脅威

Microsoftは2021年2月11日(現地時間)、サイバー攻撃でWebシェルが使われるケースが増えていると公式ブログで報告した。『Microsoft 365 Defender』のデータによると、2020年8月から2021年1月末までの期間においてWebシェルが使われた脅威の件数は月平均14万件に到達しており、前年の7万7000件のほぼ2倍に達しているという。

ユーザーが何らかの方法で任意のコマンドをサーバ実行するためにWebサーバにインストールして使うソフトウェアやその仕組みを「Webシェル」と呼ぶ。

Webシェルは特定のソフトウェアを指すのではなく、PHPやASPのようなプログラミング言語の実行環境を指す。そうしたプログラミング言語にはシステムの任意のコマンドを実行するために幾つかの手段が用意されている。

攻撃者はさまざまな方法でこの機能を使い、遠隔からサーバ上で任意のコマンドを実行できるようにして攻撃する。Webシェルがサイバー攻撃に使われていることは以前からよく知られており、増加傾向が続いていることも報告されていた。今回のMicrosoftの報告はこの傾向が継続しているのみならず、これまでよりも速いペースで増加していることを示した。

Webシェルのインストールは通常、Webアプリケーションの脆弱性を利用する形で実行される。インターネットには脆弱性を修正するパッチが適用されないまま運用されているサーバが多数存在する。攻撃者はこうしたサーバをスキャンによって発見し、Webシェルのインストール先として利用する。

Webシェルは比較的簡単に設置でき、効果的に利用できることから、サイバー攻撃において利用が活発化している可能性が指摘されている。攻撃のエントリーポイントとして使用できる他、攻撃を永続化する仕組みとしても使用できる。Webシェルは構成によっては検出が難しく、実際に実行されなければ危険性を検出できないものも多い。今後もWebシェルを使用したサイバー攻撃は増加することが予測されるため注意が必要だ。

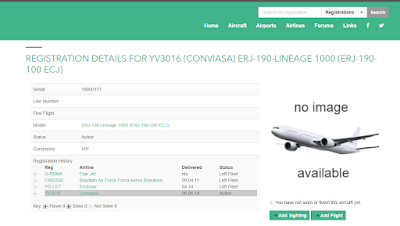

オープンソースの航空機データベース / Launching an Open Source Aircraft Database for Venezuela(転載)

Launching an Open Source Aircraft Database for Venezuela

近年、航空機の追跡は、オープンソースの研究者のツールボックスの中でも重要な役割を果たしています。航空機追跡サイトでは、警察の活動からCOVID-19ワクチンの配送まで、あらゆることを誰でも監視することができます。このガイドで書いたように、航空機が上空でどのような動きをしているかを知ることができれば、進行中のイベントをフォローしたり、ニュースを先取りしたりするのに役立ちます。

多くの民間航空局は、航空機の登録情報をオンラインで公開しています。米連邦航空局(FAA)のFAAレジストリ、カナダ運輸省のCanadian Civil Aircraft Register、英国のG-Infoレジストリなどがこれにあたります。航空機の登録番号を知っていれば、各国の登録ページで調べて、航空機のモデル、シリアル番号、登録者などの情報を得ることができます。

しかし、すべての民間航空局がこのように航空機の登録情報を公開しているわけではありません。ベネズエラの場合、民間航空局(Instituto Nacional de Aeronautica Civil:INAC)はこのような情報をオンラインで提供していません。そのため、ベネズエラの航空機登録情報を知りたい研究者は、他の情報源を探す必要がある。

2020年1月、ベネズエラで登録された航空機のオープンデータベースを開始しました。オープンソースのフライトトラッキングデータと、航空機追跡愛好家からの有益なアドバイスを利用して、このデータベースには約240機の航空機の詳細が含まれています。これらの航空機の大部分はベネズエラで登録されているが、中にはベネズエラと何らかの関係がある外国籍のものもある(詳細は後述)。

このデータベースは、登録番号やシリアルナンバーなどの航空機の識別情報を一元的に管理するためのものです。 このデータベースには、航空機のスポッターが撮影した写真や飛行履歴などの追加情報も含まれている。航空会社に登録されている民間航空機のように、航空機の所有権が明らかなものもありますが、他の航空機の所有者や運航者を特定することははるかに困難です。そのため、航空機がいつどこに移動したのかを知ることは、ベネズエラの富裕層や権力者の動きと関連があるかもしれないからだ。

データベースの概要

データベースに登録されている情報の大部分は、4つのフライトトラッキングプラットフォーム(addsbexchange.com、opensky-network.org、flightradar24.com、radarbox24.com)という複数のソースから得られたものです。データのほとんどは、過去1年間にこれらのサイトをライブモニターして収集したものです。また、航空機愛好家の方々からは、航空機に関するデータを提供していただいたほか、データベースをより便利にするためのフォーマットに関するヒントもいただきました。

データベースのカラムは、4つの「識別子」カラム、1つの「注記」カラム、そして(現時点では)10の「追加情報」カラムに分類されています。

以下では、各カラムの目的を説明するガイドと、このデータベースがどのように利用されているかを示す初期の例を紹介します。

列の入力には、Google SheetsのCONCATENATE機能を使用しています。これにより、文字列の結合やURLの自動入力が可能になります。フライトトラッキングサイトでは通常、検索を行うために飛行機の登録番号か24ビットのICAOアドレスのいずれかを入力する必要がある。

しかし、各サイトが検索後にどのようにURLを入力するかを見ることで、CONCATENATE機能を使って、他の関連する飛行機登録や24ビットICAOアドレスのために必要なURL検索の全文を予測し、自動的に入力することができます。

例えば、下の画像は、opensky-network.orgに登録されているYV2966という航空機の検索結果を示しています。このURLは「0D81C9」で終わっていますが、これはこの飛行機の24ビットICAOアドレスです。

opensky-network.org検索のURL構造が航空機の24ビットのICAOアドレスで終わることを知っているので、CONCATENATE関数を使ってこのデータを列に入力し、サイトへのリンクを自動的に生成することができます。下の画像では、「$D73」は、24ビットのICAOアドレスを含むD列と、YV2966のそのアドレスを含む73行を指しています。

それを踏まえた上で、コラムの内容をご紹介します。

このデータベースがスペイン語で書かれているのは、ベネズエラの研究者や市民ジャーナリストが、自国の空を記録することに興味を持つことを想定しているからです。

識別子

A列からD列には、航空機の登録番号、モデル番号、製造者シリアル番号、および固有のICAO 24ビットアドレス(「ヘックスコード」とも呼ばれる)が記載されています。これらの情報により、航空機を歴史的にもリアルタイムにも追跡することができます。多くの場合、データベース内の情報は、2つまたは3つの異なるオープンソースを使用して編集されています。

これらの欄の情報は、航空機がベネズエラの空域で観測された後に、上記のフライトトラッキングウェブサイトの1つに手動で入力されています。

メモ

E欄の「メモ」には、航空機に関する興味深い情報や潜在的な関連情報が記載されています。このノートには、その航空機が過去に行った旅行や、その航空機について言及したニュース記事やプレスリリースなどが含まれます。

例えば、このデータベースに登録されている十数機の航空機が、米国財務省が公表した制裁リストに登場しています。例えば、2020年1月21日に他の14機とともに制裁を受けたボンバルディア・リアジェット45のYV2738は、国営石油会社であるペトロロス・デ・ベネズエラ(PDVSA)の所有物であることが理由である。今回の制裁は、ベネズエラのニコラス・マドゥロ大統領の政権に「圧力」をかけるためにトランプ政権が行った広範な行動の一環である。

メモ欄には、カラカス中心部にあるGeneralissimo Francisco de Miranda空軍基地(俗称:La Carlota)からの着陸または離陸も観測されています。この空軍基地は軍事施設であり、少なくとも2014年以降は民間機の飛行が公式に禁止されているため、ここに着陸する民間機は注目に値する。一般の航空会社や民間航空機は、カラカスの南と北にそれぞれあるオスカー・マチャド国際空港とシモン・ボリバル国際空港を利用するのが一般的だ。それでも、セスナS550サイテーションSIのYV3310は、11月23日の朝、シウダー・グアヤナに向かうためにラ・カルロータを離陸しました。

ベネズエラのニュース「El Diario」によると、Conviasa(国営フラッグキャリア)は、滑走路が商業用に閉鎖されているにもかかわらず、La CarlotaからLos Roques島群島へのフライトを運航し、ベネズエラの富裕層や権力者にサービスを提供しているとのことです。データベースのフライトトラッキングツールを使えば、他にどのような航空機がこの基地を利用しているかを確認することができます。

追加情報

F列からO列には、各航空機の追加情報が記載されています。これらの情報は、飛行履歴、登録データ、インシデントデータ、写真、およびTwitterから取得したデータに分類されています。

各項目の説明は以下の通りです。

Flight history: F-I列には、adsbexchange.com、flightradar24.com、radarbox24.com、およびflightawareからのフライト履歴データが含まれています。フライト履歴は、サイトによっては様々な費用をかけて有料で提供されているため、各サイトによって大きく異なる場合があります。

Incident History: K列は、航空事故に関するデータをまとめたウェブサイト「Aviation Safety Network」から、航空機の事故履歴を示しています。例えば、YV1118のエントリーでは、2017年9月19日にサンタ・エレナ・デ・ウアイレン空港の着陸帯をオーバーランしたことが示されています。

Planespotter Pictures: L列とM列には、人気の高い航空画像サイトであるplanespotters.netとjetphotos.comでplanespottersが撮影し、共有している航空機の画像へのリンクがあります。

これらの画像は、航空機に関する視覚的なデータを提供するだけでなく、航空機の飛行履歴に関する情報が含まれていることもあり、有用です。例えば、jetphotos.comのYV2152のエントリーには、2017年11月24日にグアテマラシティのラ・アウロラ国際空港で撮影された同機の画像が含まれており、その日に同機がその場所に存在していたことを視覚的に確認することができます。

Twitter Information: N列とO列には、航空機の登録番号や24ビットのICAOアドレスに言及したツイートの検索結果が含まれています。この2つの識別子は、趣味や研究者、ジャーナリストが航空機についてツイートする際に使用される可能性が高いものです。

これらのTwitter検索の情報は、航空機の所有者や過去の履歴に関する重要な情報を、その航空機についてのツイートやスレッドの形で提供することができます。

Other Details: P列には、ホビー用フライトトラッキングサイトであるopensky-network.comのデータが含まれています。この情報には、航空機のシリアル番号、年代、ヘックスコード、登録所有者などが含まれます。

Q列とR列は、航空機を空軍、民間、航空会社、国際に分類し、Conviasaに登録されているかどうかを示しています。