カリフォルニア大学サンフランシスコ校(UCSF)は、UCSF医学部のITネットワークに違反し、データを盗み、システムを暗号化することに成功したネットウォーカーのランサムウェア事業者に114万ドルを支払ったと述べています。

UCSFは、健康科学に焦点を当てた研究大学で、COVID-19研究に携わり、米国のニュース&ワールドレポートの大学ランキングに基づいて、プライマリケア の最高の医学部で研究と#6のための医学部で#2としてランク付けされています。

6月3日、 Netwalkerはデータleak siteに掲載された投稿で、UCSFのネットワークにハッキングし、社会保障番号を持つ学生申請や従業員情報、医学研究、財務を含んでいるように見えるフォルダリスト を含む、侵害中に盗まれたファイルの一部を公開したと述べた。

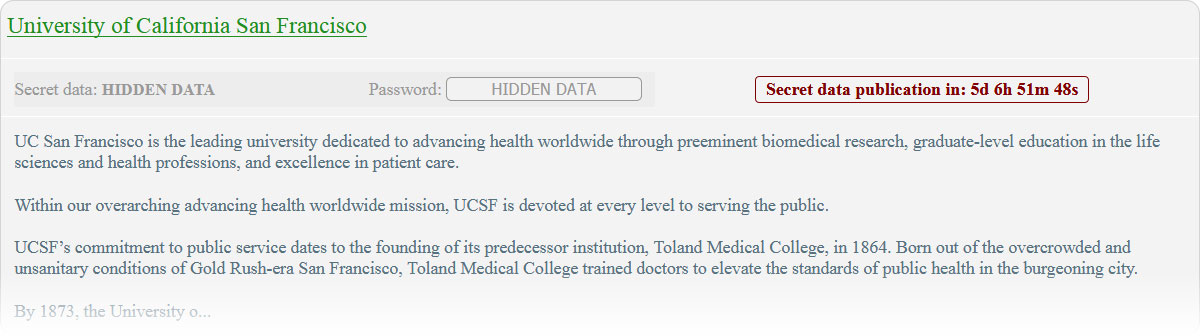

ネットウォーカーのデータ漏洩サイトのUCSFエントリー

攻撃は、そのトラックで停止し、いくつかのシステムはまだ暗号化されました

UCSFは現在、脅威 アクターが一部の医学部システムのデータを暗号化することができたため、ネットウォーカーのランサムウェア 攻撃が少なくとも部分的に成功したことを確認しました。

「6月3日に明らかにしたように、UCSF ITスタッフは6月1日にUCSF医学部のIT環境の限られた部分で発生したセキュリティインシデントを検出しました」と発表しています。

「安全対策として医学部内の複数のITシステムを隔離し、UCSFコアネットワークからインシデントを隔離しました。重要なことに、この事件は、患者ケアの配信業務、キャンパスネットワーク全体、またはCOVID-19の仕事に影響を与えませんでした。

大学は、進行中の調査は、事件の間に暴露された患者の医療記録を指し示すヒントを発見していないと言います。

重要なことに、この事件は、私たちの患者ケアの配達業務、キャンパスネットワーク全体、またはCOVID-19の仕事に影響を与えませんでした。- UCSF

それにもかかわらず、UCSFは、Netwalkerのオペレーターに約114万ドルを支払うことに決め、適切なツールが攻撃中に暗号化された学術的な作業を解読し、盗まれたデータを返すことを確実にすることに決めたと述べています。

「暗号化されたデータは、公共財に奉仕する大学として追求する学術的な仕事の一部にとって重要です」とUCSFは付け加えました。

そのため、我々は、暗号化されたデータのロックを解除し、彼らが得たデータのリターンを解除するためのツールと引き換えに、マルウェア攻撃の背後にある個人に身代金の一部、約114万ドルを支払う困難な決定をしました。

大学や企業 火災の下で

USCFは、ネットウォーカー事業者によると、5月28日に ミシガン州立大学(MSU)のネットワークが侵害され、暗号化され、ここ数ヶ月でランサムウェア攻撃の犠牲となった一連の大学の1つです。

それ以来、MSU攻撃で盗まれたすべてのデータは、大学が身代金を支払うことを拒否したので、漏洩しました。

ナットウォーカーはまた、 シカゴのコロンビア大学のシステムを暗号化したと主張し、身代金が支払われなければデータ漏洩サイトにデータを公開すると再び脅しています。

Netwalker Mailtoランサムウェアとして開始されました 2019年10月に、それは現在、脆弱な リモートデスクトップサービスを標的とした攻撃で関連会社によって使用されるランサムウェアとしてのサービス(RaaS)操作です。

このRaaSオペレーションは、より大きな身代金を要求できるようにエンタープライズネットワークを侵害することに焦点を当て、企業データを盗まれたレバレッジにも焦点を当てています。

ネットウォーカーは、オーストラリアの運送会社 トールグループ、 アジア太平洋地域のロジスティクスサービスのリーディングプロバイダー、 with 50カ国以上の1,200カ所で44,000人の従業員に対する攻撃を含む、成功した攻撃の絶え間ない流れを発表しました。

--原文--

The University of California San Francisco (UCSF) says that it paid $1.14 million to the Netwalker ransomware operators who successfully breached the UCSF School of Medicine’s IT network, stealing data and encrypting systems.

UCSF is a research university focused on health sciences and involved in COVID-19 research, ranked as #2 in medical schools for research and #6 in best medical schools for primary care based on U.S. News & World Report's

college rankings.

On June 3, Netwalker said in a post published on its data leak site that it

hacked into UCSF's network, publishing some of the stolen files during the breach, including student applications with social security numbers, and folder listings appearing to contain employee information, medical studies, and financials.

UCSF entry on Netwalker's data leak site

Attack stopped in its tracks, some systems still got encrypted

UCSF now has confirmed that Netwalker's ransomware attack was at least partially successful since the threat actors were able to encrypt data on some School of Medicine systems.

"As we disclosed on June 3, UCSF IT staff detected a security incident that occurred in a limited part of the UCSF School of Medicine’s IT environment on June 1," the announcement says.

"We quarantined several IT systems within the School of Medicine as a safety measure, and we successfully isolated the incident from the core UCSF network. Importantly, this incident did not affect our patient care delivery operations, overall campus network, or COVID-19 work."

The university says that the ongoing investigation hasn't discovered any hints pointing at patient medical records having been exposed during the incident.

Importantly, this incident did not affect our patient care delivery operations, overall campus network, or COVID-19 work. - UCSF

Despite this, UCSF says that it has decided to pay the Netwalker operators roughly $1.14 million to make sure that they have the proper tools do decrypt the academic work encrypted during the attack and to have the stolen data returned.

"The data that was encrypted is important to some of the academic work we pursue as a university serving the public good," UCSF

added.

"We, therefore, made the difficult decision to pay some portion of the ransom, approximately $1.14 million, to the individuals behind the malware attack in exchange for a tool to unlock the encrypted data and the return of the data they obtained."

Universities and enterprises under fire

USCF is one in a series of universities that fell victim to ransomware attacks in the last few months, with Michigan State University's (MSU) network having been breached and encrypted on May 28th according to the Netwalker operators.

Since then, all the data stolen in the MSU attack got leaked since the university refused to pay the ransom.

Natwalker also claims to have encrypted the systems of Columbia College of Chicago, again threatening to publish the data on its data leak site if the ransom is not paid.

This RaaS operation is also focused on compromising enterprise networks to be able to ask for larger ransoms and for the leverage provided by stolen corporate data.

Netwalker has slowly and steadily made a name for itself after announcing a constant stream of successful attacks, including one against

Australian transportation company Toll Group, Asia Pacific's leading provider of logistics services, with 44,000 employees in 1,200 locations in over 50 countries.

/matrix3.png)