DuckDuckGoやBingは真の代替品ではなく、Googleの劣化版に過ぎない。

次のGoogleは、リンクを吐き出すだけの入力ボックスであってはならないのです。新しい発想で、これまでよりもずっと優れたものを作る必要があるのです。

ここ数年、さまざまな人々が同じ結論に達し、次世代の検索エンジンの開発に取り組み始めました。

この新しい世代にとって、プライバシーは必要であり、侵略的な広告はオプションではありません。しかし、共通点はそこまでです。その先は、検索エンジンのアイデアをまったく異なる方向に持っていったのです。

Kagi – The Customization Engine

なぜ、誰もが同じ検索体験をしなければならないのか?私たちは皆、物事がどのように見えるか、どのように機能するかについて、自分自身の好みを持っています。

Kagiは、これまでで最もカスタマイズ性の高い検索エンジンです。表面的な見栄えから、最終的な検索結果のランキングまで、すべてを変更することができます。

"検索エンジンの見た目や使い勝手の好みは、人それぞれです。私たちのゴールは、平均的なユーザーのために平均的な検索エンジンを作るのではなく、ユーザーがそれを実現するためのツールを提供し、力を与えることです。平均的な人間なんていないのですから。- Vladimir Prelovac(ウラジミール・プレロヴァチ)、Kagiの創設者

Visual Customization

ビジュアル面では、カスタムCSSの記述も可能で、見た目のすべてを変更することができます。

Search Customization

さらに重要なのは、検索エンジンの動作そのものをカスタマイズできることです。検索候補を表示させたいですか?スニペットをどの程度詳細に表示するか?

また、「Instant Answers」「Inline Discussions」「Listicles」などのウィジェットを切り替えて使用することができます。これらのウィジェットは、特定の種類の結果をグループ化したもので、結果ページに含めるかどうかを選択することができます。リスティング広告を二度と見たくない場合は、リスティング広告ウィジェットをオフに切り替えてください。

しかし、検索のカスタマイズはさらに進んで、個々のWebサイトのレベルにまで踏み込むことができます。独自ドメインのランキングを作成し、どのウェブサイトを上位にし、どのウェブサイトを下位にするか、Kagiに指示することができます。

また、二度と見たくないサイトをブロックしたり(pinterest)、常に上位に表示させたいサイトをピン留めすることも可能です(reddit)。

「iPhoneのホーム画面を全く同じにする人はいません。特に、私たちの生活の重要な一部である検索では、人々はそれに値すると思います。iPhoneは最もよく使われる製品の一つであり、カスタマイズの少なさには驚かされます。- Vladimir Prelovac, Kagiの創設者

Lenses

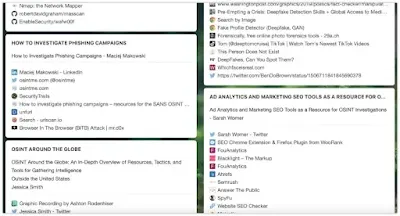

また、Kagiでは、レンズと呼ばれるWebサイトのフィルターを作成することができます。任意のレンズで、特定のサイトを含めたり、除外したりすることができます。

検索時には、さまざまなレンズをオンにして、そのフィルターに一致する結果を表示することができます。Kagiには、ディスカッション、プログラミングヘルプ、レシピのようなレンズがあらかじめ用意されています。

Non-commercial Results

もう一つ、Kagiが力を入れているのが、非商用での成果物配信です。Kagiは非商用サイトの全インデックスを持ち、それをTeclisとして別途公開しています。これにより、Googleや他のほとんどの検索エンジンでは見つけられないような結果を見つけることができるのです。

例えば、「スティーブ・ジョブズ」で検索すると、上位はGoogleと同様、情報系のものがほとんどです。しかし、そのすぐ後に「Interesting Finds」という項目があり、Derek Siversの楽しいブログ記事、日本でのスティーブ・ジョブズのエピソードが詰まった記事など、Googleでは見つけられないようなクールなものが表示されます。

Neeva – The Everything Engine

なぜ検索エンジンはウェブだけをインデックスしなければならないのか?あなたが気になる情報の多くは、メールやメモ帳アプリなどに散らばっています。

Neevaは、すべてを検索できる検索エンジンです。

今ならGoogle Apps、Dropbox、Notionなどを連携させることができます。

何を探しているのか、どこにあるのか、Neevaはそれを見つける手助けをします。個人文書の検索は、クエリに「@me」を追加するだけで簡単にできます。これによって、誰もがパーソナルな検索エンジンを持つことができます。

これがニーバの面白さの一つです。

You.com – The App Engine

Googleでコーディングの問題を検索すると、Stack Overflowの回答が表示されます。

You.comで検索すると、Code Completeアプリが言語モデルを使ってコードスニペットを一から生成してくれます。

You.comはウェブをアプリの集合体として捉えており、ユーザーの問い合わせに対して最も関連性の高いアプリをマッチングさせることを目標としています。コーディングの質問には、AI Code Generatorアプリがありますが、Stack Overflowも「アプリ」であり、サイドバーで開いて簡単にコードをコピーすることができます。

Quick Facts」アプリは、短い事実情報を得ることができ、「Medium」アプリは、サイドバーで簡単に記事を読むことができます。

Andi – The Conversation Engine

検索エンジンはそんなに無個性でなければならないのでしょうか?私たちは、クエリを入力するとリンクのリストが返ってくることに慣れていますが、Andiはこれを逆手に取っています。

Andiは、「質問に答えてくれて、役に立つリンクを送ってくれる賢い友人とのメッセージング」のような、会話型の検索体験を提供してくれるのです。

Andiの焦点は、最適なソースから答えを抽出することで、特定の質問に答えることです。

例えば、Googleで「中国とニュージーランドの一人当たりのGDPはいくらですか」と検索すると、答えのない整形された表が返されます。

同じことをAndiで検索すると、あなたに合った情報が抽出されます。

Brave Search – The Independent Engine

これまで述べてきたすべての検索エンジンは、どんなにクールな機能を構築していたとしても、完全に独立したインデックスを持っているわけではありません。

これらはすべて、GoogleやBingから結果の一部を得ているのです。

独立したインデックスを構築することは、現在のウェブの規模を考えると、非常に難しい問題です。完全に独立したインデックスを持つ検索エンジンの数は、片手で数えられるほどです。

このリストにある多くの検索エンジンは、いつかは完全に独立したインデックスを持つことを目指していますが、Brave Searchほどこのことに注力している検索エンジンはないでしょう。

Braveで検索すると、検索結果の何パーセントが独自のインデックスから来たものなのかがわかります。この数字は、100%であることを望んでいるため、はっきりと表示されます。

Brave Searchでは、クールな新機能はあまり見られません。なぜなら、彼らは検索エンジンにとって重要であると信じている1つのことにレーザーフォーカスしているからです。

検索エンジンの新しい波は、まだ始まったばかりです。その多くは最近ローンチしたばかりです。

まだ完璧ではないにせよ、彼らが模索している道は、停滞した検索スペースに有望な新機軸をもたらす可能性があります。

出典:

The Next Google