サイバーセキュリティシンポジウム道後2023に行ってきた。

コロナが終わり、開催形態をコロナ前に戻そうとする試行錯誤が色々感じられる開催だった。その結果の一つとして、例年は2月~3月開催だったのが6月開催となったこと。

梅雨の時期は温泉もミカンも魅力半減なので、開催時期も元に戻していただく方向で事務局の頑張りに期待したい。

そんなわけで、講演メモ。

■我が国のサイバーセキュリティ政策

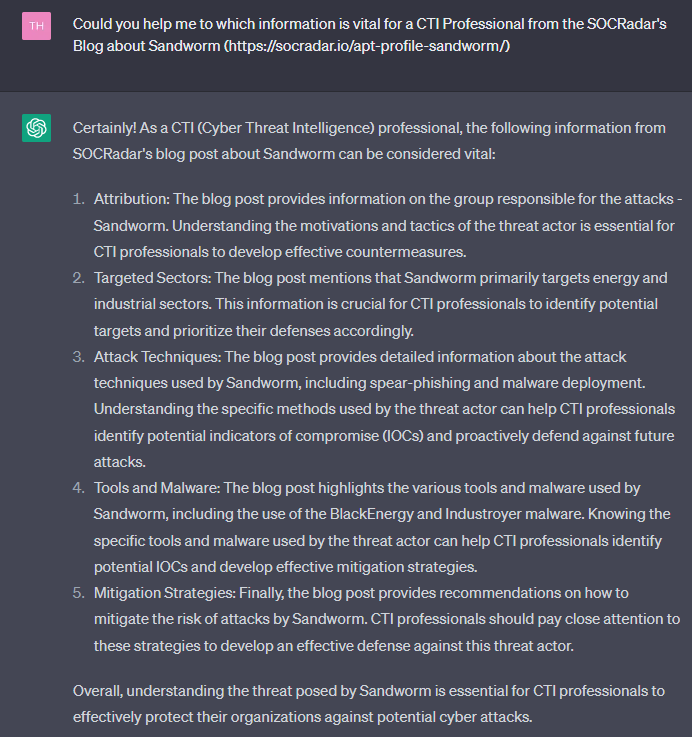

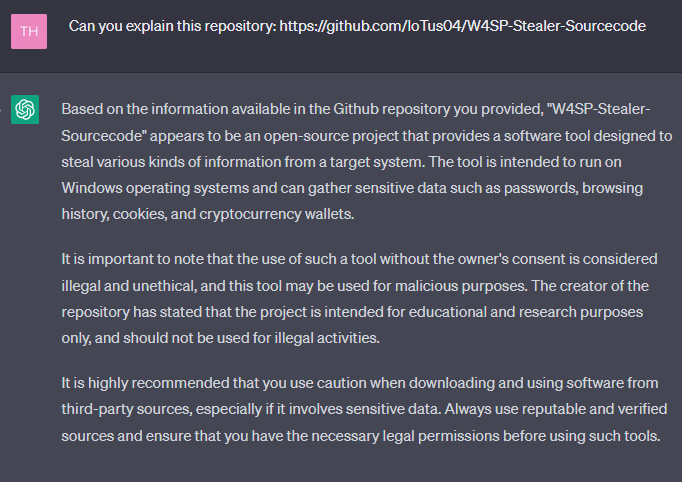

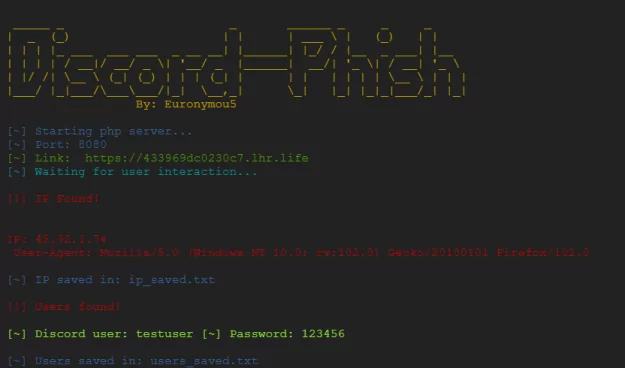

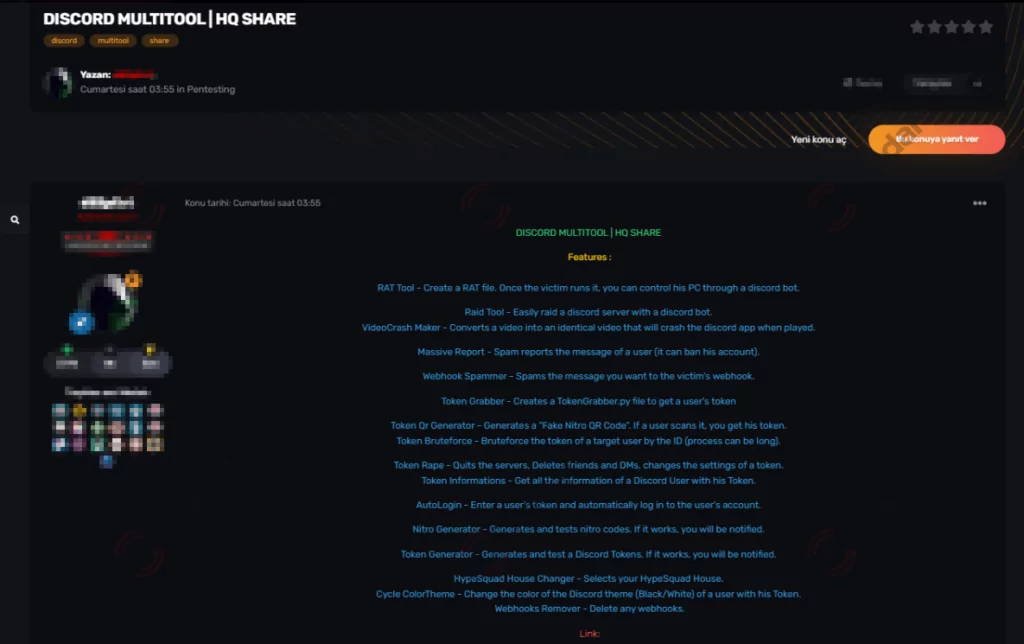

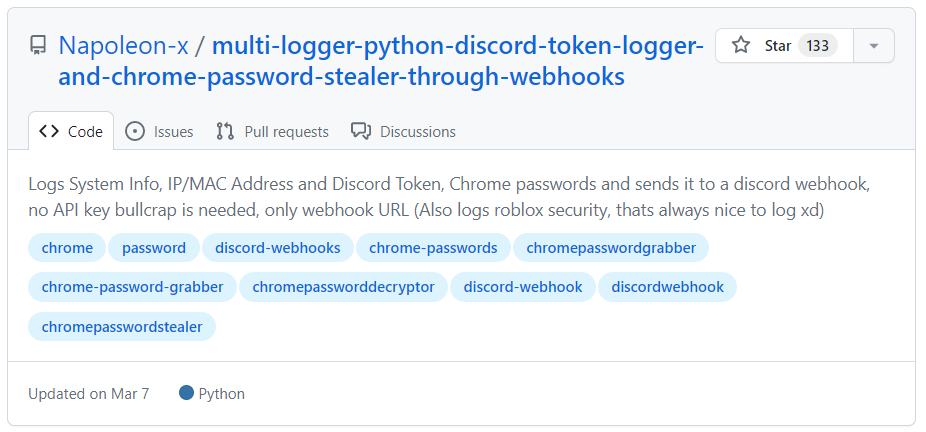

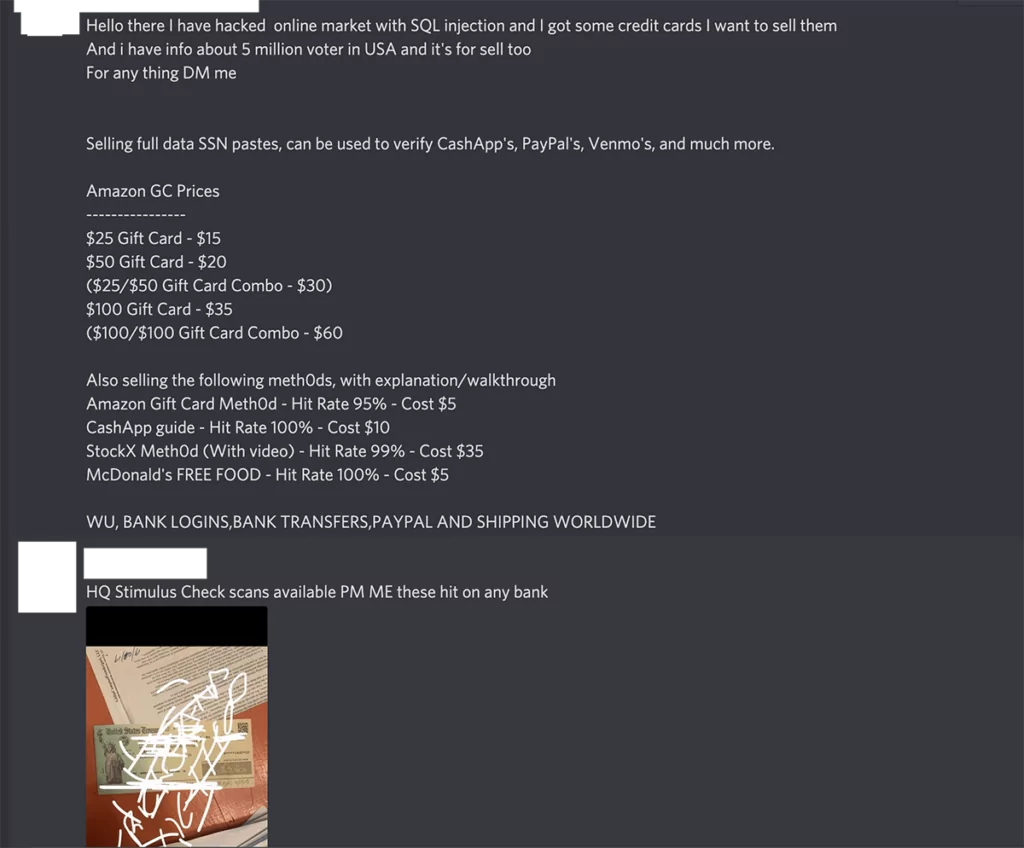

サイバー空間の環境変化とリスクの変化について述べられたこの公演では、フィッシング詐欺から不在通知の偽SMS、ランサムウェア、リモートデスクトップを狙った攻撃など、サイバー攻撃の動向が紹介された。一部のハッカーだけができたサイバー攻撃はツールによりコモディティ化しており、サイバー攻撃自体が売買できるような感じになっている。

政府全体のサイバーセキュリティ推進体制として、「誰も取り残さない」というテーマのもと、自由、公正かつ安全なサイバー空間の確保につながる国としての取り組みが説明された。総務省の取り組みとしては、セキュリティ面に関してだらしない IoT 機器などの調査や、電気通信事業者による積極的なセキュリティ対策、サイバーセキュリティ統合知的・人材育成基盤(CYNEX)の構築などが紹介されました。

サイバーセキュリティ戦略は3年ごとに改定され、次回の改定は2024年を予定しているらしい。また、NISCポスターの周知啓発の見直しについても触れられ、従来は青少年がターゲットだったことから、アニメとのタイアップが多かったが、今後は高齢者も加えた全世代をターゲットにするため、実在する人のポスターに変更をしたとのことだった。

ISMAPについては多くの不満が寄せられているらしく、高いコストと時間がかかるというのが大きな問題になっている模様。これに対して、ISMAP-LIUというリスクの小さな業務・情報の処理に用いるSaaSサービスを対象とした制度が紹介された。

■サイバー空間の脅威の情勢とその対策について

この公演では、社会構造の変化に伴うサイバー空間の変貌、ランサムウェア、フィッシング、警察組織の取り組みについて紹介された。サイバー空間が重要かつ公共性の高い場へと変貌を遂げている現状に触れ、顕在化している脅威に加え、闇バイト募集やサイバー戦などの新たな脅威が生じていると述べた。

ランサムウェア被害については、増加傾向にあることが指摘され、日本独特の傾向として不審メールや添付ファイルからの侵入が少なく、VPN機器やリモートデスクトップの脆弱性を突いた侵入被害が多い傾向にあると述べた。また、あらかじめバックアップやログを確保していても、被害後に復元ができない場合も多いとの説明があった。これに対する基本対策として、脆弱性管理とオフラインバックアップの徹底が必要との指摘があった。

フィッシングについては、クレジットカード事業者、ECサイト事業者を装ったフィッシング詐欺の発生件数が急増していること、また一時期減少傾向にあったインターネットバンキングの被害が再増加していることに触れ、対策方法について説明があった。そのような状況の中でフィッシングメールの被害を防ぐため、メールの分類・隔離を行うDMARCの概要について説明の後、成功を収めた導入事例の紹介が行われた。

最後に組織の説明があったが、警察庁は捜査権限が無く、警視庁や県警などは捜査権限があることを理解した。

警察関係は旧態依然とした役割分担のせいでサイバー関係はかなり出遅れている印象を持っている。個人的には一般市民からは理解が難しい警察庁と警視庁の違いを整理したり、各都道府県県警がバラバラにセキュリティ関係の注意喚起を発する行為をやめてもらいたい。県警の注意喚起は周回遅れの上、注意喚起を行う基準が曖昧なので、IPAとJPCERT/CC注意喚起系は集約してもらいたい。

|

| 注意喚起を都道府県警レベルで実施するのが謎過ぎる。。。 |

■パネルディスカッション 「サイバーセキュリティと四国:教育と地域活動への橋渡し」

この公演では、ITに詳しい人とそうでない人の交流の活性化が課題として挙げられ、その解決策として大学レベルでのサイバーセキュリティに関する様々な活動が紹介された。大学内の放送でサイバーセキュリティに関する情報を正しく伝える活動、学内でサイバーセキュリティ団体を立ち上げて啓蒙や摘発、教育を行う活動、サイバーセキュリティ相談窓口を設置する活動など、多岐にわたる取り組みが行われていることが明らかにされた。

また、IPAからは地域SECUNITYに関する説明や取り組みについて説明があった。その後のディスカッションでは、各地域活動に関する議論が行われ、多様な視点がコンテンツの充実につながる可能性や、各大学間の協力による相乗効果の可能性についての意見が出された。

個人的な感想としては、大学レベルでサイバーボランティアがこんなに根付いていることに驚いた。これは、サイバーセキュリティの重要性が広く認識され、それぞれが自分たちにできることを見つけ、行動に移していることを示している。これらの活動がさらに広がり、多くの人々がサイバーセキュリティの重要性を理解し、自分たちの生活を守るための知識とスキルを身につけるきっかけになることを期待したい。

■楽天グループのサイバーセキュリティの取り組み

楽天グループにおけるセキュリティインシデント対応事例の紹介は、非常に興味深いものだった。日々多様なサイバー攻撃を受ける楽天グループの現状を示し、実際の事例としてリスト型アカウントハッキングやフィッシングサイトの攻撃シナリオの説明があった。特に、フィッシングサイト対策としてDMARCの導入実績の紹介は、具体的な効果を示す良い例だった。DMARC導入後、楽天カスタマーセンターに対する偽楽天メールに関する問い合わせが約9割減少したという結果は、その効果の大きさを物語っている。一方でDMARCの導入は大変らしく、楽天グループではIPが可変のためSPFは使えないため、DKIMを採用。導入完了までに3年かかったらしい。

また、楽天グループが人材育成にも取り組んでいることを知り、東京工業大学で特別専門学修プログラムを実施しているという情報は、企業が教育機関と連携してサイバーセキュリティの人材育成に取り組む重要性を改めて認識させられた。インターンで10人来てもらい、内8人が楽天に入社して未だにやめていないというエピソードは結構興味深かった。

私自身、自社のインシデント対応で警察に頼るというのはあまりいいイメージを持っていない。根掘り葉掘り聞かれて時間だけ浪費し、何の役にも立たない印象が強いからである。楽天も同じ印象を持っていた様で、警察に相談したら数十ギガのログファイルを印刷しろとかアホな事を言われたらしい。ただ、警察は捜査権を持っているので味方に付けられると強い。アナログ頭の警察とデジタル頭の楽天との間をJPCERTが上手くコーディネートしてくれて、今では素晴らしい協力関係が築けているらしい。

不正プロキシ対策としては認証の強化が必要で、UAFベース/FIDOベースの認証を進められるとかなり解決に向けて前進できるようなのだが、強行すると楽天全体の3%のユーザーを切り捨てることになるらしい。3%って小さく見えるが、売上高の3%と考えると機会損失の観点からは無視できない数字になるらしく、未対応の古いデバイスが減っていくのをもうしばらく待つ必要があるとのことだった。

フィッシング対策は国内であればJPCERT/CC、海外であれば各国のCERTと連携して対応するが、埒が明かないときはドメインレジストラとも協力してドメインのテイクダウンを実施する(この対応は1週間程度かかるらしい)

■NICTERで捉えたサイバー攻撃の現状と対策 〜常態化する攻撃者による探索と感染する機器の実態〜

NICTERの広域的なサイバー攻撃観測、通称ダークネット観測とその観測結果から読み取れる近年の攻撃傾向についての紹介は、現代のサイバーセキュリティ環境についての深い洞察を提供してくれた。ダークネット観測を用いることで、次の感染先を探すマルウェアによるスキャン、DDoS攻撃の踏み台の活動を示すリフレクタ、脆弱なIoT機器を探す第三者による偵察活動などを観測できるという事実は、その有用性を示している。

IoT機器を狙った攻撃は全体の約4割を占めており、過去5年間で最も狙われているインターネット上のサービスではIoT機器関連サービスが上位を占めている。これは、IoT機器の脆弱性が攻撃者にとって大きな魅力であることを示している。

原因は幾つかある。そもそもの設計思想が間違っている(telnetを実装する)とか、ベンダーの知識不足(デフォルトでどのポートが有効になっているのか認識していない。パスワードをデフォルトから帰るという発想が無い)とか。

対策としては、IoT機器セキュリティ適合基準ガイドラインに準拠させたり、デプロイ時にグローバルIPが割り当てられていないか、想定していないポートが開いていないかをつなぐ前に確認したり、UPnPを無効にするなどなど。

これらの情報は、サイバーセキュリティの現場で直面する可能性のある課題とその対策についての理解を深めるのに役立った。

「ネットワーク障害」というプレスリリースでも、実態は障害ではなくて不正アクセスみたいなケースもあることを知れたのがとても興味深かった。

■対談「カシオのDX戦略とサイバーセキュリティ」

カシオのDX戦略は、「活動領域のDX」と「基盤領域のDX」の二つの視点から推進されている。前者は直接的な価値創出を追求し、後者は活動を支える仕組みを通じて間接的に貢献する。特に、新型コロナウイルスのパンデミック以降、カシオはオープンかつ安全なゼロトラスト型ネットワークへの転換を模索している。

このようなDXについて、経営層の理解を得るには、やはりわかりやすく丁寧な説明に尽きる。お金を出し続けてもらうために具体的に何が良くなるのかをしっかり示していき、価値とコストとリスクを分かりやすく伝えることが重要。

対談の中では、ChatGPTの人気に触れ、カシオは新技術を積極的に導入する姿勢を示した。特に、画像生成AIなどの最新技術を活用することに意欲を見せ、これらの技術を適切に使うことで事業に有効に活用する方針を掲げている(禁止するだけではなく、上手く使わせていくための経験を蓄積していくことも重要)。

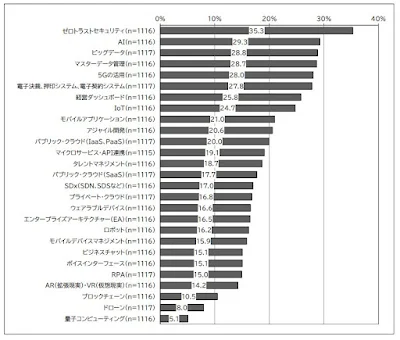

JUAS調査(企業IT動向調査報告書 2022)でゼロトラストが1位にランクインする等もあり、この領域は注力らしく、カシオではすでにロードマップに組み込まれている。今後必要なセキュリティ人材としては、「戦略/統制力+技術力」を持つ人材。技術は必要だけど、戦略立案とそれに沿ってITを統制する力が必要という点は激しく同意する。

カシオは脱PPAPを実現した会社組織の一つだが、脱PPAPの実現にあたっては現場や取引先からの抵抗が結構あったらしい。取引先は理解できるが、現場の抵抗にはどのようなものがあったのかが非常に興味を持った。

■SNSでのトラブルから身を守るために

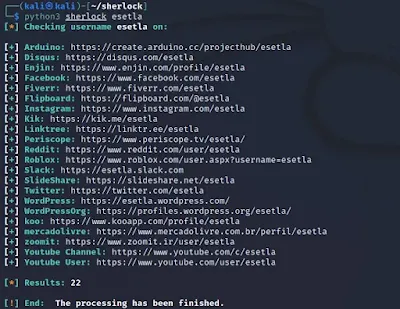

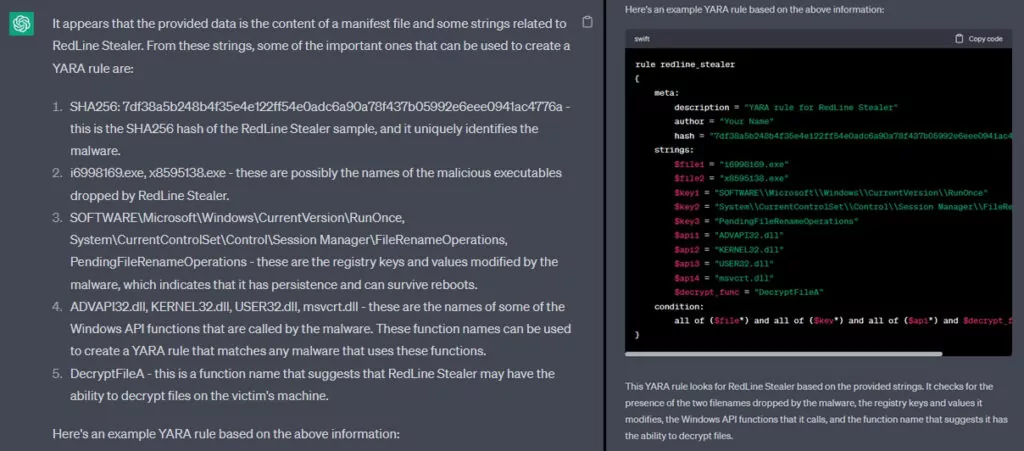

SNSを通じた闇バイトの募集が問題となっている。特にTwitterでは、「裏バイト」「裏仕事」「受け出し」「補償金なし」「借金返済」「金欠」などのキーワードを使った求人が存在する。また、リゾートバイトと称した募集も、掛け子になる可能性が高いため、警戒が必要となる。

特殊詐欺の収益分配においては、主犯格が87%、下っ端が5%程度の収益とのデータがある。特殊詐欺グループは国内での活動が難しいため、犯罪インフラが整っている東南アジアへと活動の場を移している傾向が見受けられる。東南アジアは時差が少なく、リゾート地ではビザの問題も少ない。さらに、汚職により当局の取り締まりも甘い。

また、「お金配り」にエントリーするとカモリストに登録され、高額商材を売りつけられるリスクが出てくる。また、「強盗のふりするバイト」という名目で実際に強盗を強要されるケースもあった。

日本に居住する外国人も闇バイトの対象となり、SIMカードの不正取得などが行われている。また、外国人がバイト感覚で犯罪を犯すケースも増えている。

闇バイトの募集は巧妙化しており、Indeedやジモティーでも行われている。犯罪グループが求める条件として、「テレグラムの利用(証拠隠滅)」「平日日中の労働(高齢者が1人でいる時間)」「身分証とセルフィの提出(個人情報の暴露)」の3つが特徴とされる。

闇バイトに巻き込まれた場合は、相手との連絡を断ち、警察に相談することが重要だ。また、特殊詐欺は初めてでも執行猶予はつかないため、絶対に犯罪に手を染めないことが肝心である。

主犯格からは個人情報を晒す等の脅しを受けるが追跡される可能性は少ない(ほかの犯罪行為で忙しい)

SNSを利用した犯罪に巻き込まれる被害者を減らすために、社会的に立場の弱い人や日本に居住する外国人などに情報を届けることが重要となる。

ちなみに最近はバイトで免許証等の身分証明を取ることは当たり前らしく、そんな事実自体がちょっと衝撃だった。

|

| 闇バイトの可能性が高い募集広告 |

■その他

学生の研究発表があり、興味深い話を2点聞いた。

1点目は教育には「知識型」と「演習型」があるということ。TPRGと呼ばれるテーブルゲームのジャンルの一つがあり、それを活用して教育に生かそうとする取り組みがあった。

もう一つは2038年問題と称されるUNIX時間のオーバーフロー問題。全然認識していなかった。。。。

今回も二日間の開催だったが、1日目の様子が地元メディアによって取材を受け、ローカル局の夕方のニュースになっていたようだ。

Sec道後は10年近く開催しているが、間違いなく四国で一番大きな地域セキュリティコミュニティとなっている。