雑記系ブログ。セキュリティとか、マイルとか、投資とか、、、 / Miscellaneous Blogs. Security, miles, investments, etc

【セキュリティ事件簿#2023-432】ライトオン 当社サーバーに対する外部攻撃に関するお知らせとお詫び

【セキュリティ事件簿#2023-431】鎌倉市 鎌倉版フォルケホイスコーレ事業における個人情報の流出について

内容

経過

対応

再発防止対策

【セキュリティ事件簿#2023-430】株式会社マイナビ 応募者管理ツールにおける個人情報漏洩に関するお詫び

【発生期間】

【対象となった方】

【対象となった企業】

【個人情報の項目】

【原因】

【対応状況】

- 2023年8月28日(月):特定1社においてシステム障害が発覚し、調査を開始

- 2023年9月13日(水):事故原因の特定に関する調査を完了しシステムを修正

- 2023年10月4日(水):追加処置としてCSVファイルの作成・取得後に行われる出力前(ダウンロード直前)に対象データが要求した企業のものであることを担保する処理を厳格化

- 2023年10月11日(水):過去全件のダウンロードファイルのログを調査し、ごく稀にシステム障害が発生していたことが判明

- 2023年10月25日(水):個人情報が閲覧された可能性のある方に、就職情報サイト「マイナビ」にご登録いただいたメールアドレス宛に連絡

【搭乗記】ジェットスタージャパンGK208 関西国際空港(KIX)⇒成田空港(NRT)

今年の飛び収めフライトはなんとLCC。

たまにはLCCに乗ってフルサービスキャリアのありがたみを味合わないといけないと思い、オプションを一切付けずに購入した。

それでも新幹線より安いので、罰ゲーム席(3列シートのまん中)になっても文句はない。

梅田からバスで行くことにして、早速空港行バス乗り場に着いたのだが、凄いことになっていた。

ざっくり60人くらい並んでいるんじゃなかろうか?

関空は閑散とした空港のイメージだったのだが、今は海外から観光客が押し寄せて大変になっているらしい。

保安検査場の通過に1.5時間かかる空港として海外で有名になりつつあるらしい。

梅田から関空行きのバスは15分おきに出ているのが不幸中の幸いだった。激混みながらも次の次のバスに乗ることができた。

とはいえ、バスは補助席使うほどの満員御礼状態。

関空に到着し、国際線出発ロビーを見学してみたが、噂通りの凄い状況だった。

一方、国内線は今まで通りの閑散とした感じで一安心。

ちょっと早く着きすぎたのでフードコートでたこ焼きを食す。

東京では築地銀だこをよく食す。外側を油で少し揚げた感じに仕上げているので、外はカリカリなのが特徴。大阪のたこ焼きは外はふっくら、中はトロトロでトロトロ具合がとても印象的だった。

一休みしていざ搭乗ゲートへ。

JALと同じノリで保安検査場へ突撃したら、チェックインが必要とのことで指導を受ける。

チェックインカウンターに戻り、自動チェックインカウンターでの手続きを試みるが、手荷物預け入れ用の機械しか見当たらないので、有人カウンターに行く。

後から振り返るととてもラッキーだったのだが、何故か通路側の非常用座席が割り当てられた。

この時点ではよっぽど空席が出ているのかと思っていたのだが、実は満席の便だった。

手荷物にはシールを張り付けられることになっているらしく、同じ国内線の航空会社でも細かい違いを感じることができた。

搭乗券をゲットし、保安検査場に再突撃。無事搭乗ゲートまで進めることができた。

のんびり待っていると、搭乗時刻がやってくる。

通路側の席をゲットできたし、最後に搭乗すればいいと思っていたのだが、ジェットスターは「非常口座席=優先搭乗」ということになっているらしく、有難いことに真っ先に搭乗できてしまった。

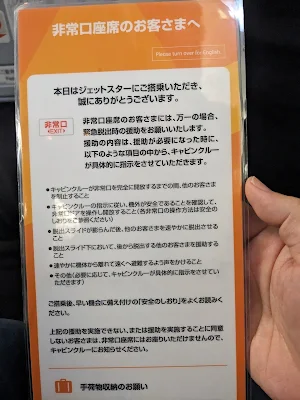

非常口座席はJALと同じ感じで、シートポケットに注意事項のしおりが入っていて、CAさんに一読するように言われる。

ちなみに機材はLCCの定番A320

座席の前方に非常口の開け方が書いてあった。

非常口は乗客でも開けられるのか・・・

そういえばアシアナ航空で、乗客が飛行中に勝手に非常口ドアを開けて、修理費が約6億4000万ウォン(約6879万円)になるってニュースを見聞きしたので、ちょっと緊張が走る。

ちなみにCAさんの名札は下の名前だけになっていて、親しみやすさを打ち出している感じだった。

また、見回してみると若いCAさんが多い。

ピーチは正社員のCAがおらず、全員契約社員で、人生における一つの過程でCAをやっているような話を聞いた事があるが、ジェットスターも同じ感じなのだろうか?

そうこうしているうちに搭乗が完了し離陸。

外は暗いし、機内サービスは無いし、通路側なので着陸するまで何も撮るものが無い。

成田空港では沖止めとなった。

普通はバス移動を強いられるので嫌がる人が多いが、個人的には飛行機をカメラに収めるチャンスなのでテンションが上がる。

羽田空港だとモノレールに乗ってマイルを稼げるが、成田にはそういったものが無いのでちょっと残念。

ただ、JAL Wellness&Travelで空港チェックインキャンペーンをやっていたので、有難くマイルをゲットする。

かなり久しぶりにLCCに乗ったが、高速バスのノリで割り切れるなら全然ありかなと感じた。

【Playback of flight GK208 on 23 NOV 2023】

【セキュリティ事件簿#2023-429】インフルエンサーを利用した借入詐欺事件、京都府警が20代男性をタイーホ

京都府警のサイバー捜査課などは、2023年10月19日までに、福岡県に住む20代の男性を不正アクセス禁止法違反の疑いで逮捕しました。逮捕の背景には、インターネット上で影響力を持つ「インフルエンサー」を利用して消費者金融から不正に借り入れをする「借入詐欺」があります。

男性は、インフルエンサーに接近し、ポイントキャンペーンの宣伝を依頼。しかし、実際には正規サービスの担当者を装った別の人物で、インフルエンサーに対して、消費者金融サイトへの登録誘導を目的とした偽の広告を投稿するようにSNSアカウントを提示していました。この男性はさらに、キャンペーンに応募してきた女性に対して、消費者金融サイトへの登録を指示。女性から取得したIDやパスワードを利用して、現金20万円を借り入れるなどのなりすまし行為を働いた疑いが持たれています。警察は共犯者の可能性も視野に入れて慎重に調査を進めています。

この事件は、副業系詐欺と並び、借入詐欺の存在感が増していることを示しています。大手消費者金融のアイフルなどは、インフルエンサーの宣伝による金融犯罪に対する注意喚起を発しています。

SNSを通じて他人の情報を不正利用し、消費者金融から現金を盗む行為は、今回の逮捕事件を通じて一層の警戒が必要であることを示しています。

【セキュリティ事件簿#2023-428】株式会社GENOVA 「NOMOCaオンライン診療」サービス一時停止のお知らせとお詫び

拝啓 平素は格別のお引き立てを賜り厚く御礼申し上げます。

弊社が提供するオンライン診療サービス「NOMOCaオンライン診療」が現在サービスを一時停止しておりますことをお知らせいたします。お客様には多大なご心配、ご迷惑をおかけし、深くお詫び申し上げます。

1.今回の経緯について

医院様より「NOMOCaオンライン診療」のシステムからメール通知が届かない旨の問い合わせを受け、開発会社に調査を依頼しましたところ、NOMOCaオンライン診療システムで利用しているクラウドサーバーより、大量のスパムメールの送信を行われていたことが判明しました。そのため、クラウドサーバーにてNOMOCaオンライン診療のサーバーがスパムであるとみなされ、メール送信機能が強制停止し、弊社の通知専用メールが使用不可となった結果、NOMOCaオンライン診療が利用できない状況に至りました。

2.情報流出について

今回の事象において、情報流出は一切ございません。ご利用者である各医院様のユーザーIDおよびパスワード、並びに各アカウントに登録されている患者様情報の個人情報等、サービスご利用者様の情報へはアクセスされていないことを確認取れております。

3.発覚日時

2023年10月16日 13時42分

4.発生原因

クラウドサーバーのログを確認しましたところ、弊社外注先の開発要員が利用するアカウントで、一連の不正操作が行われたアカウントの新規発行が確認されました。当該開発要員がこの操作を行った認識がないことから、この開発要員が利用するPCがウィルス、スパイウェア等へ感染し、発生した可能性が高いと想定しております。

5.再発防止対策

・システム開発側にて「多要素認証」を行っていないアカウントの根絶、および定点観測等の監視体制の強化

・コンソールへの IP アドレスによるアクセス制限

・外注先会社のウイルス・スパイウェア対策の徹底と履行状況の確認

6.お客様へのお願い事項

弊社サービスをご利用の医院様のユーザーID/パスワードの流出はございませんが、患者様が何らかのスパムメールを受け取り、万一、医院様へお問い合わせがあった際には、弊社のサポートセンターへのご連絡を促して頂きますようお願い致します。

【セキュリティ事件簿#2023-427】京都精華大学 個人情報が閲覧できる状態になっていたことに関するご報告とお詫び

【セキュリティ事件簿#2023-306】セイコーグループ株式会社 当社サーバに対する不正アクセスに関するお知らせ(第3報)

既報〔8月10 日付重要なお知らせ(※1)及び 8月22 日付重要なお知らせ(※2)〕の通り、当社は、当社の一部のサーバに対して、第三者によるランサムウェア攻撃の不正アクセスを受けました。本件につきまして、当社は、対策本部を設置のうえ、外部専門家等の助言を受けながら、原因特定、被害状況の確認等の調査を行い、システム復旧を進めております。引き続き、外部専門家等と連携のうえ、対応を進めて参る所存ですが、現時点で判明している内容につきまして、下記のとおりお知らせいたします。

※1:2023年8月10日付重要なお知らせ「当社サーバへの不正アクセスについて」

https://www.seiko.co.jp/information/202308101100.html

※2:2023年8月22日付重要なお知らせ「当社サーバへの不正アクセスによる情報漏えいについて」

https://www.seiko.co.jp/information/202308221300.html

1.発覚の経緯及びこれまでの対応状況

当社は、2023 年 7 月 28 日、当社の一部のサーバに対する不正アクセスを検知しました。当社は、直ちにデータセンター内にある当社のサーバに対して緊急点検を行い、セキュリティ専門会社に本件不正アクセスの対応に関する支援を依頼しました。その後、当社は、本件不正アクセスはランサムウェア攻撃であったことを把握し、対策本部を設置して被害拡大防止の為、複数の外部専門家への本件不正アクセスへの対応支援を依頼するとともに、被害の全容解明及びシステム復旧等の対応を進めました。また、個人情報保護委員会への報告及び警察への相談も行っております。

当社及びセキュリティ専門会社が入手した情報を精査したところ、下記のとおり、当社、セイコーウオッチ株式会社及びセイコーインスツル株式会社が保有する約 60,000 件の個人データが外部に漏えいしたことを確認しております。

なお、当社は本件不正アクセスを受けた後、外部との通信を遮断し、サーバや各端末の不正な挙動を検知する EDR(Endpoint Detection and Response)の全サーバ及び全 PC への導入を早急に進め、多要素認証等により不正アクセスを防止する措置を講じております。

2. 漏えいを確認した個人データ

- セイコーウオッチ株式会社のお客様の氏名、住所、電話番号、メールアドレス等(クレジットカード情報は含まれておりません)

- 当社、セイコーウオッチ株式会社及びセイコーインスツル株式会社の取引先ご担当者の氏名、会社名、役職名、会社住所、会社電話番号、会社メールアドレス等

- 当社及びセイコーウオッチ株式会社の採用応募者の氏名、住所、電話番号、メールアドレス、学歴等

- 当社及び当社グループ会社の従業員及び退職者の氏名、人事情報、メールアドレス等

3. 今後の対応

当社は、引き続き、外部専門家等の第三者の助言のもと、①IT 機器の脆弱性調査、②情報漏えい範囲の特定、③原因の追究等、本件不正アクセス被害の全容解明を行うとともに、④セキュリティ強化及び監視、⑤IT 運営や体制の見直し、⑥全グループでのガバナンスの強化、⑦BCP(事業継続計画)の見直し、⑧第三者評価の実施等を行い、再発防止に向けた取り組みを進めて参ります。

関係する皆さまには個別に対応を行っておりますが、今後も、新たな漏えいの事実が判明した場合には、可能な限り、追加で個別に対応を進めて参ります。関係する皆さまに多大なるご心配とご迷惑をお掛けすることとなりまして、深くお詫び申し上げます。