イベリア航空は、2023年5月23日まで50%ボーナスでAviosを購入できるキャンペーンを実施。

イベリア航空のAviosは、ブリティッシュエアウェイズのAviosに無料で移管でき、そこからJALの航空券が手配できる。

650マイルまでであれば、片道7500Aviosで手配が可能。

ちなみに羽田から650マイルとなると以下の感じで、沖縄以外の国内がカバー可能。

尚、羽田-那覇間は片道9,000aviosで、羽田-石垣間は片道11,000aviosで手配可能。

ちなみに11,000aviosあると、羽田から台北や香港も手配できる。

以前は650マイルまでの区間が4500Aviosで取れていたのだが、値上げに値上げが続き、大きなメリットは無くなってしまった。

とはいえ、搭乗24時間前までであればキャンセル可能だし、有償航空券が高すぎる場合(目安として片道15,000円以上)に使えば同額かそれ以下で押さえられるので、それなりに使い勝手は良いと思っている。また、Aviosは有効期限3年だが、Aviosの増減があるとそこから有効期限が3年となるため、利活用できていれば実質無期限となる。

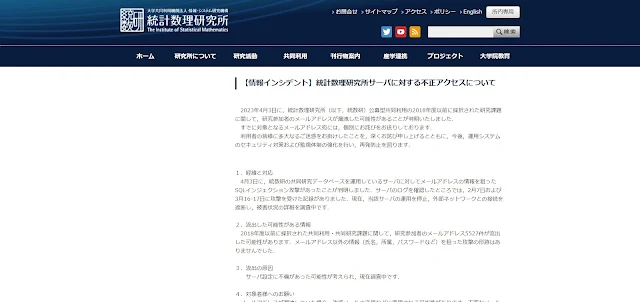

試しに7,500Avios買ってみようとするとこんな感じ。前回のセールから30ドル安くなっている。

USD単価では改善しているものの、前回セール時よりも円安が進んでいるため、日本円で見た場合に引き続き魅力が無い。

今回も見送りの方向で。