雑記系ブログ。セキュリティとか、マイルとか、投資とか、、、 / Miscellaneous Blogs. Security, miles, investments, etc

【セキュリティ事件簿#2025-138】株式会社研創 不正アクセスによる個人情報漏洩に関するお詫びとお知らせ 2025/4/14

【セキュリティ事件簿#2025-137】斎藤コロタイプ印刷株式会社 弊社工場へのランサムウェア攻撃に関するお知らせ 2025/4/12

各種報道機関で報じられております通り、弊社工場へのランサムウェア攻撃の件に関しまして、皆様にはご心配、ご迷惑をお掛け致しまして誠に申し訳ございません。

現在、弊社におきましては委託元様及び関係各所への報告を進めている状況でございます。

つきましては、大変申し訳ございませんが詳細のご報告はもう少々お待ち頂きますようお願い申し上げます。

【セキュリティ事件簿#2025-136】中和内科医院 不正アクセスによるサイト情報(お知らせ投稿)改ざんのお知らせ 2025/4/8

この度、当サイト内の「お知らせ欄」に第三者による不正な投稿があることを確認、

即時削除を行いました。

現在は原因の調査と一時的な対策をとっております。

もし当サイト内で不審な情報を見つけられた場合は

大変お手数ですが、下記までご連絡ください。

【クリニック不正アクセス情報窓口】

株式会社どら 025-282-9700

皆さまには大変ご迷惑をお掛けしますが

ご協力のほど、何卒宜しくお願い致します。

【セキュリティ事件簿#2025-135】日本発生生物学会 個人情報漏洩の可能性に関するお知らせとお詫び 2025/4/9

この度、当会契約のレンタルサーバー(エックスサーバー)内にあります会員管理システムが一時的に第三者による不正なアクセスを受けたことが判明いたしました。

これまでに会員の皆様の個人情報が漏洩したという報告はございませんが、調査を行いました結果、漏洩の可能性を完全には否定できない状況であるため、現時点までに明らかになっていることおよび今後の対応につきましてご報告申し上げます。

■対象となる可能性のある個人情報

会員番号・会員番号に紐づくパスワード・氏名・所属先名称・所属先住所・電話番号・メールアドレス・生年月日・性別

________________________________________

漏洩の可能性のある個人情報には、クレジットカード情報は含まれておりません。

________________________________________

① 現在の対応状況

現時点では被害報告は上がっておりませんが、当会では速やかに会員管理システムの国内外からのアクセス遮断および調査を行い、データベース内に不正なコードの混入がないことを確認しました。

② 会員の皆様へのお願い

万が一、当会を名乗る不審なメールや電話等があった場合には、対応せずに当会までご連絡いただけますと幸いです。また、会員管理システム再稼働後にパスワードの変更やセキュリティ対策の強化をお願いいたします。

③ 今後の対応とお詫び

この度は、皆様にご心配とご迷惑をおかけし、誠に申し訳ございません。再発防止のため、reCAPTCHAを導入して、セキュリティ強化をさらに徹底し、皆様の個人情報保護に努めてまいります。

※会員管理システムの再稼働は、4月下旬を予定しています。

対応済み:

学会のメールアカウントやWEB関連で利用する各種サービスやアクセスのパスワード変更

対応予定:

reCAPTCHA導入およびパスワードの桁数増加、クレジット決済システムSquareの3Dセキュア導入

※合わせまして、会員管理システムの刷新を予定しています。

特記事項:

第58回大会(名古屋)の演題登録に際しまして、2025年度会費納入は、会員管理システム再稼働まで猶予を設けることとしました。会員管理システム再稼働後、年会費の納入をお願いいたします。

ご不明点やご心配な点がございましたら、下記お問い合わせ先までご連絡ください。

【セキュリティ事件簿#2025-134】株式会社みちのりホールディングス サイバー攻撃による被害の発生について 2025/4/8

このたび、弊社は、2025 年 3 月 30 日に弊社が利用している一部のサーバーにおいてシステム障害が発生し、同年 3 月 31 日にサイバー攻撃による被害を受けた可能性があることを確認いたしました。

お取引先様及び関係者の皆様に大変なご心配とご迷惑をおかけすることとなり、深くお詫び申し上げます。

今回の事象により、一部のサーバーにおいてシステム障害が発生しており、これに伴い、従業員情報や取引先情報等について、漏えい等の可能性がある状況となっております。

現在、外部専門家と連携し、フォレンジック調査を実施しており、被害原因、影響範囲、情報漏えい等の有無を解析中です。併せて、被害を受けたシステムは既に隔離措置を講じており、復旧作業及び再発防止策の策定を進めております。

現時点で具体的な情報漏えい等の事実は確認されておりませんが、調査結果が判明次第、速やかに本ホームページにて皆様にご報告させていただきます。

皆様には多大なるご心配とご迷惑をおかけしておりますこと、心よりお詫び申し上げます。

なお、本件に関するお問い合わせは、下記の窓口までご連絡くださいますようお願い申し上げます。

搭乗曲がイケてる航空会社

航空オタクは、飛行機に乗っているときだけでなく、家にいるときも好きな航空会社のことを考えています。好きな航空会社を日常生活に取り入れる方法の1つが、航空会社の搭乗曲を聴くことです。

航空会社の搭乗曲にはこだわりがあります。多くの人にとって搭乗はストレスの多い時間なので、良いサウンドトラックはリラックスしてフライトに備えるのに役立つと思います。

Qatar Airways

カタール航空はQsuitesの導入に合わせて特別な機内音楽を導入しました。これには2つのバージョンがあります。この曲は地元カタールの作曲家、Dana Al Fardanによって作られたものです。

Etihad Airways

アブダビを拠点とするこの航空会社には、数世代にわたる素晴らしい搭乗曲があります。

Qantas

オーストラリアのフラッグキャリアは、壮大な癒しの搭乗曲を用意しており、リラックスしたり仕事をしたりするのにこれほど適したトラックはないと思っています。このサウンドトラックは、オーストラリアの作曲家Haydn WalkerとギタリストNathan Cavaleriによって制作されました。

Emirates Airline

エミレーツの搭乗曲は何故か親しみを感じます。

ANA

この曲を聴くと、何故か元気が出てきます。昔から流れていますが何度聞いても飽きない、素晴らしい曲です。

個人的には飛行機の前で演奏しているオーケストラバージョンも好きです。

Oman Air

湾岸諸国の航空会社は、搭乗時の音楽をきちんと作っている傾向にあり、オマーン航空の搭乗曲も素晴らしいです。

Turkish Airlines

これは実際には搭乗曲ではないのですが、ターキッシュエアラインズのとんでもなく中毒性の高い(そしておそらく良い意味ではない)この音楽は何週間も頭に残るかもしれません。

ちなみにターキッシュエアラインズの実際の搭乗曲も半端なものではありません。

Singapore Airlines

シンガポール航空の音楽は、とにかく美しい。他の機内音楽ほどアップビートな感じはしませんが、これほど落ち着く音楽はないでしょう。

JAL

かなりクールな曲。日本航空の搭乗時に流れるテーマ曲は、"I Will Be There With You "です。2008年にキャサリン・マクフィーとデヴィッド・フォスターが制作し、日本航空が777-300ERで米国に就航するのと同時に導入されました。

"I Will Be There With You "は歌詞があります。歌詞付版は下記。

ちなみにJALには到着時用の音楽もあります。

マレーシア航空

最近好きになった曲。マレーシア航空に搭乗する機会が多いせいか、曲の一部が記憶に残っており、たまに聞きたくなります。

自宅で聞く航空会社の搭乗曲は、気が散ることなくリラックスできるので、仕事をするには最適な音楽です。素晴らしい曲がたくさんあるので、これを聴きながら仕事をすると、生産性が上がるかもしれません。

【セキュリティ事件簿#2025-133】TOPPAN ホールディングス株式会社 海外グループ会社サーバーへの不正アクセスの発生について 2025/4/8

当社の海外グループ会社である TOPPAN Next Tech Pte. Ltd. (以下 TNT 社) のシンガポール拠点において、本年 4 月 1 日にランサムウェア攻撃を受け、一部サーバーが暗号化されたことを確認しました。これにより、一部 TNT 社の顧客情報が流出した可能性があります。 本件については、シンガポール当局へ報告するとともに、 専門家の支援を受け、 現在当該攻撃における影響範囲を確認中です。

なお、TNT 社のネットワークはグループ各社とは接続されておりませんので、日本を含む他の TOPPAN グループ各社のネットワークおよび受託業務への影響はございません。

お取引先様、 情報が流出した可能性のある皆様ならびに、 関係者の方々に多大なるご心配とご迷惑をおかけしておりますことを、深くお詫申し上げます。 新たな事項が判明 した場合には、あらためてご報告いたします。

使えるGoogle Dorks5選

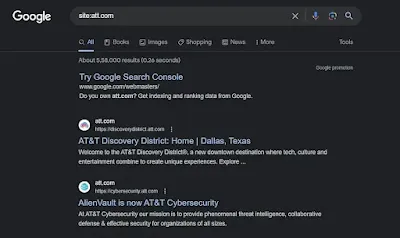

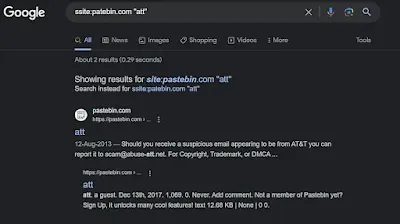

1.Site

- site:tacticaltech.org filetype:pdf

「https://tacticaltech.org」を対象に、このドメインでホストされているすべてのインデックス済みPDFファイルを検索します。 - site:tacticaltech.org intitle:invisible

ドメイン「tacticaltech.org」内にあって、タイトルに「invisible」という単語が含まれるすべてのWebサイトが検索結果として返されます。 - site:tacticaltech.org intext:exposing intitle:“the invisible”

複数の単語で構成された検索語句を使う必要がある場合の例 - exposing site:tacticaltech.org filetype:pdf

「exposing」が通常の検索語句で、「site:」と「filetype:」で検索結果を絞り込んでいる例