当社では、今後このような事態の再発防止のため、セキュリティ体制の見直しを図る考えです。皆様には、ご心配をおかけしたことをお詫び申し上げます。

雑記系ブログ。セキュリティとか、マイルとか、投資とか、、、 / Miscellaneous Blogs. Security, miles, investments, etc

【セキュリティ事件簿#2024-433】スマートニュース株式会社 当社Facebookアカウントのセキュリティ侵害について 2024/9/28

【セキュリティ事件簿#2024-432】三井住友信託銀行株式会社 業務委託先における個人情報漏えいのおそれに関するお知らせ 2024/9/25

弊社が業務を委託する髙野総合コンサルティング株式会社(以下、「髙野総合」といいます)において、ランサムウェア被害を受ける事態が発生いたしました。

これに伴い、委託業務の為にお預かりし、弊社から髙野総合に提供しております従業員さま(退職者さまも含み、以下「従業員さま」といいます)の個人情報につき、漏えいのおそれがあるとの報告を髙野総合より受けました。従業員さまにおかれましては、多大なるご迷惑・ご心配をおかけしておりますこと、心より、お詫び申し上げます。

発生した事態および漏えいのおそれのある情報につきまして、下記のとおりご報告申し上げます。ご不明な点などがございましたら、お手数ではございますが、下記窓口あてにご連絡くださいますよう、お願い申し上げます。

1.発生した事態および現在の状況

サイバー攻撃を受けた髙野総合のパソコンに、従業員さまの情報の一部が保存されており、個人情報漏えいのおそれが生じたものです。

現時点では、個人情報を含む各種情報が外部に流出したことを示す事実や、攻撃者によって情報が公開されている事実は確認されておりませんが、外部との微量な通信が確認されているため、情報漏えいの可能性を完全に否定することはできないと、髙野総合からの報告を受けております。

2.対象会社および漏えい等のおそれのある情報等

| 対象期間 | 法人名 | 漏洩のおそれある情報 | 照会先 |

|---|---|---|---|

| 2018 年 7 月~2018 年 8 月 | 株式会社経営承継支援 | 従業員名簿記載の役員の情報 | 法人企画部 |

| 2021 年 6 月~2021 年 8 月 | iXp 株式会社(現コタエル・ホールディングス株式会社) コタエル信託株式会社 | 従業員名簿・給与台帳記載の情報 | 法人企画部 |

| 2021 年 7 月~2022 年 12 月 | 株式会社ボードアドバイザーズ | 従業員名簿・給与台帳記載の情報 | 証券代行部 |

【セキュリティ事件簿#2024-431】塩ビ工業・環境協会 サーバへの不正アクセスによるスパムメール送信に関してのお詫び 2024/9/24

このたび、弊協会の契約しているレンタルサーバーが不正アクセスされる事案が発生いたしました。具体的には、パンフレット請求ページのプログラムが不特定多数の宛先に向けた大量のスパムメール送信の踏み台として悪用されたものです。

弊協会メールアドレスから送信されたスパムメールを受信し、不快な思いをされた皆様に深くお詫び申し上げます。大変申し訳ございません。

なお、弊協会サーバーには個人情報は置いておらず、個人情報の流出は確認されておりません。また、現在のところ、二次被害に関するお問い合わせも受けておりません

今回の件につきまして、不正に使用されたプログラムを削除する等の対策を講じ、状況を監視しておりますが、その後のスパムメール送信は確認されておりません。

また、今後、あらためて抜本的な対策について検討のうえ、実施してまいります。

この度の件のお問合せにつきましては、以下へご連絡いただきますようお願いいたします。

【セキュリティ事件簿#2023-416】株式会社NTTマーケティングアクトProCX お客さま情報の不正持ち出しを踏まえた NTT西日本グループの情報セキュリティ強化に向けた取り組みの 進捗状況について 2024/9/20

NTTビジネスソリューションズ株式会社に派遣された元派遣社員が、お客さま情報を不正に持ち出し、第三者に流出させていたことについて、NTT西日本グループに関係する全ての皆さまに多大なご迷惑とご心配をおかけしましたことを、改めて深くお詫び申し上げます。

NTT西日本グループでは、2024年2月29日に公表しました「NTT西日本グループの情報セキュリティ強化に向けた取り組み」に基づき、各取り組みを実行しているところですが、その進捗状況について、以下のとおり公表します。

NTT西日本グループとして、今後同様の事案を再び発生させることがないよう、大切なお客さまの情報を取り扱う会社としての自覚を新たに、情報をしっかりと守るためのセキュリティガバナンス能力の向上を目的とした体制の構築、情報漏洩を未然に防ぐための仕組みとシステムの対処や業務フローの改善への不断の取り組み、本事案を風化させないための全従業員に対する意識の醸成など、これらの取り組みを一過性のものではなく継続的に実施していくことを通じて、セキュリティファーストカンパニーとなることをめざします。

引き続きNTT西日本グループに関係する全ての皆さまからの信頼回復に努めていきます。

NTT西日本グループ全体の再発防止の取り組み

- 抽出された課題への対処に向けて、セキュリティのフレームワーク(NIST CSF※1、3ラインモデル※2)に基づき、NTT西日本グループ全体で以下4点を再発防止の柱として取り組みます。

- これらの実施にあたって、約100億円規模の予算を割り付けるとともに、約100名規模の新たな推進組織を設立し、情報セキュリティ強化に取り組みます。

※1 米国国立標準研究所(National Institute of Standards and Technology, NIST)が策定したサイバーセキュリティに関する世界標準的なフレームワーク

※2 内部監査人協会(The Institute of Internal Auditors, IIA)が提唱している監査モデル

具体的な取り組み

Ⅰ. NTT西日本グループ

(1) リスクの視える化

NTT西日本グループ全システムのIT資産リスク管理シートに、内部不正に関する項目を追加し、保有リスクの視える化を充実します。

現場だけに任せず情報セキュリティ推進組織も入り込み、システム構築時からコンサル/支援を実施し、リスクマネジメントプロセスに基づいたセキュリティリスクをチェックします。

[1] セキュリティリスク可視化・評価、実査・ヒアリング・リスク特定

(2) リスク箇所の最小化

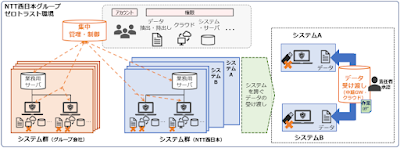

- 情報漏洩リスク低減を図るため、“アカウント”や“権限”を集中的に管理し、”データ抽出・持ち出し”・”クラウドやシステム(サーバ)へのアクセス”等を一括制御可能な環境に順次統合します。

- 当環境下においてデータの受け渡し経路を限定化・視える化することでリスクを最小化します。

[1] 情報外部持ち出し対策、USBメモリによる情報漏洩対策

お客さま情報の取り扱いに伴うUSBメモリの原則利用禁止を進めるため、NTT西日本グループ全体のお客さま情報を保有する全システムの緊急点検を行い、不要なUSBメモリの削減を実施するとともに、継続利用のUSBメモリについては、運用ルールに基づいた使用になるよう徹底しました(2024年2月)。

更にUSBメモリ利用アカウントの棚卸しを実施するとともに(2024年3月)、組織別のUSBメモリのアカウントの視える化を実施し、NTT西日本グループ全体におけるUSBメモリ利用用途の把握、分析を行いました(2024年5月)。またUSBメモリ利用用途の分析結果を踏まえて、業務プロセスの見直しによるUSBメモリの利用廃止、USBメモリを代替するデータ受け渡しデバイスの追加配備をすすめ(2024年3月)、データ受け渡しワークフローにおいて申請・承認が可能なファイル中継GWの導入検証を開始しました(2024年8月)。

あわせて、顧客情報を多く持つ非公開システムでは、業務端末設定に係る権限を一元管理しつつ、操作端末に顧客情報を含めたデータそのものをダウンロード・保存することを不可とする業務端末のVDI化の開発に着手しました(2024年6月)。

<今後の取り組み>

ファイル中継GWについて、導入検証を完了のうえ、2025年1月より順次導入します。また、VDI化業務端末についても、開発を完了のうえ、2025年3月より順次導入します。

[2] ゼロトラスト化の推進

NTT西日本やNTTフィールドテクノ等の主要会社のOA網で使用しているセキュリティに優れたゼロトラスト環境を実現できるセキュアFATを、グループ各社にも展開するために、グループ各社への導入説明会を実施(2024年7月)し、方式検討や技術検証、導入スケジュールの調整等を進めています(2024年8月)。

<今後の取り組み>

セキュアFATについて、未導入となっているグループ会社に2025年3月以降順次導入していきます。

[3] 特権アカウント管理強化

まず特権アカウント保有者を把握・管理するために、リスク管理データベースを構築し、リスクの可視化を行っていますが、システム管理権限を使用する際のリスク管理強化することを目的とした特権アカウント管理システムの導入に向けた評価検証を開始しています(2024年7月)。

また、実査を通じて、厳格な物理セキュリティ措置や運用面を含めて特権アカウントのセキュリティ対策が不十分なシステムについて、優先順位を上げて特権アカウント管理システムの導入を行っていくための検証を開始しました(2024年8月)。

<今後の取り組み>

特権アカウントを有する長期配置者に対する具体的なマネジメント方針を、現在改訂中の規程類((4)情報セキュリティ推進体制の強化[1]参照)に盛り込み運用を開始します(2025年4月以降)。

(3) 監視の高度化・点検の徹底

- 内部不正が起こりうることを前提に、システムによる監視の高度化や、現場での点検の形骸化防止のための点検項目・ログ確認方法の見直しを実施します。

[1] 各種ログによる内部不正の監視強化

主要会社のOA網で使用しているセキュアFATにおいては、「IPA組織における内部不正防止ガイドライン(第5版)」等を参考にし、内部不正観点での検知ルールを追加で実装(例えばダウンロードファイルサイズが規定値以上を検知、同じ端末から別IDログイン等々)しており、合わせてログ分析PFによる不適切なシステム利用・情報の取り扱いを検知できる仕組みを導入しました※(2024年6月)。

<今後の取り組み>

上記の内部不正観点での検知ルールによる監視について、グループ会社がセキュアFATを導入するタイミングでそれぞれ導入していくこととします(2025年3月~)。

※USBへのデータ書き出し制限、クラウドサイトへのデータアップロード制限、Webサイトへのアクセス制限等は実装済み

[2] 振る舞い検知対象システムの拡大

NTT西日本グループにおける公開システムには、振る舞い検知を既に導入していますが、非公開システムに対しても振る舞い検知の導入を開始しており、一部システムについては既に導入し運用を行っています(2024年4月)。

[3] 各職場でのログ自主点検方法の具体化、効率化

第1線である各職場がログに関する自主点検が円滑に実施できるよう、ログ点検方法の具体化や効率化を進めています。具体化については、実査を行っていく中で確認や支援を行い、検知ロジックの精査を進めています(2024年8月)。また、効率化については、他社の優良事例の評価を開始しています(2024年8月)。

(4) 情報セキュリティ推進体制の強化

- 情報セキュリティ・サイバーセキュリティ対策のトータルマネジメント機能を有する新組織を設立し、情報セキュリティ推進体制を強化します。

- 新組織にてNTT西日本グループ全体のセキュリティ人材を育成し、育成した人材をNTT西日本グループの各組織に配置することで、グループ全体のセキュリティガバナンス能力を向上します。

- NTT西日本グループのセキュリティガバナンスの方向性や対処策について、社外の有識者と議論するアドバイザリーボードを新たに設置します。

[1] セキュリティ推進体制、3ラインモデルの見直し

[2] 全社的な意識改革、管理者・担当者向けの研修強化

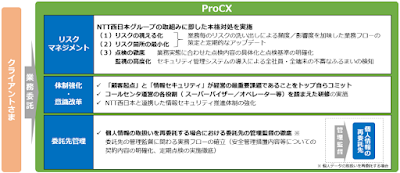

Ⅱ. 株式会社NTTマーケティングアクトProCX

- NTT西日本グループ全体の再発防止内容を踏まえて株式会社NTTマーケティングアクトProCX(以下「ProCX」)の再発防止策を講じることで、クライアントさまに安心・信頼をおいていただけるコールセンタ業務の適切な運営の実現に向け取り組んでいます。

委託先管理監督の強化

(1) リスクの視える化

NTT西日本グループ施策と連動し、保有全システムにおいて「リスク管理データベース」の作成を行い(2024年5月)、各システムにおける責任者の明確化、及びリスク個所の特定と評価を実施しています。

また、ProCX社コールセンタにて運営する全業務に対し、現業部門において個人情報の取り扱いに関するリスクアセスメント(リスクの特定、分析及び評価)を実施すべくリスクアセスメントシートを活用しリスクの可視化を行っています(2024年4月)。

(2) リスク箇所の最小化

リスク最小化に向け、以下のとおり技術的・物理的対処を進めています。(2024年3月~順次展開中)

[1] 業務用ネットワークの集約

従来はシステムごとにネットワークを構築し対策していた外部脅威について、各ネットワークを1つの閉域網内に集約することで外部脅威にさらされるリスクを最小限のものとするとともに、近年被害が拡大状況にあるマルウェア等の高度なサイバー攻撃に対する備えとしてEDRを導入することで、早期の攻撃検知、防御及び駆除が可能となるよう対策を進めています。

[2] 未承認端末のアクセス制限

MACアドレスによる接続端末の制御を行い、利用許可されていない端末のNWへの接続防止を進めています。

[3] 監査ログの集中管理

ログ収集と点検を集中管制できるよう、資産管理システムを導入いたしました。

[4] 統合アカウント管理

利用されているアカウントを特定し、アカウントの集中管理を実現するためのディレクトリ・システムの導入を進めています。

[5] USBメモリ利用制限

コンタクトセンタにおけるUSBメモリを利用した個人情報の取り扱いについては、2024年4月をもって、クライアント指定のものを除き撤廃し、データ受け渡しデバイスを用いた運用に切り替えしています。

(3) 監視の高度化・点検の徹底

内部不正及び外部脅威への監視強化に向けEDR及UEBA導入を行い、異常行動の検知の高度化(通常では想定されない時間帯でのアクセスや禁止されたサイトへのアクセス等の自動検知等)によるお客さま情報流出の未然防止及び追跡が可能な仕組みの導入を進めています。(2024年3月~順次展開)

(4) 情報セキュリティ推進体制の強化

[1] 危機意識の浸透及び意識改革

室林代表取締役社長より、多くのお客さま情報をクライアントさまからお預かりするコールセンタ事業者として、情報セキュリティの重要性を認識し、情報セキュリティが事業の根幹であること、一人ひとりが「自分ごと」としてお客さま情報管理の徹底に取り組むことを全社員にメッセージを発信(2024年3月)するとともに、各エリアでのタウンホールミーティングを行い、社員へ直接意識醸成と意見交換を行いました(2024年4月~5月)。

[2] 情報セキュリティに関するガバナンス面の改善

情報セキュリティ対策のトータルマネジメントを行う第2線機能を専担的に担うため、セキュリティ&トラスト部(以下、「ST部」という。)を社長直結組織として新設し、ST部が第2線として、第1線である現業部門が情報セキュリティに関する事項を遵守しているかをモニタリングするとともに、監督・支援するなど、リスクマネジメントプロセスの実効性の確保が担える体制に強化しました(2024年7月)。

また、従来は、ジョブ(システム)毎に実施していた情報セキュリティ対策について、全社横断的にセキュリティポリシーを策定し、情報セキュリティシステムを設計、構築、運用及び保守する機能(情報システム担当)を新設(2024年7月)することで、技術的安全管理措置の実装強化を進めていくとともに、ST部が情報システム担当の取り組みの監視・牽制を行うことで、ST部と情報システム担当が両輪となり情報セキュリティマネジメントシステムをより有効的に機能する体制としています。

加えて、第1線及び第2線に対する監督・是正権限を有する第3線として実施する内部監査結果を取締役会に直接報告する体制をとりました。これらを通じて、リスクマネジメントプロセスの在り方を見直し、より実効的に情報セキュリティに関するガバナンスを確保する組織体制を構築しています。

[3] 情報セキュリティリスクに対する危機意識の浸透及び教育

この度の情報流出事案について、ProCXにおいて危機管理意識やエスカレーションのあり方、また委託先管理の重要性の認識に課題があったことを重く受け止め、全ての取締役、担当部⾧及び担当課⾧に対してのリスクマネジメント強化研修について、年間を通じ、継続して実施することとしています。これまで、管理者約170名に対して、委託先管理における法的責任及びリスクコントロールのあり方等に関する本件事案の発生を踏まえた研修を実施(2024年3月)し、ProCXへの転入管理者及び新任管理者に対しても同様に研修を実施しました(2024年8月)。

更には、業務用システム等を用いて大量の個人情報を取り扱うコールセンタ業務の特性を踏まえた専門的な研修が必要との観点から、コールセンタ業務従事者に特化した研修について、年間を通じ、継続して実施することとしており、コールセンタ業務に携わるセンター所⾧、ジョブマネージャーやSVといった役職にある従業者及びこれらの役割を担う従業者に対して、本件事案の振り返りを含む今後の情報セキュリティ対策のあり方等について、映像教材を用いた研修を実施しました(2024年3月)。なお、同研修は全社員に対しても実施を完了しています(2024年5月)。

Ⅲ. NTTビジネスソリューションズ株式会社

- サービスを提供する事業者として、NTT西日本と連携して、情報セキュリティの取り組みを強化するとともに、改めて、事業を支える社員一人一人に顧客起点のマインドを浸透させ、顧客の立場に立った組織となるため、経営トップ自ら率先して以下の取り組みを進めています。

(1) リスクの視える化

BS保有の全システムについて、内部不正観点リスクの把握・視える化にむけ「リスク管理データベース」の作成を実施しました(2024年5月)。具体的には、お客さま情報の保有量等の把握、セキュリティリスク箇所(データダウンロード可否・網外への持出し可否・権限保有状況等の持出しリスク、USBメモリ使用制限有無・認証方式・ログ取得項目等のセキュリティ対策実施状況)の特定を行いました。これにより、システムごとにセキュリティリスク状況を評価し、必要なセキュリティ対策を着実に実行していきます。

(2) リスク箇所の最小化

当該事案が発生したシステムについては、リスク箇所の最小化に向け、中継サーバの設置による保守端末へのダウンロードの禁止(2023年8月)、使用を許可されていない私有USBメモリ等の外部記録媒体の接続防止措置、保守拠点における保守端末からのインターネットアクセス接続の無効化やMACアドレス認証等の導入による私有端末によるシステムへのアクセス無効化(2023年10月)、作業者へPDSサーバからの顧客データのダウンロード権限を与えない保守等運用形態への変更(2024年1月)に加え、中継サーバに対する振る舞い検知を可能とするセキュリティソリューション(EDR)や多要素認証の導入(2024年3月)を図り、リスク個所の更なる最小化に努めています。

また、お客さま情報等を保有する全てのシステムに対し、4つの立場(利用者・特権を持つ利用者・保守ヘルプデスク・保守SE)で44項目(①持ち出し禁止/ルート制限の観点、②トレースの観点)の点検を実施し、発見された不備事項について運用対処を含む是正対処を完了しています(2024年2月)。

さらに、USBメモリ利用アカウントの棚卸しを実施するとともに(2024年3月)、組織別のUSBメモリのアカウントの視える化を実施し、BS社全体におけるUSBメモリ利用用途の把握、分析を行いました(2024年5月)。またUSBメモリ利用用途の分析結果を踏まえて、業務プロセスの見直しによるUSBメモリの利用廃止、USBメモリを使用することなくデータの受け渡し(申請・承認)を可能とするファイル中継GWの導入検証を開始しました。また、一部のシステムでは媒体そのものにデータが残らないデータ移送用のデバイスを導入し、USBメモリを使用しない環境を整備しています。

その他、保守端末等のデバイス管理ソリューション(MDM)の導入、システムアクセス時の多要素認証の導入、データベースの暗号化等のセキュリティ対策等についても順次導入を進めています。

(3) 監視の高度化・点検の徹底

当該事案が発生したシステムについては、USB接続時に複数の管理監督者へ接続アラームメールが発出される仕組みの導入、外部記録媒体への記録が必要な際、複数の管理監督者を経由しないと実施困難な仕組みの導入、作業記録簿の記載をルール化したうえで、作業記録簿と作業ログとの突合による定期チェック等を実施しています(2023年10月)。

その他のBS保有システムについても、作業記録簿と作業ログとの突合による定期チェックの実施や振る舞い検知アラートに基づくヒアリング調査や、振る舞い検知を可能とするセキュリティソリューション(EDR)の導入や作業ログの記録・保管・改ざん防止措置等、各システムのリスク度合いに応じた対策を順次導入しています。

(4) 情報セキュリティ推進体制の強化

[1] 情報セキュリティに関するガバナンス面の改善

第1線の現場組織における強化として、当該事案発生担当に情報セキュリティを担当する要員を段階的に増員し体制強化を図っています(2024年4~7月)。

また、BSの第2線強化として、当社における情報セキュリティに関する推進者の明確化、BS独自システムへの適正な対処等の課題解決促進に向け「セキュリティ&トラスト推進室」を新たに設置しました(2024年7月)。

さらに、第3線の機能強化をNTT西日本の内部監査部と連携し進めており、BS独自に情報セキュリティに関する監査項目を追加し、第1線及び第2線のガバナンスが正しく機能しているか等の監査強化を図る等、BSにおける内部監査の質の拡充に努めています(2024年6月)。

顧客情報を扱うシステム従事者の長期配置見直しについても計画的に取り組んでおり、点検や研修等のフォロー策と合わせてガバナンス強化に努めています。

[2] 危機意識の浸透及び意識改革

「顧客起点」「情報セキュリティ」を経営の最重要課題とすることをトップ自らコミットし、各種情報セキュリティ強化の取り組みを全社一丸となって着実に実行すべく、全社員に向けてメッセージを発信しました(2024年3月)。

また、BS社の全社員にて「顧客起点」「情報セキュリティ」の意義について、自ら考え、実施すべきことを明確にする目的で「タウンホールミーティング」を実施し、社員の意識醸成を図っています(2024年4月~)。

さらに、各職場(事務所、システム運用拠点等)において、内部不正の発生を抑止するための啓発ポスターを作成・掲示し、職場における意識・風土の向上を図っています(2024年3月~)。

[3] 情報セキュリティリスクに対する危機意識の浸透及び教育

個人情報を取り扱う業務を担当する者に対して、NTT西日本主催の再発防止策に関する説明会にて、情報セキュリティリスクに対する危機意識の浸透を図りました(2023年12月)。また、NTT西日本と連携し、新任管理者に対して、管理者としての業務マネジメントにおいて必要な情報セキュリティ知識の習得を目的とした研修を実施しました(2024年6月)。

【2023年10月17日リリース分】

Kivaローンで社会貢献しながらマイルをゲットできるか検証(2024年10月号)※10か月目

1.融資中案件の状況

投資額:460USD(前月比+100USD)

運用中金額:222.27USD

返済金額:137.61USD(前月比+14USD)

引き出し額:100USD(前月比+100USD)

総投資案件:20

内7件が完済。内2件に何らかの遅延が発生している模様。

融資No:2718123号(https://www.kiva.org/lend/2718123)

- 融資国:ニカラグア

- Lending partner:MiCredito

- 期間:8か月

- 融資実行:2024年2月

- 融資額:25USD(≒3,900.5円)

- 返済率:22%⇒22% ※遅延発生中

融資No:2757831号(https://www.kiva.org/lend/2757831)

- 融資国:ニカラグア

- Lending partner:MiCredito

- 期間:8か月

- 融資実行:2024年5月

- 融資額:25USD(≒4,060.5円)

- 返済率:0%⇒0%

融資No:2783502号(https://www.kiva.org/lend/2783502)

- 融資国:フィリピン

- Lending partner:NWTF

- 期間:8か月

- 融資実行:2024年6月

- 融資額:25USD(≒4,099円)

- 返済率:48%⇒60%

融資No:2778268号(https://www.kiva.org/lend/2778268)

- 融資国:フィリピン

- Lending partner:NWTF

- 期間:8か月

- 融資実行:2024年6月

- 融資額:25USD(≒4,099円)

- 返済率:56%⇒76%

融資No:2806766号(https://www.kiva.org/lend/2806766)

- 融資国:フィリピン

- Lending partner:NWTF

- 期間:8か月

- 融資実行:2024年7月

- 融資額:25USD(≒4,204円)

- 返済率:28%⇒44%

融資No:2800157号(https://www.kiva.org/lend/2800157)

- 融資国:フィリピン

- Lending partner:NWTF

- 期間:8か月

- 融資実行:2024年7月

- 融資額:25USD(≒4,204円)

- 返済率:36%⇒56%

融資No:2819918号(https://www.kiva.org/lend/2819918)

- 融資国:ニカラグア

- Lending partner:MiCredito

- 期間:8か月

- 融資実行:2024年8月

- 融資額:25USD(≒3,930円)

- 返済率:0%⇒16%

融資No:2816348号(https://www.kiva.org/lend/2816348)

- 融資国:フィリピン

- Lending partner:NWTF

- 期間:8か月

- 融資実行:2024年8月

- 融資額:25USD(≒3,930円)

- 返済率:0%⇒36%

融資No:2836638号(https://www.kiva.org/lend/2836638)

- 融資国:フィリピン

- Lending partner:NWTF

- 期間:8か月

- 融資実行:2024年9月

- 融資額:25USD(再投資)

- 返済率:0%

融資No:2835959号(https://www.kiva.org/lend/2835959)

- 融資国:フィリピン

- Lending partner:NWTF

- 期間:8か月

- 融資実行:2024年9月

- 融資額:25USD(再投資)

- 返済率:0%

融資No:2836995号(https://www.kiva.org/lend/2836995)

- 融資国:フィリピン

- Lending partner:NWTF

- 期間:8か月

- 融資実行:2024年9月

- 融資額:25USD(≒3,810円)

- 返済率:0%

- 融資国:フィリピン

- Lending partner:NWTF

- 期間:8か月

- 融資実行:2024年9月

- 融資額:25USD(≒3,810円)

- 返済率:0%

融資No:2832903号(https://www.kiva.org/lend-classic/2832903)

- 融資国:フィリピン

- Lending partner:NWTF

- 期間:8か月

- 融資実行:2024年9月

- 融資額:25USD(≒3,810円)

- 返済率:0%

- 融資国:フィリピン

- Lending partner:NWTF

- 期間:8か月

- 融資実行:2024年9月

- 融資額:25USD(≒3,810円)

- 返済率:0%

2.新規融資案件

融資条件

- LOAN LENGTH:8 mths or less

- RISK RATING:4-5

星0.5はその団体の機関債務不履行リスクが相対的に高いことを意味し、5つ星の格付けは、その団体の債務不履行リスクが相対的に低いことを意味します。 - DEFAULT RATE:~1%

返済に失敗した(もはや返済していない)終了ローンの割合。 - PROFITABILITY:4%~

フィールド・パートナーの収益性を示す指標。

3.今月の新規融資案件

融資No:2854757号(https://www.kiva.org/lend/2854757)

- 融資国:ニカラグア

- Lending partner:MiCredito

- 期間:8か月

- 融資実行:2024年10月

- 融資額:25USD(≒3,765円)

- 返済率:0%

融資No:2856831号(https://www.kiva.org/lend/2856831)

- 融資国:ニカラグア

- Lending partner:FUNDENUSE

- 期間:8か月

- 融資実行:2024年10月

- 融資額:25USD(≒3,765円)

- 返済率:0%

融資No:2858686号(https://www.kiva.org/lend/2858686)

- 融資国:ニカラグア

- Lending partner:FUNDENUSE

- 期間:8か月

- 融資実行:2024年10月

- 融資額:25USD(≒3,765円)

- 返済率:0%

- 融資国:ニカラグア

- Lending partner:FUNDENUSE

- 期間:8か月

- 融資実行:2024年10月

- 融資額:25USD(≒3,765円)

- 返済率:0%

融資No:2859415号(https://www.kiva.org/lend/2859415)

- 融資国:ニカラグア

- Lending partner:FUNDENUSE

- 期間:8か月

- 融資実行:2024年10月

- 融資額:25USD(≒3,765円)

- 返済率:0%

- 融資国:ニカラグア

- Lending partner:FUNDENUSE

- 期間:8か月

- 融資実行:2024年10月

- 融資額:25USD(≒3,765円)

- 返済率:0%

融資No:2847910号(https://www.kiva.org/lend/2847910)

- 融資国:フィリピン

- Lending partner:Negros Women for Tomorrow Foundation (NWTF)

- 期間:11か月

- 融資実行:2024年10月

- 融資額:25USD(≒3,765円)

- 返済率:0%

- 融資国:フィリピン

- Lending partner:Negros Women for Tomorrow Foundation (NWTF)

- 期間:11か月

- 融資実行:2024年10月

- 融資額:25USD(≒3,765円)

- 返済率:0%

融資No:2852400号(https://www.kiva.org/lend/2852400)

- 融資国:フィリピン

- Lending partner:Negros Women for Tomorrow Foundation (NWTF)

- 期間:11か月

- 融資実行:2024年10月

- 融資額:25USD(≒3,765円)

- 返済率:0%

- 融資国:フィリピン

- Lending partner:Negros Women for Tomorrow Foundation (NWTF)

- 期間:11か月

- 融資実行:2024年10月

- 融資額:25USD(≒3,765円)

- 返済率:0%

4.完済案件

4-1.今月完了

融資No:2716127号(https://www.kiva.org/lend/2716127)

- 融資国:フィリピン

- Lending partner:Negros Women for Tomorrow Foundation

- 期間:8か月

- 融資実行:2024年2月

- 融資額:25USD(≒3,900.5円)

融資No:2737152号(https://www.kiva.org/lend/2737152)

- 融資国:タジキスタン

- Lending partner:Humo

- 期間:8か月

- 融資実行:2024年3月

- 融資額:25USD(≒3,933円)

融資No:2731801号(https://www.kiva.org/lend/2731801)

- 融資国:フィリピン

- Lending partner:Negros Women for Tomorrow Foundation (NWTF)

- 期間:8か月

- 融資実行:2024年3月

- 融資額:25USD(≒3,933円)

- 融資国:フィリピン

- Lending partner:Negros Women for Tomorrow Foundation (NWTF)

- 期間:8か月

- 融資実行:2024年3月

- 融資額:25USD(≒3,933円)

融資No:2751150号(https://www.kiva.org/lend/2751150)

- 融資国:ニカラグア

- Lending partner:MiCredito

- 期間:8か月

- 融資実行:2024年4月

- 融資額:25USD(≒3,952.5円)

- 融資国:ニカラグア

- Lending partner:MiCredito

- 期間:8か月

- 融資実行:2024年4月

- 融資額:25USD(≒3,952.5円)

融資No:2738778号(https://www.kiva.org/lend/2738778)

- 融資国:パラグアイ

- Lending partner:Fundación Paraguaya

- 期間:8か月

- 融資実行:2024年4月

- 融資額:25USD(≒3,952.5円)

- 融資国:パラグアイ

- Lending partner:Fundación Paraguaya

- 期間:8か月

- 融資実行:2024年4月

- 融資額:25USD(≒3,952.5円)

融資No:2771828号(https://www.kiva.org/lend/2771828)

- 融資国:ニカラグア

- Lending partner:MiCredito

- 期間:8か月

- 融資実行:2024年5月

- 融資額:25USD(≒4,060.5円)

- 融資国:ニカラグア

- Lending partner:MiCredito

- 期間:8か月

- 融資実行:2024年5月

- 融資額:25USD(≒4,060.5円)

4-2.先月以前に完了

- 融資No:2705613号(https://www.kiva.org/lend/2705613)

- 融資No:2707642号(https://www.kiva.org/lend/2707642)

4-3.国別

- フィリピン×3(前月比+2)

- ニカラグア×3(前月比+2)

- タジキスタン×1(前月比+1)

- パラグアイ×1(前月比+1)

4-4.フィールドパートナー別

- NWTF×3(前月比+2)

- FUNDENUSE×1

- Humo×1(前月比+1)

- MiCredito×2(前月比+2)

- Fundación Paraguaya×1(前月比+1)

【セキュリティ事件簿#2024-429】阪和興業株式会社 海外子会社サーバーへの不正アクセスの発生について 2024/9/20

阪和興業株式会社(以下、当社)は、タイ王国において事業展開する当社連結子会社HANWA THAILAND CO., LTD. (以下、「阪和泰国」)にて、2024年9月14日に同社のサーバー及びパソコンに対して第三者による不正なアクセスを受けたことを確認しましたので、ご報告させていただきます。

阪和泰国では、サーバー及びパソコンに対するランサムウェアによるものと見られる不正アクセス攻撃の発覚後、現地警察及びシステム会社など関係諸機関への報告を行うとともに、被害拡大を防ぐため、サーバー及びパソコンの停止並びに初期化を行うなどの対策を直ちに実施しました。

また、この不正アクセスにより、当社を含めた当社グループで利用するファイルサーバーにも不正なアクセスが行われた事実が確認されました。サーバー内のファイルの外部流出については、調査の結果、確証を得る事実は見つかっておりませんが、当該ファイルサーバー内に、お取引先から提供を受けた業務関連情報及び当社の社内情報に関するファイルが含まれていることが確認されたため、当社にてその影響範囲を分析したのちに、対象となるお取引先には個別に報告させていただきます。

当社グループといたしましては、今後、ネットワークアクセスの監視体制及び認証方法を一層強化し、グループ全体での再発防止を徹底してまいります。

本件により、お客様はじめ関係各位に多大なるご迷惑及びご心配をおかけしますことを深くお詫び申し上げます。

なお、今後、新たにお知らせすべき重要事項が判明した場合には、速やかに開示いたします。

【セキュリティ事件簿#2024-427】大樹生命保険株式会社 当社の業務委託先における個人情報漏えいのおそれについて 2024/9/20

この度、 大樹生命保険株式会社 (代表取締役社長 : 吉村 俊哉、以下「当社」) の業務委託先である株式会社倉業サービス (代表取締役社長 : 川井 俊之、 以下「倉業サービス」) より、ランサムウェアによる被害を受け、当社お客さまの個人情報が漏えいしたおそれがある旨の報告を受けま した。

お客さまをはじめとする関係者の皆さまに、多大なるご迷惑とご心配をおかけしていますことを、深くお詫び申し上げます。

9月18日 (水) に倉業サービスより、9月12日 (木) に同社が外部からのランサムウェア によるサイバー攻撃によりシステム障害が発生し、データが破壊されたとの報告を受けました。 その後の追加報告により、 個人情報が漏えいしたおそれがあることが判明いたしました。

<倉業サービス サイバー攻撃による情報漏洩の可能性のお知らせとお詫びについて (第1報) >

https://www. sougyo. co. jp/notice/240919_1stReport. pdf

当社が倉業サービスに委託しております業務は、 書類等の保管、 配送業務でありますが、今般のサイバー攻撃により漏えいの可能性がある情報は、2021年1 0月以降に冊子約款をご希望されたお客さま最大7万人分の氏名、 住所、 電話番号となります。 実際の漏えいの有無については現在調査中ですが、 新たな事実が判明 した場合は、 改めてお知らせいたします。

今般判明した事案を真に受け止め、 倉業サービスと連携のうえ調査を行い、 業務委託先の業務運営も含めた適切なお客さま情報管理に努めてまいります。

【セキュリティ事件簿#2024-424】三菱重工健康保険組合 個人情報漏えいのおそれがある事案について 2024/9/19

この度、当健康保険組合が2017年に承継致しました日本輸送機健康保険組合(以下、ニチユ健保)に関する個人情報が漏えいしたおそれがあることを当健康保険組合の業務委託先である一般財団法人関西情報センター(以下、KIIS)及び再委託先であるニッセイ情報テクノロジー株式会社(以下、NISSAY IT)から報告を受けました。

つきましては、現在判明している事実関係等について以下のとおりお知らせ致します。関係者の皆様にはご迷惑とご心配をお掛けし、心よりお詫び申し上げます。

1.事実関係

2016年当時、ニチユ健保の健康保険業務に関するデータ移行作業をKIISへ業務委託し、NISSAY ITへ再委託されていたところ、再委託先における情報管理の不備により、ニチユ健保と委託関係にない株式会社ヒロケイ(以下、ヒロケイ)にニチユ健保の個人情報が渡り、これに伴い、2024年4月にヒロケイが外部からランサムウェアによる不正アクセスを受けた際、対象となったサーバーにニチユ健保の当該個人情報が含まれていたことが判明しました。

2.外部流出の可能性がある2016年当時の個人情報

氏名、性別、生年月日、住所、電話番号、保険証番号、標準報酬月額、賞与額、社員コード、所属コード、被扶養者(家族)氏名・生年月日

なお、当該個人情報には医療機関受診歴や健康診断結果等のセンシティブな情報(要配慮個人情報)は含まれておらず、また、現時点において、本件による情報の不正利用などの事実は確認されておりません。

3.当健康保険組合の対応

個人情報保護委員会に対し2024年8月19日付で必要な報告を行い、また、ご連絡先が把握できております対象者の皆様には9月17日付で個別にお知らせの手紙をお送りしております。なお、個別に通知が困難な皆様には、本発表をもちまして通知に代えさせていただきます。

今後新たな事実が判明した場合は改めてご報告致します。