雑記系ブログ。セキュリティとか、マイルとか、投資とか、、、 / Miscellaneous Blogs. Security, miles, investments, etc

無料のデジタル・フォレンジック・ツール5選

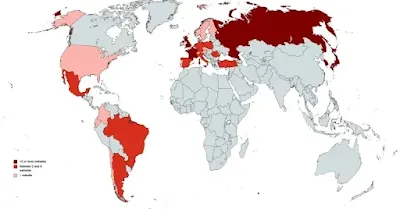

C国が対外工作で作成しているウェブサイト

背景

広がるC国工作サイトのネットワーク

- italiafinanziarie[.]com

- napolimoney[.]com

- romajournal[.]org

- torinohuman[.]com

- milanomodaweekly[.]com

- veneziapost[.]com

| IP | OWNED BY | FIRST SEEN | LAST SEEN |

|---|---|---|---|

| 3.12.149[.]243 | Amazon Web Services (AWS) | 2021-08-14 | 2023-07-06 |

| 162.62.225[.]65 | Tencent Computer Systems Company Limited, Shenzhen | 2023-07-07 | 2023-07-08 |

| 43.157.63[.]199 | Tencent Computer Systems Company Limited, Shenzhen | 2023-07-09 | 2023-10-28 (date of the last check) |

工作サイトの内容

日本で展開する工作サイトのドメイン

- dy-press[.]com (DYP東海通信社)

- fujiyamatimes[.]com (富士山時刻)

- fukuitoday[.]com (今日の福井)

- fukuoka-ken[.]com (福岡エクスプレス)

- ginzadaily[.]com(銀座デイリー, 銀座新聞)

- kanagawa-ken[.]co (神奈川新聞)

- hokkaidotr[.]com (北海道トラベルネット)

- meiji-mura[.]com (明治発展日報)

- nihondaily[.]com (霓虹にほん)

- nikkonews[.]com (日光新聞)

- saitama-ken[.]com (埼玉ネット)

- sendaishimbun[.]com (仙台ニュース)

- tokushima-ken[.]com (徳島オンライン)

- tokyobuilder[.]com (东京ビルダーズ)

- yamatocore[.]com (邪马台内陆部)

【セキュリティ事件簿#2024-335】公益社団法人日本トライアスロン連合 本会業務委託先における不正アクセス被害に伴う 情報漏えいのおそれについて 2024/7/26

今般、公益社団法人日本トライアスロン連合(以下、「JTU」といいます)が法定調書作成に関する業務を委託しておりました税理士法人夏目事務所(以下、「夏目事務所」といいます)のサーバーにおいて不正アクセス被害が発生し、本会から法定調書を発行した職員、業務委託者、指導者、審判員、強化費対象選手等の情報の漏えいのおそれがあることが、夏目事務所からの報告により判明いたしました。

対象となる関係者の皆様に大変なご心配とご迷惑をおかけすることとなり深くお詫び申し上げます。

1.情報漏えいの恐れがある情報

1)対象者

法定調書※作成対象者(平成 28 年から令和 4 年分)337 名

※「報酬、料金、契約金及び賞金の支払調書」「給与所得の源泉徴収票」

2)含まれる個人情報

「報酬、料金、契約金及び賞金の支払調書」・・氏名、住所、支給額

「給与所得の源泉徴収票」・・・氏名、住所、生年月日、マイナンバー

2.業務委託先

税理士法人夏目事務所(https://www.natsumeoffice.or.jp/)

3.経緯と原因

4.今後の対応

あらためてこのような事象が発生したことについて、深くお詫び申し上げます。対象者の方々へは順次、お詫びとお知らせのご連絡をいたします。

また、現在のところ二次被害の発生の報告は受けておりませんが、不審な郵便物等が届くなどの二次被害にご注意をお願いいたします。ご不安等がございましたら専用お問合せ窓口または JTU 事務局までご連絡をお願いいたします。なお、マイナンバーについては専用ソフトによる暗号化済みである旨、夏目事務所から報告を受けています。

今回の事態を重く受け止め、本会のみならず関係事業者・団体含め、個人情報の適正管理、情報セキリュティ体制の確保を徹底し、再発防止に努めてまいります。

【セキュリティ事件簿#2024-335】税理士法人夏目事務所 不正アクセスによる個人情報等の漏えいに関するお詫びとお知らせ 2024/7/22

このたび、弊所のサーバーが第三者からのランサムウェアによる不正アクセス攻撃を受け、弊所で保管していた個人情報等の情報について漏えいした可能性があることを確認いたしました。

弊所の顧問先、お取引先の皆様に、多大なるご心配をおかけする事態となりますこと、深くお詫び申し上げます。

弊所は、本件を厳粛に受け止め、再発防止策を講じてまいります。

1. 本件の概要

弊所のサーバーに対する第三者からの不正アクセスです。当該不正アクセスにより、サーバーに保管していた個人情報等が漏えいした可能性がございます。

2024 年 5 月 19 日、弊所のシステムが正常に稼働しない事象が発生したため、確認をしたところ、サーバーがランサムウェアの被害を受けたことが判明いたしました。

その後、専門会社による調査の結果、攻撃の内容から、個人情報等の漏えいの可能性を否定できないものと判断いたしました。

2. 漏えい懸念対象者と情報の内容

弊所が顧問先、お取引先から税務申告のためにお預かりした情報となります。

※クレジットカード情報は弊所にて保有しておりませんので漏えいの可能性はありません。

3. 弊所の対応

(1) 専用ご相談窓口の設置

(2) 顧問先等、お取引先様へのお詫びのご案内

(3) 関係行政機関への報告

4. 再発防止策

専門会社と協議のうえ、ネットワーク機器などを取り替え、セキリュティ機能を強化したシステム構築をいたします。

5. 二次被害防止へのご協力のお願い

現在のところ二次被害の発生の報告は受けておりませんが、不審な郵便物等が届くなどの二次被害にご注意をお願いいたします。ご不安等がございましたら弊所までご連絡をお願いいたします。警察当局に捜査協力を依頼する等、対策を講じてまいります。

6. 発表とご案内まで期間を要したことのお詫び

弊所が本件の疑いを認知した日から本日のご案内まで期間を要しましたことを、深くお詫び申し上げます。認知した日に発表とご案内を行うことも検討しましたところ、不確定な情報をもって発表することからは、より一層のご不安をお掛けすることにつながるため、本日、発表を行うことと決定いたしました。お時間をいただきましたこと、お詫び申し上げます。

【セキュリティ事件簿#2024-334】株式会社朋栄 お客さまに関する情報漏えいについてのお詫びとお知らせ 2024/7/19

このたび、損害保険ジャパン社から弊社への出向転籍者により、アパートローン利用者様向け火災保険をご契約いただいているお客さまに関する情報が損害保険ジャパン社に漏えいしていたことが、同社からの報告により判明いたしました。

お客さまには多大なご迷惑とご心配をおかけすることになりましたことを、深くお詫び申し上げます。

現時点で確認している事実は以下のとおりです。

■漏えいの内容

1.対象者

アパートローン利用者様向け火災保険契約者

2.対象期間

2021 年 5 月~11 月、2022 年 2 月~2024 年 5 月始期契約

3.漏えいしたお客さま数

1,518 名(個人 890 名、法人 628 社)

4.漏えいした情報

保険契約者名、法人個人区分、保険会社名(損害保険会社 4 社)、保険種目、

保険始期、保険料、紹介先、弊社担当者名、弊社案件番号等

5.漏えいした情報の使途

損害保険ジャパン社員からの契約シェア確認の要請に対し、同社からの出向転籍者が情報提供を行っていたものです。

損害保険ジャパン社から外部への漏えいがないことは確認しております。

■今後の対応

1.お客さまへのご連絡

漏えいが確認されたお客さまへは、順次郵送等によりご連絡させていただきます。

2.信頼回復に向けた取組み

このような事態を発生させたことを真摯に受け止め、社内調査を通じて全容を把握するとともに、判明した原因に対する再発防止策を社内徹底することでお客さまからの信頼回復を図ってまいります。

【セキュリティ事件簿#2024-334】株式会社トータル保険サービス お客様の契約情報等の漏えいについて 2024/7/12

弊社株式会社トータル保険サービスは損害保険ジャパン株式会社(以下「SJ 社」といいます。)の取扱代理店ですが、このたび、弊社のお客様がご契約されている損害保険契約に関する情報(一部個人情報を含みます)が、弊社から SJ 社に漏えいしていたことが判明いたしました。現時点では、SJ 社から弊社への出向者による情報漏えいであることは判明していますが、詳細については現在調査を進めているところです。

お客様にはご迷惑とご心配をおかけすることになり深くお詫び申し上げます。

現時点で確認できています事実関係は以下のとおりです。

1.経緯

- 7月 10日(水)、SJ 社から弊社に対する報告により発覚

2.漏えいが確認された情報

- 保険契約者名(法人名および一部代表者名等)、保険会社名(SJ 社を含む損害保険会社計19社)、保険種目、保険期間、保険料、弊社担当部署名、弊社担当者名等

3.対象となる延べ契約件数

- 約 2,700 件

4.今後の対応

- 関係機関に報告するとともに、対象となるお客様には順次ご連絡させていただきます。また、これと並行して調査を進めてまいります。

【セキュリティ事件簿#2024-334】株式会社千葉銀行 お客さまに関する情報漏えいについてのお詫びとお知らせ 2024/7/26

株式会社千葉銀行(取締役頭取 米本 努、以下「当行」)において、複数の損害保険会社から受託している火災保険等の保険料に係る集金情報が、損害保険ジャパン株式会社(以下、「同社」)に漏えいしていたことが、同社からの報告により判明いたしました。

お客さまをはじめとする関係者の皆さまに、ご迷惑とご心配をおかけすることを、心よりお詫び申し上げます。

現時点で確認できている事実関係は以下の通りです。

1.漏えいの内容

(1) 対象者

当行または保険代理店である東方エージェンシー株式会社の募集により火災保険等を申し込み、当行に口座振替等を依頼した個人および法人のお客さま

(2) 漏えいが確認されたまたは漏えいのおそれがある情報

契約者名、取引店番号、取引店名、顧客番号、証券番号、保険料、保険会社名、保険種類、商品名

(3) 漏えいが確認されたまたは漏えいのおそれがあるお客さまの数(最大)

個人のお客さま:約 10,800 先

法人のお客さま:約 700 先

※他の損害保険会社の火災保険商品の当行における取扱開始(2002 年 4 月)以降の累計

(4) 対象期間(最大)

2002 年4月~2024 年4月

※現時点では、2008 年以降の同社からの出向者による情報漏えいが判明しています。なお、同社より2008 年以前の情報についても漏えいの可能性があると指摘されているため、現在、調査を進めております。

(5) 漏えいした情報の使途

同社において、各損害保険会社のシェア確認のために取引店番号と保険料の情報が利用されました。

一方、契約者名、証券番号等、個人が特定できる情報は利用していない旨の報告を受けています。

また、漏えいした集金情報は同社から外部に流出していないことを同社に確認しております。

2.二次被害のおそれ

3.今後の対応

(1)お客さまへのご案内

(2)信頼回復に向けた取組み

【KALI LINUX】 John the Ripper ~パスワードクラッカー~

今日は「John the Ripper」を紹介したいと思います。

John the Ripperはオープンソースのパスワードクラッカーで、複数のアルゴリズムを使ってパスワードをブルートフォースすることができます。様々な種類のドキュメントやアーカイブのパスワードを解除したり、様々なリソースのシンプルなユーザーパスワードを解除することができます。Johnの欠点は、ハッシュをクラックすることしかできないことです。つまり、暗号化されたファイルを直接扱うことはできません。例えばオフィス文書を開き、そこにパスワードを入力するようなことはできません。

以下の例では、JohnがすでにインストールされているKali Linuxを使って説明します。インストールは以下のコマンドで行えます。

# sudo apt install john -y

例として、暗号化されたアーカイブのパスワードをクラックする方法を見てみましょう。

ハッシュ値の抽出

まず、問題のファイルのハッシュを計算(抽出)する必要があります。zip2johnと呼ばれる補助ユーティリティーを使います。

ここで、アーカイブがあるフォルダに移動します。

# cd (ファイルパス)zip2johnを実行し、結果(抽出したハッシュ)をTest.txtという同じフォルダに保存します。

# zip2john Test.zip > Text.txt異なるファイル形式からハッシュを抽出する場合は、補助ユーティリティの名称が変わります。いくつか例を挙げてみましょう。

rarファイルからハッシュを抽出する場合。

# rar2john Test.rar > Text.txt7zアーカイブからハッシュを抽出する場合。

# 7z2john.pl '/mnt/disk_d/Arch/from_kali.7z'MS Word 2019ファイルからハッシュを抽出する場合。

# office2john.py '/mnt/disk_d/Share/Secret.docx' 2>/dev/nullWi-Fiハッキングのためのハンドシェイクからハッシュを抽出する場合。

# wpapcap2john ~/RT-725140.pcapキャプチャしたネットワークトラフィックからVNCハンドシェイクのハッシュを抽出する場合。

# vncpcap2john '/home/mial/VNC.pcapng'SSHキーのハッシュを抽出する場合。

# ssh2john id_rsa > Text.txtこの抽出したText.txtファイルに対して、johnコマンドで解析を進めます。

ランニング

最も頻繁に使われるオプションとしては、--mask(パスワードを生成するためのマスク)と--wordlist(辞書ファイルの指定)が挙げられます。

辞書ファイルを用いた解析を行うには、辞書が必要です。Kali Linuxにはseclistsと呼ばれるパッケージが用意されているのでインストールします。

# sudo apt install seclists -y

/usr/share/seclists/ 配下にファイルが展開されます。

john --wordlist=(辞書ファイル)辞書として、/usr/share/seclists/Passwords/rockyou.txtファイルを使う場合、コマンドは以下のようになります。

john --wordlist=/usr/share/seclists/Passwords/rockyou.txt Text.txt実行結果の例は以下となり、pass123がパスワードであることが分かります。

# sudo john --wordlist=/usr/share/seclists/Passwords/rockyou.txt Text.txt

Using default input encoding: UTF-8

Loaded 1 password hash (PKZIP [32/64])

Will run 8 OpenMP threads

Press 'q' or Ctrl-C to abort, almost any other key for status

pass123 (secure_1605054835063.zip/zippy/flag.txt)

1g 0:00:00:00 DONE (2024-07-26 21:44) 8.333g/s 136533p/s 136533c/s 136533C/s 123456..christal

Use the "--show" option to display all of the cracked passwords reliably

Session completed.マスク攻撃を行うには、次のような形式のコマンドを使用します。

./john --mask=(マスクハッシュ)例えば、こんな感じです。

./john --mask='?d?d?d?d?d?d' Text.txtマスク別にパスワードを把握するためのちょっとしたメモをご紹介します。

今回は、John the Ripperの用途の一つをざっと見てみましたが、決してそれだけではありません。

LinuxでJohnを使えない場合は、開発者が気を利かせて、WindowsやMacOSで使える可能性を加えてくれましたが、これはお勧めできません。興味のある方は、インターネット上にたくさんのガイドや記事があります。

以上、ここから先は誠意を持って対応してください この記事がどなたかのお役に立てれば幸いです。