2021年にVPNを導入したが、契約期間の満了が近づいてきた。

現在はprivateVPNを使っているのだが、VPNだとブロックされるサイト(JALマイレージパークとか)がちらほら出てきているため、見直しをしてみることにした。

候補は12のVPNサービス。

1. NordVPN - 最高・最速のVPNサービス($3.49/月)

2. Surfshark VPN - デバイス制限のないプライバシー重視のVPN($2.30/月)

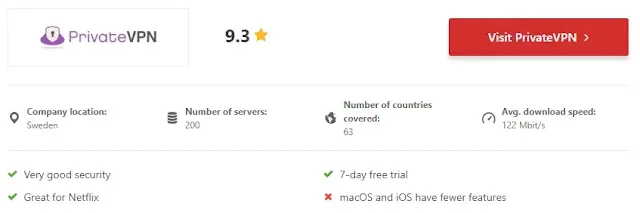

3. PrivateVPN - 低価格のストリーミングに最適なVPN($2.00/月)

4. Atlas VPN - デバイス数無制限、無料版もあるVPN($2.05/月)

5. Proton VPN - 400%高速化する最高のVPN($4.99/月)

6. PureVPN - P2Pに適したVPNで、多くのプラットフォームをサポート($2.08/月)

8. Ivacy VPN - 巨大な割引と輝かしいセキュリティのあるVPN($1.00/月)

9. ExpressVPN - パフォーマンスを重視した素晴らしいVPN($8.32/月)

10. Private Internet Access - おそらく最大のサーバーリストを持つVPN($2.03/月)

11. VyprVPN - セキュリティ、プライバシー、ストリーミングに特化したVPN($5.00/月)

12. CyberGhost - 効果的で無駄のないVPN($2.03/月)

今回は1USD/月で使える、Ivacy VPNを採用してみることにした。評価は以下の通り。

セキュリティ&プライバシー:Ivacyはシンガポールに拠点を置いており、ノーログポリシーによって保護されています。さらに、AES 256ビット暗号化、IP&DNSリーク、DDoS攻撃からの保護があり、オンラインを安全にします。

パフォーマンス:69カ国以上に5700台以上のサーバーからなる巨大なネットワークにより、最適な速度と安定した接続性を誇ります。

特徴:マルウェアブロッカーが不審なファイルを処理するため、ユーザーは安全なファイルダウンロードの恩恵を受けることができます。また、Ivacy VPNには、スプリットトンネリングやポートフォワーディングなどの機能もあります。もう一つの優れた機能は、スマートパーパスセレクションです。これは、安全なダウンロード、ストリーミング、またはブロックの解除といった目的に応じて、適切なサーバーに接続することを支援します。

ストリーミングとP2P:ストリーミングファンは、HDまたは4Kビデオ品質を期待することができます。Ivacy VPNは、Netflix、BBC iPlayer、Amazon Prime Videoなどのブロックを解除するための専用サーバーも提供しています。

互換性:プロバイダーは、人気のあるプラットフォーム、Android TVとAmazon Fire TV Stick用のアプリを用意しています。さらに、ブラウザの拡張機能があり、ルーター、Roku、Raspberry Piをサポートしています。

月額1.00ドル:Ivacy VPNは、時々特別な割引を提供します。1ライセンスで10同時接続が可能です。7日間のトライアルは$0.99で可能です。無料版もあり、帯域幅無制限で4つのサーバーロケーションがあります。また、P2Pは可能ですが、ストリーミングは不可です。30日間の返金保証が、すべてのプランで提供されています。

30日間返金保証があるので、購入してみようと思ったら、90%オフキャンペーンをやっていた。

5年利用で60USD。

TopCashbackを経由すると更に40%オフになる。