バンコクからベトナムのハノイに移動。

バンコクは年に何回も訪れたいと思う反面、1~2日いれば十分満足できてしまう。

今回は11:55発のフライトなので、時間に余裕があるような印象だが、空港(ラウンジ)滞在時間を最大化させるべく、朝8時過ぎにはホテルを出て移動を開始した。

途中駅まで歩いて行ったが4~5回くらいタクシーの運ちゃんから声を掛けられた。

バンコクは空港までの公共交通機関が整っているので、マイペースで空港に迎えるのがいい。

無事空港に到着し、チェックインカウンターを確認。フライトの2時間45分前くらいに到着したが、既にカウンターはオープンしているらしい。

チェックインカウンター(L)に移動。

Lは半分がANAのチェックインカウンターだった。

一見混んでいるように見えますが‥‥

今回はデルタ航空のマイル(通称:スカイペソ)で取得したビジネスクラス特典航空券なので、ガラガラのビジネスクラスレーンが使えます。

発券時にカウンターのスタッフから、プライオリティレーンが使えると案内を受けたので早速行ってみる。

プライオリティレーン到着。

看板見てみると、ビジネスクラス利用客ならだれでも使えるっぽい。覚えておこう。

ちなみに行列ができていたが、早かった。

出国審査なんか、待ち人数1みたいな感じだった。

そんな訳で出国審査を終えて足早にラウンジに向かう。

だが、ベトナム航空の提携ラウンジはプライオリティパスでも利用可能なミラクルラウンジ。

チェックインカウンターで搭乗ゲートから離れているけど広いラウンジと、搭乗ゲートから近いけど狭いラウンジを教えてもらい、搭乗ゲートに近いラウンジの方に入ったが、本当に狭かった。

トイレもラウンジの外で、最寄りのトイレは工事中で少し離れたところにあった。

朝食食べたばかりだし、機内食もあるのでラウンジでは水とポテチを少々頂いた程度でのんびり過ごし、搭乗ゲートに向かう。

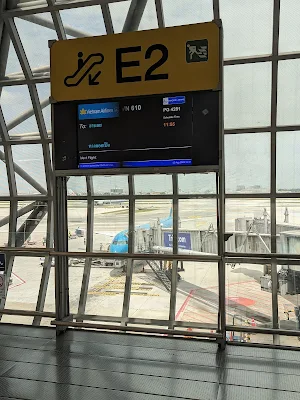

搭乗ゲート到着。

いざ搭乗。機材はLCCでおなじみなA321

座席は個別モニタが無い感じ。

フットレストがあるにはあるが、高さ調整は不可。

乗り込んでしばらくするとCAさんがおしぼりとウェルカムドリンクを持ってきてくれた。

ウェルカムドリンクはシャンパンとアップルジュースとレモンミントウォーターの3択。

レモンミントウォーターを頂きながら平民の搭乗を眺める。

途中、地上スタッフが乗り込んできて賑やかになったが、なんだかんだで無事出発。

機内食メニューの配布は無く、口頭でメニューを言ってその場で選択する感じ。

英語力が無いため、CAさんのメニュー説明の2割くらいしか聞き取れないが、聞き取れた単語からビーフかチキンの選択っぽかったので、ビーフを選択。

ドリンクはミネラルウォーターを。食後にコーヒーをお願いしたつもりだったのだが、全部一緒に出てきた。。。。

ちなみにこの日のビジネスクラス搭乗客は自分を含めて4人。

一人はメタボまっしぐらの中年男性で、残りは若いカップル。

どういう経緯でビジネスクラスに搭乗しているのか分からないのだが、若いカップルは機内食も食べずに毛布を貰ってひたすら寝ていた。

貧乏根性丸出しで搭乗するおいらみたいな奴もいれば、機内サービスをほとんど受けない乗客もいて、ダイバーシティを感じた。

というか、自分も機内サービスいらねーよって感じるくらい日常的にビジネスクラスに乗りたい。

バンコクからハノイまでは約2時間弱のフライトなので、機内食を楽しんでしばらくしているとすぐに降下が始まる。

シートベルト着用サインが出ても、CAはグラスの回収もしなければ座席の背もたれの注意もせずなんとも緩い感じだった。

ハノイに無事着陸するも、沖止めの刑となった。

近くで飛行機の写真が撮れるとウキウキするのもつかの間。ビジネスクラスは専用バスで最優先でターミナルに送られるのでした。

一応、ビジネスクラス専用送迎バスから1枚だけ撮っては見た。

実はこの日、事前にKLOOKでファストトラックと空港送迎の予約を入れていた。

飛行機降りたところで自分の名前のプレートを持ったスタッフがいると思っていたのだが、そんな人は見当たらず、一抹の不安を抱えながら入国審査エリアに近づくと、400~500人くらいの長蛇の列が。

普通に待ったら2時間コースだなーって思っていると、ベトナム航空のカウンターがあって、ちゃんと自分の名前が書かれたプレート(というか紙)を持ったスタッフがいてくれた。

名乗り出るとちょいと待たされたのち、ビジネスクラスで一緒だったメタボ中年とともにベトナム航空のスタッフに連れられて壮絶な公認割込みが敢行された。

メタボ中年はベトナム国籍かASEAN枠っぽく、途中で分かれた。

自分はというと、ベトナム航空のスタッフのお陰で無事入国審査で待つ数百人の乗客を全員抜いて、待ち時間なしで入国を果たし、無事送迎スタッフの元に送り届けてもらえた。

凄すぎて写真を撮る行為をすっかり忘れていたが、ファストトラックは時間を買う有効な手段と感じた。

【Playback of flight VN610 on 12 AUG 2023】