LINE はユーザー数が 8,400万人、日本人口の約7割が利用しているという巨大なチャットツールです。メールや電話より手軽にコミュニケーションが取れることから、業務連絡にも LINE を使っている会社も多く存在します。

操作性・利便性が高い一方で、LINE を業務利用することは

「シャドーIT」という状態にあたり、情報セキュリティ上のリスクを抱えています。

この note では会社が LINE を業務利用してはいけない理由について解説します。ユーザー数の多い LINE を例として挙げていますが、これは会社で管理ができないツール全般に置き換えることが可能です。

シャドーIT全般に対するリスクであり、LINE 自体の危険性を指摘するものではありません。

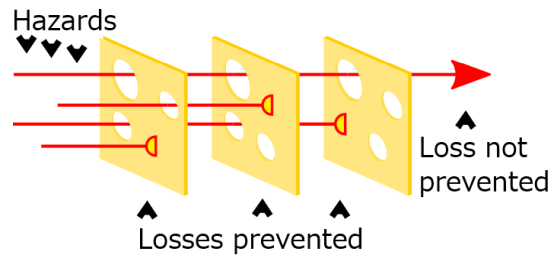

シャドーIT とは

会社には多くの社内ITツールがあります。例えば Microsoft 365(Word、Excel、PowerPoint など)や、G Suite(Gmail、Google スプレッドシート、Google ドライブなど)、Slack 、Zoom などです。

これらは主に 組織の情報システム部門がライセンスの購入・割当を行い、アカウントをメンテナンスし、監査ログを取得しており、

会社によって「管理」されています。

一方、個人的に利用しているツールやサービス、個人で購入・契約しているライセンスなど

会社が把握・管理せず業務利用される「IT」をのことをシャドーITと呼びます。LINE や Facebook Messenger、最近だと Discord などが使われていることもあります。

当然それぞれの「管理」は個人に委ねられているため、

会社として「管理」できません。

では会社として「管理」できないと何がダメなのでしょうか。

ライセンスの管理を行えない

社内ITツールは、情報システム部門が組織に最適なライセンスを必要な数だけ購入し、必要な社員に対して割当を行っています。LINE に関してはライセンスという概念はありませんが、有償ソフトウェアにおいてライセンスを適切な数購入せず、複数人で使い回すことが不正利用となることもあります。

また

「個人利用」「学生・コミュニティ利用」は無料でも、「法人(商用)利用」が有償、または別途契約が必要というケースもあります。無料のツールだと思って業務で利用していたら

意図せず不正利用してしまっている、というケースもあります。

アカウントの管理を行えない

■ アカウントの停止ができない

社内ITツールは、社員の入社や部署異動、特定のワークフローでの申請によって、アカウントをメンテンスしています。社員が退職、または休職すると、その人が利用していたアカウントは直ちに停止されます。

メールやチャットツールでの社内連絡、顧客・取引先との連絡には多くの機密情報が含まれています。これらの情報を退職者が閲覧できてはなりません。アカウントが停止されることで、退職者アカウントからはメールやチャットツール、ファイルストレージなどにアクセスすることができなくなり、社外秘などの

機密情報の持ち出しや、意図しない情報流出を防ぐことができます。

しかし、

社内連絡や顧客・取引先との連絡が LINE などの個人ツールで行われていた場合はどうでしょうか。LINE アカウントは個人で作成し管理しているもので、

退職時に情報システム部門がアカウントを停止することができません。退職後もその人の LINE には機密情報が残り続けます。

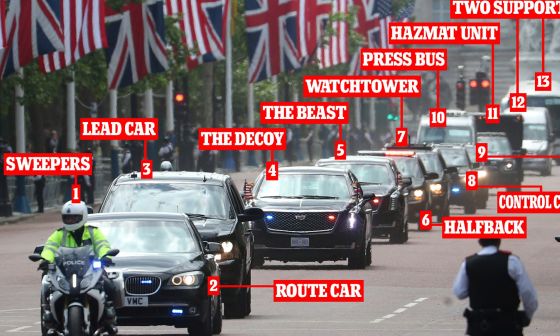

■ 紛失・盗難に対応できない

LINE を利用しているスマートフォンを紛失、または盗難の被害

LINE を利用しているスマートフォンを紛失、または盗難の被害にあってしまった場合はどうでしょうか。会社支給の端末であれば、MDM(モバイルデバイス管理)がインストールされており、情報システム部門からリモートでのロックや、ワイプ(初期化)をすることができます。

個人所有の端末で LINE を業務利用している場合、リモートでのロック、ワイプを行うことができず、情報流出に繋がる恐れがあります。

Slack や Gmail を個人所有の端末にインストールし、ログインすることを許可している組織も多いと思います。これらのアカウントは情報システム部門で管理をしているため、

紛失・盗難の申告を受け次第アカウントを停止し、ログインできなくすることで情報を守ることができます。

■ パスワードをリセットできない

最近はSSO(Single Sign On)によって、社内ITツール個別でパスワードを持っているケースも少なくなってきていますが、

パスワードを忘れてしまった、何度も間違えてロックされてしまった、と情報システム部門に問い合わせたことが一度はあるのではないでしょうか。

社内ITツールであれば、

管理者からパスワードをリセット(初期化)したり、ロックを解除することが可能です。一方、LINE など会社で管理できないITツールの場合は、

自分自身でパスワード再発行の手続きを踏む必要があります。

■ 誤送信のリスクがある

プライベートで利用しているアカウントを業務利用している場合、社内連絡や、顧客・取引先に送るはずのトークやファイルを

誤って友人など関係外の人へ送信してしまい、情報流出してしまうリスクがあります。

とくに LINE の表示名は

本名フルネームではなく、ニックネームや名字だけ、名前だけといった場合も多く誤送信リスクが高いです。

■ 年齢確認が行えない

これは LINE 特有の話です。個人所有の端末でプライベートのアカウントを使いたくないので、会社支給の端末に LINE をインストールして業務用 LINE アカウントを作りたい、というケースです。

LINE は子どものトラブル防止のため、

年齢確認を行わないと全ての機能を利用することができません。年齢確認は通信キャリアを通して行われます。

Softbank であれば my Softbank にログインにする必要がありますが、このログイン ID とパスワードは情報システム部門など管理者しか知りえないため、

自身で年齢確認を行うことはできません。

監査ログを取得できない

社内ITツール上で行われている情報は各組織のポリシーにより、一定期間ログが取得・保管

社内ITツール上で行われている情報は各組織のポリシーにより、一定期間ログが取得・保管されています。常に監視をしているわけではありませんが、内部不正の疑いがあるなど有事の際には、ログの内容を確認することがあります。

とくに LINE の場合、プライベートでも利用しているツールであるためメールよりも

心理的な距離が近くなり、公私の区別がつきにくくなります。上司や顧客・取引先から休日など業務時間外にも連絡がくる、

パワハラやセクハラなどのハラスメント行為が行われる恐れもあります。会社で管理している社内ITツールであればこれらも

全て監査ログに残るため、社員を守ることができます。

おわりに

上記の通り、LINE などの個人ITツールを業務利用する「シャドーIT」は多くの情報セキュリティ上のリスクを抱えています。これらは情報システムの専任者のいないスタートアップ企業や、急成長したベンチャー企業、少人数の店舗などで内部統制が追いついておらず、起こりうる状態です。

本来は全社員が利用できるメールを使って連絡を使うことが理想ですが、

メールより手軽にコミュニケーションを取りたい、という思いで LINE での連絡を希望する顧客・取引先もいます。

これに対しては LINE WORKS など、情報システム部門で管理が可能な社内ITツールを検討しても良いと思います。

シャドーIT対策は闇雲に利用を禁止するだけでは、いたちごっこになりがちです。社員は個人ITツールを利用する前に情報システム部門へ相談すること、

情報システム部門はそのリスクを説明した上で、適切な社内ITツールを展開することが求められると思います。