雑記系ブログ。セキュリティとか、マイルとか、投資とか、、、 / Miscellaneous Blogs. Security, miles, investments, etc

「クラウド利用でインフラ費用 2 倍」クラウドコンピューティングの不都合な真実 / The Cost of Cloud, a Trillion Dollar Paradox(転載)

セキュリティ対策状況開示の良見本「東芝グループ サイバーセキュリティ報告書2021」(転載)

SPGアメックスの使い道再考

八木エミリーさんという、超美人の不動産投資家がいる。

先日本を出版されたということで、セミナーに参加してみた。

自身は芦沢さんを勝手に師匠と仰ぐ中古区分をメインとしており、エミリーさんと不動産投資の領域は異なるのだが、非常に勉強になるセミナーだった。

何が勉強になったかというと、計画の立て方や行動力である。

エミリーさんは10年や1年の単位で、健康(人間ドッグ受診するとか)、人間関係(家族とか)、仕事、趣味(〇〇に旅行に行くとか)、金融(投資、資産運用)のカテゴリで計画を立てて実行されている。

1年単位での計画については、自身も内藤忍さんが提唱する100のリストをやっているが、このカテゴリ分けの整理が進んだという点で非常に勉強になった。

で、最も大きな学びだったのが毎年誕生日にホテルに籠って10年計画や1年計画を見直すという点、そして、そのホテルの宿泊にSPGアメックスの特典を活用しているという点であった。

SPGアメックスはマイラー界隈では非常に有名なカードなのだが、個人的にはこの宿泊特典の活用が義務のように感じられ、これまで避けてきた。

エミリーさんのように、誕生日に諸々の将来的な作戦会議を兼ねて1泊使うというのはストレスフリーで非常に良い使い方なのではなかろうか?

誕生日がオフピークとかぶっていれば、こんな素晴らしい使い方は無いかもと感じ、SPGアメックスを見直してみようと感じた今日この頃である。

現代版の「はたらく」の定義を考えてみる(転載)

多くの人々に

- 「はたらく」=「サラリーマン」

- 「はたらく」=「組織に属する」

という固定観念が存在しているように感じます。

たしかに戦後・高度成長期・現代に至るまでは、その通りでした。

戦後の日本人の暮らしが克明に描かれた書籍「花森安治選集」にはこんな描写があります。

昭和12年そのころ、同級生と会うと「会社」という言葉が出た。誰もどんなところか知らなかったがとてもいいところらしかった。

1958年はこうだったのです。現代の若者に会社のイメージを聞くと、まったく別の答えが返ってくるでしょう。

それだけ時代背景・社会背景の違いというのは大きいのです。

では現代における「はたらく」とは、どんなものがしっくり来るでしょうか。

私は原義に立ち返って「傍(はた)をらくにする」ことかなと思います。

周囲を楽にしたり、知を共有したり、なにかを与えることでだれかの光になったり。

たとえば、

- 親が体力的にすべて草刈りや雑草を抜けない時に子が精力的に代わって作業することも、はたをらくにすることでしょう。

- 農業を学んで、その過程で得たことを共有することも、はたをらくにすることでしょう。

- 資産運用など、自分の得意な分野について人々の相談に応えることも、はたをらくにすることでしょう。

- 専業主婦・専業主夫の方々は、「家族というはた」をらくにしているでしょう。

社会や人々になんらかの還元をすることは、なにも組織でしか成しえないことではありません。個人に人的資本・経験・知識・実践・学習があれば、成しえることです。

FIRE(Financial Independence Retire Early)も、「Retire」は「サラリーマンを辞めること」とほぼ同義でしょう。なぜなら、現代に至るまで「はたらく=サラリーマン」という図式が支配的だったので「リタイアする=サラリーマンを辞める」という図式も同時に成り立ちます。

つまり、「FIRE=はたらかない」ことを一義的に意味するわけではありません。現代風に言えば「FIRE=経済的に自立した上で、自由に生きる」という「自由」の中に「はたをらくにする」ことも当然含まれうるということです。

もういちど、はたをらくにする例を見てみましょう。

- 親が体力的にすべて草刈りや雑草を抜けない時に子が精力的に代わって作業することも、はたをらくにすることでしょう。

- 農業を学んで、その過程で得たことを共有することも、はたをらくにすることでしょう。

- 資産運用など、自分の得意な分野について人々の相談に応えることも、はたをらくにすることでしょう。

- 専業主婦・専業主夫の方々は、「家族というはた」をらくにしているでしょう。

上記の活動は、GDPという尺度で測ることはできません。当然ながら、人々の幸福もGDPで測ることはできません。

私たちはいつのまにか、GDP・利益・貨幣という数字に使われる側になってしまっていると思います。

その極致として、長時間労働・ブラック企業・過労死などの社会現象として表出したのだと思います。

資本による「利潤の最大化・効率化」といった要請を受け、いつのまにか資本に使われ、GDPという数字を追い求めているうちに、人々の日常・文化・牧歌的な幸福が毀損されていたのです。

都市でサラリーマンをすると、概して「満員電車に揺られて、会社ではパソコンと対峙し、疲れた身体で家を往復する」側面が少なからずあります。

これは、「効率化・利益の最大化・GDP(付加価値)の増大」には貢献します。

しかし、人間の幸福に貢献しているのでしょうか。

農業・林業・漁業・除雪・エッセンシャルワーカーなど、たとえGDPの貢献には限定的でも、

「作物や魚を取って余った分は近所で譲り合って、農作業を終えれば各人が園芸・スポーツ・文化活動など趣味に精を出して、温泉や地域コミュニティ・自然の中で仲間や家族と語らう」方が、よほど人間の幸福に貢献すると私は思います。思いますというか実感しています。

こういった生活は、貨幣・利益・効率化といったものに過度に依拠していないのです。それは、人間の幸福、そしてなにかに追われない生活に寄与すると実感しています。

時代や技術は移り変わっていくので、社会的な定義よりも、自分で時流に即して再定義をするぐらい主体的に生きることが、ますます重要になってくる時代だと思います。

私たちは、資本主義社会・自由主義経済に生きるあまり、貨幣・GDPを尺度としたものにどっぷり漬かって依存しすぎているのではないでしょうか。

近代資本主義は消費を肯定的にとらえます。「消費しないと経済は回らない」、果たして本当にそうでしょうか。物質消費の裏には、有限である地球資源の消費があることは忘れられがちです。

私は休暇を取っては、自然豊かな土地に滞在したり、登山したりしていました。そういう形で、実態が見えにくい数字とは距離を取って、人間本来の豊かさに資する自然との距離を近づけていました。

技術革新が進めば進むほど、そういった人間本来の活動の希少性と重要性が増していく、そう確信しています。

スポーツクラブNAS、ランサムウェアの被害を報告 / Sports Club NAS Report Ransomware Incidents(転載)

JP: Sports Club NAS and Concrete Manufacturer Ito Yogyo Both Report Ransomware Incidents

大和ハウスグループの子会社であるスポーツクラブNASは、以下の声明を発表した。弊社サーバーへの不正アクセスに関するお詫びとご報告

2021年4月2日、弊社のサーバー(以下「本件サーバー」といいます。)に対する外部からの不正なアクセスにより、弊社の一部の店舗(計9店舗)で運用しておりました会員管理システム(以下「本件システム」といいます。)に障害が発生いたしました。皆様に多大なるご迷惑とご心配をお掛けいたしますこと、深くお詫び申し上げます。また、システム復旧の検討、情報漏洩の調査ならびに本件サーバーに保管されていた個人情報の抽出・精査に時間を要し、ご報告が大変遅くなりましたこと重ねてお詫び申し上げます。

調査専門会社により調査を行ったところ、今回本件サーバーが感染したランサムウェアが情報を窃取するタイプのものではないということもあり、調査専門会社からは2021年5月18日時点において、お客様等の情報が外部サイトにおいて公開されている事実は確認できていないとの報告を受けております。

今後も、当面の間、外部の調査専門会社の協力のもと、外部サイトにお客様等の情報が公開されていないかの調査を行ってまいります。

なお、現在まで、お客様等の情報が利用されたことによる二次被害は確認されておりませんが、本件に関するお問い合わせ等の情報の集約のため、コールセンターを設置いたしました。万一、不審なメール、電話等がございましたら、大変お手数ですが末尾のお問い合わせ先までご一報いただけますようお願い申し上げます。

今後の調査等によって、お客様等の情報の漏洩が確認された場合は、改めてご報告させていただきます。

なお、多数の方からのお問い合わせが集中することが予想されます。多く寄せられるご質問やお問い合わせの内容によりましては、書面(電子メールを含みます。)または弊社のホームページへの掲載により回答させていただく場合がございます。何卒ご理解を賜りますよう、お願い申し上げます

この投稿の残りの部分では、サーバー上の情報に関する具体的な詳細と、データが流出したとは考えられない理由が述べられています。影響を受けた人の数については、サーバー上に情報を持っていた人の数は以下の通りです。

会員情報:

150,084人

(クレジットカード情報を含む34,920人)

- 氏名、住所、生年月日、性別、電話番号、会員番号、メールアドレス、緊急連絡先 、クレジットカード情報、口座情報、勤務先(氏名、住所、電話番号)のいずれかまたは複数

従業員の情報:

460名

- 氏名、生年月日

声明の全文や詳細については、同社のウェブサイトをご覧ください。

海外FXで証拠金をクレジットカード払いで口座に入金。ポイントを貯めるお得技(転載)

海外FXで証拠金をクレジットカード払いで口座に入金。ポイントを貯めるお得技

FXトレードをする個人投資家の方も少なくないと思います。今回はFX口座への入金でクレジットカードのポイントを貯める方法を紹介します。

海外FX会社では、証拠金の入金に「クレジットカード払い」が使えます。

国内のFX会社の場合、口座に入金するのは基本的には銀行振込みです。しかし、海外のFX会社の場合、銀行振込みも利用できるのですが、海外のFX会社の口座は海外の銀行にあるため「海外送金」になってしまうのです。「海外送金」の場合は、海外送金手数料が1回につき3,000円~5,000円程度かかってしまうのです。

これは大きなデメリットになってしまうため、海外FXの会社では、クレジットカードで海外のお店で買い物ができるのと同じように、クレジットカード払いで、FX口座に入金できる仕組みを用意しています。

つまり

FXトレードに利用する証拠金の入金額に対して、ポイントが付与される

ことになります。

ポイント還元率1.0%のクレジットカードで50万円のFXトレード用資金を入金すれば、それだけで5000円分のポイントが貯まるのです。

これが海外FXでクレジットカードのポイントを貯めるおすすめの方法なのです。

ただし、海外FXのクレジットカードの入金は、1年以内に出金をするとキャンセル扱いになるので、注意が必要です。

50万円のクレジットカード払いでの海外FX口座に入金をして、1カ月後に10万円出金しようとすると、10万円のクレジットカード払いがキャンセル扱いになり、実質40万円のクレジットカード払いが発生したことになります。

この場合は、ポイントが40万円分しか付きません。

海外FXの出金方法は、海外送金やペイパルなどが利用できるのですが、クレジットカードでの入金のときはその入金額に達するまでは優先的にクレジットカードによるキャンセル出金処理になってしまうのです。

クレジットカードで入金して1年間出金をせずに継続していると、クレジットカードのキャンセル処理はできなくなるため、入金が確定されポイントも付与されます。この後であれば、出金方法は海外送金やペイパルが選択できるので、ポイント分をゲットすることが可能になります。

糖質制限食の通販サイトに不正アクセス - クレカ情報が流出(転載)~想定損害賠償額は1億円程度か~

通信販売サイト「糖質制限食の専門ショップ 糖質制限ドットコム」が不正アクセスを受け、クレジットカード情報が外部に流出し、悪用された可能性があることがわかった。

同サイトを運営する京都高雄倶楽部によれば、同サイトの脆弱性を突く不正アクセスがあり、決済アプリケーションを改ざんされたもの。

2020年1月28日からクレジットカード決済を停止した2021年1月15日までに同サイトで利用されたクレジットカード情報が外部に流出し、不正に利用された可能性がある。対象となるのは、3877人の顧客で、利用したクレジットカードの名義、番号、有効期限、セキュリティコードが被害に遭った可能性がある。

1月15日にクレジットカード会社から情報流出の可能性について指摘を受け、問題が発覚。個人情報保護委員会には2月4日に報告し、翌5日に警察に相談した。

外部事業者による調査は3月22日に完了。顧客に対しては、6月16日よりメールで個別に連絡を取り、経緯を説明するとともに謝罪し、クレジットカードにおいて身に覚えのない請求が行われていないか注意するよう呼びかけている。

カフェ関連商品を扱う通信販売サイトに不正アクセス(転載)~想定損害賠償額は3200万円程度か~

カフェ関連の商品を扱う通信販売サイト「Daiichi F&Lオンラインショップ」が不正アクセスを受け、クレジットカード情報が流出し、悪用された可能性があることがわかった。

同サイトを運営する大一電化社によれば、不正アクセスにより決済アプリケーションが改ざんされたもので、2020年3月3日から2021年2月12日にかけて新規に入力されたクレジットカード情報が流出し、不正に利用された可能性があることが判明したという。

対象となるのは、顧客1246人が入力したクレジットカード情報最大2551件。クレジットカードの名義、番号、有効期限、セキュリティコードが流出した可能性がある。2月10日にクレジットカード会社から決済代行会社に連絡があり、同社では2月12日に情報が流出した可能性を把握したという。

外部事業者による調査は5月20日に完了し、6月10日に個人情報保護委員会へ報告。同日警察にも被害を申告した。対象となる顧客に対しては、6月17日よりメールや書面で経緯を説明し、謝罪を行っており、身に覚えのない請求がないか確認するよう注意を呼びかけている。

同社は、セキュリティ対策や監視体制の強化を行い、再発防止を図るとしており、今回不正アクセスを受けたサーバやシステムについては破棄したと説明。異なるサーバやカートシステムを導入したあらたなサイトを立ち上げたという。今後クレジットカード会社の承認を経てクレジットカード決済を再開する予定。

賃貸契約で、契約締結&諸費用支払後、入居前キャンセルを行ったらどうなったか(事例紹介)~大手サイトの記事でも事実とは限らない~

パートナーと同棲をしようということになり、賃貸アパートを探して契約締結を行ったものの、同棲に向けた準備の中でお互いの価値観や性格に決定的な乖離があることが判明し、同棲は白紙に戻し、賃貸契約もキャンセルすることとなった。

賃貸契約を締結し、必要な費用を支払った後、入居前の段階でキャンセルすると、支払った費用はいったいどうなるのだろうか?

ネットで検索してみるといくつかの事例が見つかる。

やむを得ない事情で入居前にキャンセル……。賃貸契約後に解除するには

代替どこも同じような感じで、下記のような感じとなる。

- 敷金:返金可能性大(入居しており、原状回復の必要がある場合は償却した額を返金)

- 礼金:大家次第だがほぼ絶望的(返金の必要なし)

- 家賃(前家賃):入居していなければ返金可能性大。入居していれば経過日数に応じて日割りで帰ってくる可能性あり

- 仲介手数料:不動産屋次第だが、ほぼ絶望的(返金の必要なし)

- 火災保険料:保険会社次第(サービス約款に準ずる)

賃貸契約書に押印している時点で完全に不利な状態に変わりなく、敷金と前家賃程度を取り返せれば御の字かと思っていた。

が、結論としては下記のようになった。

- 敷金:全額返金

- 礼金:全額返金

- 家賃(前家賃):全額返金

- 仲介手数料:振込手数料をいた金額を返金

- 火災保険料:全額返金

何ともうれしい誤算だった。

一応いろいろ調べてみたところ、賃貸契約には民法的な解釈の仕方と宅建業法的な解釈の仕方があるようである。

一般的な賃貸契約の流れは概ね下記となる。

①入居申し込み(ある場合は申込金の支払い)

↓

②審査・契約書の作成&室内清掃などの準備

↓

③重要事項説明

④契約書に署名捺印

⑤契約金(前家賃、敷金・礼金など)の支払い

↓

⑥鍵の受け渡し、契約書交付

⑦入居、引っ越し

さて、どこのタイミングでっ契約締結となるだろうか?

民法上の解釈では④が契約締結となる。

一方、宅建業法上は⑥が契約締結となる。

今回は宅建業法上の解釈が優先されたか、不動産屋さんと貸主が善良だったというところだろうか?

ちなみにネットでいろいろ検索しても借主視点の有益な情報は少なく、唯一参考になったサイトのリンクを貼っておく。

あと、SUUMOのような大手サイトの記事でも事実かどうかは疑ってかからないといけないと感じた。

スマホ運用のセキュリティ対策チェックシートに新版(転載)

日本スマートフォンセキュリティ協会(JSSEC)は、スマートフォンの導入や運用、利用停止の各段階においてセキュリティ面より考慮すべきポイントについて取りまとめた「対策チェックシートII」を公開した。

同チェックシートは、あらたにスマートフォンを活用したり、情報セキュリティポリシー全体の見直しを実施する際、セキュリティ要件として検討すべきポイントを網羅的にまとめたチェックシート。スマートフォンを導入したり、セキュリティポリシーの策定、運用などを行う責任者の利用を想定している。

同協会が2014年3月に発行した「スマートフォン&タブレットの業務利用に関するセキュリティガイドライン 第2版」とあわせて提供してきた「対策チェックシート」の改訂版にあたる。

「NIST Cybersecurity Framework(CSF)」の分類と一致した50項目からなり、A3ファイル1枚の両面に収まるようデザイン。対策を網羅的にカバーしつつ、ポリシーの採用状況や理由など、自組織の状況を記録するスペースも配置した。

同チェックシートを取りまとめた同協会利用ガイドラインワーキンググループでリーダーを務める松下綾子氏は、「働き方改革や個人情報の取り扱いなど社会情勢を反映した」と変更点を紹介した。

「NIST CSF」の5機能にあわせて項目を再構成したことから、「防御」が中心だった従来の構成から、「検知」や「対応」「復旧」などの項目を充実させ、網羅的にチェックが行えるようになったと説明。PDFファイルにくわえ、自由にカスタマイズができ、書き込みも行える「Excel形式」のファイルも用意しており、セキュリティ対策にぜひ活用してほしいと呼びかけている。

総務省「テレワークセキュリティガイドライン(第5版)」公開、意見募集と回答も併せて公表(転載)~個人的には「テレワーク」ではなく「リモートワーク」でお願いしたい

総務省は「テレワークセキュリティガイドライン(第5版)」(案)に対する意見募集の結果と当該ガイドラインを公表した。同省では2月15日から3月5日までの間、「テレワークセキュリティガイドライン(第5版)」の案について広く意見を募集しており、その結果、法人3件、個人・匿名17件の計20件の意見の提出があった。

同省では、企業等がテレワークを実施する際のセキュリティ上の不安を払拭し、安心してテレワークを導入・活用するための指針として「テレワークセキュリティガイドライン」を策定、2004年12月に初版を公表し、その後も改訂を行ってきた。

今回、公開した第5版では、オンライン会議を含めたテレワーク導入が拡大し、クラウドサービスの普及やスマートフォンの活用等が一層進展するなど、テレワークを取り巻く環境の変化するとともに、サイバー攻撃の高度化等によるセキュリティ動向の変化を踏まえ、全面的な改定を行っている。

意見募集では株式会社ブロードバンドセキュリティから、テレワークで脆弱になりがちな、テレワーク環境のネットワークセキュリティや物理セキュリティについて、独立した節を設けて説明すべしとの指摘があり、同省ではガイドラインに自宅でのセキュリティ対策等について追記している。

また一般社団法人新経済連盟事務局からは、「テレワークセキュリティガイドライン」そのものについて「事業の効率的かつ健全な発展」という観点から、マネジメントやカルチャーについても言及し、本当の意味でテレワークを推進する立場にたったガイドラインとすべきという意見があり、同省ではテレワーク総合情報サイト( https://telework.soumu.go.jp/)を開設している他、関係省庁とも連携しつつその推進に取り組むと回答している。

CompTIA CySA+に合格するためのヒントとリソース / Tips and resources for passing CompTIA CySA+(転載)

先日、何度も予定外のことがあったにもかかわらず、CompTIA CySA+ CS0-002試験を無事に終了し、認定を受けることができました。

これは決して簡単な試験ではありませんでしたが、十分な時間をかけて勉強し、実践的な準備をすれば達成可能な試験です。

CompTIA CySA+は、CompTIA IT認定資格ロードマップのAdvancedカテゴリーに属しており、これより上位の資格はエキスパートのCASP+のみです。

CySA+の推奨前提条件は、Network+、Security+または同等の知識を持ち、3~4年以上の情報セキュリティまたは関連する実務経験を持つことですが、実際にはそうではありません。

すべては、あなたがどれだけ自習する気があるか、どれだけ規律を守れるかにかかっています。そして、あなたがどれだけその分野に精通しているかです。

"CompTIA CySA+認定資格の取得者は、セキュリティ分析、侵入検知、対応に対応するスキル、知識、能力を備えています。CompTIA CySA+アナリストは、データ分析を行い、その結果を解釈して、組織の脆弱性、脅威、リスクを特定する能力と、システムを安全に保護するためのスキルを証明しています。"

使用した学習教材:

- Jason Dion’s Udemy CompTIA CySA+ (CS0-002) Complete Course & Practice Exam

- Jason Dion’s Udemy CompTIA CySA+ (CS0-002) Practice Certification Exams

- Measureup’s CompTIA Practice Test CS0-002 CySA+ (このテストセットは高価なので、もっと安価な代替品があります。)

- CompTIA CySA+ CS0-002 Certification Study Guide (私はこの本を無料で入手しました。もしそうでなければ、160ドルも払うことはなかったでしょう。このような安価な代替品を見つけることができます。)

- Exam Topics CompTIA CS0-002 Exam Actual Questions (無料のリソースですが、キャプチャーに悩まされています。また、このサイトで提供されている公式回答の多くは間違っているようなので、各質問の下にあるディスカッションを読み、他のソースで回答を裏付けるようにしてください。)

試験の目的は以下の通りです:

そして、勉強中に取った自分のメモは以下の通りです(内容が膨大で時間がないため100%ではありませんが、おそらく75%は完成していると思います):

前述のように、私はExam Topicsの無料テストにも参加しました。私は自分の知識と理解の範囲内で質問に答えようとしましたが、それは時に難しいものでした。

編集:CompTIAが例題のいくつかを好ましくないと見なすかどうかの曖昧さを避けるために、以下のファイルを削除しました。この件に関しては、慎重に判断した方が良いでしょう。

CySA-002-Exam-Topics

上記のファイルの完全性を確認したい場合は、それぞれのMD5ハッシュを同じ順序で示します:

- da4ca9b60b98697cd827ec1556f23eaf

- 10cc91c775368fbdd21287c87e0a2aa9

- e20d45793b4675261f76312c07be9c02

試験のコツ:

- 試験時間は165分で、すべての問題を解答、修正、復習するのに十分な時間があります。

- 最初に少なくとも3つの大きな実践的なシミュレーション問題が出題されます。これらの問題に最も時間を費やすことになるでしょう。私はそれらを最後まで残しました。

- 私の意見では、最も重要なドメインは、「Security Operations & Monitoring」と「Threat & Vulnerability Management」です。これは、私が最も時間をかけて準備した分野であり、全試験問題の50%近くがこの分野に集中しています。

- 問題に「For Review」のマークを付けて、後から見直すことができることを利用します。私はまず、絶対に答えを知っていると確信している問題を解いていきました。それ以外の問題は2回目に回しました。

- 問題の文言を何度も何度も読み返してください。多くの質問は数段落の長さで、「特定のモデルに含まれないものは何か」や「イベントXの最も少ないマイナス/プラスの結果は何か」など、特定のシナリオの文脈でトリッキーな方法で質問されています。

- いくつかの質問では、ファイアウォールやその他のツールからのインシデントログの読み取りに関する様々な側面を取り上げました。ログの読み方についてはよく知っておく必要があります。

- nmapのようなユーティリティーや、コマンドラインから出力されるものに関する質問もあります。それらを実際に使って練習してみてください。WindowsとLinuxの両方で。

- WiresharkからQualysやProwlerのようなあまり知られていないものまで、様々なツールとその機能(または機能しないもの)に関する一般的な質問に出くわします。これらのツールが何のためにあるのか、少なくとも高いレベルで理解していること。

- よく知られているポートと登録されているポートを確認してください。これは Network+ の領域のように思えるかもしれません。ポートやそこで使われるサービスについて間接的に質問されることがあります。

- 特定の質問について疑問がある場合は、コンプライアンス/リスク管理の考え方に立ち返ってください。すぐに答えが見つからないような一般的な質問では、リスク、攻撃対象、暗黙の脅威を最小限に抑えるための対策が問われることがほとんどです。

2021年のGlobal Threat Intelligence Report発行。ハッカーが世界の情勢の変化とリモートワークに伴う脆弱性を活用し、重要な産業を標的にしている(転載)

2021年のGlobal Threat Intelligence Reportを発行いたしました。ハッカーが世界の情勢の変化とリモートワークに伴う脆弱性を活用し、重要な産業を標的にしていることを明らかにしています。 bit.ly/3b2AiX2 #GTIR2021 #cybersecurity

NTT Ltd.は、本日、2021年版グローバル・スレット・インテリジェンス・レポート(GTIR)を発表しました。このレポートでは、ハッカーが世界的な不安定化を利用して、基幹産業やリモートワークへの移行による共通の脆弱性を狙っていることを明らかにしています。医療、製造、金融の各業界では、攻撃が増加し(それぞれ200%、300%、53%)、これら上位3つのセクターの合計が、2020年の全攻撃の62%を占め、2019年から11%増加しています。

企業がクライアントポータルを利用して仮想的なリモートアクセスを提供しようとする中で、アプリケーション固有の攻撃やWebアプリケーションへの攻撃が急増し、攻撃全体の67%を占め、過去2年間で2倍以上に増加しました。医療機関は、遠隔医療やリモートケアへの移行に伴い、これらの攻撃の矢面に立たされており、この業界を標的とした敵対行為の97%がWebアプリケーションまたはアプリケーション固有の攻撃でした。

GTIRは、NTTのサイバーセキュリティアドバイザリから得られた知見をもとに、産業界のセキュリティプログラムの成熟度をスコア化したもので、スコアが高いほど、より成熟した行動計画であることを示しています。懸念されるのは、ヘルスケアと製造業の成熟度スコアが相対的に低く、それぞれ1.02と1.21であることです。これらは、2019年の基準値である1.12と1.32から減少していますが、攻撃率は大幅に上昇しています。製造業は3年間にわたってスコアが低下していますが、これは運用環境の変化と攻撃の進化が原因である可能性が高いです。一方、金融は3年連続で最高の成熟度ベンチマークスコアを示し続け、1.84となりましたが、昨年より0.02減少しました。

NTTのセキュリティ部門のCEOであるカズ・ヨザワは、「昨年、私たちは標的型攻撃やオポチュニスティック攻撃が急増すると予測しましたが、残念ながらそれはあまりにも真実であることがわかりました。これらの業界は、混乱した時代にも必要なサービスを維持するために最善を尽くしてきましたが、企業が最も必要とする時にセキュリティ基準が低下していることは憂慮すべきことです。サービスのオンライン化が進み、新しい常態に対応するためにデジタル化が進む中、企業はセキュリティのベストプラクティスを維持するために一層の注意を払う必要があります」と述べています。

マルウェアが変貌を遂げる。暗号マルウェアが急増する一方、トロイの木馬が一般的になる

マルウェアは、機能や特徴がコモディティ化している一方で、昨年は多機能なマルウェアの増加により多様化しています。世界で最も一般的なマルウェアは、スパイウェアに代わってクリプトマイナーが主流となっていますが、特定の産業に対する特定の亜種のマルウェアの使用は進化し続けています。ワームは、金融業と製造業で最も多く出現しました。ヘルスケア分野では、リモートアクセス用のトロイの木馬が、テクノロジー分野ではランサムウェアが標的となりました。 教育分野では、保護されていないインフラを悪用したマイニングが学生の間で流行したことにより、クリプトマイナーの被害を受けました。

暗号通貨市場はその代表例で、2020年に検出されるマルウェアのうち、クリプトマイナーが41%という驚異的な割合を占めています。XMRig coinminerは最も一般的な亜種で、coinminerの活動全体の約82%、特にEMEAでは約99%を占めています。

NTTのグローバル・スレット・インテリジェンス・センターを率いるマーク・トーマスは次のように述べています。"一方では、世界的な災害を利用する脅威のアクターがいて、他方では、前例のない市場の好況を利用するサイバー犯罪者がいます。どちらの状況にも共通しているのは、予測不可能性とリスクです。事業モデルの変化や新技術の導入は、悪意のあるアクターにとってチャンスであり、経験の浅い学生に人気のある暗号通貨市場の急成長により、攻撃は起こるべくして起こりました。パンデミックがより安定した段階に入った今、企業も個人も同様に、サプライチェーンを含むすべての業界でサイバーセキュリティの衛生管理を優先しなければなりません」と述べています。

2021年のGTIRのハイライト:

- 製造業に対する攻撃は、昨年の7%から22%に増加し、医療機関は7%から17%に、金融機関は15%から23%に増加しています。

- 複数の業界の組織で、COVID-19ワクチンと関連するサプライチェーンに関連する攻撃が見られました。

- COVID-19のサイバー犯罪者の日和見主義は激化し、Ozie Team、Agent Tesla、TA505などのグループに加え、Vicious Panda、Mustang Panda、Cozy Bearなどの国民国家のアクターが2020年に非常に活発に活動しました。

- 2020年に最も多く発生したマルウェアの形態は、マイナー。41%、トロイの木馬 26%、ワーム:10%、ランサムウェア:6%でした。

- クリプトマイナーは、ヨーロッパ、中東、アフリカ(EMEA)およびアメリカ大陸で多く見られましたが、アジア太平洋(APAC)では比較的まれでした。

- 南北アメリカで最も標的とされたテクノロジーはOpenSSLでしたが、APACではトップ10にも入っていませんでした。

- Schrems IIの判決を受けて、EU-USプライバシーシールドが無効になり、EUから第三国に個人データを転送する組織に追加の義務が課せられました。

- NTTの調査によると、世界の企業の50%が、クラウドサービスのセキュリティ確保を優先しており、今後18ヶ月間のサイバーセキュリティの最重要課題となっています。

本年度の報告書が、今日のサイバー脅威の状況に対処するための強固なフレームワークを企業に提供している点については、リンクをクリックしてNTT Ltd. 2021 GTIRをダウンロードしてください。

健康食品通販サイトでクレカ情報が流出~想定損害賠償額は約2.2億円か~

健康食品通販サイトでクレカ情報が流出 - 不正利用の可能性

健康食品など扱う通信販売サイト「クラウディアHP」が不正アクセスを受け、クレジットカード情報が外部に流出し、不正に利用された可能性があることが明らかになった。

同サイトを運営するクラウディアによれば、ウェブサイトの脆弱性が突かれ、決済アプリケーションが改ざんされたもの。2020年10月8日にクレジットカード会社より情報流出の可能性について指摘があり、問題が判明した。

2019年10月4日から2020年10月8日にかけて、決済に利用された顧客のクレジットカードに関する名義や番号、有効期限、セキュリティコードなど8644件が外部に流出し、不正に利用された可能性がある。

調査は2021年2月28日に完了しており、3月30日に個人情報保護委員会や警察に報告を行った。顧客に対しては、6月14日よりメールや書面を通じて連絡を取り、身に覚えのない請求が行われていないか、確認するよう注意を呼びかける。

Kali Linux 2021.2 リリース / Kali Linux 2021.2 Release (転載)

- Releasing Kaboxer v1.0 - Introducing Kali Applications Boxer v1.0! Applications in containers

- Releasing Kali-Tweaks v1.0 - Our way to make it easier to configure Kali Linux to your taste

- Refreshed Bleeding-Edge branch - We did a complete make over for our backend that produces packages for the latest updates

- Disabled privileged ports - Opening a listener on ports 1024/TCP-UDP and below no longer requires super-user access

- New tools added - Ghidra & Visual Studio Code. Along with CloudBrute, Dirsearch, Feroxbuster, pacu, peirates, & Quark-Engine

- Theme enhancements - We added a way to quickly swap between double & one-line terminal prompt and made Xfce4 Quick launch + file manager tweaks

- Desktop wallpaper & login background updates - Default images have changed with more to choose from

- Raspberry Pi images recharged - RPi 400 fully supported, built-in bluetooth working, & first-run wait time dramatically reduced

- Kali NetHunter support for Android 11 - Android 11 support and various other improvements for our NetHunter platform

- More Docker support - Now supporting ARM64 & ARM v7 (along with previous AMD64)

- Parallels support - Kali is fully supported for Apple M1 users who have Parallels

- Various bug fixes - Pkexec patched, Wireshark permissions, command-not-found issues, & more accessibility features are all resolved

Introducing Kaboxer v1.0 (Again)

- Covenant - Daemon using server/client network model

- Firefox (Developer Edition) - Big GUI desktop application

- Zenmap - Legacy libraries (Python 2) application

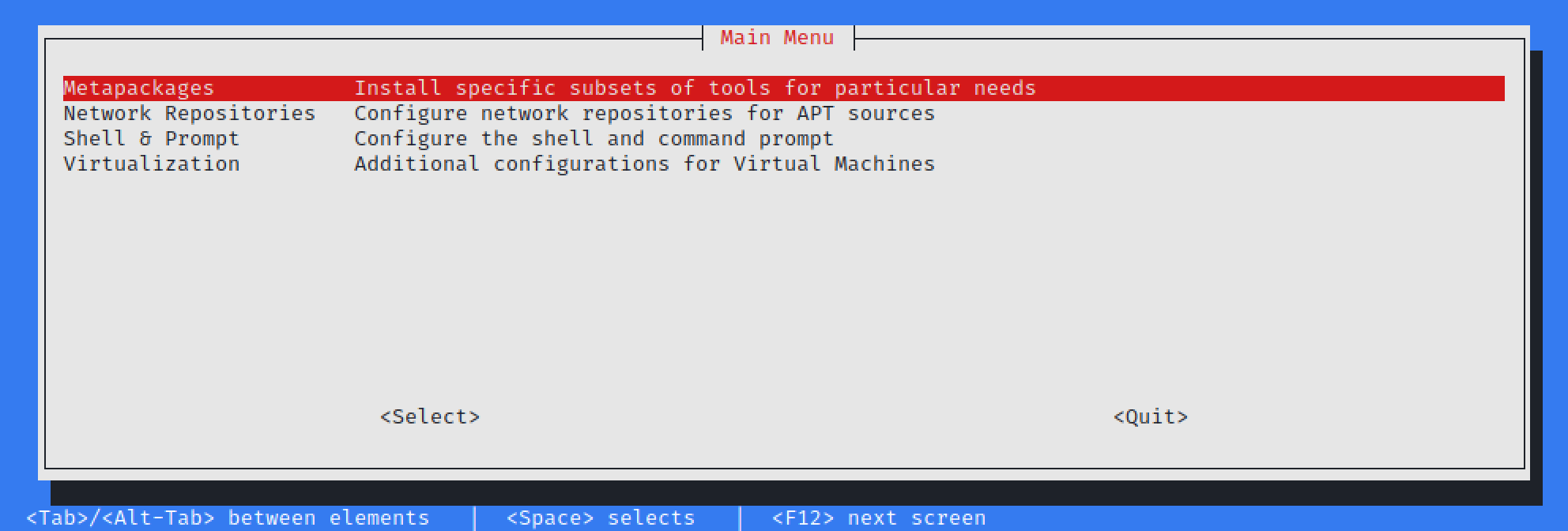

Releasing Kali-Tweaks v1.0

- Metapackages - インストーライメージを使用しなかった場合、Kali のインストール時に利用できなかった可能性のあるツール群のインストール/削除。

- ネットワークリポジトリ - 「ブリーディングエッジ」および「エクスペリメンタル」ブランチを有効/無効にする

- シェルとプロンプト - プロンプトを 2 行または 1 行に切り替えたり、プロンプトの前の追加行を有効/無効にしたり、Bash または ZSH をデフォルトのシェルとして設定したりします。

- 仮想化 - ゲスト VM として Kali をお使いですか?いくつかのアクションを行うことで、より簡単に体験することができます。

日之出出版の通販サイト2サイトが不正アクセス被害 - 指摘は約1年前(転載)~想定損害賠償額は1.5億円程度か~

日之出出版の通販サイト2サイトが不正アクセス被害 - 指摘は約1年前

日之出出版が運営する通信販売サイト2サイトが不正アクセスを受け、クレジットカード情報が外部に流出し、不正に利用された可能性があることがわかった。

雑誌「Safari」の公式通販サイト「Safari Lounge」では、システム上に脆弱性があり、2020年1月9日から2020年5月29日までに同サイトで入力されたクレジットカード情報4544件が流出し、不正に利用された可能性がある。

さらに同社が運営する「日之出出版公式ストア」においても不正アクセスが判明した。2020年4月22日から同年6月4日までに利用されたクレジットカード情報1403件を対象としており、いずれもクレジットカードの名義、番号、有効期限、セキュリティコードを窃取されたおそれがある

同社通信販売サイトよりクレジットカード情報が流出した可能性については、クレジットカード会社より決済代行会社を通じて、2020年5月27日に指摘を受けたという。調査は同年7月17日に完了。対象となる範囲については、クレジットカードの不正利用による被害の発生状況とフォレンジック調査結果を踏まえて判断したという。

今回の問題を受けて、同社では2020年12月18日に個人情報保護委員会と警察へ報告。対象となる顧客に対しては、2021年6月10日よりメールで経緯の説明と謝罪を行い、身に覚えのない請求が行われていないか注意喚起を行うとしている。

ミスがある前提でのデータ漏えい対策 / Let's Stop Blaming Employees for Our Data Breaches(転載)~セキュリティはコミュニケーション!?従業員に対しては性善説”風”で!!~

Let's Stop Blaming Employees for Our Data Breaches

信頼していたネットワークからデータが流出した場合、悪意があると考えるのが一般的かもしれません。従業員がデータを盗んだというニュースの見出しを見て、その結果、データ漏洩は一般的に悪意のあるものだという結論に達するように自分を仕向けているのです。しかし、信頼している従業員がネットワークからデータを流出させた場合には、もう少し詳しく調べてみる必要があります。特に、データ流出のケースは、従業員のミスや怠慢が原因であることが多いからです。

貴社の従業員の大半は、善意の勤勉な人々であり、決してサイバーセキュリティの問題を起こそうとは思っていません。実際、2020年には、データ漏えい全体の17%がヒューマンエラーによって引き起こされ、2019年の2倍になっています。

新入社員は、個人情報をより簡単に利用できるようにするために、個人用のiCloudドライブを仕事用のデバイスに追加しますが、会社のデータが自動的にiCloudアカウントにアップロードされてしまう初期設定があることに気づきません。また、パンデミック時にリモートで仕事をしているメンバーが、仕事用のコンピュータが起動していないときに、個人のラップトップからファイルにアクセスしてしまうこともあります。いずれにしても、従業員は問題を起こすつもりはありませんでした。セキュリティチームが従業員に悪意があると判断しても、将来のデータ損失を防ぐことはできません。

実際、従業員が知的財産や企業秘密を盗もうとしていると考えると、セキュリティチームと従業員が対立し、セキュリティに関する不必要なストレスを抱えることになりかねません。私たちは、従業員が仕事を終わらせようとしていること、そして彼らの行動が肯定的な意図を持ったものであることを推測することから始める、より良いアプローチを必要としています。

積極的なセキュリティ文化の構築は、従業員の入社初日から始まります。たとえ5分でもいいので、入社時のプロセスにセキュリティの話を盛り込みましょう。その時間を利用して、セキュリティチームは従業員を狙っているわけではなく、会社の資産を守るためには従業員の協力が必要であるというトーンを設定します。また、従業員がセキュリティチームとどのように協力していけばよいのか、その基礎を築いておく必要があります。支援が必要なとき、質問があるとき、問題や懸念を報告する必要があるとき、どこに行けばいいのか?

また、従業員を敵ではなくセキュリティ・ヒーローとして位置づけるために、定期的に効果的なサイバーセキュリティ・トレーニングを行うことも重要です。悪意のあるデータ窃盗だけに焦点を当てるのではなく、意図せずにデータが流出してしまう一般的な方法についてチームを教育することで、意識を高め、将来的に発生しないようにします。

どんなトレーニングにも言えることですが、トレーニングを定着させることも大切です。そのためにはどうすればいいのでしょうか?トレーニング自体を魅力的なものにすることです。形式を変えて、可能な限りインタラクティブにしましょう。フィッシング・トレーニングは、テストメールをクリックしない、報告しないというスコアを上げるためのセキュリティ上の課題であるとアピールし、なぜフィッシング・トレーニングを提供するのかを明確にします。私たちは通常、新入社員にフィッシング・テストを行うことを予告しています。これはトリックではなく、疑わしいメールを認識し報告することを学ぶためです。実践する機会のないものを得意とすることは期待できません。

透明性は、どちらの方向にも有効です。Code42では、ファイルを移動したり共有したりする業務上または個人的な理由がある場合、従業員に警告するよう求めています。例えば、最近退職する社員が、仕事用ドライブに保存していた個人的な写真を個人用ドライブに移す予定であるとセキュリティチームに通知してきました。このような積極的な行動は、調査時間を短縮し、セキュリティチームが暗号化されたドライブなど、より安全な転送方法を提案することができるため、有用です。

従業員が悪意を持ってデータを流出させる可能性はまだあります。しかし、どのようなデータ漏洩も、その背後にいる人物が善意であることを前提にして対処するのが最善です。セキュリティ上のミスやエラーについて従業員に連絡する際に、どのような言葉や表現を使うかによって、あなたが助けを求めていることを示し、従業員が安心してあなたのチームと一緒に働きたいと思うようにすることができます。

例えば、不審なファイル転送に気づいた場合、従業員に「個人のメールアカウントにファイルが転送されていることに気づきました。あなたが個人の電子メールアカウントにファイルを転送したという通知を受けたので、あなたのコンピュータをロックしています」ではなく、「あなたはこれを知っているかどうか確認できますか?また、必要なセキュリティトレーニングを完了していない人がいる場合は、次のように言うことができます。"私たちの記録によると、あなたのセキュリティトレーニングは期限切れになっていますが、確認していただけますか?" 多くの場合、従業員からはトレーニングの場所を尋ねる返事が返ってくるので、過失ではなく教育やコミュニケーションの問題であることがわかります。

セキュリティ問題は、社員にとってもセキュリティチームにとっても大きなストレスとなります。ほとんどの従業員が善意であることを強調するために、セキュリティに関する物語を書き換え、強化する必要があります。そうすることで、チームが従業員を信頼できるセキュリティ・パートナーとして見ていることが従業員に伝わり、企業はより効率的で積極的なセキュリティ・アプローチが可能になります。

ユピテル、会員情報40万件流出 不正アクセスから3年以上経ち、脅迫され公表(転載)~想定損害賠償額は48億円程度か~

株式会社ユピテルは2021年6月8日、同社が提供する会員サービス「My Yupiteru」が外部からの不正アクセスを受け、氏名や住所、電話番号などの会員データ40万5,576件が流出したと明らかにしました。

発表によると、同社は2017年10月31日に外部からの不正アクセスを確認しており、この時点で会員データが流出していたとのこと。当時は不正アクセスの発生は事実であるものの情報流出はないものと判断しており、公表を控えていました。

ところが2021年5月25日になり、同社に匿名の脅迫メールが届きます。脅迫者は同社から2017年に会員情報を盗み取ったと告げる一方で、同社に金銭の支払いを要求したとのこと。このため、同社は関係当局に報告のうえで、流出の事実の公表に踏み切りました。

株式会社ユピテルによると、不正アクセスの影響で2017年10月以前に「My Yupiteru(ity.クラブ、ATLASCLUB、を含む)」に登録したユーザーの会員情報40万5,576件に流出の危険性が生じています。

流出した情報は氏名や住所、電話番号およびメールアドレスなどの情報で、クレジットカード情報は含まれていないとのこと。ただし、連絡先が流出していることから、今後被害者には不審な電話やダイレクトメールが生じる可能性があるとしています。

なお、同社によると不正アクセスの原因自体は2017年以降に対策を進めているとのことです。

SOCMINTとは?(転載)

en.wikipedia.org/wiki/Social_me…

1R区分のレジェンドが指南する1Rマンションの見極め方(転載)

区分の生き字引「芦沢晃」と街散歩、1Rマンションの見極め方

不動産向け融資が厳しい中、比較的低価格で購入できる中古ワンルームマンションの購入を検討する人もいるのではないでしょうか? しかし、安易に購入してしまうと、修繕費など思わぬ費用が発生してしまう恐れもあります。

そこで今回は、有名投資家が街歩きをしながら、外観から分かる物件のチェックポイントを紹介。解説してくれたのは、中古ワンルームマンション59室を保有し、年間家賃収入は3600万円にも上るというベテラン大家の芦沢晃さんです。

この記事では、すでに公開中の以下の動画の中から、物件チェックに役立つポイントをピックアップしてご紹介していきます。

今回芦沢さんが訪れたのは、東京都のJR立川駅周辺。立川駅はJR中央線の乗降客数が東京と新宿に次いで3位で、西東京の代表駅です。そんな立川駅から徒歩10分程度、賃貸物件が立ち並ぶエリアを歩いていると、さっそく芦沢さんが動き出しました。

芦沢さんが確認したのは、「ゴミ収集場」。「ゴミ収集場の管理状態から、入居者のモラルが分かる」と話し、ゴミが散乱していないか、ゴミ出しのルールは守れているかなどを確認していきます。

「あまりにもゴミが散乱している物件は、購入後に入居者クレームなどのトラブルが起こる可能性もあるため、できるだけ購入しないようにしています」(芦沢さん)

次に芦沢さんがチェックしたのは、建物外構によくある植栽です。雑草が生えたままになっていないか、樹木の手入れは施されているかを見ていたようです。

植栽を綺麗に保つためには、専門業者に手入れを依頼する必要があり、当然費用が発生します。この費用は管理組合の修繕積立金から出しますが、「マンションの修繕積立金が枯渇しているような場合には、入居者の生活に大きな影響は与えない、植栽の手入れなどは後回しにされがちです」と芦沢さん。

つまり、植栽がきちんと手入れされているということは、修繕積立金が不足している状況ではないと推測ができるのだそうです。

潤沢な管理費・修繕積立金がないと、突発的な修繕が発生した際、余計な費用が発生する恐れもあるため注意が必要だと言います。

そのまま街歩きを続けると、エントランスの窓ガラスが破損しているマンションがありました。これを見た芦沢さんは、「共用部にある窓ガラスが割れたり、自動ドアが故障したりしている場合には、管理組合の保険を適用して直すか、修繕積立金で修繕するんです」と解説。

そのため、「物件の購入をする際には、管理組合が加入している保険の内容にじっくりと目を通してほしいですね」と芦沢さんは語ります。

「物件を紹介してもらった仲介会社に相談すれば、その物件の保険証書や、修繕積立金の積み立て状況などの詳細資料を持っていることがあります」と芦沢さん。物件を購入する前に管理会社に相談し、どのような保険に加入しているのか、修繕積立金はいくら貯まっているのかなど、詳細資料を確認しておくようにしましょう。

投資歴26年という芦沢さん。これまで多くの区分マンションを見てきた経験をもとに、購入する区分マンションを選ぶ上での注意点についても話してもらいました。

まず芦沢さんは「収支をきちんと確認することが重要です」と言います。

例えば、築年数が浅いマンションは、立地が良く見た目がきれいなことも多いため、初心者が購入しがちだと指摘。こうしたマンションは、購入当初は家賃が周辺相場よりも高く得られることが多いです。

ただし、築年数が経過すれば徐々に家賃が下がり、修繕積立金が徐々に上がっていく傾向にあります。購入金額や諸費用以外に、将来発生する恐れのある修繕費用もシミュレーションに盛り込んだ上で、購入前の段階で収支を確認する必要があると芦沢さんは言います。

また、「周辺の競合物件の調査を怠らないようにしてほしい」と呼びかけます。その際、注意したいのは競合物件の選定。「中古ワンルームマンションの競合は、周辺の古い木造戸建てやコインパーキングなども含まれるので、中古マンションだけの調査では不十分」なのだそうです。

相続などをきっかけに、木造戸建てやコインパーキングが賃貸アパートになるなど、いつの間にか競合物件が誕生することもあると話します。

一方、案外見落としがちなポイントですが、災害リスクは十分に調べておく必要があるという芦沢さん。例えば、今回見た立川エリアには『立川断層』という活断層があります。

こうした活断層のあるエリアにある物件を買った場合、地震が起きた際に大きな影響が出る可能性も考えられます。そのため、「活断層があるエリアで物件を購入する際は、管理組合が加入している保険証書を確認して、地震保険に加入しているのかといったチェックも重要でしょう」と話しました。

不動産投資にはさまざまなリスクがあるため、エリアや時期など「広く分散する必要がある」と芦沢さん。

不動産投資をする上では、震災リスクや競合が乱立することによるリスクなど、長期スパンでさまざま検討しなくてはなりません。そのため、「場所(購入エリア)や時期(購入タイミング)などを分散することで、リスクを減らしていくことはできます」と指摘します。

また、芦沢さんはこれから不動産投資を始めようとする人に向けて、「建物全体の将来の修繕はどうなるか、修繕積立金で修理できるか、管理組合に修繕積立金はあるかなど、多くのことを見極めた上で、投資判断をしていただければと思います」とアドバイスを送りました。

欺術~気になるワード集~

第1部 騙しの楽屋裏

第1章 セキュリティのウィーケストリンク

- アルバート・アインシュタインはこう言った「無限なものは二つしかない。それは宇宙と人間の愚かさだ。ただし、宇宙はもしかして有限かもしれないが。」

- セキュリティは製品ではない。それはプロセスである

- セキュリティは技術の問題ではない。それは、人間とマネージメントの問題である。

第2部 犯行の手口

第2章 無価値な情報の価値

- 社員番号のような、簡単に外部に知られてしまう情報を、認証のための情報として使ってはならない。社員は情報を請求するとき、本人性を証明するだけでなく、情報を必要とする正当な理由を報告しなければならない。

- 外部者から質問を受けたり、情報を求められたときには、とりあえず丁寧に断ること。そして、要求の正当性と合法性が確認できたときに、あらためて、情報を提供するようにすること。

第3章 直接攻撃:ただ「それをくれ」と言うだけ

- セキュリティ教育訓練には、次の点を盛り込まなければならない。電話をしてきた人間や訪ねてきた人間が、会社の人間の名前や、会社内の専門用語や、業務の手順などを知っていたからといって、その人間が自称する本物の当人であるとは限らない。

- セキュリティ教育の極意は、疑え!そして、一に確認、二に確認、三に確認、四にも五にも確認だ!

第6章 「助けてください。」

- キャンディ・セキュリティ(Candy Security):外側はファイアウォールなどで堅固に守っているが、その内部のシステム基盤が脆弱なネットワークのこと。このキャンディは、M&Mのチョコレートキャンディを指し、そのこころは、「外側が硬くて中が柔らかい」

- スピークイージー・セキュリティ(Speakeasy Security):情報がどこにあるかという知識は一応秘密にされているが、その知識が分かればだれにでもアクセスできてしまうセキュリティ。コンピューターシステム上のある情報に、簡単な言葉や名前を使ってアクセスできる状態。

- 何かを求めてきた人物の本人性を確認するための、一つの良い方法は、その人物の電話番号に電話をしてみることだ。電話の主が犯人なら、この確認電話には本物の本人が出るだろう。

- 会社の業務手順や専門用語を知っていることは、本物の社員であることの証拠にはならない。どんなに本物らしく聞こえても、必ず正式な確認検査が必要である。

第3部 侵入者への警戒

第10章 建物への侵入

- ごみに対して意識的になる

機密情報を機密性の程度に基づいて分類する

機密情報を捨てる場合の捨て方を全社的に規則化する

機密情報はすべて、シュレッダーにかけてから捨てることを義務化する。

シュレッダーに掛からないような小さな用紙の使用は禁止する。

外部記憶媒体(光学メディア、テープ、HDD)を捨てる際は、データを完全に消すか、使用不可能な状態にしてから捨てるべき

コンピュータ上でファイルを”削除”しても、データは消えないことに注意する。

会社の清掃をする人々に対しては、身元調査をすべきである。

- 辞める社員への対策

機密情報へのアクセス権を持っている社員が辞めるときに、情報部門~セキュリティ部門がとるべき手順手続きを、細かく具体的に定めておくこと。

退社した人物が物理的に会社の建物を去る前に、その人物のコンピュータへのアクセス権を停止すること(悪用の防止)

辞めた社員と同じワークグループに所属する社員は全員、パスワードを変えるべきである(とくにその人物がクビになった場合)

第4部 守りを固める

第15章 セキュリティの自覚と教育訓練

ソーシャルエンジニアたちが利用する”人間性の六つの弱さ”

- 権威に弱い

人間には地位や権力などの権威を持っているものからの要求に従う傾向がある。ソーシャルエンジニアは、会社のIT部門の者、重役、あるいは重役の下で仕事をしている者である、などと名乗って、社員をだまそうとする

- 好き嫌いに弱い

人間は、感じの良い人物からの要求や、関心や信念や態度などが自分と同じ人物からの要求に従う傾向がある。ソーシャルエンジニアは、会話を通じて、被害者の趣味や関心対象を聞き出し、自分もそれと同じ趣味や対象に熱中している、とホラを吹く。

- お礼に弱い

人間は”お礼に何々するから/あげるから”というタイプの要求に、自動的に従う傾向がある。社員はIT部門の者だと名乗ろソーシャルエンジニアからの電話をもらう。ソーシャルエンジニアは、会社のコンピューターの一部がウイルス対策ソフトで認識できない新しいウイルスに感染した、と告げ、その対策を社員に親切に教えた。それに続いてソーシャルエンジニアは、ユーザーがパスワードを変更するためのプログラムを最近アップグレードしたので、ちょっと試してみてほしいと社員に頼む。その社員は、ウイルス対策を今教えてもらったばかりの人物からの頼みをなかなか断れない。社員は、ソーシャルエンジニアの頼みを聞き入れることによって、お礼をした。

- 約束に弱い

人間は、ひとつのものごとに自分が積極的にかかわったり、肯定的な意思表示をした場合に、そのものごとに関連するその後の要求をなかなか断れない傾向がある。

- 横並び社会に弱い

人間は、その要求を聞き入れたら自分もほかの人たちと同じになる、横並びになる、と感じた要求には従う傾向がある

- 希少性に弱い

人間は、供給量が少ないものを入手したいがために競争する。また、賞品が、一定の短期間しか入手できないものだと、検証に熱心に応募しがちだ。

BAやIBでAviosを購入するには、最低1Avios保有していることが必須(転載)

【注意】BAやイベリア航空でAviosを購入するには、最低1Avios保有していることが必須

ブリティッシュエアウェイズ(BA)やイベリア航空(IB)のAviosはJAL特典航空券にお得に交換することができます。

しかし、購入するためには、購入したい方の航空会社で1以上のAviosポイントを事前に有していないといけません!!

BAのAvios購入に関するterms&conditions

- 購入者は、1暦年につき最大200,000 Aviosポイントを購入することができます。

- Aviosポイントは最少購入を1,000Aviosとして、特定のポイント数でのみご購入いただけます。

- Avios購入は実施されるキャンペーン活動にて時折修正されることがあります。詳細はBa.comをご覧ください。

- 購入者は、Executive Clubのアカウントに反映され次第、購入したAviosポイントを使用することができます。 Aviosポイントがアカウントに加算されるまで若干時間がかかる場合があります。 詳細については、最寄りのサービスセンターまでお問い合わせください。

- Aviosポイントは、Ba.com上でAviosポイント購入申し込みフォームを使用する方法、または、ブリティッシュ エアウェイズのExecutive Clubコンタクトセンターでのみご購入いただけます。

- 購入者は、18歳以上のブリティッシュ・エアウェイズのExecutive Clubメンバーでなければなりません。

- 購入者は、ブリティッシュ・エアウェイズのExecutive Clubアカウントに最低1 Aviosポイントが必要です。

- ご利用条件で定められている通り、Aviosポイントをご購入になると、Aviosの36ヵ月の失効ルールがリセットされます。

- お客様は、ご購入のAviosポイントが未使用の場合に限り、ご購入から14日以内であればAviosポイントのご購入をキャンセルいただける権利を有しています。Aviosポイント購入をキャンセルする権利を行使するには、オンライン・クエリ・フォームで、書面にてその旨の要請を行っていただくか、ご購入いただいた国のExecutive Club事務局までお電話いただく必要があります(お問い合わせ先の詳細はba.comでご確認ください)。以下のキャンセル用テンプレートをご利用いただくことができます。キャンセルをされる場合、弊社がお客様からキャンセルの通知を受けてから14日以内に、お支払いの全額を不当な遅延なく払い戻しいたします。

(ブリティッシュエアウェイズHPから抜粋)

イベリア航空のAvios購入に関するterms&conditions

9. The Buyer must also have been a holder of the Iberia Plus card for at least 3 months or have a balance of more than 0 Avios.

(イベリア航空HPから抜粋)

両航空会社ともに規約に明記されています。。。。

購入前にあらかじめAviosを入手するには、クレジットカードのポイント、又は、ホテルのポイントから移行しましょう。

Aviosに交換できるクレジットカードとして代表的なカードは以下になります。

①VISAカード(ANAカード等含む):

200円決済でVポイント1Pが貯まり、500Pで250Aviosと交換可能です(BAのみ)

②SPGアメックスカード:

100円決済でマリオットポイント3Pが貯まり、3,000Pで1,000Aviosと交換可能です(BA、イベリア航空ともに可)

ホテルポイントからのAvios移行(BAのみ)

・マリオット:9,000Marriott Bonvoyポイントを3,000Aviosに交換

・ヒルトン:10,000 オナーズポイントを1,000 Aviosに交換

・IHG:10,000 IHG®リワーズクラブポイントを2,000 Aviosに交換

・ハイアット:5,000ワールド オブ ハイアット ポイントを2,000 Aviosに交換

旅行好きの方であれば、上記のクレジットカードまたはホテルポイントを持っている方は多いと思われます。

また、BAとイベリア航空間のAviosの移行は手数料等なしに即日で可能です。

なので、クレジットカードやホテルポイントはBAとイベリア航空のどちらに移行しても良いと思います。

ただし、アカウント作成から3か月が必要であることと、アカウントの完全一致が必要となる点に注意です。

イベリア航空でAviosがゼロの場合は、購入ページに移動してもAviosを購入することはできません。

“Sorry, you currently don’t meet the terms and conditions to buy Avios”と表示されてしまいます。

ということで、初めてBAまたはイベリア航空でAviosを購入される際には、事前に何らかの方法(BAまたはイベリア航空のフライトを利用、クレジットカードまたはホテルのポイントを移行)でアカウントに1以上のAviosを保有しておきましょう。

また、イベリア航空の全AviosをBAに移行しないようにしておきましょう。イベリア航空サイトからAviosを購入したときに備えておきましょう。

ATT&CKへのマッピングの自動化:脅威レポート ATT&CK マッパー(TRAM)ツール / Automating Mapping to ATT&CK: The Threat Report ATT&CK Mapper (TRAM) Tool(転載)

Automating Mapping to ATT&CK: The Threat Report ATT&CK Mapper (TRAM) Tool

ATT&CK マッピングを含むサイバー・スレット・インテリジェンス・レポートの発行数が増加していることは喜ばしいことであり、分析者がこれらのマッピングを簡単かつ迅速に作成できるようにしたいと考えています。ATT&CK のグループページやソフトウェアページに新しいレポートを追加するたびに、同様のプロセスを経ているので、ATT&CK マッピングの作成プロセスが難しいことは承知しています。アナリストが全266種類の技術に精通し、情報がどのようにマッピングされているかの機微を理解するには時間がかかります。我々自身のマッピングでは、毎日のように新しいレポートが発表されるため、追加したいレポートのバックログが尽きることがありません。私たちのチームの将来のアナリストの負担を軽減し、他のコミュニティを支援するために、私たちはこのプロセスを自動化する方法の開発に着手することにしました。

当社が開発したツール、Threat Report ATT&CK Mapper (TRAM)は、レポートを分析し、ATT&CK テクニックを抽出するための合理的なアプローチを提供することを目的としています。ATT&CKへのマッピングを自動化することで、分析者の疲労を軽減し、ATT&CKのカバー率を高め、脅威情報のマッピングの一貫性と精度を向上させることができると期待しています。TRAMのパブリックベータ版をATT&CKコミュニティに提供できることを嬉しく思います。

どうやってここまでたどり着いたのか?

レポーティングのテクニックを見つける方法を考え始めたとき、私たちは最も簡単そうな方法から始めました。曖昧な文字列検索です。私たちは、名前からテクニックを探すコマンドラインツールを作りました。すぐにわかったのは、この方法はうまくいく場合とまったくうまくいかない場合があるということでした。例えば、「Mshta」は非常に高い再現性を持っていましたが、「DLL Search Order Hijacking」は非常に低い再現性しかありませんでした。そこで私たちは、より高度な自然言語処理(NLP)プロセスをこの問題に適用することにしました。

以下は、私たちのNLPプロセスです。

- まず、トレーニング用のデータが必要です。基本的には、モデルにしたい各項目の正解を集めたアンサーキーが必要です。ここでは、テクニックごとにモデルを作りたいので、ATT&CKのサイトにある「Procedure Examples」をテクニックごとに使用しています。

- 次に、データを処理しやすい状態にする必要があります。これは、コンピュータが理解しやすいように、テキストをできるだけシンプルなバージョンにすることです。例えば、「masquerade」「masquerading」「masqueraded」はすべて同じ意味ですから、単語の時制ではなく、その意味に基づいてモデルを構築します。同様に、テキストをトークン化する必要があります。これは、テキストをトークンと呼ばれる小さな単位(多くは単語)に分割することです。このトークンによって、コンピュータはデータのパターンを理解することができます。例えば、文中の単語数を数えたり、2つの単語が隣り合って現れる頻度を数えたりすることができます。

- これで、それぞれの技術に応じたモデル(パターン)を構築することができるようになりました。現在はPythonのSci-kitライブラリを使用しています。ロジスティック回帰と呼ばれる手法を使用していますが、これは予測を行うのに適しており、ある文章にどのようなテクニックがあるかを予測します。また、この手法は、出力すべきもの(つまり、特定の技術)がわかっているので、教師付き学習と考えられます。

- 新しいデータでモデルを使用する前に、正しい答えがわかっているデータでモデルをテストする必要があります。そのために、ATT&CKにマッピングされているレポートを使って、モデルが十分な性能を発揮するかどうかを確認しました。

- モデルが期待通りのデータを見つけられることが確認できたら、今度はコンピュータが見たことのないデータ(例えば、ウェブサイトから出荷されたばかりのレポート)に対してモデルを使用することができます。

幸いなことに、Pythonのpickleファイルを使って、これらのモデルを「キャッシュ」形式で保存しています。つまり、このツールを使うたびにこのプロセスを繰り返す必要はないのです。私たちのNLPプロセスについてもっと知りたい方は、10月に行われたTRAMに関するBSides DCのプレゼンテーションをご覧ください。

TRAMはどのように使うのですか?

TRAMはローカルで動作するWebツールで、ユーザーはWebページのURLを送信することができます(PDFはまだありません)。TRAMがページを取得して解析することができれば、レポートの分析には1分近くかかることがありますが、これはフードの下で多くのことが行われているからです。

注:すぐに「レビューが必要」というカードが表示される場合は、一般的にWebサイトがスクレイピングの試みを好まなかったか、サイトの何かが解析できなかったことを意味します。この問題については現在調査中で、近日中に修正できると思います。

ニーズレビューの欄にカードが表示されたら、いよいよ分析を開始しましょう

TRAMのロジスティック回帰モデルは、テクニックを発見したと予測すると、関連するテキストをハイライトし、予測されたテクニックを右側のボックスに表示します。現在のデータセットは非常に限られているため、モデルの精度は100%ではありません。そのため、このツールではアナリストがテクニックの予測を確認し、「Accept」または「Reject」を行う必要があります。裏では、「Accept」ボタンがクリックされると、その文章と技術はデータベースの「True Positives」テーブルに入り、「Reject」がクリックされると、その文章は「False Positives」テーブルに入ります。これらのテーブルを使って、モデルを再構築することができます。より多くのデータがツールに入力され、アナリストがレビューし、モデルが再構築されることで、これらの予測はより正確になることが期待されます。

文章がハイライトされていてもいなくても、手動でテクニックを追加する必要がある場合は、その文章をクリックし、表示されるボックスで灰色の「Add Missing Technique」ボタンをクリックすることで、追加することができます。追加したいATT&CKのテクニックを入力し、表示されたらクリックします。文章がハイライトされていない場合は、ハイライトが表示されます。さらに、受け入れられた技術と拒否された技術のように、不足している技術が追加された場合は、「True Negatives」テーブルに入れられ、モデルを再構築する際に同様に考慮されます。

分析者がレポート全体を確認した後、ページの上部中央にある「Export PDF」ボタンをクリックすると、TRAMSの結果をPDFとしてエクスポートできるようになりました。エクスポートすると、レポートの生のテキスト版と、ATT&CKの手法とそれに対応する文章を表にしたものがPDFとして作成されます。一部の表の例を以下に示します。

TRAMの次のステップは何ですか?

現在のツールを共有し、ATT&CKへのマッピングを支援できることを嬉しく思っています。しかし、まだまだできることはたくさんあると思っています。TRAMは現在、機能的なプロトタイプであり、継続的に改良・開発されています。今後数ヶ月の間に、いくつかの機能を実装したいと考えています。これらの機能が追加されるたびに、新しい変更点を発表し、公開リポジトリを最新の状態に保つようにします。

次のステップとしては、以下のようなものがあります。

- 追加のファイルタイプ(例:.doc、.pdf、.txt)を取り込む機能。

- 出力形式の追加(例:CSV、JSON、STIX

- 複数のユーザーを同時にサポートする機能

- ダッシュボードと分析(例:レポートから見えるテクニックのトップ10、時系列でのテクニックの頻度、など

TRAMはどうやって入手できますか?

TRAMの完全なソースコードは、https://github.com/mitre-attack/tram にあります。READMEには、ツールを実行するための手順が記載されています。

ご自由にダウンロードしてお試しください。これはベータ版なので、バグや問題があることは承知しています。GitHub issue trackerを使って、これらの問題の追跡にご協力ください。

エア・インディアは、450万人の顧客に影響を及ぼすデータ障害を公表。 / Air India disclosed a #databreach affecting 4.5 million of its customers.(転載)

Air India disclosed a #databreach affecting 4.5 million of its customers. bleepingcomputer.com/news/se…

エア・インディアは、2021年2月に旅客サービスシステムを提供するSITAがハッキングされてから2ヶ月後に、約450万人の顧客に属する個人情報が流出したことを明らかにした。

エア・インディアは3月19日、SITAがサイバー攻撃の被害に遭ったことを乗客に初めて伝えました。

"エア・インディアは、週末に送信した情報漏洩の通知の中で、「旅客サービスシステムのデータ処理会社であるSITA PSS(旅客の個人情報の保存と処理を担当)が最近、サイバーセキュリティ攻撃を受け、特定の旅客の個人情報が漏洩したことをお知らせします」と述べました。

"この事件は、世界中の約450万人のデータ対象者に影響を与えました」と述べています。

エアインディアは、2011年8月から2021年2月までに登録された乗客のデータに影響があったと付け加えました。

しかし、このセキュリティインシデントを調査した結果、クレジットカード情報やパスワードデータへのアクセスはなかったことが判明しています。

しかしながら、エア・インディアは、お客様に認証情報を変更していただくようお願いいたします。

"エア・インディアは、2011年8月26日から2021年2月3日の間に登録された個人情報には、氏名、生年月日、連絡先、パスポート情報、航空券情報、スターアライアンス、エア・インディアのフリークエント・フライヤー・データ(ただし、パスワード・データは影響を受けていません)、およびクレジットカード・データが含まれていました(参照)。

"ただし、この最後のデータに関しては、CVV/CVC番号は当社のデータ処理会社では保有していません」と述べています。

お客様の個人情報の保護は当社にとって最重要事項であり、ご迷惑をおかけしたことを深くお詫びするとともに、お客様の変わらぬご支援とご信頼に感謝いたします。- エア・インディア

エア・インディア以外の航空会社が、航空券の予約から搭乗までの手続きを行うSITAの旅客サービスシステム(PSS)への侵入により、一部のデータがアクセスされたことを乗客に報告しました。

また、SITAは、3月初旬に、影響を受けたPSSの顧客とすべての関連組織に連絡を取ったと、この事件を確認しました。

今回の侵入は、以下のような複数の航空会社の乗客のデータに影響を与えるとのことです。

- ルフトハンザ - 子会社と合わせてヨーロッパで第2位の旅客数を誇る航空会社で、スターアライアンス加盟航空会社、Miles & Moreパートナー。

- ニュージーランド航空 - ニュージーランドのフラッグキャリア航空会社

- シンガポール航空 - シンガポールのフラッグ・キャリア航空会社

- SAS - スカンジナビア航空(情報開示はこちら)。

- キャセイパシフィック航空 - 香港のフラッグキャリア航空会社

- 済州航空 - 韓国の最初で最大のローコスト航空会社

- マレーシア航空 - マレーシアのフラッグ・キャリア航空会社

- フィンエアー - フィンランドのフラッグ・キャリアであり、最大の航空会社

- 日本航空 - 日本で最も長い国内線と国際線の歴史を持つ航空会社。

- 全日本空輸 - 売上高ベースで日本最大規模の航空会社。

セキュリティ知識分野(SecBoK)人材スキルマップ2021年版

セキュリティ知識分野(SecBoK)人材スキルマップ2021年版

資格もそうだが、こういった細分化や可視化/定化は海外が非常に進んでいて、人材スキルマップもグローバルスタンダードでNIST SP800-181rev.1(NICE Framework)が既に存在している。

海外はジョブ型雇用が一般化しているため、細分化されたうえで、各分野のプロフェッショナルが存在するが、日本の場合リレーションシップ型雇用が一般的のため、NICE Frameworkでは細分化されすぎてマッチしないのであろう。

そこで、日本の環境になじむように整理しなおされたのが人材スキルマップなのである(と勝手に思っている)

NICE Frameworkのロール数がざっと50を超えるのに対し、人材スキルマップのロール数が16となっているのは、日本企業がいかにジョブディスクリプションの定義がヘタクソかを物語っている気がする。

ちなみに、その16のロールを改めて書き出してみる。

- CISO(最高情報セキュリティ責任者)

- POC(Point of Contact)

- ノーティフィケーション

- コマンダー

- トリアージ

- インシデントマネージャー

- インシデントハンドラー

- キュレーター

- リサーチャー

- セルフアセスメント

- ソリューションアナリスト

- 脆弱性診断士

- 教育・啓発

- フォレンジックエンジニア

- インベスティゲーター

- リーガルアドバイザー

- IT企画部門

- ITシステム部門

- 情報セキュリティ監査人