今号ではTelegramに関する別のTips、ダークウェブへの潜入、その他をお送りします。

- Tips on Dark Web

- ADS-B Exchange

- Telegram Tip

- Privacy Guides

- Chronophoto

記事: Tips on Dark Web

Authentic8 は最近、マイケル・ジェームズがダークウェブでの調査に関する知識を共有する記事を書きました。この記事に加えて、マイケルは昨年ポッドキャストにも出演し、サイトとYouTubeで公開されました。ポッドキャストでは、ダークウェブに関する基礎知識、過去の調査例、そして調査中の安全確保に関する非常に有用なヒントを紹介しています。

小技: ADS-B Exchange

ADS-B ExchangeがJetnetに売却された話は、すでに多くの人が読んでいると思います。すべての情報が研究者のために利用可能なままである可能性もありますが、状況が変わることを想定して、ここにいくつかの代替案を示します。ほとんどは、数日から数週間前にさかのぼり、いくつかの無料情報を提供しています。

Freedarは、完全に無料のライブ追跡サイトです。世界各地をカバーしていますが、過去の情報を無料で提供しているわけではありません。レシーバーを「ワールドフィード」に変更すると、グローバルな情報を得ることができます。

FlightAwareは、2週間前からの履歴を含む、いくつかの無料情報を持っています。これは、ほとんどの人にとって十分な情報でしょう。

OpenSky Networkは、過去のフライトの非常に大きなデータセットを持っており、オープンAPIは、より技術に精通した人々にとって興味深いものです。アカウントが必要ですが、提供する情報量を制限しているようです。

RadarBoxも、1週間ほど遡って、指定した航空機のフライトなど、無料の情報があります。

ADS-B.nlにも無料の履歴情報がありますが、軍用機や警察のヘリコプターのような政府所有の機体に関するものだけです。

交通データに関する他の興味深いリンクは、'atmdata' の GitHub ページで見ることができます: https://atmdata.github.io/sources

上記のリンクの他に、ADS-Bデータを取得する人々は、作成中の新しいプラットフォームにデータを送信することも選択できます。これらの新しい選択肢の1つがglobe.adsb.fiです。しかし、間違いなく、より多くのサイトが今後数週間または数ヶ月で続くでしょう。

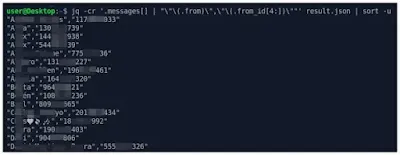

小技: Telegram Tip

先日、Telegramのエクスポートからユーザー名を抽出する方法をご紹介しました。早速、Roman Höfnerから、TelegramのDesktopバージョンで作成されたJSONベースのエクスポートでそのようなことが可能かどうかという質問を受けました。そこで私は、標準的なツールをいくつか使って、jqという気の利いたツールをインストールするだけで、別のワンライナーを作成しました。もちろん、Pythonのコードや他のプログラム言語を数行使用することで解決することができます。その結果、こうなりました。

jq -r '.messages[] | "\"\(.from)\",\"\(.from_id[4:])\""' result.json | sort -u > output.csv- jq は JSON データを処理するツールです。

- -r は、jq に生の出力を使用するように指示します。

- .messagesは、jqに'messages'のJSON配列の中を探すように指示します。

- .fromは表示名を与えます

- .from_id[4:] はユーザーIDで、最初の4文字('user')を取り除きます。

- result.jsonは入力ファイルです。

- sort -u は出力をソートし、ユニークな値のペアのみを表示します。

|

| エクスポートされたTelegramグループチャットのソート結果 |

この出力はoutput.csvというファイルに書き出され、出力にダブルクォートをつけたので、インポートができるようになります。actorsとactor_idがあるようなexportがあります。このエピソードを公開する直前に判明したことなので、宿題と思っておいてください。

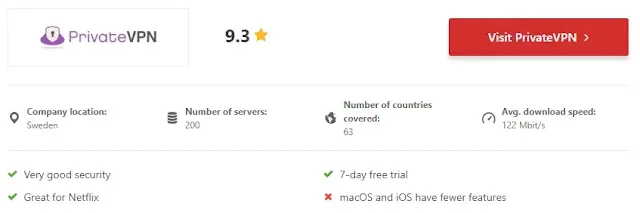

サイト: Privacy Guides

以下のリンクは、Apex29989831さんがTwitterでシェアしてくれたものです。Privacy Guidesというウェブサイトには、オンラインプライバシーに関するツール、設定、一般的な情報などのマニュアル、ヒント、概要がたくさん掲載されています。このウェブサイトは情報の宝庫であり、このトピックに初めて触れる人はぜひ一度見てみることをお勧めします。

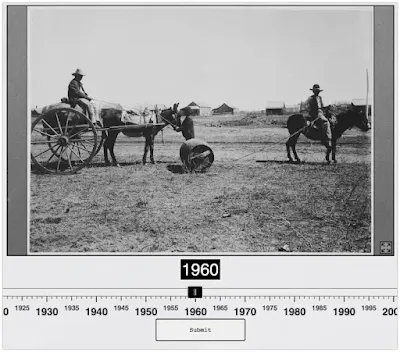

サイト: Chronophoto

Twitterユーザーのwaxyさんが、特定の写真が作られた年を推測・推定する素敵なオンラインゲームを紹介してくれました。位置情報だけでなく、写真がいつ作られたかを知ることは、とても便利なことです。このゲームでは、Google Lensですべての画像をチェックしない限り、自分のスキルをテストしたり、トレーニングしたりすることができます。

|

| 写真の作成年を推測します |