雑記系ブログ。セキュリティとか、マイルとか、投資とか、、、 / Miscellaneous Blogs. Security, miles, investments, etc

【セキュリティ事件簿#2022】マルウェア感染が原因と思われる本学メールアドレスを悪用したメール送信のお詫びについて 2022年9月2日 室蘭工業大学

フルハシEPO株式会社 当社サーバーへの不正アクセスに関するお知らせ 2022年9月5日

嫌いな相手に匿名で糞尿を送れるサービスから顧客情報が流出

- 動物の選択。例えば有機的で湿った馬のウンチなど。

- 配送先住所の入力

- パッケージのカスタマイズ(例:スマイリーステッカーなど

- 注文の支払い

"This gift shows my thanks for your hard work, and is a symbol of how great my team thinks you are. ENJOY!"

pompompurinは、顧客データベースが予想ほど大きくなかったことに驚いたと述べています。

数日前、私たちのサーバーに異常な動きがあり、私たちのスクリプトの1つにSQLインジェクションの脆弱性があることが判明しました。これは、誰にでも起こりうるヒューマンエラーであり、純粋に私たちの責任です。これは、私たちの顧客の一人が発見したものです。私たちはすぐにこのエラーを修正しました。これは単なる悪ふざけサイトであることをご理解ください。身代金要求もありません。本当に何も起こりませんでした。ウェブサイト訪問者が私たちのサイトのフォームを使用すると、すべての詳細が私たちのデータベースに格納されます。それは、人々が友人にいたずらするため、ほとんどジャンクです -- 彼らはデータ+電子メールアドレスを入力し、出発します。その後、私たちは彼らに注文の支払いのための電子メールを送り、いたずらされた人は誰がそれをしたのか見つけようと、パニックになっています。私たちのサイトに書いてあるように、私たちは本当の身元を明かすことはありません -- 単に、私たちのウェブサイトのフォームに入力した人の個人情報を持っていないからです。もし誰かが暗号通貨で支払えば、それは明らかに非常に安全で匿名です。クレジットカードで支払う場合は、すべての情報が決済処理機関に残ります。単純なことです。

社内向けソーシャルエンジニアリングテストのススメ

ダークウェブでヒットマン(殺し屋)を雇うとどうなる? ~アメリカの事例(その3)~

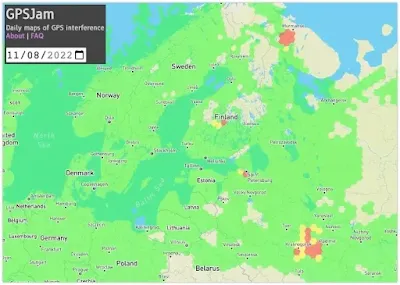

週刊OSINT 2022-32号

- GPSJam Map

- Travelling Distance

- Creating Panoramas

- Twitter Video Playback

- Video Speed Control

- VisiData

サイバー脅威とOSINT - Jeremy Makowski氏へのインタビュー

OSINTコミュニティの貢献者の一人、サイバーセキュリティとサイバー脅威のインテリジェンスに携わる幅広い経験を持つ人物との興味深い会話を紹介します。

優れた防御には、私たちを取り巻く様々な脅威に関する優れたインテリジェンスが必要です。サイバーセキュリティの分野で働く場合、サイバー脅威の全体像を把握することが重要です。攻撃のプロセスやそれに先立つインテリジェンスを理解していなければ、サイバーセキュリティの分野で働くことは非常に困難です。

自己紹介と、仕事内容について教えてください。

私の名前はJeremy Makowski、35歳です。私はサイバー犯罪とテロリズムの情報専門家です。また、イスラエル国家警察とイスラエル国防軍の元サイバーインテリジェンスオフィサーでもあります。

サイバー脅威インテリジェンスの分野で10年以上の経験があり、学術界、ハイテク、軍事、法執行機関などさまざまな環境で働いてきました。学歴としては、フランスでサイバーセキュリティの理学士号を、英国で国際安全保障の修士号を取得しています。

サイバーインテリジェンスの専門家として、さまざまなサイバー脅威の問題(サイバー犯罪、ハクティビズム、サイバーテロ、APT)の戦略、収集、調査、分析に携わっています。また、ディープウェブやダークウェブ環境におけるOSINT調査/サイバーHUMINT作戦の指揮にも携わっています。

ディープウェブやダークウェブの調査、サイバー情報収集、サイバーHUMINT作戦の実施について、軍や法執行機関だけでなく、多くの民間アナリストを訓練してきました。

OSINTや情報セキュリティ全般の始まりは覚えていらっしゃいますか?

学位取得後、情報セキュリティの分野でキャリアをスタートさせました。数年間はサイバーセキュリティの守備側で仕事をしていましたが、インテリジェンスの側により魅力を感じるようになりました。その後、脅威のインテリジェンスの問題にもっと焦点を当てるよう、キャリアをシフトし始めました。

イスラエル軍でのキャリア、そしてその後の政府の仕事でのOSINTの活用についてお聞かせください。

OSINT は、世界的に見ても新しいものではない。しかし、この15年の間に、サイバースペースが拡大し、ソーシャルネットワーク、フォーラム、掲示板、暗号化されたメッセージングアプリケーションなどの複数の新しいソースが出現したことで、かなり発展してきました。

私が軍や警察で経験したように、OSINTはインターネット上で入手可能な情報を、多額の投資や召喚手続きなしに入手することができる点で有用です。必要なのは、すでに公開されているものに時間を費やすことだけであり、それ自体があらゆる捜査の際に非常に有用となるのです。

イスラエルのサイバー警察で仕事を得るのは難しいですか?OSINTは役に立ちますか?他に関連するスキルや知識はありますか?

世界の多くの国がそうであるように、法執行機関の中でサイバー関連の仕事に就くのは簡単なことではありません。国によっては、サイバー捜査官のような上級職に応募する前に、数年間パトロール隊員として一から始めなければならないところもあるのです。私がイスラエル警察に入隊したとき、すでにサイバーインテリジェンスの強力なバックグラウンドを持っていたため、特別な資格と価値を持つプロフェッショナルとして見なされていました。

サイバー犯罪の捜査や情報収集には、サイバースペースやそのコミュニティ、顧客、そこで活動する人々が使うさまざまな技術について深い理解が必要だからです。

イスラエルとヨーロッパでは、脅威の情報状況が異なると思いますが、主な違いは何でしょうか?

ほとんどの先進国は同様のサイバー脅威に直面していますが、これらの脅威は地政学的、軍事的、経済的な背景によって国ごとに異なる場合があります。イスラエルは、欧州や世界の他の国と同様に多くの一般的なサイバー脅威に直面していますが、サイバースパイやサイバー犯罪者の脅威に加えて、テロ組織や敵対する国からのサイバー攻撃にも頻繁に直面しています。

政府機関を辞めた理由は何ですか?

私が退職を決意したのは、同じ分野にいながら、キャリアアップを続け、他の視野に目を向けたいと思ったからに他なりません。ご存知のように、官公庁の仕事ではこれが必ずしも可能とは限りません。

今、一番力を入れているOSINTはどんなものですか?

現在では、この分野の多くのプロフェッショナルと同様に、フィッシングやサイバー攻撃のキャンペーン、脅威者のプロファイル、詐欺や不正行為など、さまざまなサイバー脅威の収集と分析にOSINT活動の重点を置いていますね。

これからサイバーセキュリティの仕事を始める人に向けて、アドバイスをお願いします。

まず、オフェンスやインテリジェンスなど、サイバーセキュリティの全領域に目を向けて全体像を把握し、各領域の機能と相互の関係を理解するのがよいです。

優れた防御を行うには、私たちを取り巻くさまざまな脅威について、優れたインテリジェンスが必要です。サイバーセキュリティの分野で働く場合、サイバー脅威の全体像を把握することが重要です。攻撃のプロセスとそれに先立つインテリジェンスを理解していなければ、サイバーセキュリティの分野で仕事をすることは非常に困難です。

私がサイバーインテリジェンスの仕事を始めた当初から、多くのサイバーセキュリティの専門家がインフラストラクチャの保護に注力し、複数のセキュリティシステムを導入しているにもかかわらず、自分たちを取り巻くさまざまな脅威、たとえば自分たちが使用しているシステムに影響を与え、さまざまな脅威者がその標的となっている脆弱性に関する情報を無視または軽視しているのを目の当たりにしてきました。

お気に入りの学習リソースは何ですか?また、どのようにして自分のスキルや知識を保っていますか?

サイバー脅威は常に変化し、増加しているため、私は常に学習し、自分の知識とスキルを向上させるよう努めています。さらに、サイバー犯罪者やその他の脅威者は、常に欠陥や新しい攻撃方法を探しているため、常に情報を入手し、脅威者が開発し使用する最新の脅威や技術を知ることが重要です。

私は、ブログ、学術出版物、企業や政府の脅威情報レポートなど、さまざまな情報源から知識を得ています。また、Twitterでさまざまな研究者やサイバーエキスパートをフォローしています。リストは長くなります。

有償の研修や資格、正式な学術教育についての見解をお聞きしたいのです。あなたのキャリアにおいて、これらのことはどのように役立ちますか?

資格や専門的なトレーニングは、どのレベルにおいても有用であり、良いものです。しかし、自分の目的に応じて適切なものを選択することが重要です。

過去10年間、世界中の多くの大学が学部や大学院レベルでサイバーセキュリティのプログラムを提供してきました。これは、サイバーセキュリティやサイバーインテリジェンスの分野における人材の必要性が日々高まっていることを考えると、とても良いことだと思います。

私はサイバーセキュリティの学位を取得したほか、イスラエルのさまざまな公的・私的機関でサイバーインテリジェンスのコースを受講し、2019年にはFBIからサイバー犯罪に関するトレーニングを受けました。

お勧めのOSINTコミュニティはありますか?

私はOSINTコミュニティには属していませんが、フォローすると良いOSINTコミュニティや専門家がたくさんいることは知っています。その中で、個人的には以下のものをお勧めします。

アラビア語のOSINTについて、お勧めのリソースを教えてください。

YamliやEiktubのようなアラビア語の検索エンジンもありますが、個人的にはアラビア国によってGoogle ArabicやGoogleのような効果はないと感じています。また、アラビア語のサイトの調査にはGoogle dorksを使うことをお勧めする傾向があります。

一般的に、アラビア語に焦点を当てた調査は、通常のOSINTと大きな違いはありません。例えば、Whatsapp、Instagram、Facebookなど、一般的に普及しているソーシャルネットワークで調査を行う場合、何を探しているかによって、興味深い情報を見つけることができる特定のグループやコミュニティを特定することになります。

OSINT/opsecの失敗談と、その結末について教えてください。

私がサイバーインテリジェンスの世界に入った頃、あるハッキングフォーラムで情報収集をしようと思っていたのですが、その時の失敗談として、同じフォーラムに2種類のアバターでログインしていたのに、同じIPアドレスを使っていることに気づかなかったことがあります。その結果、そのフォーラムから追放されました。この基本的なミスをきっかけに、私はopsecに常に注意を払うようになりました。

opsecの基本は、常に物事を区分けすることです。TORやVPN/Proxyを使って、アバターごとに1つのアドレスを使用します。10年以上の経験を持つ現在でも、私は自分のopsecがすべてのセキュリティ要件を満たしていることを確認しています。専門家や学生にサイバーインテリジェンスの講義をするときは、いつもこのことを強く強調しています。

これまでのキャリアを振り返って、何か変えようと思ったこと、あるいは違ったやり方をしていたことはありますか?

自分のキャリアを振り返ってみると、もっとこうすればよかったと思うことが必ずあるはずです。個人的には、もし後戻りできるなら、サイバーインテリジェンスやOSINTの技術をもっと早くから訓練しておく必要があったかもしれないと思う一方で、コンピュータセキュリティの経験を積むことで、システムの仕組みやセキュリティポリシーなど、様々なことを理解することができたと思うのです。

それ以外では、先ほど述べたように、様々な専門的な環境でサイバーインテリジェンスを実践することができたので、あらゆる角度から見てアプローチできるようになったので、後悔はしていないです。