韓国、日本、中国などアジアの政府系サイトのログイン認証情報が、DarkWebやDeepWebに流出しています。

雑記系ブログ。セキュリティとか、マイルとか、投資とか、、、 / Miscellaneous Blogs. Security, miles, investments, etc

情報処理安全確保支援士の講習がパワハラと話題に!!~実際は講師の気合が入りすぎただけと思うが、講習提供者の配慮は足りていない感じ~

IPA情報処理安全確保支援士の更新講習内で講師が長年に渡りパワハラしていたらしい

誰かが声をあげないといけない、あえて書く。IPA情報安全確保支援師の更新講習が残念でした。グループ討議の内容を代表者が発表するが、経営者と話すCSIRTという立場の上下を決めた上で講師からは事前講習にはないアドリブの攻撃的な質問が続く公開処刑。パワハラありきの視点で構成された講習でした。

--

一部の講師が演技に加熱したという風にも映りましたが、兆候が現れた時点で内部で調整できなかったのかなと。また節度があったとしても、アドリブの受け答えはカリキュラムにいっさいないので、知識と応答対応と、何を伝えたかったのか最後までよくわかりませんでした。

--

事後アンケートには実名でそのままを書いてあります。リモート時代に全員の本名強制公開、カメラonも推奨なのでこっちも当然実名でやってます。

--

ひじょーーーーーーーーーに日本的だったなというのが総評。当然日本の国家資格だからそうですが。見ず知らずの人の前に実名で晒され、「これは?」「あれは?」と畳み掛けられる講義は、例え事前対策が提供されているとしても許されるものではないと思います。現場からは以上です。

--

これは本当に思った

自分はたまたま発表者の番じゃなかったけど、他人が詰められる様子を見なきゃいけなくて心が苦しくなった

例えロールプレイであっても、チームで考えた意見に対して高圧的に返されてしまったら、誰でも次から受けたくなくなると思う

--

次回更新はしないことにした

以下、更新しない理由

- 3年間で14万円のお布施が高すぎる

- 住所やメールアドレス変更時に届出を印刷して、簡易書留で郵送する必要があるという時代遅れ感に嫌気がさした

- 資格を持つことによって仕事の幅が広がるわけではない

- リモート講習でメンタルがやられた

--

これオンライン講習になる前も同じですね。マイク持って前に立って発表しますがその後経営者役に問い詰められますので後半は誰も発表者になりたがらない。最後覚悟を決めてワシが発表者として壇上に立ちましたがネチネチと問い詰められました。あの寸劇だけは意味不明でした…もうやりたくない(笑

--

講習内容は他言無用ですが、パワハラ寸劇と言われればまあそうかと思いました。実際、ITに詳しくない経営陣と話をするとそう言われる、問われるかもねという感じです。発表では、技術者としては知らんがなと言いたくなるようなことを問われましたので…

--

わたしがコロナ前ギリギリに受けたときはオフライン開催でそれなりに面白かったのだけど(個人攻撃とか公開処刑にならないラインでコントロールしてたので。まあ講師が話す内容はちょっと意味不明なところがあったけど)、確かにちょっとハンドリングを誤るとそうなりそうな講習だった。

--

支援士更新講習のあの面談、リアルだなーとか思ってたけど、やっぱダメなんだよなw

--

ただまぁ、あれは、ああいうパワハラまがいの経営者がいたとして、支援士として技術者倫理を貫き通せるかどうかという予行練習みたいな側面もありそうと思って見てた

--

最後の総評で「真剣さがもっと欲しかった」旨の講師コメントがありました。実際に情報流出事故の現場にいたら、緊迫感もあり、「講習だからこの程度でいいだろう」という気持ちはないはずだ…とのこと。当時は確かにごもっとも、と思いました。

--

一方で、CSIRT 実務をして「いない」人の方が多いわけで、ハイレベルの講習をするのであれば、「あくまでそのレベル(高レベル)を目指してもらいたい」とか「現場の緊迫感を味わってもらいたい」といった、意図の事前伝達が不可欠だったろうと思います。

--

これ。なんの前フリもなく寸劇が始まって回答者は戸惑うばかり。個人的にはスタンフォード大の実験を想起させるやり方でした。立場の上下という危険な設定になる時点で、参加者への心理的なフォローを配慮すべきです。私が聞き逃したのかもしれませんが、そういったものはなかったように感じました。

--

これは講師によりけりでした。私が問題視しているのは知識を確認する場として寸劇が適切ではない点です。寸劇を求めるのなら応答用のカリキュラムにし講師の応答を標準化する。上下関係ありのロールプレイでは心のケアを最大限に配慮する。元より講師と刑事罰を覚悟した受講者、対等ではありえません。

--

ほーん、安全確保支援士はもう更新してないが、こんなことになってるのか。

まあ更新してた頃の経験からしても、非技術者のステークスホルダとのコミュニケーションについて意識が薄い内容だとは思っていたが、そこのカリキュラム厚くせずにいきなりパワハラ寸劇してんのかね。

--

IPA情報安全確保支援師の更新講習がいろんなしがらみで、残念なのはよく知られおります。それでも、やっとこさこういうのがたちあがりました。次回どうぞ。

--

おそらく3年以上、講師以外の事務局員もいる状態で、参加者の事後アンケートが必須にも関わらず、こういうことが2021年に行われる日本社会が恐ろしい。受講者はそもそも刑事罰を覚悟で講習に望んでいるため事後アンケートにこのような不満は書けません。講習の評価方法を見直すべきでしょう。

ランサムウェアギャングが発表した被害者リスト / Here's a list of victims announced today by darkweb ransomware gangs. You can also see the affected countries and industrial sectors in DarkTracer.(転載)~DarkTracerで被害を受けた国や産業分野を確認することができます~

How to use Ransomware Monitoring in DarkTracer

1. Sign up FREE and sign in (No anonymous email)

2. Access to platform and Open NEW CASE

3. Click [+] button

4. Add Ransomware Monitoring

5. Click [RM] menu

アクセンチュアが、ランサムウェア「LockBit」の餌食になる / Accenture, a global IT consultancy giant has allegedly been hit by a ransomware cyberattack from the LockBit ransomware gang.

buff.ly/3iyTujf #CyberAttack #cybercrime #databreach

世界的なITコンサルタント企業であるアクセンチュア社が、ランサムウェア「LockBit」によるサイバー攻撃を受けたとされています。

アクセンチュアは、自動車、銀行、政府、テクノロジー、エネルギー、通信など、幅広い業界にサービスを提供していることで知られるIT企業です。

アクセンチュアは、世界50カ国で約56万9,000人の従業員を擁する、443億ドル規模の世界最大級の技術コンサルタント会社です。

盗んだデータを流出させると脅すランサムウェア集団

「LockBit 2.0」と呼ばれるランサムウェアグループが、最近のサイバー攻撃でAccenture社から盗まれたとされるファイルデータを公開すると脅しています。

身代金が支払われなければ、データを公開するとのことです。

LockBitは、盗んだデータの証拠を示していませんが、興味のある人には喜んで販売すると主張しています。

「これらの人々は、プライバシーやセキュリティを超えた存在です。彼らのサービスが、私がインサイダーとして見たものよりも優れていることを切に望みます。もしデータベースの購入に興味があれば、我々に連絡してほしい」とLockBitのデータ漏洩サイトに書かれています。

漏洩がいつ発生したのか、いつ発見されたのか、その範囲や悪用の技術的原因など、正確な詳細はまだわかっていません。

Accentureは、影響を受けたシステムはバックアップから復旧したと述べています。

「アクセンチュアは、被害を受けたシステムはバックアップから復旧しました。直ちに問題を解決し、影響を受けたサーバーを隔離しました」と述べています。

「影響を受けたシステムをバックアップから完全に復旧さ、Accentureの業務や顧客のシステムへの影響はありませんでした」とコメントしています。

6TBのファイルが盗まれ、5,000万ドルの身代金を要求される

Cyble社の調査チームが見た会話では、LockBitランサムウェアの一団は、Accentureから6テラバイトのデータを盗み出し、5,000万ドルの身代金を要求していると主張しています。

脅威の主体は、企業の "内部者 "を介してAccentureのネットワークにアクセスしたと主張しています。

この攻撃に詳しい関係者によると、Accentureは少なくとも1社のCTIベンダーにランサムウェアの攻撃を確認しており、ITサービスプロバイダーはさらに多くの顧客に通知を行っている最中だとのことです。

さらに、サイバー犯罪情報会社のHudson Rock社は、Accentureには従業員やパートナーが所有する2,500台の感染したコンピュータがあると共有しています。

詐欺メールに嘘つきって返信したら僕何もしてないのになんなんですか?って電話きた😂(転載)~不審アプリをインストールしたことに気づかない阿保を誰か救ってやってくれ!~

血管のつまりを解消できるかもしれないRAP食とは!?~スタチン剤はダメゼッタイ~

血管はコレステロールで一度詰まると解消されないと聞いていたが、どうも違うらしい。

「動脈硬化は自分で治せる」という、心強い本を見つけたので紹介。

この本の中にRAP食が紹介されている。

RAP食とは、「動脈プラーク(血管内壁の脂肪の塊かたまり)退縮のための食事療法」(Medical Regression Arterial Plaque)のことで、動脈硬化を改善させることを目的としており、音楽のRAPと食事の融合ではない。

詳細は本を読んでいただくとして、RAP食のメモだけ残しておきたい。

RAP食を純粋に遂行しようとするとかなりハードルが高くなるため、取り入れられるところだけでも取り入れていきたい。

■避けるべき食材

- 植物油

- フライパンに油をひいて調理する食べ物

- 食用油

- 脂身

- バター類

- 酒類(350cc/日未満に抑える)

- たばこ

- カレールー

- レトルト食品

- マヨネーズ

- ところてん

- 豆乳ヨーグルト

- 味噌汁(脂質がない麦味噌がオススメ)

- 野菜ジュース(無塩、無糖、トマト入りがベスト。コップ1~2杯を毎日)

- 甘酒(1日30cc程度)

- 粉末ビール酵母:毎日小さじ一杯

- たまご:全卵を毎日1個まで

- 海藻/海苔:もずく、がごめ昆布、昆布など粘り気のある海藻類。海苔(植物油添加品はNG)

- 脂質量の少ない魚や肉:脂質量が少ない魚や肉を1日150~200gまで

- 野菜:煮野菜、蒸し野菜、生野菜。たまねぎ、青ネギ、トマト、大根おろし、キノコ類は特に積極的に

- 果物:ビタミンCをたくさん含んだ、いちごやキウイフルーツ(黄肉種)、柿、ミカン類がオススメ。

- 雑穀米:主食は白米だけでなく、2~8割の雑穀米&玄米・麦入り。

- 納豆&大根おろし:納豆半パックを週2回まで。

- その他:あさり、しじみ、漬物(発酵性)、こんにゃく、トマトケチャップなど。

ところてん、海苔、蒸し野菜でがん細胞もプラークも減っていく。

RAP食に向く魚、肉かどうかは、「包丁に脂がどれだけつくか」で見分ける(⇒えび、かに、貝類、蒲鉾、ちくわなどはOK)

きびなごサイズより小さないわしやその他の小魚はすべて推奨食品

花、種、実、根、茎までバランスよく食べる

- 花:ブロッコリー

- 種:雑穀、玄米、そば、おくら

- 実:かぼちゃ、キュウリ、トマト、うり

- 根:ごぼう、大根、にんじん、生姜

- 茎:アスパラガス、たまねぎ

- 葉:レタス、ほうれんそう、キャベツ、青ネギ

東京オリンピックのサイバー関連の出来事についてまとめてみた(転載)

東京オリンピックのサイバー関連の出来事についてまとめてみた

東京オリンピックについて、これまで関係組織からの発表や報道されたサイバー関連事象についてまとめます。この記事は個別事象を整理したもので各々の関連性は一部を除きありません。

大会中に起きたこと

- 東京オリンピック期間中、過去大会で見られたようなサイバー攻撃などに起因する情報流出やシステム破壊の発生は報じられなかった。また官房長官は「サイバー攻撃に起因する問題発生は確認されていないとの報告を受領している」と7月26日にコメントしている。

- サイバー空間上でオリンピックに関連する事象が何もなかったわけではなく、大会に乗じた偽動画配信などの詐欺サイトの存在が報告されていた。またSNS上で選手への誹謗中傷が行われる事例も多数確認された。

1. 大会関係者に関連するサイバー事象

(1) 大会組織委員会

公式サイトへの大量アクセス (2015年11月14日発生)

- 大会組織委員会の公式サイトに対して、11月4日20時半頃にDoS攻撃とみられる短時間の大量のアクセスが発生。

- 2015年当時のサーバー運営会社*3が攻撃観測を受け自主的な避難措置として通信遮断を実施。組織委員会のWebサイトは11月5日 9時頃までに復旧をした。

- 当時公式エンブレムの公募受付が11月24日から予定されており、応募要領をダウンロードできるよう組織委員会のFacebook等で閲覧できる措置が取られた。

Twitter公式アカウントの一時凍結 (2020年1月25日発生)

発足7年を受け公式Twitterアカウントに2013年生まれと誕生日を設定してしまい、Twitterのサービス利用にあたって年齢制限が設定されていることから公式アカウントが一時凍結されてしまった。

開会式当日のサイト閲覧障害 (2021年7月23日発生)

公式オンラインショップの閲覧障害(2021年7月23日発生

公式オンラインショップで23日21時頃(開会式開始から1時間後)から翌日0時半頃まで接続障害が発生した。警察はサイバー攻撃によるものという認識はないと取材にコメントしている。

マスコット撮影が有料との虚偽情報出回る (2021年7月27日報道)

- マスコットと一緒に写真を撮ると手数料として5000円が必要とした海外メディアが選手への取材を記事化したものがネット上で拡散。

- 大会組織委員会はマスコット(オリパラ共に)と一緒に撮影し、SNS上へ投稿を行う場合において対価の設定を行わないことが出演ガイドラインに記載されており、有料撮影について否定した。

(2) 国際オリンピック委員会(IOC)

公式Twitterアカウントで不正な投稿 (2020年2月15日頃発生)

- OurMineを名乗るグループによって複数のTwitterアカウントから勝手な投稿が行われる事象が発生。その中にIOCが運営するアカウントも含まれており、影響を受けたのはOlymic(@olympics)、IOC Media(@iocmedia)、Athlete365(@athlete365)、Youth Olympic(@youtholympics)、リオ大会公式アカウント(@rio2016)などが報じられている。

- 同タイミングに被害に遭ったFCバルセロナはデータ分析用のサードパーティアプリを通じ第三者による投稿が行われたと報告している。

(3) 日本オリンピック委員会(JOC)

JOC内でランサムウエア感染被害(2020年4月下旬と報道)

JOC事務局内でランサムウエアによる感染被害が発生し、対応として約60台の端末を約3000万円をかけ入れ替えていたと2021年6月に報じられた。身代金要求は行われていない。また、この件に関してJOCより公式の対外発表は行われていない。

(4) チケット購入者、ボランティア

フリマサービスでユニフォーム転売(2021年7月7日報道)

- メルカリやラクマ、ヤフオクなどでボランティアの公式ユニフォームや入館パス(アクレディテーションカード)とみられる出品が行われた。既に約1万円での取引が行われた事例も確認された。大会組織委員会、東京都それぞれのボランティア向け物品での出品が確認された。参加規約では大会関係のボランティアは支給品の第三者譲渡は禁止されている。

- ユニフォームの出品行為は無観客開催が決定された7月8日頃から増加。

- メルカリは2021年7月17日以降、ユニフォーム等大会関係者向け物品の出品を禁止すると発表した。またラクマでは役職、身元の偽装が可能な制服等の出品を禁止しておりボランティアユニフォームも該当することから出品の削除対応を行った。

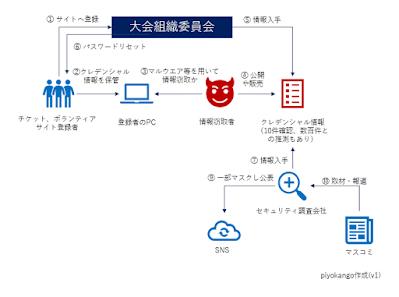

サイト登録者のパスワード観測報告 (2021年7月21日報道)

- 7月21日に東京オリンピックのチケット購入者やボランティア関係者のIDとパスワードが販売されているとセキュリティ研究者によりSNSへ投稿が行われた。投稿された画像からは10件のURL、ID、パスワード、流出日、被害IPアドレスがリストになったものが確認された。(ID、パスワード、被害IPはぼかしが行われている)取材に対して東京オリンピック関連のサイトからの流出ではないとの見解を組織委員会は示している。また他のセキュリティ関係者は確認された情報はRedLineなど情報窃取を行うマルウエアにより当事者の利用するPCから盗まれた情報の可能性があると指摘。個人のPCから個別に集められたもので、大規模な流出になる可能性は低いとされた。

- 報告を行ったセキュリティ研究者は認証情報以外には暗号化された機密文書やコロナ関連の個人情報なども確認されたと主張しこれに該当するとみられる報道が行われていたが、その後確認した情報の一部は公開されたものだったと訂正を行っている。また、登録が行われたサイトへログインができれば氏名や住所などの情報も参照することが出来る。

- 日本政府に対して7月14日に情報提供が行われており、10件のアカウントに対して大会組織委員会は注意喚起とパスワードリセットを行っている。

(5) 内閣サイバーセキュリティセンター

富士通のProjectWeb不正アクセスで大会関係者情報流出(2021年6月4日報道)

- 富士通のProjectWebが不正アクセスを受けたことにより、内閣サイバーセキュリティセンターの情報流出が確認された。流出した情報の中に、サイバー攻撃への対応を目的とした訓練に参加した約90組織(約170名分)の役職、氏名等が含まれていた。参加組織には大会組織委員会関係者や東京都、福島県等の会場担当の自治体、スポンサー企業などが含まれていた。

- NISCは流出情報がオリンピック関連かは明らかに出来ない、業務影響は確認されていないと取材に回答している。

(6) オリンピック参加選手

SNS上で相次ぐ誹謗中傷(2021年5月以降)

- TwitterやInstagramなどで大会参加選手に対して国内外から誹謗中傷が相次ぎ行われた。敗退したことを受けてであったり、試合採点の不満のはけ口として行われるケースが確認されている他、大会開催前も選手に対して出場辞退や開催反対を求める投稿が行われた。警視庁は本人から被害届が提出された際は真摯に対応を行うと方針を示した。また選手が反応したことを取り上げた記事が誤った内容であったことから延焼するケースも発生した。

- 委託を行っていた編集者が個人で利用するアカウントにおいて人権侵害を伴った不適切な投稿が行われたとして、委託元が契約解除を行ったことを公表する事例もあった。

- JOCは選手への誹謗中傷を監視するチームを設置することを大会前より明らかにしており、Twitter社と連携する方針であることが報じられていた。東京オリンピック中に誹謗中傷行為にあたるとみられた書き込みについてはモニタリングを行い、該当する事例も記録している。

ベッド破壊動画公開し関係者が謝罪 (2021年7月26日)

- オリンピック選手村で選手らが就寝用に利用するベッドが段ボール製だったことを受け、「何人が乗ったら壊れるか」を検証する動画をイスラエルの選手がTiktokに公開。ベッドは最終的に9人がジャンプをして壊れてしまいベッドが壊れた様子も流された。

- 段ボールベッドはエアウィーヴが開発したもので耐荷重は200㎏。取材に対して破壊されたベッドが拡散されたことは残念としつつ、選手にケガがなく良かったとコメントをしている。

- テレビ局がこの動画を取り上げたことでネット上で拡散。その後動画は削除され、行為をした選手が謝罪動画を公開することとなった。

選手村にユニフォーム廃棄で批判(2021年7月29日)

- オリンピックで使用したユニフォーム等が選手村に廃棄されていたとして、その写真がSNSへ投稿され拡散。

- 廃棄されたユニフォームはメキシコのソフトボール競技の選手が来ていたもので、写真を投稿したのは同国別競技の選手。同国ソフトボール連盟は徹底した調査を行うとの考えを表明している。

(7) その他

大会関係者を狙った不審メール (2020年1月下旬発生)

- IOC、組織委員会の連名による英文の不審メールが確認された。メール文中にはURLが記載されており、五輪ロゴが掲載されたフィッシングサイト(メールアドレス、パスワードの入力フォーム)に誘導される。

- Trend Microは自社の観測より、不特定多数にばらまいたものではなく、狙いを絞ったものである可能性を指摘している。