雑記系ブログ。セキュリティとか、マイルとか、投資とか、、、 / Miscellaneous Blogs. Security, miles, investments, etc

【転載】Active Directory内での資格情報を軸にした横展開を防止するのに役立つ 保存資格情報の削減とかProtected Users とかに興味沸いた方はこのあたりから見ていただくと何のことかわかりやすいかも。

カプコン、採用応募者の情報を破棄していなかったことが判明(転載)

あるAnonymous Coward 曰く、

あるAnonymous Coward 曰く、カプコンのランサムウェア被害の絡みで流出した情報に採用応募者情報(氏名、生年月日、住所、電話番号、メールアドレス、顔写真など)が約12万5000件含まれていたが、これについて流出自体とは別に話題になっているそうだ(J-CASTニュース)。

話題になって理由としてカプコンの応募サイトには、「採用選考の結果、採用に至らなかった方、及び、採用を辞退された方の応募書類等は、選考後、当社において責任をもって破棄致します」と書かれていたためで、「(説明に反して)破棄されていなかったのでは?」という指摘が出ているようだ。

カプコン広報IR室によれば、履歴書などの書類は破棄した後も、「再応募いただける方もいらっしゃり、確認をスムーズにするため」電子化して一定期間(期間は非公表)保管しているという。流出の可能性があるのは電子データになる。」とのことだが、タレコミ人としてはそれ(電子データ)で保存していること自体、破棄していない事でしかないと思う。

そもそも、再応募事は再応募時で新しい履歴書来るのだからそれで判断すればいい話で保存する必要はないと思われ、(不採用や辞退後に)保管する必要性は見当たらない。

ーJ-CASTニュースー

ゲーム大手「カプコン」がサイバー攻撃で社内データが流出した問題に関連し、同社の個人情報の取り扱いの説明に不備があったことが、J-CASTニュースの取材で分かった。

採用応募者向けに、不採用者の履歴書は「破棄」すると伝えていたが、今回の被害では応募情報約12万5000件が流出した恐れがあるとしている。SNS上では「破棄していなかったのでは」との指摘が寄せられている。

カプコンは2020年11月16日、「Ragnar Locker(ラグナロッカー)」を名乗るサイバー犯罪集団からランサムウエア(身代金ウイルス)の被害を受け、最大35万件の社内情報が流出した可能性があると公表した。

同日までに従業員のパスポート情報や販売レポートなどの流出が確認されたという。クレジットカード情報は流出していない。

ラグナロッカー側は1TB(テラバイト)の情報を盗み出したと主張し、身代金を要求。11日18時までを交渉期限としていた。カプコン側は応じなかったとみられ、一部情報が匿名性の高いネット空間「ダークウェブ」上で公開された。

同社は外部の専門家を交えた対策会議を開くなどして、原因究明や再発防止に努めるとする。専用の問い合わせ窓口(電話0120・896・680)も設置した。

被害報告を受け、採用応募者情報の取り扱いをめぐる「矛盾」がツイッターで多数指摘されている。

今回の被害で、採用応募者情報(氏名、生年月日、住所、電話番号、メールアドレス、顔写真など)が約12万5000件流出した恐れがあるとするが、同社は公式サイトに「採用選考の結果、採用に至らなかった方、及び、採用を辞退された方の応募書類等は、選考後、当社において責任をもって破棄致します」と明記していた。

そのため、「破棄していなかったのでは」と疑問視する声が寄せられている。

カプコン広報IR室は19日、J-CASTニュースの取材に「当社の説明が不足していたことを皆様にお詫び申し上げます」と非を認めた。

広報IR室によれば、履歴書などの書類は破棄した後も、「再応募いただける方もいらっしゃり、確認をスムーズにするため」電子化して一定期間(期間は非公表)保管しているという。流出の可能性があるのは電子データになる。

電子化に関する説明が漏れていたため、すでにサイトの記載の修正に取りかかっているとした。

【転載】クラウド化か、それともオンプレ回帰か ITインフラの投資動向に現れた変化~パフォーマンスやサービスレベルの問題でオンプレ回帰の流れも~

IDC Japan(以下、IDC)は2020年10月21日、国内の「ハイブリッドクラウドインフラストラクチャ」の利用動向に関する調査結果を発表した。

同調査は、国内企業/組織でITインフラ導入の意思決定やプロセスに関与する回答者を対象に2020年7月に実施し、505人から有効回答を得ている。

ITインフラ投資の決め手となる評価基準とは?

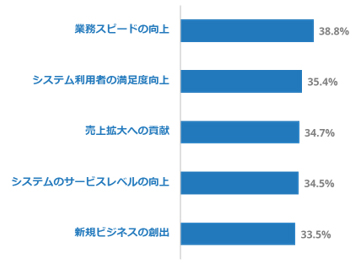

調査結果によると、ITインフラへの投資を決定する評価基準は、「業務スピードの向上」(38.8%《複数回答、以下同》)、「システム利用者の満足度向上」(35.4%)、「システムのサービスレベルの向上」(34.7%)に加え、「売り上げ拡大への貢献」(34.5%)、「新規ビジネスの創出」(33.5%)といったビジネス価値実現への貢献が上位に入っていることが分かった。これらは年々上昇傾向にあるという。

これらの回答から、企業/組織にとってITインフラは、「デジタルトランスフォーメーション(DX)の基盤となり、ビジネス変革をけん引する役割を担うもの」として期待が高まってきているとIDCでは分析している。

「クラウド化推進」の一方「オンプレ回帰」を選択する企業も?

「今後利用を増やしたいITインフラ」としては、「パブリッククラウドサービス」「プライベートクラウドサービス」「オンプレミスプライベートクラウド」が上位を占めた。クラウドサービスの利用に加え、「オンプレミスITインフラのクラウド化」を進める意向も高いことが分かった。

一方、「パブリッククラウドサービスからオンプレミスやプライベートクラウドに移行」した実績や、2年以内の移行予定がある回答者は、それぞれ85%を超え、「オンプレミス回帰」の傾向が鮮明になった。

その理由としては、「セキュリティの向上」「データやアプリケーションの連携」「管理の一元化」「パフォーマンスやサービスレベルの向上」が上位に上がった。

また、複数のクラウドを統合的に管理する「ハイブリッドクラウド」を利用する回答者の割合は、現在の4.8%から2年後には13.0%に拡大する見込みだという。

複数のクラウドを使い分ける用途は、現在では「ディザスタリカバリー(DR)」「バックアップ」「アーカイブ」「本番環境の移行、期間限定での利用」の割合が高い結果だった。今後は、「パブリッククラウドの新技術とオンプレミスの連携」や「アプリケーションに応じて最適なITインフラを使い分ける」といった用途の割合が高まり、より高度な活用が進むとみている。

迅速なビジネス変革を実現し、不確実性に対処するには、ITインフラの俊敏性、拡張性、効率性を向上し、より動的なITリソースの活用が求められる。企業/組織にとって、SD化やハイブリッドクラウドによって疎結合化を進め、高度な使い分けに柔軟に対応できるITインフラへと変革することが重要になるとIDCでは分析している。

【転載】Wordの機密情報に黒塗りしてPDF化しただけでは機密情報は保護できない

情報漏洩につながりかねない、Officeドキュメントの要素とは

レポート、記事、マーケティング資料ー私たちの多くは、こういった文書を何らかのタイミングで触る機会があります。コンピューター上で書いたり編集したり、同僚や友人にメールで送ったり、クラウドサービスを使ってシェアしたり、お客様に渡したり。

他の人に見せるファイルに見せてはならない情報が含まれていると、困ったことになる可能性があります。そうした事態を避けるポイントを、今回は見ていくことにしましょう。

画像

写真の背景にパスワードが映り込むことはしばしばありますが、こういった「見せるべきではないもの」は、単に画像を編集するだけでは隠せないことがあります。例えば、半透明のブラシで情報をぼかしたとしても、明るさとコントラストをいじるだけで、隠したものが判別可能になることがあります。画像が意図せず情報を漏洩してしまうのはどんな場合か、どうすれば情報を隠せるのか、詳しくはこちらの記事をご覧ください。

パスワードやバーコードや名前などの見せたくない情報を、画像エディターを使って「本当に」隠すには、ポイントが2つあります。まず、ぼかすときには完全に不透明なぼかしツールを使うこと。そして、非表示にしたレイヤーを見られてしまうのを避けるため、JPGやPNGのような「フラットな」画像形式を使用すること。この2点です。

しかし、テキスト文書の中に埋め込まれた画像の中に、表に出してはならない情報が含まれている場合もあります。こういったときは、どう対応するのがよいのでしょうか?

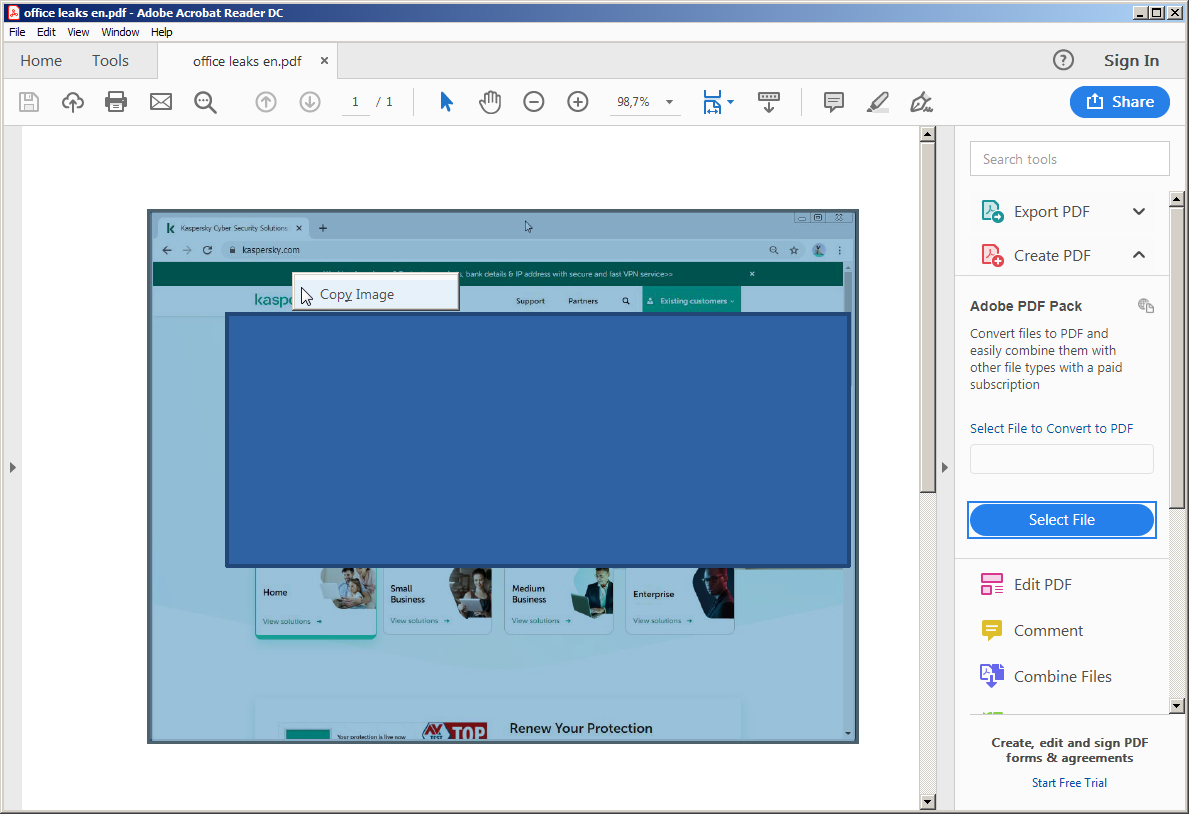

お客様宛てにパンフレットを送ろうとしているところだとしましょう。あなたは、パンフレット内のある写真に、同僚の個人情報が映っていることに気付きました。そこで、会社のコンピューターに入っているAdobe Acrobatの有料版を使い、黒の長方形でその情報を隠しました。これで大丈夫、そう思ったのですが…

残念ながら、そうはいきません。修正済みの文書を送っても、お客様はあなたの同僚の個人情報を探り出すことが可能なのです。Acrobatは画像編集用のソフトウェアではないので、画像の上に描画したものと画像とを結合させることができません。そのため、ファイルを開いた人は誰でも、画像の上に配置した図形を削除できてしまうのです。

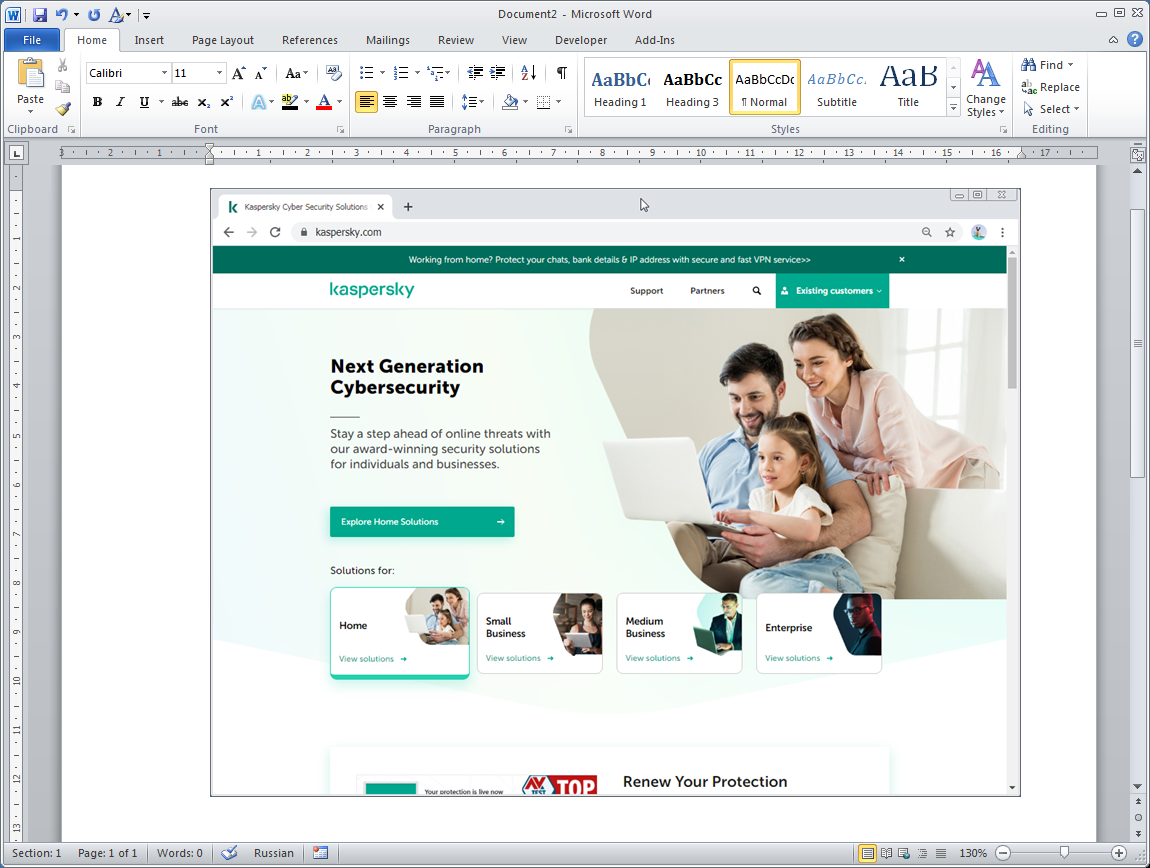

WordファイルをPDF形式でエクスポート

作成中の文書(例えばDOCX形式の文書)の上で画像を加工し、最終的にPDF形式にエクスポートする方法があります。例えば画像をトリミングしてしまえば、切り取られたところはPDFに変換されません。簡単に編集できるので、画像のちょっとした加工が必要な場合によく使われる方法です。

しかし、編集のしかたによっては情報を隠せないことを覚えておく必要があります。例えば、先ほど触れた塗りつぶし図形で情報を隠す方法は、ここでも機能しません。

WordファイルをPDFにエクスポートしても、PDFファイルをAdobe Acrobat Readerで開き、画像をコピーしてWordに貼り付けると、塗りつぶした長方形が重ねられていない元の画像が貼り付けられるので、隠していた部分が見えてしまいます。

WordファイルをPDFにエクスポートするとき、元の画像とその上に描かれた画像は結合されず、別々に保存されます。そのため、隠した情報もそのまま残るのです。

そもそもMicrosoft Wordも、Adobe Acrobat Readerと同様、画像編集用に作られたソフトウェアではありません。文章を作っているときに編集が必要な画像を見つけたら、画像を画像エディターで編集し、編集し終わった画像を文章内に挿入し直しましょう。

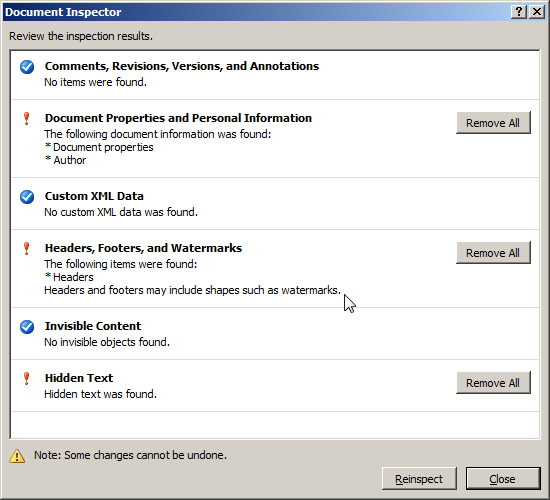

Microsoft Officeのドキュメント検査

隠したい情報を含んでいる可能性があるのは、ドキュメント内の画像だけではありません。ヘッダーとフッター、変更履歴、コメント、隠しテキスト、レポート内に埋め込まれたグラフの元のExcelファイルのようなリンクされたファイルなども、思わぬ情報漏洩に加担してしまう場合があります。また、ドキュメントの作成者名も匿名にしておくべきところです。これほどの情報が1つのファイルの中に詰まっていることを考えると、一部(あるいは全部?)を隠しそびれることがあるのも無理はありません。

情報漏洩となる可能性のある情報を探し出すため、Microsoft Officeには「ドキュメント検査」という機能が用意されています。この機能は、メタデータ(ドキュメント作成者の名前など)、ヘッダーとフッター、隠しテキスト、埋め込みオブジェクトなど、先ほど触れたような情報がないかどうか、ファイルをスキャンします。

Office 365でドキュメント検査を使ってファイルをチェックする手順は、以下のとおりです。

- [ファイル]タブをクリックし、[情報]を選択します。

- [問題のチェック]-[ドキュメント検査]の順にクリックします。

※設定項目名は、Windowsのバージョンによって異なる場合があります

機密性を保つ必要のある情報が見つかると、情報の削除または別の推奨安全策が提示されます。例えば、インタラクティブなオブジェクトとしてExcelのグラフを追加してある場合、代わりに画像として埋め込むことが推奨されます。その方が、グラフの元になっているデータを見られずに済みます。

なお、画像内の情報に関しては、ドキュメント検査の対象外です。画像内に機密情報が含まれないかについては、先にご紹介したヒントを元に、ご自分でご確認ください。

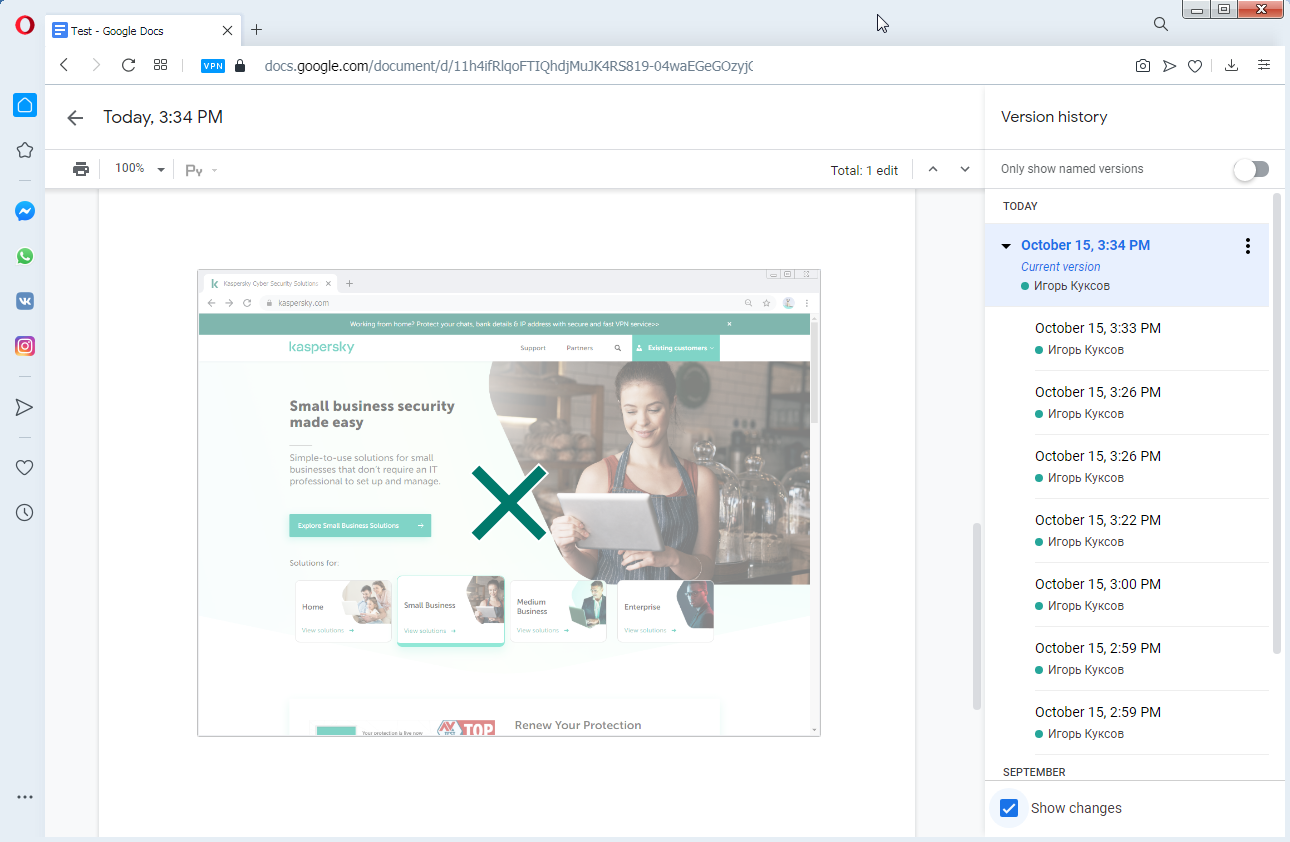

Googleドキュメントはすべてを記憶する

複数名で一つのドキュメントを編集する必要がある場合、PDF形式のファイルは使えません。かといって、Wordドキュメントをローカルに保存してメールで回覧するのも問題があります。バージョン管理ができませんし、順番にファイルを確認していると時間もかかります。

そこで活用されるのが、一つのドキュメントを複数の人間で一緒に編集できる、クラウドサービスです。ただし、クラウドのオフィススイートはファイルに対するアクションをすべて記録していること、また、ファイルの編集権限を持つ人は変更履歴を全部見られることを、念頭に置いておく必要があります。

クラウド上のドキュメントに、外に出してはいけない情報を含む画像やテキストをうっかり挿入してしまうと、すぐにアクションを取り消したとしても変更履歴には残るので、他の人たちに見られてしまいます。

クラウド上のファイルを公開する前に機密情報をすべて削除しても、ファイルを見た誰かが変更履歴を見てロールバックする可能性はゼロではありません。

この問題に関しては、シンプルな解決策があります。機密情報を含むドキュメントを複数名でオンラインで編集する場合には、新規ファイルを作成し、元のファイルから同僚たちに見てもらいたい部分だけをコピーして貼り付け、それをクラウド上に上げるようにするのです。

また、共有ドキュメントにうっかり情報を貼り付けてしまう事故を避けるために、ローカルのファイルにいったん貼り付けてみてクリップボードに何がコピーされているのかを確認し、それから共有ドキュメントに貼り付けるようにしましょう。

ドキュメントから情報が漏れないようにするために

隠しておきたい情報をきちんと隠すには、以下の点に留意しましょう。

- 共有する前に、ドキュメントの中身をよく確認する。

- 画像の編集には、画像編集用のソフトウェアを使用する。隠したい情報は透明度ゼロのエレメントで隠し、レイヤーを残さない形で画像を保存してください。

- クラウド上でドキュメントを編集する場合は特に注意する。クラウド上のドキュメントには変更履歴がすべて残るので、削除した情報や変更した情報を誰かが元に戻してしまうかもしれません。

- 複数名でクラウド上のドキュメントを扱う場合は、機密情報が過去に含まれていたことのあるドキュメントを共有しない。新規ファイルを作成し、編集の必要がある部分だけをコピーして貼り付け、それを編集用にアップロードしてください。

- Wordドキュメントの場合は、ドキュメント検査の機能を使って、機密情報が残っていないか確認する。クラウド上のドキュメントの場合は、DOCX形式でダウンロードして、同様にドキュメント検査で確認しましょう。

- 普段から注意を怠らず、何事も慌てて行わない。

【転載】JALは、Amazon ギフト券プレゼントキャンペーンを開催!

JALは、マイルをためて、Amazonギフト券 総額200万円分がプレゼントされるキャンペーンを開催しています!

キャンペーン期間は、2020年11月2日(月)~12月31日(木)まで。

このキャンペーンは参加登録が必要で、参加登録期間は、2020年12月31日(木)23時59分まで。

各種サービスを利用した後でも、期間中に参加登録を行えばキャンペーンの対象となります。

キャンペーンの詳細は、期間中にキャンペーンへの参加登録を行い、対象サービスで合計5,000円以上(税、送料含まず)を利用、またはポイントからマイルへの交換で、5,000ポイント(1ポイント=1円で換算)以上をマイルに交換されたたJMB会員が対象。

抽選で、5名様に10万円分、10名様に5万円分、100名様に1万円分のAmazonギフト券がプレゼントされます。

また、お得にマイルを貯められるキャンペーンも紹介されています。

JALマイレージモール経由でのAmazonの利用は、200円ごとに1マイル(12月31日までの発送完了分が対象)

アメリカン・エキスプレスのポイントからマイルへの交換は、11月15日までの期間限定で25%ボーナスマイルキャンペーンを実施。

PontaポイントからJALマイルへの交換も、交換レート20%アップキャンペーンが12月31日まで実施されています。

詳細はこちらでご確認ください。→ JALマイレージパーク Amazon ギフト券プレゼントキャンペーン

マリオットのポイント購入60%増量セール(2020年11月19日~11月25日)と現状のマイル整理

マリオットのポイント購入セールが開始。

2020年としては4回目で、今回は「60%増量」のセール。

前回(9-10月)は50%増量セールだったが、今回は60%増量。

60%増量は5月にも実施しており、マリオットとしては過去最大。

前回の60%増量(5-7月)に比べると円高が進んでおり、ポイント単価は0.8円。(前回は0.9円)

マリオットのポイント定価は、1,000ポイントにつき12.50米ドル。

今回の60%増量で、1ポイント=0.8円になる。

ちなみに、個人的にはホテルマイルには興味ありません。

んじゃ、何故にマリオットのポイントセールを気にするのか。

実は数少ないJALマイルの購入手段でもあるからである。

基本はマリオット:JAL=3:1となる

駄菓子菓子(だがしかし!)

マリオット60,000ポイントを交換するとボーナスポイントが発生し、JAL25,000マイルに生まれ変わる。

一般的なバイマイルのレートとしてはあまりよくないのだが、JALマイル調達の観点で考えると数少ない購入の機会なのである。

現状武漢ウイルスの蔓延により海外旅行に行く計画は全く持って立っていないのだが、マリオットのポイントは有効期限があるため、定期的に購入しないとポイントが消滅するため、継続的な購入が必要である。

今年はまだ1回も買っていないため、最大増量である今回のキャンペーンで10,000ポイント程度を買い足すとしよう。

ちなみにtopcashbackを経由することで2.5%還元を受けることができる。

topcashbackでPoints.comを検索して、上記の「Get Cashback」ボタンから一度Points.comに遷移する。

そのページは放って置いて、マリオット公式のポイント購入ページを同じブラウザの別タブか別ウィンドウで開き、ポイント購入する。

(マリオットのポイント購入ページは内部的にPoints.comのドメインになっており、マリオット公式ページでポイントを購入すると、Points.comでポイントを購入したことになる→TopCashback経由の「Points.com」のトラッキングが作動する)

還元分はPayPalで受け取れます。

ところで現状のマイルはどうなっているのだろうとふと気になったので、ここで整理してみたいと思う。

【2020/11/21時点のJALマイル状況】

・JALマイレージバンク:139,442マイル

※有効期限:3年

・モッピー:44,812ポイント(≒22,400マイル)

※有効期限:最後にポイント獲得した日から180日

・永久不滅ポイント:3,800ポイント(≒9,500マイル)

※有効期限:無し

・JREポイント:14,000ポイント(≒9,300マイル)

※有効期限:ポイントの最終獲得日or最終利用日から2年後の月末

・Pontaポイント:27,000ポイント(≒13,500マイル)

※有効期限:最終のポイント加算日から12か月後の月末

・マリオットポイント:42,000ポイント(≒14,000マイル)

※有効期限:ポイントの最終獲得日から2年後

・WILLsCoin:2,700(≒500マイル)

※有効期限:ポイントの最終獲得日or最終利用日から1年後

■計:208,642マイル

JALマイレージバンクだけは有効期限3年で順次消えていくが、その他のポイントは継続的に加算することで事実上無期限化ができる。有効期限に気を付けながら各ポイントサービスを有効活用してきたい。

【転載】マクアケ、「CLASS EXPLORER」会員の購入でJALマイル付与

マクアケとJALデジタルエクスペリエンスは協業し、JALデジタルエクスペリエンスの会員組織「CLASS EXPLORER」会員が、「Makuake(マクアケ)」で購入するとマイルが獲得できる取り組みを開始する。

「CLASS EXPLORER」会員が、会員専用サイト内で紹介されているマイル積算対象の「Makuake」プロジェクトから気になるプロジェクトを選択すると「Makuake」サイトへ遷移し、サポーターとして応援購入できる。購入金額に応じて、後日マイルが付与される。対象となる「CLASS EXPLORER」掲載プロジェクトは、両社で協議の上決定する。

「CLASS EXPLORER」は、日本航空(JAL)と野村総合研究所による合弁会社JALデジタルエクスペリエンスが運営する、完全招待制の会員組織。「Makuake」は、新製品や体験の応援購入サービス。

【転載】セキュリティ診断レポート 2020 秋 〜テレワーク環境で攻撃者が狙いやすい3つのポイントとセキュリティ対策

コロナ禍でテレワークが拡大したことによって、Web会議やグループウェアなどのクラウドサービスの利用も急速に進み、内部ネットワーク以外で機密情報が取り扱われるケースが増えました。中には、社内ネットワークでのみ使用していたシステムを、社員の自宅からも使えるようにシステム環境を変更した組織もあるでしょう。システムの利用形態が変化すると、攻撃者はシステム変更などで生じた抜け穴を狙って情報窃取を試みます。

本レポートでは、テレワークに対応したシステムに存在する、攻撃者が狙いやすい3つのポイントを手掛かりに、セキュリティ診断サービスの重要性をお伝えします。また、サイバー攻撃の被害に遭いやすいWebアプリやネットワーク機器に対して、Webアプリケーション診断とプラットフォーム診断の分析をして分かったお客様の対策状況や、検出されやすい脆弱性についても解説します。さらに、組織全体でセキュリティレベルの向上を図る管理方法も必見です。

【特集】

テレワーク環境を安全にするために

~セキュリティ診断の活用と対策~

目次

- はじめに

働く環境の変化に合わせてセキュリティ対策の見直しを

セキュリティ診断センター センター長 西村 篤志 - 特集記事

テレワーク環境を安全にするために ~セキュリティ診断の活用と対策~- Part1. テレワーク時に重要情報をクラウドで扱う際の注意点

セキュリティ診断センター 診断技術グループ 忠津 有紀 - Part2. Web APIをテレワークでも安全に利用するために押さえるべき対策のポイント

セキュリティ診断センター 診断技術グループ 櫻井 健輔 - Part3. テレワーク環境に対する脅威考察とペネトレーションテスト

デジタルペンテストサービス部 担当部長 田中 優毅

- Part1. テレワーク時に重要情報をクラウドで扱う際の注意点

- 傾向分析

セキュリティ診断結果の傾向分析(2019年版)

セキュリティ診断センター 担当部長 花岡 顕助 - 知見の整理

セキュリティ診断を有効活用するために実施前後ですべきこと

セキュリティ診断センター サービスマネジメントグループ GL 高野 啓介

より詳しく知るにはこちら

ラックが提供するセキュリティ診断サービスは多岐に渡ります。お客様が懸念される脅威に対して、的確なサービスを選択または複数サービスを組み合わせることにより、サイバー攻撃の脅威への耐性を調べることができます。