ーー

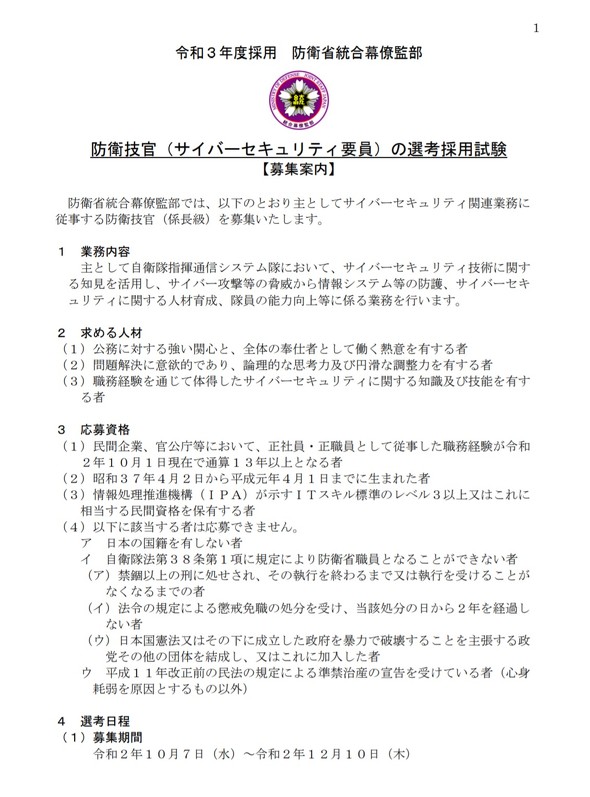

同省が募集するのは、自衛隊指揮通信システム隊にてサイバーセキュリティ技術に関する知見を活用し、サイバー攻撃等の脅威から情報システム等の防護やサイバーセキュリティに関する人材育成、隊員の能力向上等に係る業務を行う防衛技官(係長級)。

同省では、民間企業、官公庁等にて正社員・正職員として従事した職務経験が2020年10月1日現在で通算13年以上となる、1962年4月2日から1989年4月1日までに生まれた、IPAが示すITスキル標準のレベル3以上またはこれに相当する民間資格を保有する者で、職務経験を通じて体得したサイバーセキュリティに関する知識及び技能を有する者を募集している。

概要は以下の通り。

・スケジュール

募集期間:10月7日から12月10日

第1次試験合格発表:12月18日

最終合格発表:2021年2月1日

・選考方法

第1次試験:書類選考、小論文試験

・採用予定数

若干名

・応募方法

防衛省統合幕僚監部Webサイトから書類をダウンロードし必要事項を記載し郵送。

サイバーセキュリティ防衛技官募集、実務経験13年以上の31歳から58歳(防衛省)

ーー

第1次試験合格発表:12月18日

最終合格発表:2021年2月1日

・選考方法

第1次試験:書類選考、小論文試験

・採用予定数

若干名

・応募方法

防衛省統合幕僚監部Webサイトから書類をダウンロードし必要事項を記載し郵送。

サイバーセキュリティ防衛技官募集、実務経験13年以上の31歳から58歳(防衛省)

ーー

ということなのだが、業界周辺の見る目は厳しい。

例えば、

例えば、

とか、

とか、

とか。

防衛省ではないが、公務員つながりで、以前元国税調査官の方から公務員の実態の話を聞いたことがある。

民間企業は現在労働環境の改善が進んでいて残業時間規制とか休日労働規制とかが進んでいるが、公務員はこの辺が全く進んでおらず、民間企業をしのぐブラックな職場環境らしい。

あと、公務員といえば、定期的な人事異動があるが、サイバーセキュリティ担当って典型的なジョブ型になるため、この定期人事異動がキャリアパス形成の観点で結構大きなリスクとなる。

あとは給料が安い。

業界的にこの給与水準だと、奴隷募集と思われても正直仕方がない。

民間企業の係長相当職と同じレベルを求めるのであれば、6-700万位の給与水準にしないと、正直厳しいのかと思う。

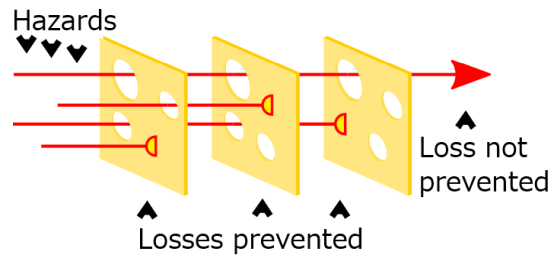

一方で、日経新聞の記事にも取り上げられていたように、わが国日本は完全にサイバー防衛後進国となっている。

サイバー部隊の構成員数を比較しても、アメリカ6,000人規模、中国100,000人規模、ロシア1,000人規模、北朝鮮6,800人規模に対して、日本は220人程度である。

対北朝鮮に対しては、経済規模では500倍の差があるにもかかわらず、サイバー部隊構成員数では30分の1しかないという、忌々しき事態に陥っている。

職場環境は悪い、キャリアパスは視界不良、給料は安い、けど国家防衛という非常に大きなやりがいは得られる。

う~ん。ちょっと考えてみるかな。。。