雑記系ブログ。セキュリティとか、マイルとか、投資とか、、、 / Miscellaneous Blogs. Security, miles, investments, etc

マイナポイント とやらを考えてみる

マイナンバーカードと聞くと、導入当初のごたごたやトラブルの多発で、個人的には正直イメージが悪い。

そんなわけでマイナンバーカードは自分は保有しておらず、いまだに紙の通知カードのままである。

2019年11月現在の普及率は14%ということだから、自分のような状況が圧倒的多数なのだろう。

そんなマイナンバーカードの普及を目論んでか、2020年9月から、キャッシュレス決済を対象にした新たな施策として「マイナポイント事業」が開始される。

「マイナポイント」とだけ聞くと、何の役にも立たないポイントのように聞こえるが、実際は「マイナポイント」がもらえるのではなく、事前に選択したキャッシュレス決済サービスのポイントに変換されてもらえる形となり、ざっくりと下記の流れになる。

①消費者が任意のキャッシュレス決済サービスを利用

②キャッシュレス決済事業者がマイナポイント付与分を国に請求

③国がマイナポイント請求分をキャッシュレス決済事業者に支払い

④キャッシュレス決済事業者が消費者にポイント還元

現時点で、Pay Pay、楽天Pay、Suicaなどが選択可能なキャッシュレス決済サービスとなっているようで、Pay Payは「PayPayボーナス」、楽天Payは「楽天スーパーポイント」、Suicaは「JREポイント?」が付与される。

んで、これとマイナンバーカードがどう結びつくかと言うと、

マイナンバーカードを取得後マイキーIDを発行し、

そのマイキーIDとキャッシュレス決済サービスを結びつける動きになりそうな。

Suicaを選択してJREポイントもらえれば、JALのマイルに移行できるし、これならマイナンバーカード作ってもいいかなって思った。

【参考】

https://crecolle.jp/about-mynumbercard-point/

第5回情報セキュリティ事故対応アワード

いかに対策していても、情報セキュリティ事故を完全に防ぐことは難しい。

今、企業に求められるのは、事故発生後の迅速な対応である。対応が素晴らしければ、むしろ事故以前よりも企業評価を高め、ユーザーの信頼を勝ち得ることにもつながるだろう。

3月10日、不幸にもセキュリティ事故に遭ってしまった企業の優れた対応を評価する「情報セキュリティ事故対応アワード」が開催された。

審査の評価ポイントは下記の通り

1.事故が発覚してから第一報までのスピード

2.続報の頻度。

3.発表の内容がより詳しいものだったか(原因や被害範囲、対応内容などの情報が含まれていたか)

4.プレスリリースが自主的に出されたものだったかどうか。

んで、表彰を受けた企業が下記。

・株式会社ディノス・セシール

・株式会社ビジュアルアーツ

・株式会社セブン・ペイ

・株式会社オージス総研

・象印マホービン株式会社

インシデントが発生した際は大抵何か問題があり、そこをマスコミに叩かれるのがいつものパターンである。

情報セキュリティ事故対応アワードはそういった原因云々の話ではなく、インシデントそのものへの対応を評価するという取り組みなので、この件に関しては視点を変えて見ていきたい。

B2C企業のインシデントレスポンスは大企業になればなるほど権限移譲がされていないと情報公開は遅くなる。

いざ公開するにしても、アナウンス文の作成後、上長のチェックが入ったり、広報のチェックが入ったり、企業グループの場合は親会社のチェックが入ったりするからである。

ディノス・セシールは残念ながら高頻度でパスワードリスト攻撃を受けていることから、この辺の対応が定常化できていると考えられる。

ビジュアルアーツはもともと人数が少ないとの事なので、組織化されていないものの、インシデントハンドリングができる優秀な人がいれば、スピード感のある的確な対応ができるのだろう。ただ、個人的にはこの辺は属人的なリスクが潜んでいるのではと考えている。

セブン・ペイはインシデントハンドリングそのものは最低極まりないものであったが、事業撤退の判断は素早く行われたことが評価されたようである。

7Payと宅ふぁいる便はセキュリティ対策をないがしろにした結果、インシデント発生に繋がり、そのインシデントが事業撤退に繋がってしまった。

セキュリティをコストと思い込んでいる経営者は考えを改めてもらいたい。

【参考】

https://news.mynavi.jp/itsearch/article/security/4911

今、企業に求められるのは、事故発生後の迅速な対応である。対応が素晴らしければ、むしろ事故以前よりも企業評価を高め、ユーザーの信頼を勝ち得ることにもつながるだろう。

3月10日、不幸にもセキュリティ事故に遭ってしまった企業の優れた対応を評価する「情報セキュリティ事故対応アワード」が開催された。

審査の評価ポイントは下記の通り

1.事故が発覚してから第一報までのスピード

2.続報の頻度。

3.発表の内容がより詳しいものだったか(原因や被害範囲、対応内容などの情報が含まれていたか)

4.プレスリリースが自主的に出されたものだったかどうか。

んで、表彰を受けた企業が下記。

・株式会社ディノス・セシール

・株式会社ビジュアルアーツ

・株式会社セブン・ペイ

・株式会社オージス総研

・象印マホービン株式会社

インシデントが発生した際は大抵何か問題があり、そこをマスコミに叩かれるのがいつものパターンである。

情報セキュリティ事故対応アワードはそういった原因云々の話ではなく、インシデントそのものへの対応を評価するという取り組みなので、この件に関しては視点を変えて見ていきたい。

B2C企業のインシデントレスポンスは大企業になればなるほど権限移譲がされていないと情報公開は遅くなる。

いざ公開するにしても、アナウンス文の作成後、上長のチェックが入ったり、広報のチェックが入ったり、企業グループの場合は親会社のチェックが入ったりするからである。

ディノス・セシールは残念ながら高頻度でパスワードリスト攻撃を受けていることから、この辺の対応が定常化できていると考えられる。

ビジュアルアーツはもともと人数が少ないとの事なので、組織化されていないものの、インシデントハンドリングができる優秀な人がいれば、スピード感のある的確な対応ができるのだろう。ただ、個人的にはこの辺は属人的なリスクが潜んでいるのではと考えている。

セブン・ペイはインシデントハンドリングそのものは最低極まりないものであったが、事業撤退の判断は素早く行われたことが評価されたようである。

7Payと宅ふぁいる便はセキュリティ対策をないがしろにした結果、インシデント発生に繋がり、そのインシデントが事業撤退に繋がってしまった。

セキュリティをコストと思い込んでいる経営者は考えを改めてもらいたい。

【参考】

https://news.mynavi.jp/itsearch/article/security/4911

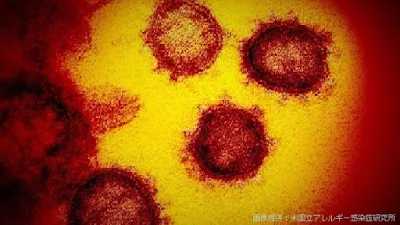

武漢ウイルス(コロ助)にやられると会社員はどうなる?(傷病手当金の検討)

武漢ウイルス(コロ助)が日本でも蔓延している。

もしコロ助の毒牙にかかったら、会社員はどうなってしまうのだろうか?

会社員って社畜と言われるが、フリーランスにはないメリットもある。

一つは上場企業の会社員であれば与信が付くので、この与信をベースにクレジットカードやローンが組めること(この与信を大多数の人は自宅購入のローンに使ってしまうのだが、自分は投資用不動産に使っている)

もう一つが病気になった時の保障である。

手術や入院等で高額な医療費が発生した際は「高額医療費支給制度」がある。

そして今回のようなコロ助の毒牙にかかってしばらく出勤できなくなってしまった際は「傷病手当金制度」がある。

傷病手当金とは、病気や仕事以外のケガによる療養休業中に、健康保険に加入している被保険者の生活を手助けするために設けられた制度。

具体的には次の4点に該当するときに支給される。

1.仕事以外(業務外)での病気やケガの療養のための休業であること

コロ助の感染は仕事以外なので、該当します。

2.仕事に就くことができないこと

コロ助に感染すると出社禁止となるため、これも該当。

3.連続する3日間を含み、4日以上仕事に就けなかったこと

コロ助に感染すると入院治療となり、2週間弱の入院は覚悟したほうが良い。

退院後4週間は健康観察が求められる。

ざっくり1.5か月は仕事に就けなくなることを覚悟したほうが良い。

4.会社を休んだ期間に給与の支払いがないこと

(有給休暇使って給料との二重取りとかはできないと勝手に認識している)

不謹慎なこと言うようだけど、個人的には自粛自粛の生活よりは普通に生活して、かかるならさっさとコロ助に感染して、(生き残る前提でコロ助の免疫つけて)コロ助に委縮する日々を終わらせたい。

旅好きの僕としては今コロ助に感染せず済んだとしても、将来旅先でコロ助に感染&発症する様な事態を最も恐れている。

【参考】

https://www.mhlw.go.jp/content/000604969.pdf

https://www.kyoukaikenpo.or.jp/g3/cat310/sb3040/r139/

https://next.rikunabi.com/tenshokuknowhow/archives/9990/

https://plaza.umin.ac.jp/jstah/pdf/coronavirus08.pdf

https://www.toben.or.jp/news/pdf/COVID-19_troubleQA.pdf

コロナ給付金(30万)の受給を考える

コロナ給付金の受給要件が少しずつ見えてきた。

アメリカとかシンガポールとかは一律支給に近い形でスピード感がある感じだが、日本は相変わらずと言うか、複雑極まりないルールでスピード感が欠けている感じである。

独身会社員だけで見た場合、受給するには、以下のいずれかを満たす必要がある。

1.給与額面で月額10万円以下の人

2.2020年2月~6月までのいずれかの月の給与が、前年同月比で、

2-1.額面ベースで半分以下になった

かつ

2-2.20万以下になった

うーん。1.で給料月額10万円以下で生活している人なんているのだろうか?

学生時代、奨学金を借りないタイプの新聞奨学生をやっていたことがあったが、それでも月収18万くらい貰っていたぞ。

月額10万円以下で生計を立てている人のイメージが正直湧かない。これを満たすのは正直無理ゲーである。

ルールの2つ目はどうだろうか?

例えば、コロ助関連で自宅療養となった際に、使えるシーンは出てくるかもしれない。

何も知らないとうっかり有給休暇を使ってしまいそうだが、無給休暇にすることで、条件を満たせるようになるかもしれない。

ただ、2020年2月~6月までの給与が対象となるため、使える時間は限られている。

【参考】

https://www.youtube.com/watch?v=vc8dJEJ1bDk

テレワークのリスク(テレ鬱、テレハラ)を考えてみる

武漢ウイルス(通称コロ助)の蔓延でリモートワークが広がっている。

テレワークと言うダサい言葉が日本では広がっているのが残念極まりないが、そんなダサい言葉と組み合わせるのにぴったりの言葉を思いついた。

1.テレワークうつ(通称テレ鬱)

テレ鬱は今後広がっていくものと考えられる。

在宅ワークで出勤時間もなく、自宅で仕事ができるのは非常に良い様に見えるが、これは仕事とプライベートの境目が無くなっていることを指している。

そうなると、仕事で抱えるストレスが解消されないまま維持されることとなり、精神ストレスが解消されない事態が懸念される。

これがテレワークうつである。

通常のうつは職場を離れ、自宅でじっくり療養することがメインとなるのだが、テレワークで自宅=職場になってしまうと、自宅で休んでも療養にならないのではないかと感じる。

現時点でもDVが増えている等の報道があるが、これはテレ鬱の症状の一つではなかろうか。

2.テレワーク強要ハラスメント(通称テレハラ)

自宅に仕事環境を整備していない(仕事に集中できるような部屋や机や椅子やネットワーク環境が無い)環境下ではテレワークを行っても、会社で仕事をするようなパフォーマンスは出せない。

そのような状況にもかかわらず、在宅勤務を指示しつつ、会社出勤時と同じパフォーマンスを求めることをテレハラと命名してみた。

テレハラ受けている人って結構いるような気がするのだが、そんなことないだろうか?

前橋市教育委員会への不正アクセスに関する損害賠償金額

2018年4月4日、前橋市教育委員会は前橋市教育情報ネットワーク(MENET)が不正アクセスを受け、校務用サーバーから児童生徒の個人情報等が漏えいした可能性があると発表しました。

このインシデントでは、保護者ら約48,000人の個人情報が流出した可能性が高いとされています。

2年の歳月を経て、前橋市がシステムを委託したNTT東日本を相手取り、約1億8000万円の損害賠償を求め前橋地裁に提訴したというニュースが流れた。

今回はこの1.8億円の損害賠償額について考察したい。

情報漏洩事件が起きた時の損害賠償額をざっくり知るには、JNSA(日本ネットワークセキュリティ協会)が出している損害賠償額算出式を使うのが良い。

この式に当てはめるとざっくり損害賠償額が出てくるが、計算が面倒くさければ、下記のサイトがあるのでそちらを活用してもよい。

https://www.pahoo.org/e-soul/privacy/atwork/atwork-019-01.shtm#simulator

手元で試算した結果、4.8万人の個人情報流出の場合の損害賠償額は、

約2.9億~5.8億

と言うことになった。

ちと安い気がするが、内訳は調査費用や復旧費用となっている。

営利企業ではないため、一人500円のお詫び費用みたいなものは発生しなかったのだろう。

仮に一人500円のお詫び金が発生したら、計2400万。

やはりちと安い気がする。

ベネッセの集団訴訟では当初の請求金額55,000円でスタートし、先日のベネッセ逆転敗訴により3,300円で決着した。

若干強引かもしれないが、損害賠償でとれるのが目標金額の1/10とすると、今回前橋市が勝訴したとしても取れる金額は1,800万程度だろうか。

日本の裁判は割に合わないわーと思う、今日この頃

【参考】

https://piyolog.hatenadiary.jp/entry/20180404/1522863234

https://www.tokyo-np.co.jp/article/gunma/list/202003/CK2020032802000170.html

http://www.benesse-saiban.com/pc/index.html

zoomの脆弱性ときな臭い噂

武漢ウイルス(通称コロ助)の蔓延により、セミナーが軒並み中止や延期になっている。

その一方で、代替手段としてzoomの名前をよく聞くようになった。

自分は2018年に仮想通貨関連のオンラインセミナーで初めて使った。

基本的にはskypeのようなものと思っていただければよいが、セミナーに参加するだけのようなケースであれば、zoomはインストールだけでも大丈夫である。

また、1対多が可能で、多が数百人クラスになっても耐えられるプラットフォームであり、品質は安定しつつ、トラフィックはskypeほど食わないとも言われている

ちなみに自分の会社でも検討されたようだが、価格が高すぎて見送りになったらしい。

プライベートではと言うと、中止になったセミナーがzoom上で開催されるというケースが増えている。

セミナー参加者の立場で使ってみたが、設定は楽だし、画質も音声も結構安定していた。

イギリスでは閣僚のビデオ会議としても使用されているらしい。

ミーティングID付きのスクリーンショットをうっかり公開してしまい、アクセスが殺到したそうな。

これは素晴らしいツールだと思っていたのだが、だいたい利用者が増えてくる=攻撃者の標的になる=脆弱性が見つかるという構図となり、zoomも例にもれず脆弱性が見つかった。

しかも脆弱性以外でも厄介な問題が持ち上がっている。

まずはベタなクライアントの脆弱性。

ま、こちらはパッチを当てれば済むという問題である。

https://www.ipa.go.jp/security/ciadr/vul/alert20200403.html

んで、頭の痛いのがこっち。

どうもZoomの録画が、AWS S3バケットに暗号化されずに乗っていて、特定の命名規則で公開されてるらしい。

https://www.washingtonpost.com/technology/2020/04/03/thousands-zoom-video-calls-left-exposed-open-web/

IaaS使うのはいいけど、設定誤ってデータが露出してましたーって、2月もあったな。。。

https://blog.b-son.net/2019/08/blog-post_31.html

また、zoom社は本部はアメリカにある米国企業ですが、2015年から米国SECが求める情報公開をしていないとか、Zoomの拠点は北京と認識されている等、米中貿易摩擦の観点か、安全保障の観点かちょっとわかりませんが、きな臭い雰囲気も漂っています。

マリオット再び情報漏洩(500万件超)

マイルネタでマリオットと言えば、ポイントを多彩な航空会社のマイレージに交換できる、陸マイラーの間では知る人ぞ知る有名ホテルグループである。

一方、セキュリティでマリオットと言えば、2018年に3億8,300万件の個人情報流出をしでかしたホテルグループでもある。

ちなみに前回は若干記憶があいまいな部分ではあるが、確かマリオット本体ではなく、当時SPGとの合併の話もあり、SPG側のホテルグループのどこかが標的型攻撃を受けて既に潜入されて情報が詐取されており、合併後に漏洩の事実が明るみになったのでマリオットの情報漏洩みたいな体になっていた記憶である。

んで、原因は不明だが、おそらく標的型攻撃を受けて、4年前に既に侵入されていたということだった。

そんなマリオットで今度は500万件の情報流出事件が明るみになった。

前回は外部による標的型攻撃だったが、今回は内部犯行のようである。

どうもフランチャイズ企業の従業員がアカウントを不正利用して500万人分の情報を盗み取ったらしい。

なんかベネッセ事件を思い起こさせるな。

【参考】

https://wired.jp/2018/12/01/marriott-hack-protect-yourself/

https://viewfromthewing.com/marriott-data-breached-again-personal-information-from-over-5-million-more-accounts-compromised/

登録:

コメント (Atom)