雑記系ブログ。セキュリティとか、マイルとか、投資とか、、、 / Miscellaneous Blogs. Security, miles, investments, etc

お客様情報の一部が閲覧可能な状態にあったことへのお知らせとお詫び 2022年6月7日 ライフイズテック株式会社

分散型暗号取引所のMaiarが、ハッカーに1億1300万ドル盗まれる / Decentralized Crypto Exchange Offline After Hacker Steals $113M

ハッカーが分散型暗号取引所の欠陥を発見し、それを悪用して推定1億1300万ドルを盗み出しました。

2022年6月5日、"お金の未来 "を自称する分散型取引所(DEX)であるMaiarと、その上で動いているElrondブロックチェーンの創設者兼CEOのMincuは、 "Maiar DEXでの一連の疑わしい活動を調査中 "とTwitterに書きました。その結果、その不審な行動はハッカーによるものであることが判明した。

2022年6月6日、Mincuは、この事件の詳細を記したTwitterのスレッドを公開しました。そのスレッドでMincuは、「バグが発見され、悪用された」と述べ、チームは現在、DEXの復旧に取り組んでおり、バグにパッチを当てたと述べています。Mincu氏によると、開発者はハッキングを発見した後すぐに取引所をオフラインにしたそうです。同取引所のウェブサイトでは現在、「定期」メンテナンス中とされている。

しかし、その時点でハッカーはすでにダメージを与えていた。Foudresと名乗るブロックチェーン研究者によると、ハッカーはElrondブロックチェーンのネイティブトークンである約165万EGLDを盗み、ハッキング時には約1億1300万ドルを手にしたという。ハッカーは3つのウォレットを使って取引所から資金を流出させ、80万EGLDを売却することができたため、Maiar取引所のEGLDの価格は76ドルから5ドルに急落したとFoudresは説明している。

Mincuは、ツイートで「ほとんどの搾取された資金は全額回収されたか、エルロンド財団によってカバーされることになった」と主張しています。これは資金が安全であることを意味し、すべての資金は再開時に全額利用できるようになる。Mincuは、取引所のスワップは、その価格が現在67.72ドルであるBinanceのEGLD価格と一致すれば再開されると述べた。

Maiarチームがどのように資金を回収できたのか、またどのようにハッキングが行われたのかは不明です。Mincuは1回だけでなく2回の「メインネット」アップグレードに言及しましたが、これは通常、新しいブロックチェーンのバージョンを展開することを意味します。2022年6月7日の朝、ステーキング・プロバイダーのエバーステイクは、ノードをElrondの新バージョンに更新したとツイートしました。

Elrondは2020年にローンチした新進気鋭のブロックチェーンで、独自の拡張性を売り物にしている。Maiarのような分散型取引所も同様に最近のイノベーションであり、Coinbaseのような集中型取引所と異なるのは、スマートコントラクトで稼働し、通常、ユーザー間の注文をマッチングする集中型オーダーブックは存在せず、代わりにアルゴリズムが価格を決定しユーザーが提供する流動性のプールを使用して取引を行っている点です。しかし、DEXのダウンタイムにつながった過去の事件が示すように、特定のセットアップには致命的な障害点があることもあります。

Maiarは、コメントを求める電子メールに応答していません。Mincuもまた、TwitterのDMで送られたコメントの要求に応じなかった。

Maiarへのハッキングは、暗号とWeb3の世界でのハッキングの無限のシリーズのように見えるの新たな事件です。ブロックチェーンのサイバーセキュリティ企業であるCertiKによると、5月上旬の時点で、ハッカーや詐欺師は16億ドルの暗号を盗んでいるとのことです。

[イベント] PagerDuty Summit(2022/6/7、15、21)

- キュレーションされたコネクション。インタラクティブなセッションを通じて、ユーザーと専門家のつながりを深めること。

- テクニカルトレーニング。さまざまな体験を通じてスキルを深めること

- 公平なオンラインアクセス。サミットのコンテンツへの無料オンデマンドアクセスの提供

- 安全第一。お客様とチームの安全を確保するために

「誠和ホームページ、誠和オンラインショップ、新時代農業塾」への不正アクセスによる個人情報漏えいに関するお詫びとお知らせ 2022年6月7日 株式会社誠和

「東京シャツ公式オーダーサイト」への不正アクセスによる 個人情報流出に関するお詫びとお知らせ 2022年6月7日 東京シャツ株式会社

【スイーツパラダイス オンラインショップ】不正アクセスによる個人情報漏えいの可能性のあるお客様へのお詫びとお知らせ 2022年6月7日 井上商事株式会社

弊クラブ社員を装った不審メール(なりすましメール)に関するお詫びと注意喚起について 2022年6月7日 浦和レッドダイヤモンズ株式会社

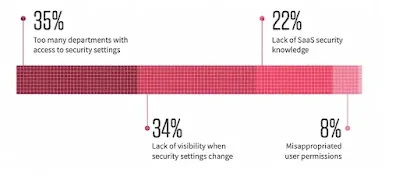

SaaSセキュリティ報告書から得られる7つの知見 / 7 Key Findings from the 2022 SaaS Security Survey Report ~SaaSの設定ミスはセキュリティインシデントに直結~

- 1つ目は、セキュリティチームが、サードパーティ製アプリへのアクセスやユーザー権限など、すべてのSaaSアプリのセキュリティ設定を完全に可視化できるようにすることです。これにより、各部門は、不適切な変更によって組織が脆弱になるリスクを冒すことなく、アクセスを維持することができます。

- 次に、企業は SSPM などの自動化ツールを活用して、SaaS セキュリティの設定ミスを継続的に監視し、迅速に修正する必要があります。これらの自動化されたツールにより、セキュリティ・チームはほぼリアルタイムで問題を認識し修正することができ、組織が脆弱なまま放置される全体の時間を短縮したり、問題の発生を完全に防止したりすることができます。