kanetaya.com/infomation2021…

雑記系ブログ。セキュリティとか、マイルとか、投資とか、、、 / Miscellaneous Blogs. Security, miles, investments, etc

家具やインテリアの通販ショップに不正アクセス(転載)

kanetaya.com/infomation2021…

バイク関連製品通販サイトで個人情報流出のおそれ - 3Dセキュアも(転載)

tanax.co.jp/motorcycle/top…

インドネシア子会社に対する不正アクセスについて スズキ株式会社 2021年10月22日 suzuki.co.jp/release/d/2021…

suzuki.co.jp/release/d/2021…

三菱電に不正アクセス 情報流出(転載)

news.yahoo.co.jp/pickup/6407711

[KALI LINUX] John the Ripper ~パスワードクラッカー~

John the Ripper

今日は「John the Ripper」というツールをご紹介したいと思います。実際にはほとんど使わず、ヒドラのような他の一般的なツールで代用している人も多いようです。これらのかなり強力なブルートフォースツールの比較については、詳細を説明しません。それらはそれぞれの場面で機能し、使われているので、それぞれの良さがあります。

John the Ripperはオープンソースのパスワードクラッカーで、複数のアルゴリズムを使ってCPUとGPUの両方のパスワードをブルートフォースすることができます。様々な種類のドキュメントやアーカイブのパスワードを解除したり、様々なリソースのシンプルなユーザーパスワードを解除することができます。Johnの欠点は、ハッシュをクラックすることしかできないこと、つまり、暗号化されたファイルを直接扱うことができないことです。プログラムは、例えばオフィス文書を開き、そこにパスワードを入力することなどができません。

以下の例ではすべて、JohnがすでにプリインストールされているKali Linux OSを使って説明します。その他のLinuxディストリビューションをお使いの場合は、以下のコマンドでインストールまたはアップデートの確認を行う必要があります。

# sudo apt-get install john -y

この記事では、例として、暗号化されたアーカイブのパスワードを回復する方法を見てみましょう

まず、問題のファイルのハッシュを計算(抽出)する必要があります。Johnは自分でその方法を知りません。補助的なユーティリティーが必要です。

2つのファイルを作成し、1つは必要な暗号化されたアーカイブ用です。そして2つ目は、ブルートフォースのための私たちのパスワードのデータベース、インターネット上の彼らのヒープの利点です。

分かりやすいようにスクリーンショットを添付しています。

ここで、コマンドで作成したフォルダに移動します。

# cd (ファイルパス)直接進んでハッシュ自体を抽出し、Test.txtという同じフォルダに保存します。

# zip2john Test.zip > Text.txt異なるファイル形式からハッシュを抽出する場合は、ZIPを異なるファイル形式に置き換える必要があります。いくつか例を挙げてみましょう。

rarファイルからハッシュを抽出します。

# rar2john Test.rar > Text.txt7zアーカイブからハッシュを抽出します。

# 7z2john.pl '/mnt/disk_d/Arch/from_kali.7z'MS Word 2019ファイルからハッシュを抽出します。

# office2john.py '/mnt/disk_d/Share/Secret.docx' 2>/dev/nullWi-Fiハッキングのためにハンドシェイクからハッシュを抽出する例

# wpapcap2john ~/RT-725140.pcapキャプチャしたネットワークトラフィックからVNCハンドシェイクのハッシュを抽出した例。このハッシュを使えば、VNCサーバーのパスワードをクラックすることができる。

# vncpcap2john '/home/mial/VNC.pcapng'ご覧のように、Text.txtファイルが私たちのハッシュで作成されています。

ランニング

最も頻繁に使われるオプションで、これがないとほとんどすべての起動ができないものとして、--mask(パスワードを生成するためのマスク)と--wordlist(パスワードを含む辞書へのパス)を挙げておきます。

辞書攻撃を行うには、辞書(論理)が必要です。まだお持ちでない方は、rockyouをダウンロードしてください。

辞書攻撃を行うには、次のようなコマンドを実行します。

john --wordlist=(辞書ファイル)辞書とハッシュファイルをjohnの実行ファイルと同じフォルダに入れているので、コマンドは以下のようになります。

john --wordlist='Passwd.txt' Text.txtそしてVoilaは、パスワードがAdmin123によって選ばれる

マスク攻撃を行うには、次のような形式のコマンドを使用します。

./john --mask=(マスクハッシュ)例えば、こんな感じです。

./john --mask='?d?d?d?d?d?d' Text.txtマスク別にパスワードを把握するためのちょっとしたメモをご紹介します。

今回は、John the Ripperの用途の一つをざっと見てみましたが、決してそれだけではありません。

LinuxでJohnを使えない場合は、開発者が気を利かせて、WindowsやMacOSで使える可能性を加えてくれましたが、これはお勧めできません。興味のある方は、インターネット上にたくさんのガイドや記事があります。

以上、ここから先は誠意を持って対応してください この短い記事がどなたかのお役に立てれば幸いです。

Windows 11の神モードとは / How to unlock Windows 11's God Mode to access advanced settings(転載)

- デスクトップ上の任意の場所を右クリックします。

- 新規作成」を選択し、「フォルダ」をクリックします。

- 新しいフォルダを右クリックします。

- フォルダの名前を以下のコマンドに変更します。

GodMode.{ED7BA470-8E54-465E-825C-99712043E01C} - エンターキーを押します。

- Network - {F02C1A0D-BE21-4350-88B0-7367FC96EF3C}

- Bluetooth - {28803F59-3A75-4058-995F-4EE5503B023C}

- Mouse properties - {6C8EEC18-8D75-41B2-A177-8831D59D2D50}

- Personalization - {ED834ED6-4B5A-4bfe-8F11-A626DCB6A921}

- Troubleshooting - {C58C4893-3BE0-4B45-ABB5-A63E4B8C8651}

第14回世界の資産運用フェア~オワコンの対面式証券会社からは直ちに資産を引き上げよ~

武漢ウイルス蔓延後、初の会場型セミナーに参加した。

オンラインセミナーは自宅から参加できるので楽なのだが、どうしても”ながら視聴”になってしまい、セミナーに集中するのであれば、やはり会場参加型セミナーが良いと思う。

武漢ウイルスの蔓延で、外出を控える人がいるおかげで、価値>価格を体現した素晴らしいセミナーだった。

お土産のワインボトルだけで完全に参加費をペイできているのだが、ランチ、ドリンク、ハズレ無しのお楽しみ抽選会でプレゼントまでついてきた。

貰ったワインを備忘録がてら残しておく。

確かにいいワインです。ハイ。

セミナーは下記5部構成で実施。

- 資産運用

- 国内不動産

- 海外不動産

- 節税/その他実物資産

- 資産形成術

Session.1 資産運用 | 初心者がこれから始める資産運用の基本の「キ」

・内藤さんは金融資産:実物資産=1:9の比率になっているらしい

・金融資産でインカムゲインは取れない

・対面や電話で営業してくる証券会社は即刻解約。ネット証券にすべし。

Session.2 国内不動産 | 初心者がこれから始める資産運用の基本の「キ」

・都内、中古、ワンルームで進める場合でも、足立区、葛飾区、江戸川区は避ける。

・横浜、川崎は都内と比べると物件価格は安いが、投資対象は限られるので注意。

ランチ(帝国ホテルの特製ランチ)

お楽しみ企画① ウクレレミニコンサート By ウクレレ☆エルヴィス

メンフィス生まれのハワイ育ちで、日本語をしゃべると南部訛りが出るウクレレ☆エルヴィスさんのミニコンサートを堪能

Session.3 海外不動産 | コロナ過で変わる海外不動産投資の新戦略

最近国内不動産のクラウドファンディングが多いですが、海外不動産のクラウドファンディングがあることを知る。

お楽しみ企画② マジックショー By ピーロ

下記のような費用感で来てくれるみたいです。

①テーブル・サロンマジック 3万~5万

②ステージショー:5万

スペシャルマジックショー:10万

お楽しみ企画③ ヴィオラミニコンサート By 萩原 薫

弦楽器は生演奏は素晴らしいです。

お楽しみ抽選会ではマネークリップを頂きました。

海外旅行では財布を使わずに現金をポケットに入れるので、マネークリップ活用したいと思います。

個人的に今回のセミナーで一番の驚きだったのが、金融資産と実物資産に比率。

2014年くらいの内藤さんは金融資産と実物資産は切り離して管理するような手法を取っていたはずですが、一体管理に変わっていました。

不動産投資でFIREした人の話をよく聞くのですが、共通しているのは金融資産から不動産に資金をシフトさせていること。その具体的な比率を聞けたのが一番の収穫でした。

マネーフォワードのお金のEXPOも価値>価格の素晴らしいイベントでしたが、世界の資産運用フェアも非常にいいイベントです。定期的に参加したいと思います。

スーパーマーケットのECサイトで個人情報25万件が流出(転載)

スーパーマーケットのECサイトで個人情報25万件が流出か 非会員含む8年分の顧客情報が対象

変更不可の格安航空券が病気をばら撒く? / Why The Cheapest Airline Fares May Make You Sick ~様々な観点で乗客を軽視するユナイテッド航空~

ユナイテッド航空は、オーバーブッキングで提供座席数より実際の乗客が多くなった場合、一部の乗客に暴行を加えて無理やり引きずりおろしたりすることで、客を客と思っていない航空会社ですが、武漢ウイルが蔓延するこのご時世、乗客の健康もないがしろにしています。

ユナイテッド航空とアメリカン航空のベーシックエコノミー航空券は、一切予約変更ができません。もし病気になって飛行機に乗らなければ、チケットの価値はすべて失われます。(デルタ航空は期間限定でベーシックエコノミーのチケットを変更可能にしました)

武漢ウイルスの蔓延で、ほとんどの米国内線および米国発の国際線航空券には、変更手数料が適用されなくなりましたが、旅程を変更する際には、運賃の差額を支払うことになります。病気の時に飛行機に乗らないことは、自分のためだけではなく、周りの乗客に病気をうつさないためにも良いことです。

しかし、予約変更が可能なチケットを購入し、ベーシックエコノミーを避けることを選択しても、他の人から病気をもらうことを防ぐことはできません。そして、病気にならないと価値がなくなるチケットを販売することで、他の乗客が病気になるように煽っている航空会社(=ユナイテッド航空やアメリカン航空)を利用すると、病気の人が出やすい環境に置かれることになります。

ベーシックエコノミーは、航空会社が価格に敏感なレジャー客と、価値に敏感なビジネス客を分けるためのものです。航空会社はどちらにも販売し、同じ座席を販売したいと考えているが、一方でビジネス客には彼らが支払う金額よりも低い価格で航空券を販売しないようにしています。

ベーシックエコノミーの制限は様々です。ユナイテッド航空では、フルサイズのキャリーバッグの持ち込みや、バッグを預けないベーシックなお客様のオンラインチェックインはできません。アメリカン航空では、この運賃ではエリートステータスへの加算はありません。また、事前の座席指定もできないか、有料となっています。これらはすべて公正なものですが、変更不可という制限は公衆衛生の観点から問題があります。

健康を気遣う乗客は、病気になってもチケットを変更できない乗客に囲まれた航空会社に乗るかどうかを検討するべきです。

サウスウェスト航空ではベーシックエコノミーのチケットは販売していません。サウスウエスト航空の航空券は、すべて手数料なしで変更可能です。そのため、飛行機に乗っても体調を崩したくない乗客にとっては、サウスウェストが好ましい航空会社かもしれない。

イベリア航空:AVIOS購入50%ボーナスセール(2021/11/3~2021/11/12) / Iberia Plus Selling Avios With 50% Bonus

Iberia Plus Selling Avios With 50% Bonus

航空会社のポイントを戦略的に購入することは、特にファーストクラスやビジネスクラスへの交換では、ポイント交換が圧倒的にお得になるので、非常に意味があります。現在、イベリア・プラスでは、購入したポイントに対して優れたボーナスを提供しており、人によっては価値があると感じるかもしれません。

Iberia Plus Aviosのプロモーション

2021年11月12日(金)まで、イベリア・プラスでは、購入したAviosの50%ボーナスを提供しています。このキャンペーンでは、1回の取引で2,000~200,000Aviosを購入すると、50%のボーナスを受け取ることができます。

調達コスト

イベリア・プラスでは、キャンペーンを行わなくても、Aviosの購入数に応じてコストが変わります。通常の場合、ボーナスや割引を考慮する前に、イベリア・プラスはAviosあたり1.8セント(ユーロ)という低価格で購入できます。

イベリア航空のAviosを最安値で購入するには、米ドルではなくユーロで購入するという重要なコツがあります。例えば、今回の50%ボーナスオファーの場合。

- 300,000 Avios(ボーナスを含む)を米ドルで購入した場合、5,523ドルを支払います。

- 300,000Avios(ボーナスを含む)をユーロで購入した場合、3,601ユーロを支払います。

つまり、このオファーを利用すると、1つあたり約1.39セント(米ドル)でAviosを購入できることになります。

セキュリティ診断レポート 2021 秋(転載)~クラウド時代のセキュリティマネジメント~

セキュリティ診断レポート 2021 秋~クラウド時代のセキュリティマネジメント

LAC社より、クラウド活用の普及が進む現代社会に考えるべきセキュリティ対策をまとめた、システム担当者・情報セキュリティ担当者向けのレポートの最新号、「セキュリティ診断レポート 2021 秋」が公開。

デジタルトランスフォーメーション(DX)を実現させる手段の一つに、クラウドサービスの活用が挙げられます。今回の診断レポートでは、「SaaSを利用する際の注意点」、「クラウド環境下におけるセキュリティ対策」、「クラウドへアクセスする環境の物理セキュリティ対策」の3つの視点から、クラウドサービスを正しく活用するためのセキュリティ対策のポイントを解説します。

本レポートの構成

1. 「SaaSを利用する時の注意点、意識していますか?」

DXに欠かせないSaaSですが、セキュリティインシデントも少なくありません。インシデント事例から得られる教訓を踏まえ、SaaSを利用する際に注意が必要なポイントを整理したので、ぜひ自組織内で確認してみてください。確認をすることが推奨される項目のチェックシートも、一例としてご紹介しています。

2. 「セキュリティ対策ライフサイクルの確立に向けて」

クラウドサービスを安全に運用していくには、多岐にわたる考慮事項を適切に設定し、体系立てた対策を行うことが有効です。クラウドのセキュリティ対策を効率良くライフサイクル化していくプロセスと、アプローチ法についてご説明いたします。

3. 「物理セキュリティを加えたアクセス制御とは」

クラウドのセキュリティ対策で忘れてはいけないのが、クラウドにアクセスする環境をいかに安全にするかという観点です。クラウドシステム上のセキュリティを確保しても、アクセス環境のセキュリティが確保されていなければシステムの中が丸見えです。それを防ぐための、クラウドにアクセスする環境の物理セキュリティ対策を考えます。

4. 「セキュリティ診断結果の傾向分析【2020年版】Webアプリケーション診断ならびにプラットフォーム診断」

2020年に行った、ラックのWebアプリケーション診断とプラットフォーム診断の結果を分析し、お客様の対策状況や検出されやすい脆弱性を解説します。また、それぞれの診断で検出された脆弱性TOP10や、脆弱性を生み出してしまう原因についても説明しています。

PONTAポイントからJALのマイル交換レート20%アップキャンペーン(2021/11/1~2021/12/31)

PontaポイントからJALのマイル交換レート20%アップキャンペーン(バックアップ)

2021年11月1日(月)~12月31日(金)でPontaポイントからJALマイルへの交換レートが20%増量になるキャンペーン実施中。通常は、PontaポイントからJALマイルへの交換は、100ポイント=50マイルですが、キャンペーン期間中は、なんと100ポイント=60マイルになります。マイルは貯めるだけでなく、こういったキャンペーンでレートのいい時に少しずつ交換していかねば。

2000マイル分≒3400ポイント分交換しておくかな。

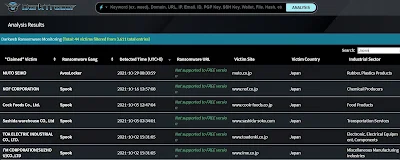

ランサムウェアギャングが発表した被害者リスト(2021年10月版)BY DARKTRACER

Dark Tracerによると、10月は日本企業7社がランサムウェアの被害にあっている模様。

週刊OSINT 2021-36号 / Week in OSINT #2021-36(転載)

今回の面白トピックやツール:

- Investogator

- Facebook Formulas

- On the Topic of Tools

- Smat App

- Investigations by Logically

- Fact Check Masterclass

- Chrono Download Manager

ツール: Investigator

GitHubのユーザーである「ABHIJITH」は、ドメイン名を様々な方法で検索できるシンプルなHTMLページを作成しました。上部にドメイン名を入力し、その下にある多くの検索オプションをクリックすると、サブドメイン、IPアドレス、証明書、ペーストサイトの情報などが表示されます。手でGoogle検索を入力したり、ViewDNS内で適切なオプションを見つけたりする必要はありません。なぜなら、ボタンをクリックするだけで検索できるからです。

Tip: Facebook Formulas

Kirby Plessasは、自身のウェブサイトに掲載している「Facebook Search Matrix」を更新しました。これは、利用可能なさまざまなFacebookディレクトリ、JSONエンコードされた検索クエリに関する情報、検索するためのオプションなどで構成されています。また、下の方には、直接検索が目的でない場合に便利なGoogle検索もあります。このページは、Facebookをよく使う人はブックマークしておくといいでしょう。

Facebook検索マトリックスを少し更新しました。流れを良くして、一部の人に迷惑をかけていたGシートの埋め込みを取り除いてみました。 https://t.co/saOchNNoSH

— kirbstr (@kirbstr) August 11, 2021

Article: On the Topic of Tools

Aware Onlineでは、パブリックソースを調査する際に、ツールが必ずしも求めている解決策にならない理由についての記事を掲載しています。この記事を読み始める前に、私はすでに同意していました。私は、情報収集のプロセスを自動化するツールを使っています。しかし、それでもツールを起動する前には、多くの手作業を行います。私は通常、自分が何を、誰を探しているのかを正確に把握しているので、フィルタリングが必要な大量のデータを扱う必要がないという点で恵まれています。私が情報を得るために最もよく使うツールは?ただのブラウザです。

★ #OSINT tips ★ Why OSINT tools are not always the solution. https://t.co/cc1CcjJVOM

— Aware Online (@aware_online) August 10, 2021

Site: Smat App

Loránd Bodó氏は、フェイクニュースや世相の調査に使える素晴らしいサイト「Social Media Analysis Toolkit(SMAT)」を紹介してくれました。このサイトは、フェイクニュースを発信していることで知られる特定のソーシャルメディアサイトで話題になっているトピックについての洞察を提供しています。検索ワードを入力し、日付の範囲を設定し、興味のあるプラットフォームと情報の種類を選択します。その後、そのトピックが何回議論されたか、ユーザーごとのアクティビティ、関連するリンクやメッセージの検索などの概要が表示されます。

Article: Investigations by Logically

ファクトチェック会社であるLogically社のサイトには、とても素晴らしいコンテンツがあります。製品やサービスだけでなく、いくつかの記事も掲載されており、そこでは論破や事実確認が行われています。その一例として、ソーシャルメディアの投稿内容を調査することで、フロリダ在住の男性を特定しています。この記事には、基本的なジオロケーション技術の例が含まれており、それが大局的にどのように役立つかを示しています。

Tutorial: Fact Check Masterclass

このTwitterのスレッドは、ファクトチェックのマスタークラスです。ブレヒト・カステル氏は、1枚の写真に写っている小さな情報とソーシャルメディアを組み合わせることで、写真に写っている女性の主張が本当に正しいかどうかを確認しました。もしかしたら、もうこの話は聞いたことがあるかもしれませんが、彼のツイッターのスレッドには、彼が行った調査の手順が示されており、これは本当にもう一度共有されるべきものです。

😎 Cool, not only an unverified 📸 with shady claims can go viral, but so can a step-by-step #verification of the same 📸.😎

— Brecht Castel (@brechtcastel) August 31, 2021

Big 🙏 for all the nice compliments I received.

This thread is a 🎁 for my new followers. Welcome!

🤜🤛 [1/19]https://t.co/PJJWNdMxNU

Link: Twitter thread

Link: Thread Reader Unrolled

ツール: Chrono Download Manager

これは私が先日発見した拡張機能で、とても素晴らしいものを提供してくれます。ウェブサイトのコンテンツが何であれ、このChrome拡張機能はそれを簡単にダウンロードすることができる。画像や動画、文書やアプリケーションなど、ボタンを1回クリックするだけで、すべてを一括してダウンロードすることができるのだ。もちろん、未知の拡張機能をインストールする際には、通常の警告が適用されますが、CRXcavatorによるレポートはこちら(または、下の小さな盾をクリック)でご覧いただけます。

Chrono Download Managerでダウンロードするファイルを選択する

バンコクのサクララウンジにお子様用フライトシミュレーターが登場 / Japan Airlines Young Passengers Now Have Their Own Flight Simulator At The Bangkok Sakura Lounge

バンコクのサクララウンジを利用する子供は、現地整備チームが製作したフライトシミュレーターを使うことができます。

JALによると、武漢ウイルスパンデミックが発生している間、地元のチームはちょっとした工作をして、両親がラウンジでくつろいでいる間に子供たちが使えるようにこのおもちゃを作ったそうです。

バンコクのJALサクララウンジは、近年改装され、とても素敵な空間になっています。フード&ドリンクの品揃えも充実していますが、それは大人の旅行者の楽しみでもあります。

これで子供たちもフライトの待ち時間を楽しく過ごせますね。

このフライトシムのディテールはとても素晴らしいですね。

空港ラウンジの中には、ビジネス客だけでなく、お子様連れのご家族をターゲットにしたものもあり、進化しています。

特にドーハのカタール航空のラウンジでは、アル・サフワのファーストクラスを筆頭に、子供用のプレイルームが充実しています。

次回、バンコクからワンワールドを利用して旅行する際には、JALサクララウンジ(営業時間が限られています)を利用して、見てみてはいかがでしょうか。

JALが子供たちのためにラウンジでちょっとしたクリエイティブなエンターテイメントを用意しているのは良いことだと思います。通常、JALのラウンジにはたくさんの子供たちがいます。というのも、タイと日本の間には多くの家族連れが行き来していて、多くの人がJAL/oneWorldのステータスやキャビンクラスに応じてラウンジを利用しているからです。

サイバーセキュリティ、プライバシー、OSINTブログの一覧 / List of 20+ infosec, privacy and OSINT blogs(転載)

OSINTを使いこなすために、皆さんは何を読み、誰をフォローしていますか?

今回は、OSINT、プライバシー、サイバーセキュリティ全般に関連するテーマに触れているブログのリストを紹介することにしました。

OSINTを実践することは、シャワーを浴びることに似ていますが、一度浴びただけで永遠にきれいな状態を保つことはできません。知識を維持し、錆びつかないようにするためには、定期的にOSINT技術を練習し、コミュニティや業界全体で何が起こっているかを常に把握しておく必要があります。

そのために、このリーディングリソースのリスト(アルファベット順)がお役に立てれば幸いです。

- Bellingcat – このブログは、有名な調査ジャーナリストの集団による素晴らしいブログであり、素晴らしいニュースレターです。

- Bleeping Computer – Bleeping Computerは、マルウェアやランサムウェアの報道でよく知られており、速報性のある記事を包括的にカバーする最初の報道機関となることがよくあります。

- Bushido Token – 経験豊富なセキュリティ・リサーチャーが匿名で運営する脅威情報サイトです。様々なツールや調査方法について、素晴らしい洞察が得られます。複数のトピックをカバーしています。

- Cyber Shafarat – 中東やアジアに関連したサイバーセキュリティや捜査に関するトピックを扱っています。ジハディズムやリークされた情報など、その他の問題についてもしっかりとカバーしています。

- Cyber Threat Intelligence – 過去または現在進行中のサイバーセキュリティインシデントの概要を毎週紹介し、新たな脅威についても徹底的に分析しています。

- Daniel Miessler – 有名なセキュリティ専門家やライターによる多彩なブログです。情報セキュリティやプライバシーに関するニュースを定期的に取り上げています。テクノロジー、未来論、哲学、モラルの問題を結びつけるユニークな声です。

- Dark Reading – ニュース、アップデート、コメンタリー、製品リリースなどを掲載しています。これはブログというよりはニュースの発信源ですが、貴重なコンテンツを公開しているため、このリストに加えることにしました。

- DFIR Diva – イベント、認定資格、学習教材、一般的なアドバイスなどの情報を掲載しています。この業界のほとんどの男性よりも多くの資格や証明書を持つ、女性のインフォセック専門家によって書かれています。

- E-Forensics Magazine – デジタル・フォレンジック、オンライン調査、ツールのレビューなどに関する豊富なコンテンツを持つブログです。また、様々なオンラインコースも提供しています。

- Graham Cluley – 数十年の経験を持つ独立した作家、講演者、ポッドキャスターとして非常に高い評価を得ています。彼のコンテンツは、しばしば教育的であると同時に娯楽的でもあります。

- Hackers Arise – 文字通り、サイバーセキュリティ、OSINT、ハッキングをテーマにした膨大な資料、ガイド、記事に加え、様々な有料トレーニングオプションや書籍があります。

- Hakin9 – E-Forensics Magazineの姉妹サイトで、ハッキングに特化したサイトです。技術的に複雑な程度の異なる記事を定期的に掲載しています。ツールや方法論のレビューも充実しています。

- Hatless1der – OSINTコミュニティに非常に積極的に貢献している人のブログです。彼は非常に有用なツールやリソースのリストを作成し、彼のブログではOSINTの「実際の生活」での応用を紹介しています。

- Intel Techniques – 最高の書籍著者の一人であり、OSINTとエクストリーム・プライバシーのリーダーである著者のブログ(さらに素晴らしいポッドキャストもあります!)です。OSINT実務者の読書リストに加えておきたい一冊です。

- Krebs on Security – 業界のレジェンドによる、紹介不要のブログです。サイバー犯罪、詐欺、不正、マルウェア、ボットネット攻撃などの情報が充実しています。一流の調査研究も行っています。

- NixIntel – は、元LEの捜査官が書いたブログで、OSINTのヒントや捜査の例、実践的なアドバイスなどがあります。あなたもLinuxが好きですか?

- Offensive Osint – 興味深いツールやテクニック、そして徹底した調査の深堀りが含まれています。高度な技術的詳細に加え、非常に役に立つチュートリアルもあります。

- Osint Curious – OSINTの専門家や愛好家の集まりで、ライブストリーム、ポッドキャスト、ブログ、ブログエントリー、そして新しいDiscordチャンネルなど、コミュニティのために大規模な教育活動を行っています。

- Out3r Space – 厳密にはOSINTに関連していないニッチなブログですが、非常に興味深い洞察力と高度な技術的専門知識を持っていることが多いです。ブログの経験が豊富な人が書いています。

- PhishLabs – 脅威となる情報のニュースとアップデート。メーリングリストに登録すると、詳細なレポートをご覧いただけます。

- Secjuice – 毎週、複数の著者が寄稿しています。サイバーセキュリティに関する数百の記事、テクニカルガイド、さらには様々なHack The Boxマシンのウォークスルーが数十種類もあります。

- Sector035 – OSINTコミュニティで最も定期的かつ徹底的な貢献者の一人として知られています。Week in OSINT "ダイジェスト、ソリッドレビュー、ハンズオンウォークスルーで知られています。

- Skopenow – オンライン調査の領域から、とても良いニュースと最新情報をお届けします。クリアネットとダークウェブの両方で、最近の詐欺や不正をカバーしています。

- Wondersmith_rae – 著名なOSINT実務家、作家、講演者によるMedium上の個人ブログです。

イベント来場者管理サービス、大量アクセスで個人情報をお漏らし(転載)

KLab ID への不正ログインに関するお知らせ(転載)

klab.com/jp/press/info/…

OSINTのURL操作に関するヒント / Osint Me Tricky Thursday #8 – URL manipulation(転載)

Osint Me Tricky Thursday #8 – URL manipulation

1. URLの基本を理解する2. サブドメインの列挙

インターネット上で有効なドメイン名は、以下の構成要素で成り立っています。

- トップレベルドメイン - URL文字列の最後のドットの後に続くもの。一般的なトップレベルドメインの例は以下の通りです。.com、.org、.gov、.net、.uk、.ie...

- セカンドレベルドメイン - トップレベルドメインの前にあるもの。例えば、このブログのセカンドレベルドメインはb-son、トップレベルドメインは.netです。

- サブドメイン - セカンドレベルドメインの前に位置するもの。例えば、aws.amazon.com - awsの部分がここではサブドメインになっています。

サブドメインの列挙は、使用頻度の低いサブドメインや、通常のユーザーがアクセスすることを想定していないサブドメインを特定し、公開するために使用されます。これは、セカンドレベルドメインの前に一般的な単語を追加するだけで、手動で行うことができます。

- blog.example.com

- news.example.com

- mail.example.com

- store.example.com

しかし、手動でのドメイン列挙は、長期的には効果がありません。手間と時間がかかるだけでなく、サブドメインに一般的でない名前がある場合には、まったく効果がありません。

Sublist3rのようなツールを使って、サブドメインの列挙を自動化することができます。

https://github.com/aboul3la/Sublist3r

The Harvesterというのもあります。

https://github.com/laramies/theHarvester

または、Spyse's Subdomain Finderなどのウェブツールを利用することもできます。

https://spyse.com/tools/subdomain-finder

3. IPアドレスによる直接接続

URLバーは、ドメイン名のような人間が読める入力に対してのみ機能するものではありません。

DNS(Domain Name System)のエントリーは、人間が読みやすい名前(www.google.com)で表示されますが、これはウェブサイトに接続する唯一の方法ではありません。すべての解決可能なドメインは、IPアドレスを指すAレコード(アドレスレコード)として知られています。

下記URLを例に説明します。

http://helpdesk.delivery.htb

このマシンを危険にさらす作業の一部として、IPアドレスを使って接続することがありましたが、ポート番号を追加することでさらに強化することができます。

http://10.129.229.49:22

http://10.129.229.49:80

もちろんポートが開いていればの話ですが、様々なポートを使ってオンラインリソースに接続することで、より多くの情報が得られることがあります。

注:この方法は、セキュリティ設定の詳細に依存するため、常に動作するとは限りません。また、Cloudflareなどのサービスやホスティングプロバイダーがこの接続方法をブロックしている可能性があります。

4. 数字のあるものは?列挙してください。

この手法は、順番に並んだリソースの存在を暗示するURLがあれば、どこでも使うことができます。例えば、LinkedInのグループを例にとってみましょう。

https://www.linkedin.com/groups/113/

そのURLの最後には、桁を入れ替えて操作できる数字があり、その数字の値を少しずつ増やしたり減らしたりしながら、リストアップされたリソースを検索することができます。

これは、フォトギャラリー、ファイルディレクトリ、ユーザー名などで特に有効です。

5. 画像の解像度を上げる

時々、低解像度の画像ファイルを含むリンクを目にすることがあります。もっと解像度の高い画像があるはずなのに、その正確なURLがわからないということがあります。

高解像度の画像は、URLからサイズを操作することで見ることができる場合があります。以下の画像を見てください。

https://ucarecdn.com//985d4f2c-973a-4ae6-a2b1-f992683da70b/-/resize/200x/

では、この「/200x/」の部分を、前に2を加えて「/2200x/」に変更してみてください...。

この方法が有効かどうかは、各ウェブサイトや各URLによります。例えば、このピザの画像のように、サービスによってパラメータの位置が異なり、URLの異なる部分に配置されます。

https://cdn.shopify.com/s/files/1/1405/0664/products/4791207-9790062099-Pizza1_250x250_crop_center@2x.progressive.jpg?v=1469649640

250×250の値(ここではピクセル)が気になった方は、他の値に変更してみてください。

例えば

https://cdn.shopify.com/s/files/1/1405/0664/products/4791207-9790062099-Pizza1_1250x1250_crop_center@2x.progressive.jpg?v=1469649640

他のサービスでは、URLの「small」を「large」に置き換えるなどして、サイズのパラメータを変更することができるかもしれません。

6. URLの最後に何かを追加する

多くのウェブサイトには、検索エンジンにインデックスされていないファイル(robots.txtなど)があります。

Googleの説明によると、robots.txtファイルは、ウェブサイトへのクローラーのトラフィックを管理するために使用され、ファイルの種類にもよりますが、通常はファイルをGoogleから遮断するために使用されます。

このファイルは、機密データを公開するものではありませんが、現在開発中のリソースや、ウェブサイトの所有者が広く一般に見られたくないものをユーザーに示す可能性があります。

この方法を試すには、ランダムなウェブサイトにアクセスして、この値 - /robots.txt - をURLに追加します(他のオプションも試してみてください)。

例

https://www.rte.ie/robots.txt

7. URLの短縮を解除する

短縮URLサービスは、非常に長くて煩雑なURLを、短くて読みやすく、人に優しいリンクに凝縮するために合法的に使用されます。しかし、残念なことに、これらのサービスは、詐欺師やサイバー犯罪者が、疑わしいと思われるURLを隠すために使用されることもあります。

幸いなことに、これらのリンクの短縮を解除するためのリソースやトリックがいくつかあります。

Bitlyで短縮されたURL(短縮されたURLにBitlyの名前が入っていることでわかる)であれば、URLの最後に+記号を加えるだけで短縮を解除することができます。

https://bit.ly/3F3vlKO

https://bitly.com/3F3vlKO+

この方法は、他のいくつかのURL短縮サービスでも有効です。その他のサービスについては、短縮されたリンクを切り離すのに役立つ以下のリソースのいずれかをご利用ください。

8. Webパラメータの改ざん[厳密にはOSINTではない!!!]

これらの URL 関連のヒントとコツの最後の部分は、OSINT、ペンテスト、および脆弱性の悪用の境界線上にある、非常にグレーな領域です。これらの手法の正当な使用例は、ウェブアプリケーションのペンテストです。

OWASP は、このような行為をウェブ・パラメータの改ざんとして分類し、不十分な記述や十分なセキュリティが確保されていないウェブ・アプリケーションに対して URL レベルで実行可能な数多くの攻撃を特定しています。

OWASPのページにあるように

攻撃者は、URL のパラメータを直接改ざんすることができます。例えば、ユーザが自分のプロファイルをコンボボックスから選択し、アカウントから引き落とすことを許可するウェブアプリケーションを考えてみましょう。

http://www.attackbank.com/default.asp?profile=741&debit=1000

この場合、攻撃者はURLを改ざんし、profileやdebitに別の値を使用することができます。

http://www.attackbank.com/default.asp?profile=852&debit=2000

他にも、属性パラメータなどを変更することができます。以下の例では、ステータス変数を改ざんして、サーバーからページを削除することが可能です。

http://www.attackbank.com/savepage.asp?nr=147&status=read

ページを削除するためにステータス変数を修正する。

http://www.attackbank.com/savepage.asp?nr=147&status=del

OSINTの収集と使用に関する「JAPANアプローチ」とは? / OSINT in Law Enforcement: A Legitimate Resource or A Sketchy Gray-Area Data?(転載)

OSINT in Law Enforcement: A Legitimate Resource or A Sketchy Gray-Area Data?

デジタル化が進むにつれ、人々は生活の多くをオンラインで過ごすようになり、その過程で、自分のアイデンティティ、活動、社会的交流などのデジタルフットプリントをインターネット上に残すようになりました。このようなパラダイムシフトは、犯罪者と法執行機関の双方に恩恵をもたらしています。犯罪者は常に革新的な犯行方法を発見し、法執行機関は捜査の解決に役立つ新たな情報資源を利用できるようになりました。

現在、法執行機関にとって最も重要な情報資源の一つがOSINT(オープンソース・インテリジェンス)です。簡単に言えば、OSINTは法執行機関の捜査能力を高め、犯罪の脅威に対する対応力を向上させるのに役立ちます。

しかし、それは何なのでしょうか?また、なぜ法執行機関ではこれほどまでに対立があるのでしょうか?

OSINTとは?

他の多くの用語と同様に、OSINTは軍の中で誕生しました。OSINTが広く受け入れられ、使われるようになったのは90年代半ばのことである。インターネットから収集されたOSINTは、今日では業界全体で使用されており、その普及を牽引しているが、OSINTの情報源には、印刷された書籍、新聞、雑誌、テレビやラジオの放送、写真など、より「伝統的」なものもある。

オープンソース・インテリジェンス」という言葉は30年以上前から使われていますが、今日に至るまで標準的な定義はありません。

しかし、英国国防省によるOSINTの定義(「公開された情報から得られた情報で、一般への配布やアクセスが制限されているもの」)や、NATOによるOSINTの定義(「公開された情報から得られた情報で、一般への配布やアクセスが制限されている他の未分類の情報」)は、法執行機関の捜査においてオープンソース・インテリジェンスがどのように利用されているかを理解するのに役立つかもしれない。

法執行機関によるOSINTの使用は合法的か?

簡単に言えば、「イエス」です。

2001年にNATOがOSINTハンドブックを作成したことで、多くの人にとってオープンソース・インテリジェンスは紛れもなく合法的なものだと考えられるようになりました。最近では、2010年にCIAが「情報は秘密でなくても価値がある」という声明を出し、OSINTが「一般に入手可能」であることに言及したことで、この地位が強化された。また、2011年には英国国防省が、偏見のない方法で作成されたOSINTは他の情報と同様に尊重され、正当なものであると述べている。

これらの声明は、法執行機関や情報機関によるOSINTの使用が制度的に正当化されていることを反映しているが、一般市民と当該組織の個々のメンバーの両方からの認識は、しばしば矛盾に巻き込まれている。

ここでは、これらの矛盾のいくつかを取り上げ、それらがOSINTの受け止め方にどのような影響を与えるかを説明する。

矛盾1:法執行機関はOSINTを使用する際に人々のプライバシーを尊重していない

法執行機関の捜査官は、OSINTに関して、特に捜査の収集と発見の段階で、隠密なアプローチを必要とすることがよくあります。しかし、隠密なアプローチといっても、捜査官が好き勝手なことをしたり、人々のプライバシーや市民的自由を侵害したりするわけではありません。それどころか、私たちよりも厳しい基準を守ることが求められているのです。

法執行機関によるOSINTの収集と使用は、1998年にケント州警察が策定した「JAPANアプローチ」や2016年の欧州一般データ保護規則(GDPR)で定義されているようなベストプラクティス、ガイドライン、規制に沿ったものでなければなりません。JAPANとは、Justified(正当な)、Authorized(認可された)、Proportionate(釣り合いのとれた)、Auditable(監査可能な)、Necessary(必要な)という5つの原則の頭文字をとったもので、捜査のためのデータ収集を管理することで、個人の公正で尊重された扱いを保証するものです。

矛盾2:法執行機関は「高レベル」のデータソースにアクセスできる

法執行機関の捜査官は、車両登録証や運転免許証、監視システムの画像など、他の政府機関が収集したデータにアクセスすることができます。また、法執行機関やその関連組織に特化した専門企業が提供するソーシャルメディア、モバイル機器、ブロックチェーンなどの情報にもアクセスできる。

このようなアクセスの違いは、一部の一般市民や活動家グループを悩ませています。最も懸念されているのは、法執行機関が画像と顔認識ソフトウェアを組み合わせて使用することで、悪用された場合、抗議活動中の監視やモニタリング活動が抑圧的な戦術に変わる可能性があることです。そこで、収集を正当化し、事後的に監査できるようにするために、これまで述べてきたさまざまな慣行やガイドラインが必要になってくるのです。

制度上の認識:OSINTは他の情報源に比べて信頼性が低い

法執行機関やその他の政府機関で働く人々がOSINTの分野をどのように認識しているかというと、OSINTは他のリソースに比べて技術的に洗練されていないと考えられがちである。例えば、英国の警察システムでは、OSINTは通常E41 Intelligenceと評価されている。そのため、それらの調査結果はあまり深刻ではないとみなされます。つまり、警察内で情報を流すことはできても、その情報源は未検証とみなされるため、その信頼性を判断することができないのである。

実際のところ、正しく責任を持って使用すれば、オープンソース・インテリジェンスは、他のインテリジェンスを検証する上で非常に有効であることが証明されています。その一例が、欧州警察の「Stop Child Abuse - Trace an Object」プロジェクトです。このプロジェクトでは、欧州警察のCSAM(child sexual abuse material)データベースをベースに、児童性的虐待の捜査を進めるためのOSINTをクラウドソースで収集しています。欧州刑事警察機構(ユーロポール)は、警察が調査しても成果が得られなかった検閲済みの画像をプロジェクトのウェブサイトに掲載し、一般の人々がそれを確認して情報を提供できるようにしています。2020年末までに、10人の被害者が特定され、2人の犯罪者が起訴されました。

法執行機関の捜査にOSINTがどのように使われているか

法執行機関によるOSINTの利用は、ソーシャルメディアに焦点を当てたものが多くなっています。より具体的には、アナリストが以下のように使用することができます。

- 関心のある人物を密かに分析・監視する

- 潜入捜査官や組み込み捜査官が偽装のために収集した既存の情報を複製する

- 人間による分析など、異なる方法やソースで収集された情報にさらなる信頼性を与える

法執行機関のチームも、サイバーセキュリティの調査にオープンソース・インテリジェンスを活用することがあります。この場合、サーフェイス・ウェブやダーク・ウェブのフォーラムや市場を監視してデータを収集することで、脅威となる人物や、マルウェアやデータ・ダンプなどのE-クライム製品の販売促進などの犯罪行為を特定するのに役立ちます。さらに調査を進めるために、OSINTアナリストは、過去のデータ侵害に含まれる情報を参照して、新しい攻撃をプロファイリングし、監視し、特定の脅威の行為者に帰属させることができます。

マルウェアが通信する悪性な通信先の情報や、侵害された URL の一覧が投稿されてくるデータベース【URLhaus】

マルウェアが通信する悪性な通信先の情報や、侵害された URL の一覧が投稿されてくるデータベース。 投稿されてくる URL は Malware Bazaar と同じくタグ付けがされているので、 毎日投稿を上から眺めるもよし、特定のキーワードを一定間隔で収集するもよしです。 例えば、「マルウェアの置き場にされてしまっている日本企業を調べたい!」と思った場合は「.co.jp」なんかで調べると大量に結果が返ってきます。

この結果を見ると、タグに Emotet があることからすでにいくつかの企業の Web サイトが侵害されて Emotet の置き場にされていることがわかります。 例え co.jp ドメインでも、通信先にこれらのドメインがあった場合は、悪性の可能性が高くなると言えるでしょう。

Contiが窃取データの販売を開始 / Conti Ransom Gang Starts Selling Access to Victims(転載)

ランサムウェアギャング「Conti」のアフィリエイトプログラムは、最近そのビジネスプランを変更したようです。Contiのマルウェアに感染し、身代金の支払いを拒否した組織は、Contiの被害者を辱めるブログに追加され、被害者から盗んだ機密ファイルを公開したり、販売したりします。しかし、この48時間の間に、サイバー犯罪シンジケートは被害者を辱めるブログを更新し、ハッキングした組織の多くにアクセス権を販売していることを示しました。

"この組織のネットワークにアクセスし、そのネットワークからデータを販売する買い手を探しています。"と、Contiのブログに掲載された最近の複数の被害者リストに挿入された、紛らわしい言葉のメッセージが書かれている。

なぜこのような変更を行ったのか、Contiがこの動きから何を得ようとしているのかは明らかではありません。また、今後、機密データを抽出するためにアクセス権を販売する予定であるならば、なぜ企業にハッキングしたことを宣伝するのかも明らかではありません。Contiはコメントを求められても答えませんでした。

コンピュータ・セキュリティ企業であるEmsisoft社の最高技術責任者であるFabian Wosar氏は、「事業を閉鎖しようとしていて、その前に進行中の侵害からのデータやアクセスを売りたいのではないか」と述べています。「しかし、そのようなやり方をすると、侵害が進行していることを企業に警告することになるので、いささか馬鹿げている。」

米国と欧州の政策立案者たちは、ランサムウェアの上位グループの活動を停止させるための取り組みを進めています。先日、ロイター通信は、米国政府が、ランサムウェアの関連グループであるREvilのコンピュータシステムに侵入するためのハッキング活動を行っていると報じました。REvilは、専門家によると、被害者への対応がContiと同様に攻撃的で冷酷であると言われています。さらに、REvilは、被害者のデータを売り始めた最初のランサムウェアグループのひとつです。

REvilのダークネットの被害者を辱めるサイトはオフラインのままだ。これに対し、Contiの代表者は10月22日、ロシア語のハッキングフォーラムに、REvilへの攻撃を「世界情勢における米国の一方的な、治外法権的な、盗賊まがいの行動」と非難する長文の文章を投稿した。

「このような無差別な攻撃行為を合法化する法律が、たとえアメリカ国内であっても、50州のどこかの郡であってもあるのだろうか」というのが、Contiの日記の内容です。「サーバーのハッキングは、アメリカでも、アメリカのどの管轄区域でも、突然合法になるのか?仮に、外国のサーバーをハッキングできるようなとんでもない法律があったとしましょう。サーバーを攻撃された国から見て、どの程度合法なのでしょうか?インフラは、宇宙に飛んでいるわけでも、中立国の海に浮かんでいるわけでもありません。それは誰かの主権の一部なのです。」

Contiの新しい方向性は、被害企業を交渉のテーブルに着かせるための策略に過ぎないかもしれない。

あるいは、ロシア語からの翻訳で何かが失われたのかもしれない(Contiのブログは英語で公開されている)。しかし、ランサムウェアの配布から、盗まれたデータやネットワークアクセスの販売へと移行することで、Contiは、最近、盗まれたデータを公開したり販売したりしないという約束と引き換えに企業を恐喝することに重点を置いている、多くの競合するランサムウェアのアフィリエイトプログラムと事業を一致させている可能性があります。

しかし、Digital Shadows社が最近のランサムウェアのまとめで指摘しているように、多くのランサムウェアグループは、データ漏洩サイトの管理や、盗んだデータをダークウェブ上でダウンロードできるようにホスティングすることが困難になっています。

結局のところ、1社の窃取データをTor経由でダウンロードするのに何週間もかかるとなると、たとえダウンロードが成功したとしても、交渉戦術として機密データを流出させるという脅威は、その威嚇性を失うことになります。また、ユーザーにとっても不都合なことです。その結果、一部のランサムウェアグループは、公共のファイル共有サイトを利用してデータを公開することになりました。公共のファイル共有サイトは、より高速で信頼性が高いものの、法的手段ですぐに削除されてしまいます。

また、データリークサイトは、ランサムウェアギャングに潜入するための潜在的な手段でもあります。最近、米国当局によるREvilギャングの侵害が報告されたことからも明らかです。

Digital ShadowsのIvan Righi氏は、「2021年10月17日、ランサムウェア「REvil」の代表者が、ロシア語圏の犯罪フォーラムで、彼らのデータ漏洩サイトが「ハイジャック」されたことを明らかにした」と書いています。REvilのメンバーは、未知の個人が、開発者が所有する同じ鍵を使って、REvilのウェブサイトのランディングページとブログの隠されたサービスにアクセスしたと説明した。そのユーザーは、ランサムウェア・ギャングのサーバーが侵害され、その責任者である個人が自分を「探している」と考えていた。

Mandiant社の最近のレポートによると、ContiとRyukランサムウェアの両方を実行したとされるグループであるFIN12は、データ流出を伴う攻撃では12日以上かかるのに対し、ランサムウェア攻撃を3日以内に行うことができたとのことです。

この数字を見ると、Contiは、データ流出に関する業務をより多く(もちろん有料で)外部に委託することで、時間はかからないが同じように収益性の高いランサムウェアの展開に注力しようとしているだけなのかもしれません。

「第4四半期が近づくにつれ、データ漏洩サイトの管理に関する問題が、新たなランサムウェアグループがデータ漏洩サイトを利用することを躊躇させるのか、それともこれらの問題を回避するためにどのような創造的なソリューションを生み出すのかが注目されます」とRighiは締めくくりました。「Ryukは、データ漏洩サイトを利用しなくても、ランサムウェアの脅威の中で効果的かつトッププレイヤーであり続けることを証明しています。実際、Ryukはデータ漏洩サイトやデータ流出を必要としないことで成功しています。」

タピオカ通販サイト、流出クレカ情報が不正利用された可能性(転載)

「タピオカ」を扱う通信販売サイト「タピオカワールド」が不正アクセスを受け、クレジットカード情報が外部に流出し、不正に利用された可能性があることが明らかとなった。

同サイトを運営するネットタワーによれば、同サイトに対して脆弱性を突く不正アクセスがあり、クレジットカードの名義や番号、有効期限、セキュリティコードを窃取するよう決済アプリケーションが改ざんされたという。

2020年2月14日から2021年3月29日にかけて同サイトで商品を購入した顧客226人が利用したクレジットカード情報301件が外部に流出し、不正に利用された可能性がある。2021年4月9日にクレジットカード会社から情報流出の可能性について指摘があり、問題が判明した。

外部事業者による調査は2021年8月28日に完了し、個人情報保護委員会には同月31日に報告。警察には9月1日に被害を申告した。

対象となる顧客に対しては、2021年10月25日よりメールで連絡を取り、事情を説明するとともに謝罪し、身に覚えのない請求が行われていないか確認するよう呼びかけている。

同社では、不正アクセスを受けたサイトについて2021年3月29日に閉鎖。あらたなサーバ上に新サイトを構築し、2021年4月5日より再開済みだという。

観測されたマルウェア検体を情報共有用途で一般公開しているデータベース【Malware Bazaar】

観測されたマルウェア検体を分析者に投稿してもらい、 アンチウイルスベンダーや情報セキュリティ担当への情報共有用途で一般公開しているデータベースです。 これらの投稿には、分析者がすでに「どのような攻撃で使われた検体か」をタグ付してくれているものが非常に多いです。 そのため、リアルタイムの投稿を追うだけでどのようなマルウェアが世界で飛び交っているかがパッとわかります。

オリンパス、2度目のランサムウェア攻撃で、米国などのシステムが暗号化される / Olympus 连续遭两次勒索软件攻击 在美国等多地系统被加密(転載)

日本の大手ハイテク企業であるオリンパスに対する「進行中」のサイバー攻撃は、米国政府の制裁を受けているロシアの悪意あるグループが仕掛けたものであると、攻撃について知る2人の人物が語っています。

「Macaw」は、マルウェア「WastedLocker」の新しい亜種で、どちらも2019年に米財務省から制裁を受けたロシアを拠点とする犯罪シンジケート「Evil Corp」が作成したものです。

これは、2021年9月にヨーロッパ、中東、アフリカのネットワークがBlackMatterランサムウェアに攻撃されたのに続き、この数ヶ月で2度目のランサムウェア攻撃です。 (BlackMatterはEvil Corp.との関係を知られていない)

セキュリティ企業Recorded Futureのシニア脅威アナリストであるAllan Liska氏は、「Olympusは2021年9月にBlackMatterに攻撃され、2021年10月にMacawに攻撃されました。Macawマルウェアは、ハッキングされたコンピュータに身代金請求書を残していました」とコメントしています。

オリンパスは声明で、「データ侵害の可能性」を調査していると述べました。「ダブルランサム」と呼ばれるランサムウェア・グループがよく使う手法で、ハッカーは被害者のネットワークを暗号化する前にファイルを盗み、それを脅すというものです。 解読されたファイルの身代金が支払われない場合は、ファイルがオンラインで公開されます。

オープンソースの脅威情報蓄積プラットフォーム【Open CTI】

Open CTI 自体はオープンソースの脅威情報蓄積プラットフォームで、 インターネットに接続すると他の分析者が蓄積したインテリジェンスを閲覧することができます。

Open CTI は docker image から build して内部にプラットフォームを建てる形で利用することになるのですが、 ThreatPursuit VM を利用している人は docker-compose コマンドを叩くだけで建つのですぐに利用できます。 情報の網羅性としては高いわけではなく MISP のような他イベントとの関連性の面は弱い一方、 APT の活動やばらまき型メール, マルウェア解析情報といった有力な情報も流れてくるので、1日1回 Activities をざっと眺めるだけでも損はないです。 以下のURLからデモ版を見ることができるので、興味がある人は是非クリックしてみてください!!