日経8/24記事(国内38社に不正接続)の答え合わせ

日経8/24記事(国内38社に不正接続)の答え合わせ:

日経の発表というのは非常に大きいと、改めて感じました。約3週間前の記事がヒットした様です。

www.nikkei.com

日立化成や住友林業など国内の38社が不正アクセスを受け、テレワークに欠かせない社外接続の暗証番号が流出した恐れがあることが分かった。第三者が機密情報を抜き取ったり、ウイルスをばらまいたりする2次被害が予想される。事態を重く見た内閣サイバーセキュリティセンター(NISC)も調査に乗り出しており、企業は対策が急務となっている。

(日経記事より引用)

キタきつねの所感

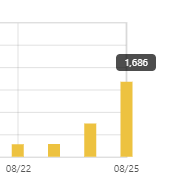

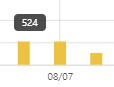

昨日は久々の会社出勤日だったので、記事が出ていたのには朝に気づいていたのですが、諸々忙しく、ブログの管理画面をあまり見ていませんでした。結果、

平日の約3倍までアクセス数が跳ね上がっていました。

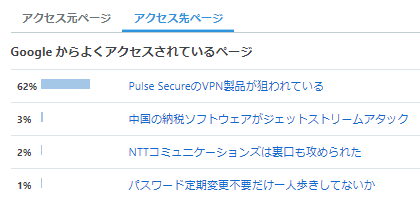

アクセス先ページを見ると・・・

日経記事の影響でした。

本人は記事を書いた事もすっかり忘れていましたが・・・

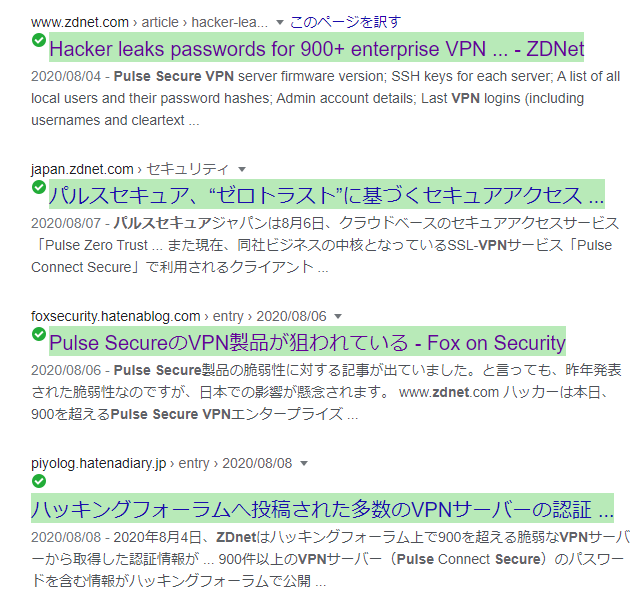

日経記者さんが入手したであろう、約900社のPulse Secure製品の脆弱性を持つ国内外の組織リストについての

ZDNetのスクープ記事を元に、脊髄反射で書いたものです。

foxsecurity.hatenablog.com

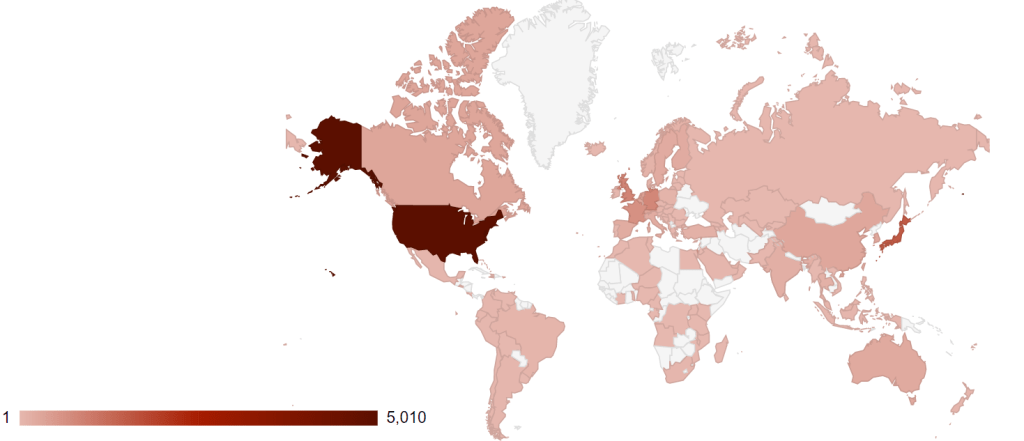

関連する別な海外記事もチェックしていて、非常に気になったのが、

(SecurityAffairs記事より引用)

(SecurityAffairs記事より引用)

世界地図(影響を受けた国々)という所で、日本の色が濃かった所です。

今回日経記事で言われている、国内38社は、まずPulse Security VPN製品を使っている事、そしてPulse Security VPN製品の脆弱性である

CVE-2019-11510に対して、

パッチをハッカー側が900社リストを作成した

「2020/6/24~2020/7/8」までに当ててなかった事が推定されます。

VPN機器は、企業ネットワークの根幹にかかわる重要な機器で、様々な通信に使われている事が多く、なかなか止めづらい(メンテナンスしづらい)部分もあるかと思います。

しかし、この脆弱性がJPCERT等から注意喚起されたのは、

2019年9月初旬です。

www.jpcert.or.jp

既に、Pulse Connect Secure の脆弱性 (CVE-2019-11510) について、Bad Packets 社より 2019年8月24日 (現地時間) に、脆弱性の悪用を狙ったとみられるスキャンを確認したとの情報が公開されました。

(JPCERT注意喚起より引用)

そしてこの注意喚起が出た時点(昨年9月)の段階で、今回のリストが作成された様な攻撃、

脆弱性を持つ企業サイトのスキャンが始まっていた事も併せて書かれています。

企業によっては、色々な事情があるのかと思いますが、今回名前が挙がった企業は

約9か月(2019年9月~2020年6月)の間にパッチ当てをしてなかったために、リストに載ってしまったのかと思います。

VPN製品だけでなく、FWや多機能等の重要なセキュリティ機器は、そこが破られると大きな被害を受ける可能性があり、本来パッチ情報にいち早く対応する必要があります。

最近、米国企業を中心にVPN経由でランサム被害を受けるインシデントが多数発表されているのは、根本部分で、こうした企業側の対応の遅れを突かれている気がしてなりません。

因みに・・・前回記事では書きませんでしたが、VPN製品は何も「Pulse Security」だけではありません。実は

昨年9月のJPCERTが出した注意喚起には、Criticalの脆弱性として、

Palo Alto Networks (CVE-2019-1579)、

Fortinet (CVE-2018-13379)が併せて公開されています。

つまり、

同じ手法でPala AltoとFortinetの脆弱性も攻撃側には調査されていると考えるべきなのです。

CVE-2019-1579と CVE-2018-13379は、

「認証情報などの機微な情報を取得される脆弱性」ですので、今回問題となっているPulse SecurityのCVE-2019-11510の、

「攻撃者がリモートから任意のコードを実行できる脆弱性」と比べると影響度が少し違いそうですが、企業ネットワークへの不正侵入に利用される可能性は十分にあります。

攻撃を受ける前に(個社の事情の中で可及的速やかに)パッチを当てる

この基本的な事について、今一度、企業は考えるべきかと思います。

余談(答え合わせ)です。

前回記事(8/6)では、

昨年8月に全世界で検出された、脆弱性のあるPulse Secure VPNエンドポイントの比率で考えると、単純試算では900を超える今回のリストの内の10%相当(90サーバー)が日本のものである可能性があります。

単純試算(昨年9月時点での脆弱性を持つ日本企業数から推測)で90サイトが影響を受ける可能性がある・・・と書いたのですが、

日経新聞のリスト精査では「38社」となっていますので、9か月の間に約50社がパッチを当てたと推測されます。

この比率からすると、

日本企業の約40%は重要パッチを当てない

そんな日本企業の実情が浮かび上がってきます。

この事だけで言うのは間違っているのかも知れませんが、私は

日本企業が攻撃者に襲われてインシデント発表をしなければならないリスクは依然高い状態にあると思います。

更に余談です。8/6に日本でほぼ元記事が注目されてない中(

ZDnet Japanもこの記事は翻訳をしてなかったと思います)で「日本も危ないな」と思ったので記事を書きましたが、記事を書いた

8/6は別段普段と変わらないアクセス数でした。

しかし、ググってみると・・・piyokango氏より

2日早く記事を出していた様です。こんな事も(稀に)ありますので、当ブログも

情報収集の巡回ルートに入れて頂ければ幸いです。

※piyologさんで、

日経記事が出た後の各社(国内38社)動向についてもまとめてらっしゃいましたので、更に情報が必要な方はご覧になると良いかと思います。