サイバーキルチェーンってご存じだろうか?

ちなみにマイクロソフト(略してマイクソ)のIMEで変換すると、「サイバー着るチェーン」となり、少しイラッとする。

以前はこのイライラに耐えかねてATOKを使っていたのだが、ATOKが暴走して日本語入力が不能になる事件が発生。

イライラを抑えるために有償のソフト使っているのに逆にイライラさせられ、結局イライラするけど無償のマイクソIMEに戻った。

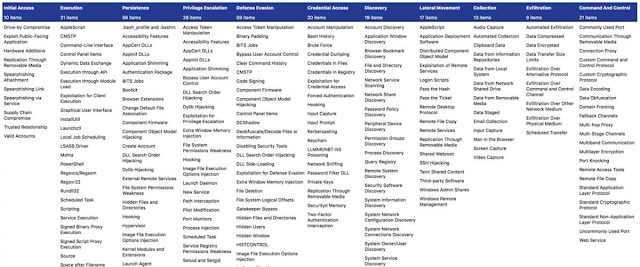

サイバーキルチェーンの話に戻るが、これは、サイバー攻撃を構造化(分解)したもの。

2000年代くらいのサイバー攻撃はいたずら中心だったので、比較的シンプルだったが、

最近のサイバー攻撃はビジネス化されており、目立たず人知れずに機密情報を奪い去っていく。

そのためのプロセスがサイバーキルチェーンだといっても過言ではない。

サイバーキルチェーンの攻撃構造を理解し、各段階の攻撃に対して有効なソリューションを適切に導入することが重要となり、多層防御の考え方にも繋がっている。

■■■■

1. 偵察(例:事前調査)

攻撃対象となる企業へ侵入するために事前調査を行う段階。

(標的型攻撃メールを送るために、標的となる人間の情報を集める段階。)

攻撃者はSNSを使って情報を収集。

役員や従業員はFacebookやTwitter、Instagramなど、さまざまなSNSを利用している場合が多い。

場合によっては、企業のページもSNS上で展開していることもある。

それらの情報を集め、組み合わせることで、標的となる人間を決める。

SNSの情報から人間関係や趣味、普段の行動なども把握できる。

※対策:従業員教育(会社のメアドやSNSを使用しない、プライベートのSNSで所属情報を晒さない)

■■■■

2. 武器化(例:標的型攻撃メールの送付)

標的が決まったら、標的の友人や知人、同僚、上司になりすまして標的型攻撃メールを送付。

添付ファイルを開かせたり、特定のURLをクリックさせたりすることで、マルウェアをダウンロードさせようとする。

偵察段階で得た情報を元に作成されたメールは、標的にとって思わず開いてしまうメールとなっている。

マルウェアは常に実行ファイルであるとは限らず、PDFやWord、Excelといったファイルに扮していることもあり、巧妙に細工されている場合が多い。

※対策:従業員教育(メール訓練の実施)、企業のメール環境に対するアンチウイルス対策の実装

■■■■

3. デリバリ(例:C&C通信の確立)

標的の端末のマルウェアに感染に成功すると、次に攻撃者が侵入するためのバックドアの作成が行われる。

不正なコマンドをリモートで行うためのコマンド&コントロールサーバ(C&Cサーバ)と呼ばれる、攻撃者のサーバーへの通信を確立する。

C&Cサーバーへの接続が確立されると、攻撃者は自由に企業内のネットワークで行動できるようになる。

※対策:境界防御の強化(次世代FWの導入、認証型プロキシの導入)

■■■■

4. エクスプロイト(例:内部行動)

最初に侵入した端末を足がかりとし、企業の内部ネットワーク構造を把握したり、機密情報を保存している場所を探したりする。

攻撃者は見つからないように慎重に行動する。

この段階は、長いときには数年にも及ぶ場合もある。

企業内のセキュリティソリューションの情報を収集したり、パソコンを含む機器のぜい弱性情報の収集を通じて、さらに侵入範囲を拡大していく。

※対策:端末のパッチ適用徹底、ネットワークのマイクロセグメンテーション化

■■■■

5. インストール(例:高い権限を持つPCへの侵入)

企業の機密情報を保存しているファイルサーバーやデータベースには、アクセスできる端末が限られている場合が多い。

ここでは、より高い権限を持つ端末(本丸)への侵入や、アクセス権限の盗取を行う。

※対策:PCの権限分離(エンドユーザはuser権限とし、Administrator権限はIT部門等での集中管理とする。データベースアクセスを行う端末は業務端末とは物理的にもネットワーク的にも異なる端末とする。とか)

■■■■

6. 遠隔操作(例:情報の盗み出し)

機密情報の盗み出しや改ざん、破壊などを実施。

機密情報を盗み出す場合は、デリバリーの段階で確立したC&Cサーバーへのバックドアを用い、企業内で一般的に利用されるソフトウェアのプロトコルに偽装するなどして、見つからないように送信する。

※対策:無い?(

UEBAとかがあると検知できるのかな?)

■■■■

7. 目的の実行(例:痕跡の消去)

最後に、攻撃者は自身の行動した痕跡(マルウェアの行動履歴や、侵入した端末のログファイルなど)を消去する。

仮に企業側が攻撃されていることに気づいても、ログファイルなどの痕跡が残っていないと攻撃者を追跡することが難しくなる。

攻撃者が痕跡を消去することは、自らの行為を知らないようにすることと、仮に知られても追跡できないようにすることを目的としている。

※対策:

SIEM導入

昔はセキュリティ対策と言えばアンチウイルスソフトやファイアウォールに代表されるような、侵入を防ぐことに主眼が置かれていた。

ところが、最近ではサイバーキルチェーンを見れば分かるように、侵入防止を重視しつつも侵入後の早期発見にも主眼が置かれている。