- The OSINT Curious Project:OSINT Curiousプロジェクト:オープンソース研究に関するニュースや教育情報を共有するためのウェブサイト、OSINT Curiousのコミュニティハブ。

- Project OWL:オープンソース研究のあらゆる側面に特化したこの広大なサーバーでは、常に数千人のメンバーがオンラインで活動しています。

- Bridaga Osint:スペイン語圏のコミュニティのための情報やリソースを共有するためのサーバーです。

オープンソース研究を始めるためのファーストステップ / First Steps to Getting Started in Open Source Research

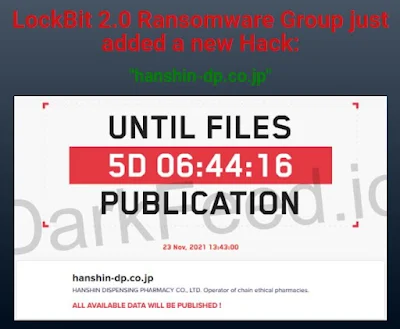

LockBit 2.0ランサムウエアギャングは、“hanshin-dp.co.jp”をハッキングしたと宣言 / LockBit 2.0 Ransomware Group just added a new Hack: “hanshin-dp.co.jp”(転載)

LockBit 2.0 Ransomware Group just added a new Hack: “hanshin-dp.co.jp” Twitter Telegram © ALL RIGHTS RESERVED TO DarkFeed 2020

The post LockBit 2.0 appeared first on DeepWeb intelligence Feed.

LockBit 2.0ランサムウェアギャングは“siix.co.jp”をハックしたと宣言 / LockBit 2.0 Ransomware Group just added a new Hack: “siix.co.jp”

LockBit 2.0 Ransomware Group just added a new Hack: “siix.co.jp” Twitter Telegram © ALL RIGHTS RESERVED TO DarkFeed 2020

The post LockBit 2.0 appeared first on DeepWeb intelligence Feed.

Snatchランサムウエアギャングはイシダをハッキングしたと宣言 / Snatch Ransomware Group just added a new Hack: “Ishida” (転載)

Snatch Ransomware Group just added a new Hack: “Ishida” Twitter Telegram © ALL RIGHTS RESERVED TO DarkFeed 2020

The post Snatch appeared first on DeepWeb intelligence Feed.

週刊OSINT 2021-41号 / WEEK IN OSINT #2021-41(転載)

- Mapping Tutorial

- Does This Person Exist?

- Social Media CSE

- Another "Week in..."

- Syrian Datasets

- Layer 8 Videos

- Be Careful What You Search With

メディア: Mapping Tutorial

ベンジャミン・ストリック氏による素晴らしいビデオが公開されました。私はこのビデオを見たのですが、単に時間がなくて最後のエピソードに入れることができませんでした。ベンは、基本的なOverPass Turboのクエリを実行する方法、Google Earth Proにインポートする方法、面白いものの地図を素早く描くための他の無料ツールを紹介しています。

記事: Does This Person Exist?

TwitterユーザーのOSINT Shinobiさんが先週、面白い話をしていました。フランスのカーン・ノルマンディー大学では、「この人は存在しません」で生成される画像を研究しています。いわゆる「メンバーシップ攻撃」を用いて、画像をトレーニングデータと比較することで、画像の出所を特定しようとしています。学習データの中から出所を見つけることで、誰かの画像が無断で学習用に使われていないかどうかを調べたり、著作権を侵害していないかどうかを証明したりすることができるのです。

検索: Social Media CSE

Brijesh Singhは、Googleのプログラマブル・サーチ・エンジン(CSE)を駆使しています。彼は、ソーシャルメディアのためのワンストップCSEを作りました。一度の検索で、Medium、Pinterest、Reddit、Twitter、LinkedInなどの結果を見ることができます。Pinterest、Reddit、Twitter、LinkedInなどなど。すでに多くのCSEが存在することは知っていますが、追加のオプションを共有することは常に良いことです。

Bleeping Computerは素晴らしいニュースプラットフォームですが、毎週概要を掲載しているようです。これは通常のOSINTではありませんが、ランサムウェアに関する週刊の概要を探しているのであれば、このサイトはフィードリーダーに追加すべき本当に素晴らしいサイトです。Lawrence Abramsのおかげで、ランサムウェアに関する最新のニュースや情報を入手することができます。

サイト: Syrian Datasets

OpenFactoはフランスの組織で、OSINTトレーニング、ファクトチェック、NGOや通信社などの支援を専門としています。彼らは、The Syria Reportが2つのデータベースを公開し、無料で提供していることを知らせてくれました。それは、シリア政府の官報と、住宅・土地・不動産のデータセットです。

メディア: Layer 8 Videos

今月初めに開催されたLayer 8のカンファレンスでは、最近YouTubeにいくつかのビデオがアップロードされました。ソーシャルエンジニアリングやメンタルヘルスなど、オープンソースの調査に関わるものなら何でもOKです。座って、これらの話を楽しんでください。TOCPの仲間であるChristina Lekati、Rae Baker、Inês Narcisoにも特別な拍手を送りたいと思います。

注意喚起: Be Careful What You Search With

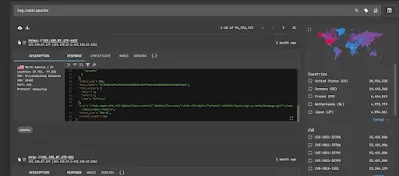

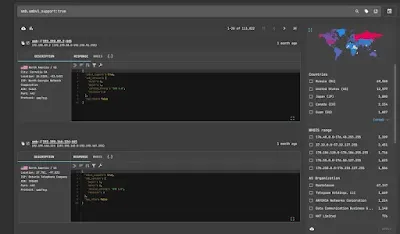

TOCPのDiscord、Twitter、OSINTサブのRedditなどで、たくさんのリンクが共有されているのを目にします。しかし、時に物事は見かけによらないものです。例えば、Twitterユーザーのfe_tsocさんが先週シェアしたstreamingsearch[.]xyzというウェブサイト。このサイトは、動画などを検索するための複数の方法が用意されており、とても素晴らしいサイトのように見えます。しかし、EngimaSoftのこのページのように、複数のサイトによると、実際にはブラウザをハイジャックするマルウェアが隠されています。URLscan.ioでウェブサイトをチェックしたところ、cfgnt.jsonという特徴的なファイル名が使われていました。これにより、他にも回避すべきウェブサイトがいくつか見つかりました。

別々のスキャン結果を見てみると、URLscanで撮影したスクリーンショットには同じレイアウトとアイコンが表示されており、私の疑念を裏付ける結果となりました。だから覚えておいてください。斬新なウェブサイトを利用する際には、必ず事前に調べてから利用するようにしましょう。仮想マシンやクリーンな研究用ノートパソコンを使って、いろいろと試してみるといいでしょう。また、念のため、最新のウイルススキャナーを実行してください。物事は見かけによらないこともありますからね。

特典航空券のシェアリングサービス「Conemile」(転載)

特典航空券の仲介サービス。

本土内は一律片道1.1万円・沖縄路線は1.65万円で、第三者のマイル/ポイントを使った形での特典航空券でフライトできるというもの。

以下、サマリー。

予約をすると「一定のルールのもと第三者に航空券付与が可能な航空会社のマイルを保有するシェアリング可能な個人、または世界中のエアラインマイルと交換できる特定ポイントを保有している方」から同社がマイル/ポイントを取得した上で、同社側で予約希望者の名前・希望日時で発券する流れになっている模様。

同社のポジショニングとしては、シェアリングサービスのプラットフォーム業。

チケット販売しているのでなく、マイル提供者と予約者をマッチングするにあたっての手数料を取ってるという形。

こちらで予約した場合、ANAもしくはJALになる(選べない)。

LCCなどは含まれない。

予約のタネ銭が日系マイルか海外系マイルかは不明。

固定価格で受け付けている関係上、同社の価格より安い航空会社側の料金がでる可能性のある早期予約期間を避け、直前予約に特化した形で同サービスでの予約は「出発の21日前から」となっている。

なお、特典航空券で飛ぶ形となるので、フライトに際してのマイル付与やLTマイルはナシとなる。

ハピタスからJALマイル20%レートアップ&最大10%ポイントバックキャンペーン(2021/11/1~2021/12/31)(転載)

JAL公式ポイントサイト ハピタスは、JALマイル20%レートアップキャンペーンを開催しています。

ハピタスは、「経由するだけ」でポイントがたまるおトクなポイントサイトです。

旅行予約やネットショッピング、カード発行など、ポイントのたまるサービスは3,000以上で、人気ショップも多数掲載中。

獲得したポイントも、JALのマイルに交換可能。

通常ハピタスからJALマイルへの交換は、100pt=50マイルなので交換レートは50%。

今回のキャンペーンを利用すれば20%レートアップ、100pt=60マイルで交換となります。

~JALのマイル20%レートアップキャンペーン ~さらに、最大10%ポイントバック!~

キャンペーン期間は、2021年11月1日 0:00(月)~2021年12月31日 23:59 (金)

●ハピタスポイントをJALマイレージバンクに交換すると、20%レートアップ。

●ハピタスで初めてJALマイレージバンクに交換された方には、交換額5%分のボーナスポイントがプレゼントされます。

●会員のランクに応じて、交換額の1~5%分のボーナスポイントをプレゼントいたします。

例:ゴールド会員(楽天などのショップ・サービス利用10件)で、ハピタスで初めて3,000ハピタスポイントをJALマイレージバンクに交換した場合通常1,500マイルが1,800マイル、さらにランク特典として交換額の5%分の150ptがボーナスポイントとしてプレゼントされます。

ハピタスは、ユニクロやGUの利用でもポイントがもらえるサイト。

詳細はこちらでご確認ください。→ JALのマイル20%レートアップキャンペーン">JALのマイル20%レートアップキャンペーン

2021年9月16日~30日 サイバー攻撃のタイムライン / 16-30 September 2021 Cyber Attacks Timeline

2021年9月の第2回目のタイムラインが登場し、この間の特徴である成長の傾向が確認できました。今回のタイムラインでは、前回のタイムラインの98件を上回る108件のイベントを収集しました(正直に言うと、以前には含まれていなかったイベントをいくつか追加しています)。ランサムウェア攻撃のレベルは安定しており(8月の25.8%に対して26.8%)、引き続き脅威の状況を特徴づけています)、標的の歓迎されないリストに新たな高名な被害者が加わりました。

同様に、注目度の高い脆弱性が悪用されることもこの時期の特徴です。例えば、Confluence (CVE-2021-26084)、Microsoft MSHTMLレンダリングエンジン(CVE-2021-40444)、あるいはZoho (CVE-2021-40539)のように、古くから知られているものもあります。その他にも、ここ数年の危険な傾向を裏付けるような新しいものもあります。CVE-2021-22005(VMWare)や、Apple(CVE-2021-30869)、Google Chrome(CVE-2021-37973、CVE-2021-37975、CVE-2021-37976)などがあります。

DeFi(分散型金融)に携わる組織も、引き続き圧力を受けています。この2週間の間に、2つの組織が深刻なハッキングに遭い、1200万ドル相当(pNetwork)と300万ドル相当(SushiSwap)の暗号価値が盗まれました。

サイバー・スパイ活動の分野でも、複数の国家機関が世界中の組織からデータを流出させようと躍起になっています。よく知られているアクターとしては、APT29(aka Nobelium)が挙げられますが、記録によると、Turla(TinyTurlaという新しいバックドアを搭載)、APT27(aka Emissary Panda)、APT36、TAG-28、Calypso APT、Red Foxtrotなどのキャンペーンも行われています。また、FamousSparrowやChamelGeangのような新しいアクターも登場しています。特に興味深いのは、4つの異なる中国グループに狙われたアフガニスタンの通信事業者、Roshanのケースです。最後になりましたが、欧州連合(EU)は、EUの高官やジャーナリスト、一般市民を標的にした「Ghostwriter」と呼ばれるハッキング活動について、ロシアを公式に非難しています。

日本関連は1件です。

JVCケンウッドがContiランサムウェア攻撃を受けました。この攻撃では、脅威となる人物が1.7TBのデータを盗んだと主張し、700万ドルの身代金を要求しています。

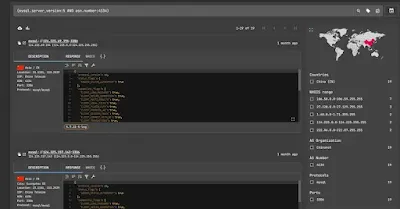

Netlas.ioでインターネット上の脆弱なシステムを見つける / Open Source Intelligence (OSINT): Finding Vulnerable Systems Across the Internet with Netlas.io(転載)

しばしば、セキュリティスペシャリストとして、自分や他の人のシステムが様々な既知の脆弱性や攻撃に対して脆弱であるかどうかを確認する必要があります。ペネトレーション・テスターやセキュリティ・エンジニア、あるいはその他の悪意のあるアクターにとって、このような情報はミッションの成功に欠かせないものとなります。ShodanやCensysなど、この重要な分野についての洞察を提供するウェブサイトは他にも多数ありますが、netlas.ioはおそらく最高のものです。正直なところ、netlas.ioを利用していないのであれば、インターネット上の最高のリソースの1つを逃していることになります。

Netlas.ioは、以下のような少なくとも5つの異なるユースケースで使用することができます。

- OSINT

- 攻めのセキュリティ

- 防御的セキュリティ

- リードとコンタクト

- マーケティングリサーチ

このチュートリアルでは、ペネトレーションテストの観点で、攻撃的なセキュリティツールとしてnetlas.ioを使用することに焦点を当てます。偵察やアタックサーフェスの形成など、ペネトレーションテストの最初のステップは、Netlas.ioを使うことでより早く、より簡単になります。 ネットワーク境界の形成、スケーリング、アトリビューションのために、A、NS、PTR、MX、SPFレコードを含む、whois検索、DNSのフォワードおよびリバース検索を使用します。

ステップ1: netlas.ioへのログイン

最初のステップは、netlas.ioに移動してアカウントを作成することです。

ステップ2:基本的な検索クエリ

他の多くの検索エンジンと同様に、検索フィールドと検索フレーズをコロン(:)で区切って検索クエリを構築することができます。 IPアドレス、ホスト、whois、その他多くのフィールドで検索することができます。さらに、フィールド名とサブフィールド名をピリオドで区切って、サブフィールドで検索することもできます。

フィールド.サブフィールド:値

つまり、apacheのウェブサーバーを探す場合は、次のように入力します。

tag.name:apache

以下のように、netlas.ioは、apacheを使った9400万台のサーバーを見つけることができました。

各リストには、レスポンスタブ、証明書タブ、Whoisタブ、ドメインタブがあります。ドメインタブをクリックすると、そのIPアドレスでホストされているすべてのドメインが表示されます。

構文を使って、ホストで検索することもできます。

host:cybrary

ステップ3: 脆弱性の検索

このサイトの優れた点の一つは、脆弱性やCVEで検索できることです。例えば、CVEの脆弱性が9以上のサイトをすべて見たい場合は、次のように検索を入力します。

cve.base_score:>9

もし、すべてのサイトがSMBに対応しているかどうかを知りたければ、検索に入力することができます。

smb:*

レスポンスフィールドには、「smbv1_support」というサブフィールドがあることに注意してください。このサブフィールドを使用して、欠陥のある脆弱なSMBv1が有効(true)になっているサイトをすべて見つけることができます。

smb.smbv1_support:true

なお、この時代遅れの欠陥のあるバージョンのSMBを使用しているサイトは113,000以上見つかっています。

また、公開されている既知のエクスプロイトが存在するサイトを検索で探すこともできます。

cve.has_exploit:*

この検索では、7,400万以上のサイトが既知の公開された脆弱性を持っている可能性があることがわかります。画面の右端には、見つかった脆弱性のCVEが表示されています。このリストの上にあるCVEタブをクリックすると、netlas.ioは既知の脆弱性をすべてリストアップします。下のサイトには、深刻度が9以上の脆弱性が3つあることに注目してください。

また、既知の脆弱性の深刻度で検索することもできます。深刻度が「重要」と評価されたすべてのサイトを見たい場合は、下記で検索します。

cve.severity:critical

悪名高いEternalBlueエクスプロイト(SMBリモートコード実行)に脆弱なサイトをすべて見つけたい場合は、CVE名で検索をリクエストすることができます。

cve.name: CVE-2017-0145

161,000以上のサイトがこの脆弱性にさらされています。参考までに、NVDに掲載されているCVEリストを紹介します。

ステップ4 論理演算子を使う

netlas.ioに似た他のサイトと同様に、論理演算子を使って検索を絞り込むことができます。使用できるのは、AND、OR、NOT(それぞれ、&&、 ||、 !) デフォルトの演算子はANDです。

つまり、ASN番号が4134の、時代遅れで脆弱なMySQL v5を実行しているサイトを探す場合、次のようなクエリを作成することができます。

mysql.server.version:5 and asn.number:4134

また、Netlas.ioでは、正規表現(regex)やワイルドカード(*と?)を使った検索が可能です。

もしあなたがペネトレーションやOSINTの仕事をしているなら、netlas.ioは必須のツールです。重要な情報や脆弱性の検索にかかる時間を短縮することができます。言うまでもなく、完璧なツールはなく、それはnetlas.ioにも当てはまります。だからこそ、様々なツールに慣れ親しみ、仕事や状況に応じて最適なツールを使う必要があるのです。

ddosify - Golangで書かれた高性能な負荷テストツール / ddosify - a high-performance load testing tool, written in Golang(転載)

特徴

✔️ プロトコルにとらわれない - 現在、HTTP、HTTPS、HTTP/2をサポートしています。その他のプロトコルも予定しています。

✔️ シナリオベース - JSON ファイルでフローを作成します。コードは1行もありません。

✔️ 異なる負荷タイプ - 異なる負荷タイプでシステムの限界をテストします。

インストール

ddosifyはDocker、Homebrew Tap、およびリリースページからコンパイル済みのバイナリをダウンロードして、macOS、Linux、Windowsで利用できます。

Docker

docker run -it --rm ddosify/ddosifyHomebrew Tap (macOS and Linux)

brew install ddosify/tap/ddosifyapk, deb, rpm packages

# For Redhat based (Fedora, CentOS, RHEL, etc.)

rpm -i https://github.com/ddosify/ddosify/releases/download/v0.1.1/ddosify_amd64.rpm

# For Debian based (Ubuntu, Linux Mint, etc.)

wget https://github.com/ddosify/ddosify/releases/download/v0.1.1/ddosify_amd64.deb

dpkg -i ddosify_amd64.deb

# For Alpine

wget https://github.com/ddosify/ddosify/releases/download/v0.1.1/ddosify_amd64.apk

apk add --allow-untrusted ddosify_amd64.apk便利なスクリプトを使う(macOS、Linux)

- このスクリプトでは、ddosify のバイナリを /usr/local/bin に移動するために root または sudo の権限が必要です。

- スクリプトは、オペレーティングシステム(macOSまたはLinux)とアーキテクチャ(arm64、x86、amd64)を検出して、リリースページから適切なバイナリをダウンロードしようとします。

- デフォルトでは、スクリプトは最新バージョンのddosifyをインストールします。

- 問題がある場合は、一般的な問題を確認してください。

- 必要なパッケージ: curl と sudo

ソースからインストールする(macOS、Linux、Windows)

go install -v go.ddosify.com/ddosify@latest簡単なスタート

このセクションでは、Ddosifyの使い方を簡単に説明しています。

1.簡易負荷テスト

ddosify -t target_site.com

上記のコマンドでは、デフォルト値である10秒間に100回のリクエストを行う負荷テストを実行します。

2.いくつかの機能を使う

ddosify -t target_site.com -n 1000 -d 20 -p HTTPS -m PUT -T 7 -P http://proxy_server.com:80

Ddosify は、プロキシ http://proxy_server.com:80 を通じて https://target_site.com に、1 リクエストあたり 7 秒のタイムアウトで 20 秒間に合計 1000 の PUT リクエストを送信します。

3.シナリオベースの負荷テスト

ddosify -config config_examples/config.json

Ddosify はまず、プロキシ http://proxy_host.com:proxy_port を通じて、基本的な認証情報 test_user:12345 を用いて、HTTP/2 の POST リクエストを https://test_site1.com/endpoint_1 に送信し、タイムアウトを 3 秒に設定する。レスポンスを受け取ると、HTTPS GET リクエストが、config_examples/payload.txt ファイルに含まれるペイロードとともに https://test_site1.com/endpoint_2 に送信され、2秒のタイムアウトが設定される。このフローは、5秒間に20回繰り返され、レスポンスが標準出力に書き込まれます。

詳細

ロードテストの設定は、CLIオプションまたはコンフィグファイルで行うことができます。コンフィグファイルは、CLIよりも多くの機能をサポートしています。例えば、CLIオプションでは、シナリオベースの負荷テストを作成することはできません。

CLIフラグ

ddosify [FLAG]Flag | Description | Type | Default | Required? |

|---|---|---|---|---|

-t | Target website URL. Example: https://ddosify.com | string | - | Yes |

-n | Total request count | int | 100 | No |

-d | Test duration in seconds. | int | 10 | No |

-p | Protocol of the request. Supported protocols are HTTP, HTTPS. HTTP/2 support is only available by using a config file as described. More protocols will be added. | string | HTTPS | No |

-m | Request method. Available methods for HTTP(s) are GET, POST, PUT, DELETE, UPDATE, PATCH | string | GET | No |

-b | The payload of the network packet. AKA body for the HTTP. | string | - | No |

-a | Basic authentication. Usage: -a username:password | string | - | No |

-h | Headers of the request. You can provide multiple headers with multiple -h flag. | string | - | No |

-T | Timeout of the request in seconds. | int | 5 | No |

-P | Proxy address as host:port. -P http://user:pass@proxy_host.com:port' | string | - | No |

-o | Test result output destination. Other output types will be added. | string | stdout | No |

-l | Type of the load test. Ddosify supports 3 load types. | string | linear | No |

-config | Config File of the load test. | string | - | No |

-version | Prints version, git commit, built date (utc), go information and quit | - | - | No |

Load Types

Linear

ddosify -t target_site.com -l linear結果:

注:指定された期間に対してリクエスト数が少なすぎる場合、テストが予想よりも早く終了する可能性があります。Incremental

ddosify -t target_site.com -l incremental結果:

Waved

ddosify -t target_site.com -l waved結果:

コンフィグファイル

コンフィグファイルは、Ddosifyの全ての機能を使用するためのものです。

コンフィグファイルで使用可能な機能

- シナリオ作成

- ファイルからのペイロード

- キープアライブの有効化/無効化ロジックなどの追加接続設定

- HTTP2のサポート

使い方

ddosify -config <json_config_path>

config_examples/config.jsonには、サンプルの設定ファイルがあります。このファイルには、使用できるすべてのパラメータが含まれています。各パラメータの詳細です。

request_countoptionalこれは、-nフラグと同等のものです。違いは、シナリオに複数のステップがある場合、この値はステップの反復回数を表すことです。

load_typeoptionalこれは

-lフラグと同じです。durationoptionalこれは

-dフラグに該当します。proxyoptionalこれは

-Pフラグと同じです。outputoptionalこれは

-oフラグと同じです。stepsmandatoryこのパラメータで、シナリオを作成することができます。Ddosifyは、指定されたステップをそれぞれ実行します。与えられたファイルの例では、ステップID:1のレスポンスを受信した直後にステップID:2が実行されます。実行の順番は、コンフィグファイル内のステップの順番と同じです。

idmandatory各ステップには、一意の整数IDが必要です。

urlmandatoryこれは

-tフラグと同じです。protocoloptionalこれは

-pフラグと同じです。methodoptional-mフラグと同じです。headersoptionalkey:value形式のヘッダのリスト。

payloadoptional-bと同義payload_fileoptional長いペイロードが必要な場合は、

payloadの代わりにこのパラメータを使用することをお勧めします。authoptionalベーシック認証

"auth": { "username": "test_user", "password": "12345" }

othersoptionalこのパラメータには、使用するプロトコルの接続詳細を設定するための動的なキーと値のペアを入力します。

"others": { "keep-alive": true, // Default false "disable-compression": false, // Default true "h2": true, // Enables HTTP/2. Default false. "disable-redirect": true // Default false }