2020年1月の株主優待戦略を考える。

自分にとってはJALマイルの獲得が行動の源泉となっているため、

プレミアム優待倶楽部の中から対象を絞り込んでいくこととなる。

優待取りで株式を取得して損失を出してしまっては元も子もないので、まずは下記のポイントで絞り込みを実施

①プレミアム優待倶楽部の9月権利確定企業の一覧を確認

⇒継続保有条件ありやポイント付与終了の企業は脱落

②証券会社のWebサイトにアクセスし、空売りが可能かを確認

⇒空売りできない銘柄は脱落

③

株主優待情報サイトにアクセスし、最も効率の良い投資対象を選定

上記の絞り込みの結果、なんと今回は条件を満たす企業がなかった。

それで終わりにするのは少しもったいないので、前回12月の優待取りの際の改善を検討してみる。

両建てで優待取りを行う場合、理屈上はプラスマイナスゼロとなるが、実際は取引手数料だったり貸株料だったりで細かいマイナスになっている。

なので、これらも含めて株主優待を取りつつも多少なりとも利益もとれるような両建てを検討してみたい。

何もネタがないと議論のしようもないため、1月に優待取りが可能で、且つ両建ても可能な鳥貴族(3193)をベースにいろいろ試行錯誤を重ねたいと思う。

1年前の振り返りとなるが、2020年1月の優待取りについては権利落ち日が1/29であった。

となると、前日の2020/1/28の株価で判断することとなるので、当時の情報を集めてみる。

【2020/1/28 鳥貴族(3193)】

始値:2551

高値:2595

安値:2549

終値:2588

日足ATR:62

30分足ATR:13

※いずれのATRもローソク足20本分としている

基本的に優待取りなので、必ず約定させる必要が出てくる。

しかし成行だと始値で約定してしまい、指値だと刺さらないリスクが出てくる。

そこで、「不成」という、指値で刺さらない場合は前場の終値で成り行き注文に変更するという注文方法を取ってみる。

この方法でポイントとなるのが30分足のATRと踏んでいる。

仕掛けだが、前日終値と30分足のATRを使い、下記のように試算してみる。

【2020/1/29 鳥貴族(3193)仕掛け案】

ロング:2575円以下で約定(終値2588-13(30分ATR))

ショート:2601円以上で約定(終値2588+13(30分ATR))

※約定できない場合は前場終値で成行注文

さて、結果はどうであっただろうか?

Trading Viewの30分足でシミュレーションしてみる。。。。

【2020/1/29 鳥貴族(3193)結果】

ロング:2575円 ※指値で刺さる

ショート:2496円 ※指値刺さらず、前場終値の成行注文で約定

ちなみに、1/29の結果は下記である。

【2020/1/29 鳥貴族(3193)】

始値:2581

高値:2588

安値:2476

終値:2476

前場終値:2496

30分足ATR:18

つまり、持っているポジションは下記の状況となる

ロング:2575円(▲99)

ショート:2496円(20)

で、手仕舞いに向けてどう考えるか。

ルールを仮で作ってみる。

【仮ルール】

・目標価格を約定金額±1ATRで設定

・すでに2ATR以上利益が出ている場合は成行

で、このルールに乗っ取って、手仕舞案を考える

【2020/1/30 鳥貴族(3193)手仕舞案】

ロング:2593円以上で約定(約定価格2575+18(30分ATR))

ショート:2478円以下で約定(終値2496-18(30分ATR))

※約定できない場合は前場終値で成行注文

改めてTrading Viewの30分足でシミュレーションしてみる。。。。

【2020/1/30 鳥貴族(3193)結果】

ロング:2593円(18) ※指値で刺さる

ショート:2478円(18) ※指値刺さる

ロングとショートでそれぞれ100株ずつ仕掛けた場合、1800*2で3600円程度の利益が生まれる。

ほんまかいなって気がしなくもないが、2020年の結果を踏まえるとこういう結果となる。

実はロスカットラインも設定してシミュレーションしてみたのだが、今回の場合はロスカットラインを設定することでかえって損失が大きくなってしまった。

ロスカットラインの設定をしないと小次郎講師に怒られそうだが、今回の場合前場で手仕舞ってしまうため、ある意味価格ではなく時間によるロスカットラインを引いているとも言えなくもない。

しばらくトライアンドエラーで両建ての塩梅を探ってみることとする。

【1/26】

ついに明日は権利落ち日。

下記で仕掛けをしてみる。結果はまた明日。。。

手仕舞完了。

結果は散々たるものだった。

まず、下記が結果、12月同様、3万円近くも損失を出してしまった。

鳥貴族(3193)の前日終値が1505円、約定価格1482円で23円の含み益があったため、成行で約定注文を出した。

ところが、翌日窓が開いて、始値が1475円となり、成行注文をしたがために7円のマイナスとなってしまった。

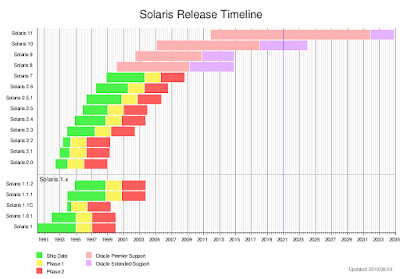

↑鳥貴族(3193)の30分足

[教訓]前日終値ベースで含み益が出ていても、成行注文で利益確定を図るのは危険

・反省点②:ロスカットラインは設定すべきか

チャートを見れば一目瞭然なのだが、チャートは完全に右肩上がりである。

この状況でトレンドと逆方向に仕掛けてロスカットラインを設定しなかったのはやはりリスクが高かった(それでも不成注文で多少ヘッジできたが‥‥)

ロスカットラインは利確チャンスを削ぐリスクがあるため、すごく悩ましい。。。。

ロスカットラインは引き続き検討するにしても、成行注文で利確を図る行為はやめよう。。。