- 対象者7名のうち、登録が完了し、多摩総合医療センターにおいて個人を特定できた3名に対し、経緯の説明及び謝罪を行った。

- 当機構内の類似の申込みフォームにおいて、同様の事象が起きる設定になっていないことを確認した。

- 受託事業者である株式会社セルコに対し、厳重に注意するとともに、システムの再点検や関係職員の教育指導などを指示した。

雑記系ブログ。セキュリティとか、マイルとか、投資とか、、、 / Miscellaneous Blogs. Security, miles, investments, etc

【セキュリティ事件簿#2023-223】東京都立多摩総合医療センター 臨床研修医受験者向け申込みフォームにおける個人情報の誤表示について 2023年6月9日

【搭乗記】日本航空433便(羽田空港⇒松山空港)

今年も所用で松山へ。

空港までの移動は会えて浜松町からモノレールを使うことで、無事20マイルをゲット

空港に到着すると一般の手荷物検査場はそれなりの行列。

JGC専用レーンもそれなりに混んでいる。

一般レーンは手荷物検査が並列で行われているが、JGC専用レーンは単線。どっちの方が早いか悩みつつも見栄でJGC専用レーンに並んでみる。

検査が無事終わり、ラウンジに移動。

自動おしぼり機を発見。前からあったっぽい感じだが、自分何気に初見です。

平日朝の羽田空港はいろいろと混雑していて、ラウンジの席もそれなりに埋まっている。

朝ごはん食べたのだが、ついつい貧乏根性でお菓子を取ってしまう。

時間になったので、飛行機に移動。早めに移動したつもりが、既に搭乗開始になっており、搭乗口に着いたらGROUP3の案内が始まる直前だった。滑り込みで混雑前の搭乗に成功。

今回はB737。羽田空港では小型機だけど、大阪-松山間はボーイングの機材では需要が無さ過ぎてエンブラエル機になる。やはり東京はすごいと感じる。

最初座る列を間違えてしまい、本来より1列後ろに座ってしまった。すぐに気が付いて前に座ったのだが、CAさんが気が付いて、他の乗客が登場する間、ずっと「こちらは〇〇列ですー」って声掛けというか注意喚起をしてくれていたのだが、その発端を作ってしまった気がして、しばらく申し訳ない気持ちになってしまった。

申し訳ないというとマイナスな感じなので、ここは素直に感謝してみることにする。

CAさんにも感謝だし、出発準備を進めてくれる裏方のスタッフにも感謝なのだ!

そして出発準備が整い、送迎される。

朝の羽田空港は手荷物検査場やラウンジに留まらず、滑走路も混雑しているとのことで、離陸まで少し時間を要した。

機内の座席ポケットを見ていたら、キャンペーンの案内があったので、機内Wi-Fiを活用して申し込みをしておく。

飛行機内でWi-Fiを使ってしまうと、次から次へとやることが出てきてしまい、あっという間に時間が過ぎてしまう。普段飛行機内では寝ていることが多いのだが、Wi-Fiのせいか、全然眠くならなかった。

松山空港から道後温泉までの移動はリムジンバスが主だが、基本的に現金しか使えない。

今回、この問題を解消すべく、JAL Maasでオンラインチケットを入手してみた。

【Playback of flight JL433 on 29 JUN 2023】

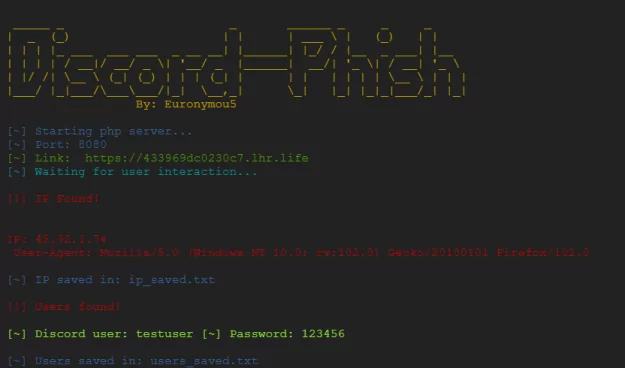

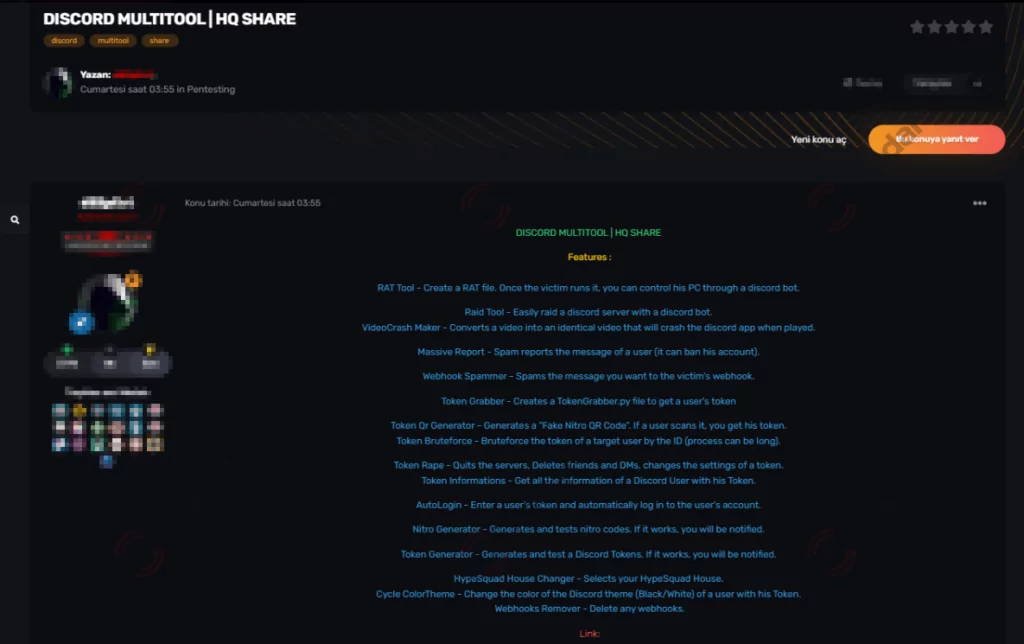

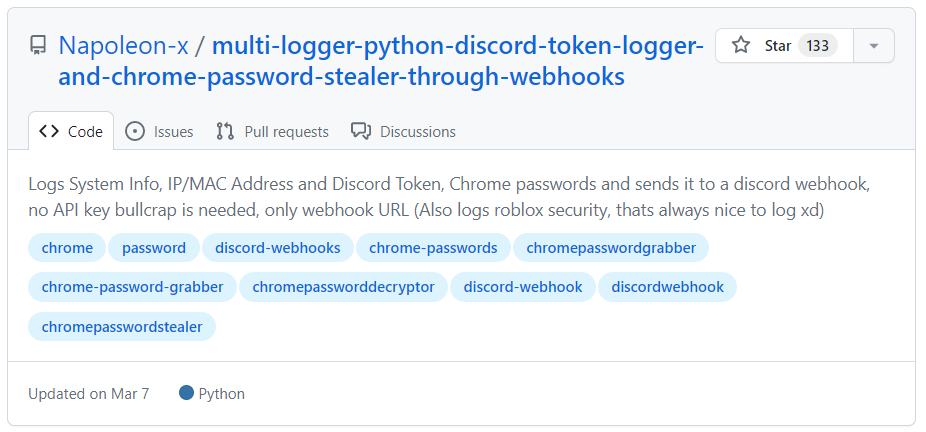

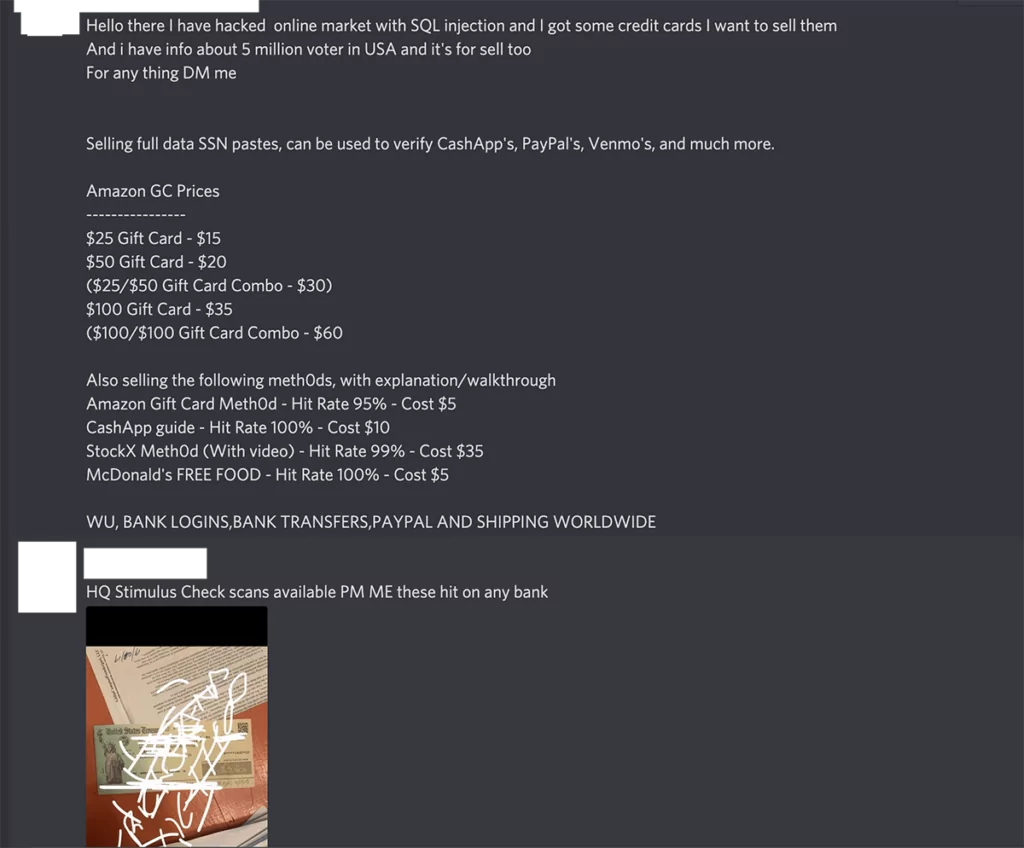

Discord: サイバー犯罪者の新しい遊び場

|

| ダークウェブのベンダーがDiscordサーバー上でビジネスを宣伝しています。(出典:Spycloud) |

|

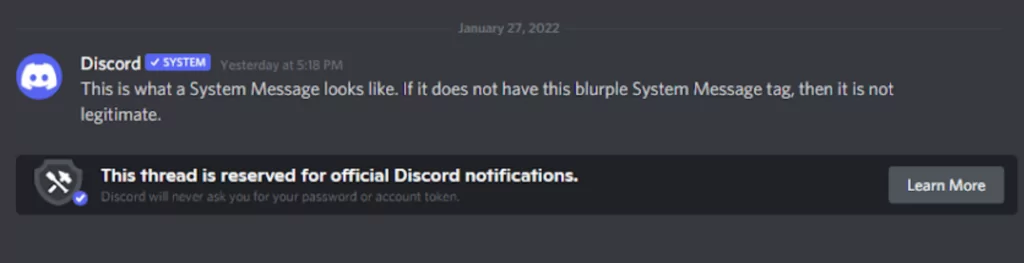

| 人気のある方法は、システムメッセージを模倣し、被害者を悪意のあるウェブサイトにリダイレクトすることです。 |

|

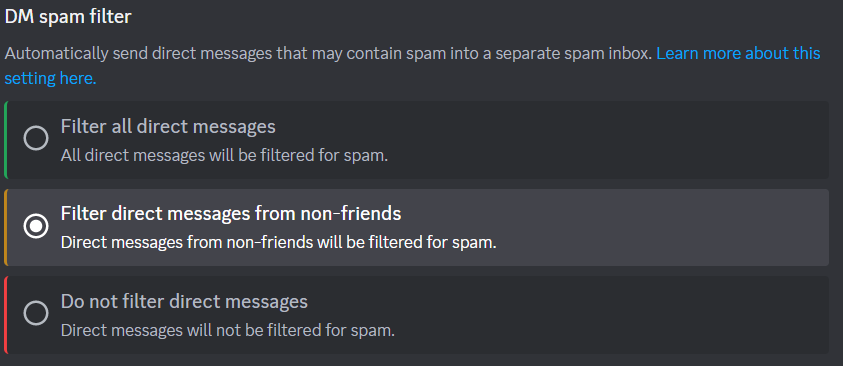

| デフォルトのスパムフィルター |

|

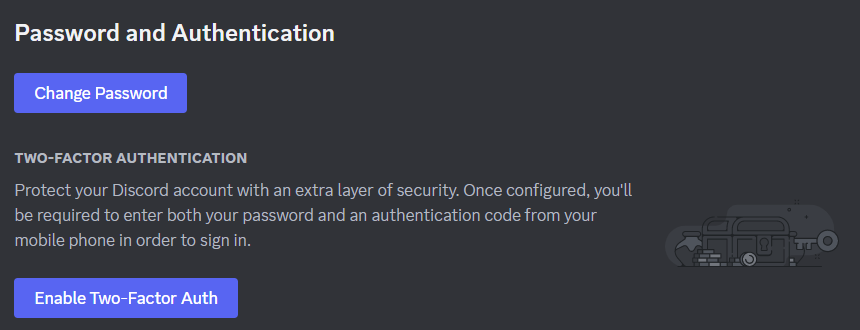

| デフォルトでは二要素認証が有効になっていません |

- Discordをブロックする:高度な悪用可能性を考慮すると、組織の環境でDiscordをコミュニケーションプラットフォームとして使用するのは避けるのが最善です。Discordをブロックすることで、組織のネットワークや機密データへの不正アクセスを防ぐことができます。

- ユーザートレーニング/認識:Discordをコラボレーションツールとして使用する場合、Discordに関連する潜在的なサイバー攻撃についての認識を高めることが重要です。ユーザーは、プラットフォームを安全に使用する方法と、システムの妥協を避けるための可能な攻撃タイプを認識する方法を知っている必要があります。ユーザーに定期的なトレーニングと認識プログラムを提供することで、Discordの悪意のある活動の犠牲になるリスクを大幅に削減することができます。

- 信頼性のあるソースからのみファイルをダウンロードする:マルウェアのインストールを防ぐために、ユーザーは信頼性のあるソースからのみファイルをダウンロードする必要があります。メールの添付ファイル、DiscordにリンクされたURL、またはDiscordチャンネルでアップロードされたファイルを開く前に、ソースの正当性を確認することが重要です。

- アンチウイルスソフトウェアを使用する:最新のアンチウイルスソフトウェアを使用することで、Discordや他のオンラインプラットフォームでの悪意のある活動の犠牲になるリスクを大幅に削減することができます。これは、怪しいダウンロードを積極的にブロックし、コンピュータ上の悪意のあるファイルを検出して削除することで、マルウェアのインストールを防ぐのに役立ちます。

【セキュリティ事件簿#2023-222】近畿日本ツーリスト株式会社 個人情報の不正閲覧・取得及び漏えいについて 2023年6月2日

令和5年4月、当社の再委託先である株式会社綜合キャリアオプションに派遣された当該スタッフが、HER-SYS を不適切に使用し、37 名の個人情報を不正に閲覧し、その情報をメモに取り自宅に持ち帰った。また、その一部を当該スタッフの知人1 名へ LINEで送信した。

(1) 不正に閲覧、取得された個人情報

東京都民 37 名の氏名、住所、電話番号

(2)当該スタッフが知人 1 名に漏えいした個人情報

(1)のうち 4 名の氏名、住所、電話番号

- 個人情報保護委員会へ報告を行った。

- 当該スタッフの PC、携帯電話などを、外部専門調査会社によりフォレンジック調査を行った。その結果、知人 1 名への送信を除き、該当の個人情報の外部への流出の痕跡は確認されていない。

- 個人情報を不正に閲覧、取得された方々に謝罪、説明を行った。

現時点で、知人 1 名以外への漏えいは確認されておらず、且つ、二次被害も確認されていない。

今後は、派遣スタッフへの個人情報に関する教育の徹底と監視体制を強化し、再発防止に努めます。

【セキュリティ事件簿#2023-221】特定非営利活動法人ツイタもん ネットワーク障害のお知らせ 2023年05月31日

ツイタもんをご利用の保護者のみなさま

「ツイタもん」をご利用いただき、誠にありがとうございます。

現在、全国的にネットワーク障害が発生しており、通信が不安定な状態になっております。

そのため、現在原因の調査及びメンテナンスを行っております。

通信に問題が発生していない場合は登下校メールは配信されますが、不安定になった場合やメンテナンス時に機器の再起動などを行った際、メールが届かないもしくは遅れて届くなどの事象が発生する可能性がございます。

既に該当の学校には問題が発生している旨をメールにてご案内をしておりますが、解消次第改めてメールにてその旨をご連絡をさせていただきます。

解消までにお時間をいただく可能性があり、その間ご迷惑をお掛けすることとなり誠に申し訳ございませんが、何卒、ご理解賜りますようお願い申し上げます。

【セキュリティ事件簿#2023-220】株式会社電通国際情報サービス 不正アクセスによる個人情報流出の可能性について 2023年06月06日

・当社および当社グループ各社が発行したユーザーID・当社および当社グループ各社が発行したメールアドレス・名前(漢字)・名前(ローマ字)・部署名・組織コード・社員番号

・当社および当社グループ各社が発行したユーザーID・当社および当社グループ各社が発行したメールアドレス・名前(漢字)・名前(ローマ字)・所属会社名・当社および当社グループ各社が発行した社外者コード

・お客様・取引先様ドメインのメールアドレス※当社アカウント管理システム(ディレクトリサーバー)にはお客様・取引先様ドメインのメールアドレスのみが登録されておりますので、それ以外の情報が外部流出した可能性はありません。

個人情報が流出した可能性がある皆さまには、2023年6月2日に本件をお知らせするメールを送信いたしました。

2023年5月16日に個人情報保護委員会と一般社団法人情報サービス産業協会(JISA)に報告いたしました。