雑記系ブログ。セキュリティとか、マイルとか、投資とか、、、 / Miscellaneous Blogs. Security, miles, investments, etc

【セキュリティ事件簿#2023-161】三菱UFJリサーチ&コンサルティング株式会社 メール誤送信による個人情報漏えいについてのお詫び 2023年4月27日

【セキュリティ事件簿#2023-160】名古屋大学への不正アクセスによる個人情報の漏えいについて 2023年04月28日

2023年の活発なDDoSサービスによるハクティビズムの増加に対する脅威を探る

【セキュリティ事件簿#2023-159】トヨタホーム九州株式会社 電子メール誤送信によるお客様の個人情報漏洩に関するお詫びとご報告 2023年4月18日

【セキュリティ事件簿#2023-158】株式会社村田製作所 当社ファイルサーバへの不正アクセスについて 2023年4年27日

【セキュリティ事件簿#2023-157】株式会社シンエンス ノートパソコン紛失による個人情報漏洩の可能性に関するお詫びとお知らせ 2023年4月17日

【搭乗記】マレーシア航空36便(クアラルンプール国際空港⇒東京・羽田空港)

特典航空券の海外発券2レグ目。

今回はクアラルンプールから羽田に向かいます。

クアラルンプール到着時は深夜だったこともあり送迎サービスを利用したが、今回は昼間便となるため、公共交通機関を使った自力で向かうこととする。

公共交通機関のルートは↓の通りで、モノレールでKLセントラル駅に行き、その後KLIA expressで空港に向かう。クアラルンプール市街と空港は50km近く離れており、感覚的には東京駅から成田エクスプレスで成田空港に向かう感じ。

チケットはklookで調達。社畜割が利いて安く調達できた。klookで購入するとQRコードが送られてきて、それを直接改札にかざすと乗車できる。

列車に揺られると、ウトウトしてきます。

しばらくすると終着駅に到着。途中一駅だけ止まったけど、ほとんど人は降りず、乗客の9割が終着駅まで行ったので、自分も終着駅で下車。

出発ロビーに向かって歩いていると、ある異変に気が付く。それは、あちらこちらに”KLIA2”という記載があること。

嫌な予感がしたので出発便の一覧を見てみると、AK便しかない。。。

しまった。どうやら、格安航空専用の第2ターミナル(KLIA2)に降り立ってしまったらしい。

それにしても、KLIA Expressの9割の乗客がKLIA2で降りるとは・・・。

まず、羽田空港のターミナル間移動のノリで無料バスの利用を考える。バス乗り場は見つかったものの、バスは無いし、いつ来るかも分からない。しかも、ネットで調べてみると、KILA2⇒KLIAは「LTCP」という駐車場を経由するため30分近くを見ておく必要があるらしい。

ん。30分かかるのであれば、KLIA expressに再び乗って移動すればいいんじゃね?っておもい、駅のホームに戻る。

KLIA2⇒KLIAのチケット(2リンギット≒60円)をカード決済で購入。

電車は移動時間が読めるので安心です。ちなみに空港に向かう電車は”KLIA Express”と”KLIA transit”の2種類があることを知った。

”KLIA transit”の方が停車駅が多い分安いのだろうか?次回試してみよう。

そんな訳で無事KLIAに戻ってくることができた。

感覚的にKLIAよりもKLIA2の方が活気がある感じだった(KLIA expressの9割の乗客がKLIA2で降りるので、当然と言えば当然か)。

マレーシア航空の拠点空港だけあって、チェックインカウンターには専用ゲートがあった。

ちなみにチェックインカウンターはどこもガラガラだった。

多くの空港は搭乗券発券後、手荷物検査を経て出国審査の流れとなるが、クアラルンプール国際空港は搭乗券発行後出国審査となり、搭乗ゲート前で手荷物検査を行う。

日本行きを含む中~長距離国際線はサテライトビルからの出発となり、サテライトビルまではエアロトレインという電車で移動するのだが、何故かすべて停止中。

結局バスで移動することに・・・。

バス移動は、飛行機が間近に見られるのでいい。

尚、クアラルンプール国際空港には空港内に森がある。

しかもこの森、入ることもできる。

森はそこそこにして、ラウンジに移動。

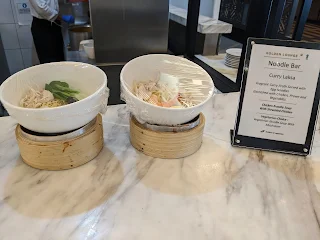

ヌードルバーがあり、チキンのヌードルとカレーラクサから選べた。カレーラクサは前日にMadam Kwan'sで食したので、チキンヌードル(写真左)を頂く。

バーカウンターもあり、コーヒーや紅茶などもオーダーできる。テ・タリクも注文できるのオーダーする。

時間になったので搭乗ゲートに移動する。

クアラルンプール国際空港における最大の欠点と言っても過言ではないのだが、何故に搭乗ゲート前で手荷物検査をするのだろうか?

優先レーンなどないので、上級会員資格でのショートカットは不可。

大人しく椅子に座ってヒューマンウォッチをしていたら、マレーシア航空のクルーが割り込みで手荷物検査場を通過していった。これは印象悪い。。。

ちなみにクアラルンプール国際空港の空港ランキングは66位だった。何とバンコク・スワンナプーム国際空港よりも順位は上らしい。

ちなみに空港ランキングのトップ10は以下の通り。

- シンガポール チャンギ国際空港

- ドーハ ハマド国際空港

- 羽田空港

- ソウル 仁川国際空港

- パリ シャルルドゴール空港

- イスタンブール国際空港

- ミュンヘン国際空港

- チューリッヒ国際空港

- 成田空港

- マドリッド バラハス国際空港

【セキュリティ事件簿#2023-156】茨城県 個人情報漏えいに係る謝罪について 2023年4月25日

- 職員Aが、令和4年9月に実施したステップアップ講習会受講者名簿を基に「受講者番号リスト」を作成し、ホームページに掲載するためPDF化した。その際、受講者名簿も誤ってPDF化したことに気づかず、令和4年10月18日にホームページに掲載する旨を職員Bと共有した。

- 職員Bは、ホームページ掲載画面は確認したが、PDF資料の詳細な内容までは確認しなかった。

- 令和5年4月20日(木)19時28分に県庁内職員よりメールアドレスが掲載されていると課内に電話があり、同日19時30分にホームページを確認し、20時に削除した。