Are you looking for an expert opinion about OSINT research, and one of the best tools to help you out? This article will help. Plus, we'd love to hear your opinion! How to Manage your OSINT resources best with start.me [Expert opinion] - start.meblog.start.meIf you want manage the ever expanding collection of online OSINT resources, you need a reliable and powerful tool. These experts know just what you need.:

OSINTのリソースは多種多様であり、常に流動的な状態にある。一日おきに新しいツールが登場する一方で、古いものは静かに引退していきます。だからこそ、多くの市民ジャーナリストや研究者、調査員が毎日start.meを使っているのです。これは、OSINTの仕事をより簡単にしてくれます。

OSINTコミュニティでよく知られているTechnisetteとLoránd Bodóに説明を求めた。

start.meはどのようにして発見したのですか?

Lorándです。Twitterで知りました。最初にstart.meのページを持っていたのが誰だったかは覚えていませんが、technisette.comのTechnisetteさんだったと思います。彼女のページを見たとき、私は「すごい!」と思いました。これはすごい!」と思いました。その時、start.meページはまさに私が探していたもので、OSINTのブックマークを簡単に管理できるソリューションでした。

OSINTのブックマークとリンクを簡単に管理できます。これはOSINTにとって非常に重要なことです。

ツールやテクニック、その他のリソースを素早く見つけることができるように、自分のページを作成し、自分の好きなようにデザインすることにしました。

テクニセット 私の同僚があなたを紹介してくれました。彼はその仕組みを教えてくれて、とても使いやすかったので、すぐにコレクションを作ってしまいました。

start.meは、OSINTリソースの管理にどのように役立ちますか?

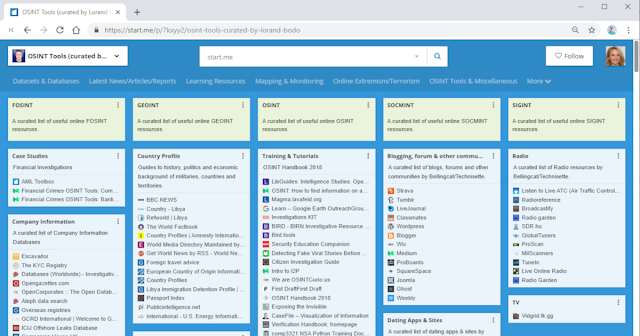

2つのページがある 1つはOSINTツールのためのページで、もう1つは過激化とテロリズム関連の問題に特化したページです。

これらのリンク集の問題点の一つは、私にとって有用な方法で構成されていないことでした。そこで私は、各情報分野ごとに見出しを作成し、その下に関連するすべてのリソースをサブカテゴリと一緒に配置することにしました。例えば、私のOSINTダッシュボードでは、一番上に主要なインテリジェンス分野が表示されていますが、私が作成したFOSINT(金融オープンソース・インテリジェンス)などもあります。ここには、デューデリジェンス関連のリンクやその他の金融関連のものをリストアップしています。

調査官としては、例えばFacebookのために何かを探している時は、ソフトウェアの欄に行きます。そして、古き良きCtrl-Fを使って、それをチェックします。これは本当に便利です。

これほど簡単に様々なソースをまとめて整理できるものは他にはありませんでした。だからstart.meを使っています。

また、正直なところ、自分のサイト(lorandbodo.com)で公開することも考えていたので、サードパーティのプロバイダを使う必要はありません。でも、単純にコーディングをする時間がないんですよね。

テクニセット。お気に入りのソースが1つのページにまとめられているのは、とても便利です。コンピュータを乗り換えたときに、ブックマークをドラッグする必要がないので、start.me-ページを開くだけで済みます。

お気に入りのウィジェットや機能は?

特に何かを持っていないこと。主に、すべてのものを分類するための別のボックスを持つオプションがあること。

Loránd。私はリンク切れチェッカーが欲しかったので、PROアカウントを持っています。これを使えば、どのリンクが壊れていて削除すべきかを自動的に確認することができます。ソースは頻繁に来ては消えていくので、自動的にすべてのリンクをスキャンしてくれる機能が欲しかったのです。どのリンクも機能しないブックマークページは嫌です。それがPROアカウントを取得することを決めた主な理由の一つです。

また、私はRSSフィードを作成したいと思っていましたが、これは私が特定のトピックやニュースを監視するために驚くほど便利で超便利だと思います。あなたはstart.meで簡単にそれを行うことができます

他にstart.meで開発されたものを見てみたいと思いますか?

私がページの更新をやめた理由は、各ブックマークに添付されているコメントで検索できなかったからです。それがうまくいくと助かります。

Quick start.meの反応。ブックマークの説明文でも検索できるようになりました。このサポート記事を読んでみてください。

大きく気になることの一つにプライバシーがあります。これについては2つの角度から考えています。ダッシュボードを作成するユーザーの視点から:start.meを使用する際に、どのような情報を提供したり、漏洩したりするのか?そして、エンドユーザーの視点からは、私がそのようなダッシュボードにアクセスするときに、start.meはどのような情報を収集するのか?このようなサービスには明確さが必要であり、非常に重要です。

start.meの迅速な対応。私たちは、物事を明確にするために、プライバシーポリシーに平易な英語での紹介を追加しました。

テロと過激化 start.meページに目次を作成しました。 もしこのようなカテゴリをもっと簡単に作成できる機能があれば、それを望む人もいると思います。つまり、ページを作成するだけでなく、ワンクリックでサブカテゴリを作成して、ユーザーが相互にリンクした素晴らしいダッシュボードをコンパイルできるようにすることができます。あなたはアイデアを得る。異なるページに自動的にリンクする方法。

さらにアイデアは?

Technisetteとのメールによるインタビューは、2020年10月9日に行われました。Loránd Bodóとのスカイプインタビューは、2020年10月19日に行われました。その会話の中で、彼はstart.meを改善するためにさらに多くのアイデアに言及した。

- start.meとそれがOSINT研究にどのように活用できるかを紹介する一連のウェビナー。

- リストを監視できるように改良されたTwitterウィジェット。現在は、単一のユーザーのみをフォローすることができます。

- 学者向けに、その分野の最新記事をモニターするための新しいウィジェットを追加しました。

- ある国で利用されているトップサイトに関するより多くの統計。(Quick start.me note: この情報はDiscoverセクションですでに利用可能ですが、より便利になるように拡張することができます)