マイクロソフトは、削除されたファイルを回復し、誰にも伝えることを忘れたWindows 10ファイル回復ツールを作成しました。

誰もが誤ってファイルを削除し、その後、彼らはバックアップを持っていなかったことに気づいた。このファイルが重要だった場合は、サードパーティのファイルの回復、または削除されたデータを回復するプログラムを削除解除を使用して幸運を得ることができます。

Windowsスルースウォーキングキャットは最近、マイクロソフトが作成したプログラムを「Windows回復ツール」と呼び出しました。

このツールは、ハードドライブ、USBドライブ、さらにはSDカード上のファイルを削除解除することを可能にするファイル回復プログラムであることを述べています。

"誤って重要なファイルを削除しましたか?あなたのハードドライブをきれいに拭いた?破損したデータをどうするかわからない場合Windows ファイルの回復は、あなたの個人データを回復するのに役立ちます。

マイクロソフトの Windows ファイル回復ツールは、"既定""""""""セグメント"、"署名" の 3 つの動作モードをサポートしています。

これらの各モードは、以下で説明するように、ストレージデバイスから削除されたファイルを別の方法でリカバリしようとします。

- 既定モード: このモードでは、マスター ファイル テーブル (MFT) を使用して、失われたファイルを検索します。デフォルト・モードは、MFT およびファイル・セグメント (ファイル・レコード・セグメント (FRS) とも呼ばれる) が存在する場合に適しています。

- セグメント モード: このモードは MFT を必要としませんが、セグメントは必要です。セグメントは、名前、日付、サイズ、種類、クラスター/アロケーション ユニット インデックスなど、NTFS が MFT に格納するファイル情報の概要です。

- 署名モード: このモードでは、データが存在し、特定のファイルタイプを検索する必要があります。小さなファイルには動作しません。USB ドライブなどの外部ストレージ デバイス上のファイルを回復するには、署名モードのみを使用できます。

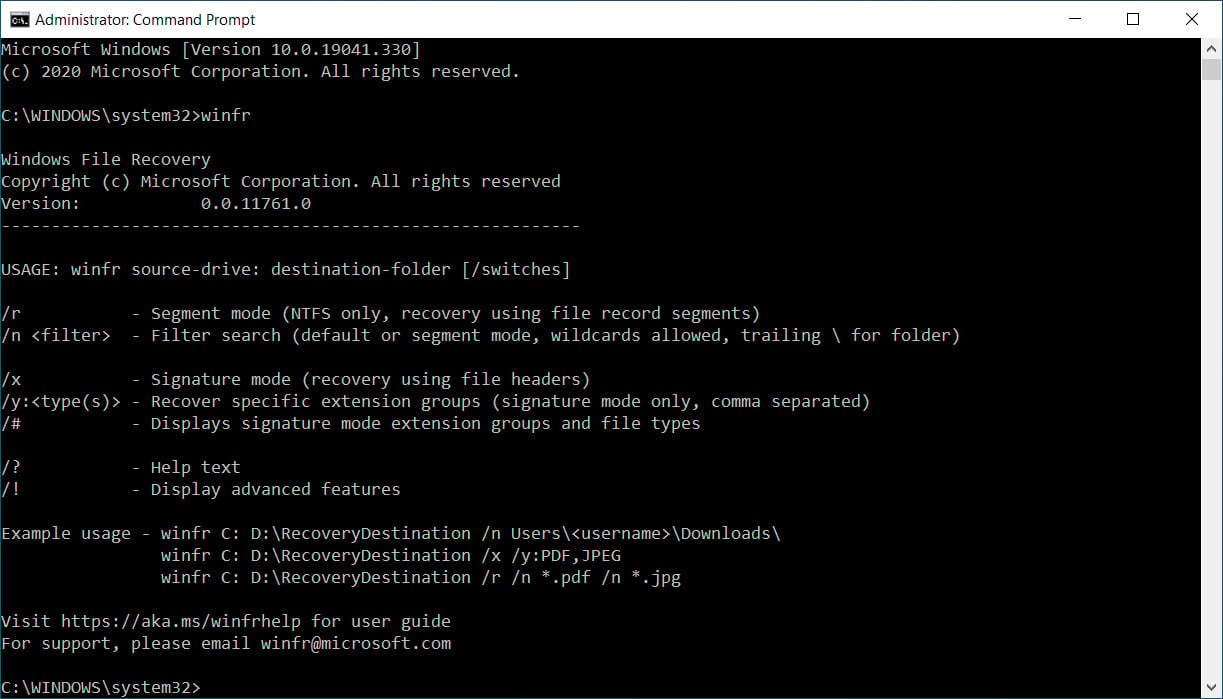

インストールすると、プログラムは winfr.exe と呼ばれるコマンド ライン ツールとしてインストールされます。

以下では、Windows 10 で winfr ツールを使用する方法のいくつかの例を示しています。

マイクロソフトの Windows ファイル回復ツールの使用方法

Windows 10 ファイル回復ツールを使用するには、まず Microsoft ストアからアプリをインストールする必要があります。

このプログラムには管理者特権が必要なので、インストール後に Windows 10 管理者特権コマンド プロンプト を起動して使用する必要があります。

コマンド プロンプトで、 を入力できます。

ウィンフ を押し、Enter キーを押して、使用可能なコマンドのリストを表示します。

Windows ファイル回復著作権 (c) マイクロソフト株式会社すべての権利予約バージョン: 0.0.11761.0 ---------------------------------------------------------- usage: winfr ソース ドライブ: 宛先フォルダー [/スイッチ] /r - セグメント モード (NTFS のみ、 ファイル レコード セグメントを使用した回復) /n [filter] - フィルター検索 (既定またはセグメント モード、ワイルドカード、フォルダーの末尾 \) /x - 署名モード (ファイル ヘッダーを使用した回復) /y:[type(ファイル ヘッダーを使用した回復)] /#特定の拡張グループを回復する (署名モードのみ、コンマ区切り) /# - 署名モードの拡張グループとファイルの種類を表示します/ ?- ヘルプテキスト /!- 高度な機能の表示 例 - winfr C: D:\回復目的地 /n ユーザー\[ユーザー名]\ダウンロード\ウィンフC: D:\回復先 /x /y:PDF,JPEG ウィンフ C: D:\回復先 /r /n *.pdf /n *.jpg ユーザーガイドのhttps://aka.ms/winfrhelpを訪問サポート, 電子メールwinfr@microsoft.com

Winfr には、入力して表示できる高度なオプションも含まれています

ウィンフル /! .

以下に示す高度なオプションでは、スキャンするセクタ、リカバリの実行方法、特定のファイル拡張子の無効化を指定して、リカバリプロセスを微調整できます。

Windows ファイル回復著作権 (c) マイクロソフト株式会社すべての権利予約バージョン: 0.0.11761.0 ---------------------------------------------------------- usage: winfr ソースドライブ: デスティネーション フォルダ [/スイッチ] /p:[フォルダ] - 回復ログのデスティネーションを指定する (既定: デスティネーション フォルダ) /a - すべてのユーザー プロンプトを受け入れる /u - 削除されていないファイルを回復する (デフォルト/セグメント モードのみ) /k - システム ファイルを回復する (デフォルト/セグメント モードのみ) /o:a (n)everまたはkeep (b)oth常に (デフォルト/セグメントモードのみ) /g - プライマリデータストリームなしでファイルを回復する(デフォルト: false、 デフォルト/セグメントモードのみ) /e - 拡張除外リストを無効にする (デフォルト/セグメントモードのみ) /e:[拡張] - 特定の拡張子を無効にする(デフォルトの拡張リストは適用されなくなりました)(デフォルト/セグメントモードのみ)/s:[セクタ] - ボリューム内のセクター数(セグメント/シグニチャーモードのみ) /b:bytes - クラスター内のバイト数 (セグメント/シグニチャーのみ) /f:セクター

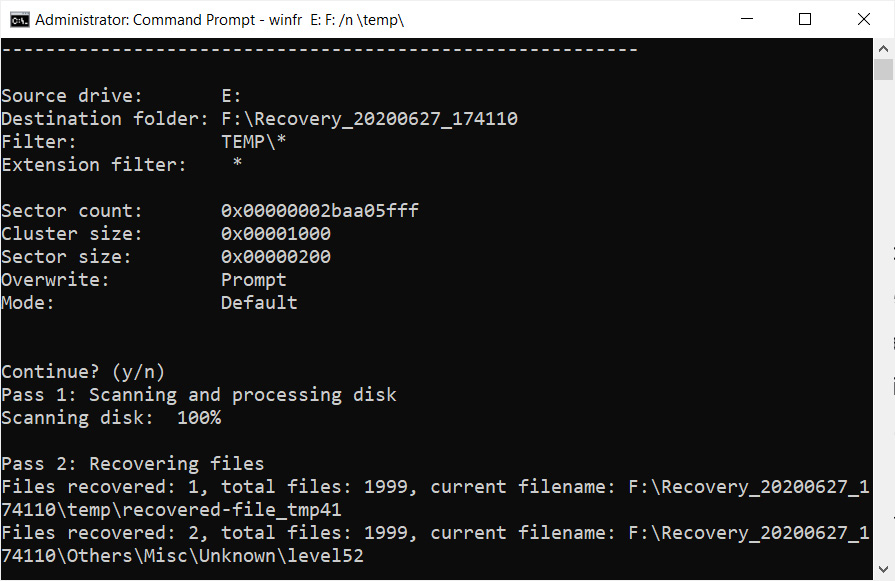

Windows 10 ファイル回復ツールを使用する場合、ソース ドライブ、ドライブ ファイルの回復、回復するファイルとファイル回復モードを微調整するフィルターを指定する必要があります。

たとえば、'default' モードを使用して、削除されたすべてのを回復する場合などです。D: ドライブ上の JPG ファイルを E: ドライブに復元するには、次のコマンドを使用します。

ウィンフ D: F: /n.Jpg

'default' モードを使用して、削除されたすべてのファイルを E:\temp フォルダから回復するには、次のコマンドを使用します。

winfr E: F: /n 'temp'。Png

'segment' モードを使用して、ファイル名に文字列 'statement' が含まれている削除済みファイルを C: ドライブで検索し、E: ドライブにリカバリするには、次のコマンドを使用します。

ウィンフ C: E: /r /n *ステートメント*

最後に、'署名' モードを使用して C: ドライブから Word 文書 (.docx) を回復するには、次のコマンドを使用します。

ウィンフ C: D: 回復先 /x /y:DOCX

フォルダ名と一致するフィルタを使用する場合は、ドライブ文字を使用しないでください。

たとえば、ソース ドライブを C: に設定し、C:\テストを行う場合は、フィルタを使用します。

/n \テスト\ .

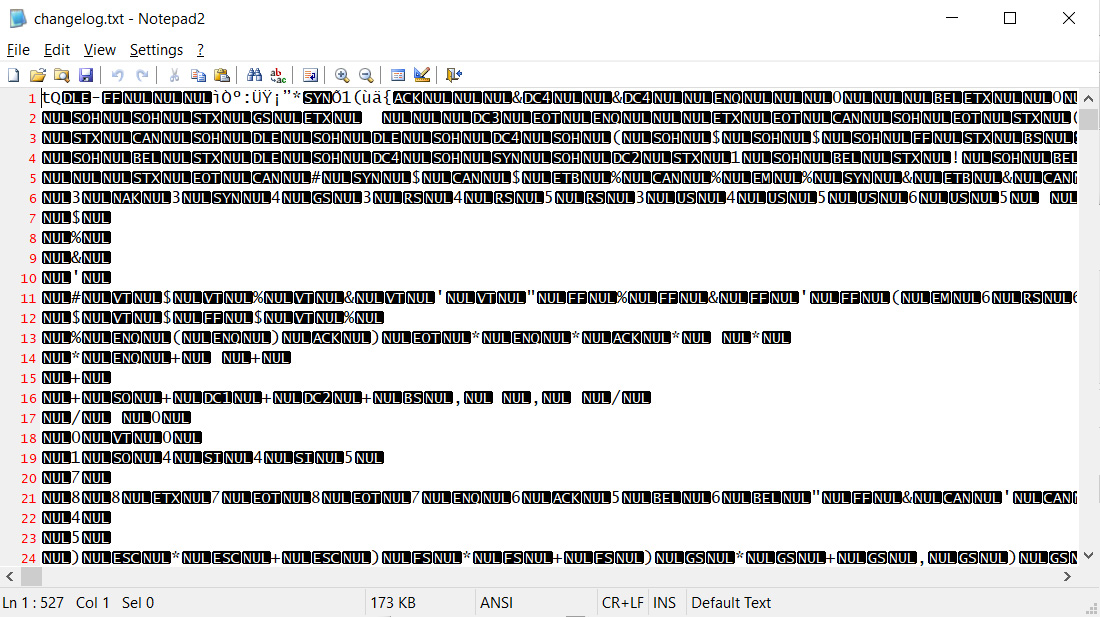

残念ながら、私たちのテストでは、回復されたファイルの多くは実際には使用できませんでした。E: から .txt ファイルをリカバリしようとすると、以下に示すように、回復されたファイルが破損していました。

私たちは、それがどれだけうまく機能するかを確認するために、実際の回復テストでツールを使用し続けます。

ただし、現時点では、Photorec または Recuva などのツールを使用して、削除されたファイルを回復する方が成功している可能性があります。

--以下原文--

Microsoft has created a Windows 10 File Recovery Tool that recovers deleted files and forgot to tell anyone.

Everyone has deleted a file by accident and then realized that they had no backup. If this file was critical, then you may get lucky using a third-party file recovery, or undelete, program to recover the deleted data.

Windows sleuth WalkingCat recently

discovered a program created by Microsoft called the 'Windows Recovery Tool.'

This tool states it is a file recovery program that allows you to undelete files on a hard drive, USB drive, and even an SD card.

"Accidentally deleted an important file? Wiped clean your hard drive? Unsure of what to do with corrupted data? Windows File Recovery can help recover your personal data."

Microsoft's Windows File Recovery Tool supports three modes of operation: 'Default,' 'Segment,' and 'Signature.'

Each of these modes attempts to recover deleted files from a storage device in a different way, as described below.

- Default mode: This mode uses the Master File Table (MFT) to locate lost files. Default mode works well when the MFT and file segments, also called File Record Segments (FRS), are present.

- Segment mode: This mode does not require the MFT but does require segments. Segments are summaries of file information that NTFS stores in the MFT such as name, date, size, type and the cluster/allocation unit index.

- Signature mode: This mode only requires that the data is present and searches for specific file types. It doesn't work for small files. To recover a file on an external storage device, such as a USB drive, you can only use Signature mode.

When installed, the program will be installed as a command-line tool called winfr.exe.

Below we have provided some examples of how to use the winfr tool in Windows 10.

How to use Microsoft's Windows File Recovery tool

In the command prompt, you can type winfr and press enter to see a list of the available commands.

Windows 10 File Recovery Tool

Windows File Recovery

Copyright (c) Microsoft Corporation. All rights reserved

Version: 0.0.11761.0

----------------------------------------------------------

USAGE: winfr source-drive: destination-folder [/switches]

/r - Segment mode (NTFS only, recovery using file record segments)

/n [filter] - Filter search (default or segment mode, wildcards allowed, trailing \ for folder)

/x - Signature mode (recovery using file headers)

/y:[type(s)] - Recover specific extension groups (signature mode only, comma separated)

/# - Displays signature mode extension groups and file types

/? - Help text

/! - Display advanced features

Example usage - winfr C: D:\RecoveryDestination /n Users\[username]\Downloads\

winfr C: D:\RecoveryDestination /x /y:PDF,JPEG

winfr C: D:\RecoveryDestination /r /n *.pdf /n *.jpg

Visit https://aka.ms/winfrhelp for user guide

For support, please email winfr@microsoft.com

Winfr also includes advanced options, which can be viewed by typing winfr /!.

These advanced options, shown below, allow you to fine-tune the recovery process by specifying what sectors to scan, how the recovery should perform, and disabling specific file extensions.

Windows File Recovery

Copyright (c) Microsoft Corporation. All rights reserved

Version: 0.0.11761.0

----------------------------------------------------------

USAGE: winfr source-drive: destination-folder [/switches]

/p:[folder] - Specify recovery log destination (default: destination folder)

/a - Accepts all user prompts

/u - Recover non-deleted files (default/segment mode only)

/k - Recover system files (default/segment mode only)

/o:[a|n|b] - Overwrite (a)lways, (n)ever or keep (b)oth always (default/segment mode only)

/g - Recover files without primary data stream (default: false, default/segment mode only)

/e - Disable extension exclusion list (default/segment mode only)

/e:[extension] - Disable specific extension(s) (default extension list no longer applies) (default/segment mode only)

/s:[sectors] - Number of sectors in volume (segment/signature mode only)

/b:[bytes] - Number of bytes in cluster (segment/signature mode only)

/f:[sector] - First sector to scan (segment/signature mode only)

When using the Windows 10 File Recovery Tool, you need to specify the source drive, the drive files will be recovered, and any filters that fine-tune what files are recovered and the file recovery mode.

For example, to use the 'default' mode to recover all deleted .JPG files on the D: drive and restore them to the E: drive, you would use the following command:

winfr D: F: /n *.JPG

To use the 'default' mode to recover all deleted files from the E:\temp folder, you would use the command:

winfr E: F: /n \temp\*.PNG

To use the 'segment' mode to search the C: drive for deleted files whose filename contained the string 'statement' and recover them to the E: drive, you would use the following command.

winfr C: E: /r /n *statement*

Finally, to use the 'signature' mode to recover Word documents (.docx) from the C: drive, you would use the following command:

winfr C: D:\RecoveryDestination /x /y:DOCX

It should be noted that when using filters that match a folder name, you should leave off the drive letter.

For example, if you set your source drive to C: and want to recover files from C:\ test, you would use a filter of /n \test\.

Unfortunately, in our tests, many of the recovered files were not actually usable. When attempting to recover .txt files from our E:, the recovered files were corrupt, as shown below.

We will continue to use the tool in real-life recovery tests to see how well it performs.

For now, though, you may have better success using tools like

Photorec or

Recuva to recover any deleted files.