弊社は2024年3月29日「ランサムウェア攻撃に関するお知らせとお詫び(第2報)」を公表いたしましたが、本日時点の事業再開に向けた対策状況及び復旧状況についてお知らせいたします。

御取引先様をはじめ多くのご関係先にご迷惑とご心配をおかけしております事を深くお詫び申し上げます。

経 緯

2024年3月23日

・弊社のサーバー内データへのアクセス障害を確認

・社内システムの停止および外部ネットワークとの遮断を実施

・サーバー内データの暗号化を確認

・システムの運用・保守を委託しているベンダーへの調査協力を依頼

2024年3月25日

・警視庁サイバー犯罪相談窓口を通じ所轄警察署へ被害申告

2024年3月26日

・ネットワーク機器(以降:UTM)設定・通信履歴確認・フォレンジック調査を専門会社へ依頼

2024年3月27日

・個人情報保護委員会への相談・申告

2024年3月28日

・個人情報保護委員会への報告・報告受理

・UTM設定・通信履歴の確認完了

予定)

・フォレンジック調査結果検証

調査結果

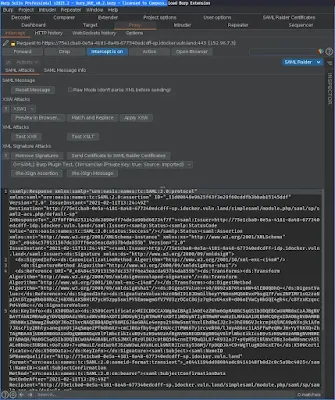

・外部専門会社による現状調査の結果、UTMの設定不備による脆弱性をついたランサムウェア攻撃であった可能性が高いことが確認されました。

・外部専門会社によるUTMの通信履歴確認結果においては、不正な外部への情報流出は確認されておりません。

対策状況

《実施済対策》

・UTMの代替品交換設置、OSバージョンおよびSSL VPN等の適正設定確認

・EDR導入を含めた防疫体制の確立

・自社運用のオンプレミスサーバーよりクラウド環境への移行

・外部専門会社を踏まえたIT環境の脆弱性、インシデント調査、診断のSOCサービス導入

《実施予定対策》

・情報セキュリティ規程の刷新と全従業員へリテラシー向上指導

復旧状況

以下の対応を済ませ、本日よりクラウドサーバー環境での全面的な事業再開を行っております。

・被害を受けたサーバーおよび端末の当社ネットワークからの隔離

・感染の可能性を否定できない全端末の初期化、クリーンインストール

・新たなセキュリティ対策の導入(NGAV , EDR , SOC)

・全端末、データのウィルスチェック

その他

被害を受け隔離した機器においては引き続き詳細調査を進め、調査結果については完了後速やかに公表いたします。現時点では情報流出および二次被害等のデータ暗号化以外の被害は確認されておりません。セキュリティ対策については今般の事態を真摯に受け止めさらなる情報セキュリティの強化に努めてまいります。

リリース文(アーカイブ)

【2024/3/29リリース分】

リリース文(アーカイブ)

【2024/3/26リリース分】

リリース文(アーカイブ)