雑記系ブログ。セキュリティとか、マイルとか、投資とか、、、 / Miscellaneous Blogs. Security, miles, investments, etc

【2020年12月】株主優待戦略を考える(権利付き最終日:2020年12月28日 )

サイバーセキュリティ2021:新たな脅威は? / Cyber security 2021 : What new threats can be expected?; here is our estimate(転載)

2020年はサイバーセキュリティにとってイベント満載の年であり、控えめに言ってもCOVID-19は1,840億ドル産業のパラダイムを完全にシフトさせ、その影響は1年を通して、そして来年にも及ぶ可能性がある。では、2021年のサイバーセキュリティにはどのような新たな脅威が期待できるのでしょうか?私たちは、あなたが注意しなければならないであろう将来の脅威の傾向を評価しました。

ソーシャルエンジニアリングによる攻撃

Verizon社の2020年のデータ侵害調査報告書によると、ソーシャルエンジニアリングが攻撃ベクトルのトップであり、この傾向はおそらく2021年も続くだろうが、より良い方法で、より洗練された方法で行われるという。例えば、攻撃者は、Eメールやカード番号などの詳細を尋ねて詐欺を行い、Covidのテストキットを無料で提供しています。

サイバー犯罪者は、リモートワーカーのネットワークに着目し攻撃する。

ソーシャルディスタンスはウイルスを遅らせることはできても、ハッカーは遅らせない 2021年には、攻撃者がWFH(在宅勤務)従業員や最低限のセキュリティ防御を使用している人に焦点を当てる可能性が高い。電子メール、音声、テキスト、インスタントメッセージング、さらにはWFHの従業員を標的としたサードパーティ製アプリケーションを含むフィッシングも高い確率で発生するでしょう。

景気後退による予算削減は、サイバーセキュリティリスクを招く。

米国経済は、2020年7月の時点で2.8兆ドルに2018年末の7790億ドルから2.8兆ドルに下落したように、2020alsoの10%の減少とITと技術投資の彼らの支出は減少した加速の年の後、IT支出は2020年に10%近く減少しました。これはおそらく来年も続くだろうし、企業は、1社がMcAfeeやMicrosoftのようなセキュリティソリューション全体を提供することができる、より収束的なサイバーセキュリティソリューションを探すことになるだろう。セキュアアクセスサービスエッジ(SASE)プラットフォームは、企業がコスト削減策を模索する中、バラバラの製品よりも足元をすくわれることになるでしょう。

攻撃者は機械学習を活用

Beyondtrust.comは、ハッカーが使用する攻撃方法が急速に進化していることで実現可能性がある興味深い予測をしており、脅威の行為者は機械学習を使用してセキュリティの脆弱性やギャップを発見したり、セキュリティ防御を回避したりするだろうと予測している。"MLエンジンは、成功した攻撃のデータを用いて訓練されるだろう。これにより、MLは防御のパターンを特定し、類似のシステムや環境で発見された脆弱性を素早くピンポイントで特定することができるようになる。このアプローチにより、攻撃者は、攻撃のたびに標的とする脆弱性が少なくなり、不正行為を特定するために大量の活動を必要とするツールから逃れることができるため、より迅速かつ巧妙に環境内の侵入ポイントに狙いを定めることができるようになります。"

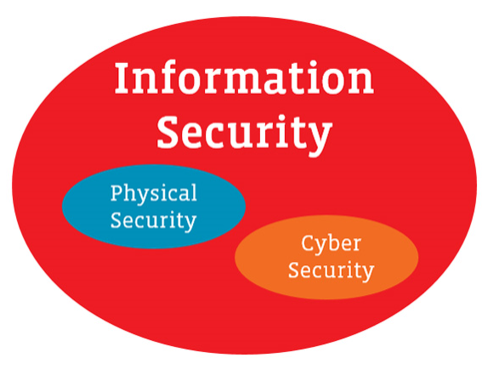

「情報セキュリティ」と「サイバーセキュリティ」は違う!?

先日、とある講義を聞いて、自分が「情報セキュリティ」と「サイバーセキュリティ」をごっちゃにしていることに気が付いた。

実は「情報セキュリティ」の中の一要素として「サイバーセキュリティ」が存在しているのである。

そんなにこだわる必要は無いと思うが、一応各用語の整理をしておきたいと思う。

情報セキュリティとは

こちらは、ITに関わる多くの方がすでにご承知のように、JIS Q 27000にて、情報セキュリティは「情報の機密性、完全性、及び可用性を維持すること」とされており、自然言語レベルでは厳密な定義があると言えます。

また、JIS Q 27000での定義は、国際規格 ISO/IEC 27000 の Information security の定義の日本語訳となりますので、「情報セキュリティ = Information security」と言えます。

Cybersecurity、サイバーセキュリティの定義

NISTの用語集のcybersecurityの項目や、我が国のサイバーセキュリティ基本法における定義を踏まえると、以下の3点に集約できそうです。

- 情報の漏えい、滅失又は毀損の防止その他の当該情報の安全管理のために必要な措置

- 情報システム及び情報通信ネットワークの安全性及び信頼性の確保のために必要な措置

- その状態が適切に維持管理されていること

スーツケースのクリーニング+保管サービス 1年間4800円〜(転載)

スーツケースのクリーニング+保管サービス 1年間4800円〜

皆様こんにちは。

旅に欠かせないスーツケース。

使っていると汚れたり、家に置いておくと邪魔だったりしますよね。

我が家も昔は保管場所を嫌って毎回会社の福利厚生のレンタルを使っていました。

しかし、レンタルの人はそう多くなくて、みんな我慢して家に置いていますよね(;´∀`)

そんな悩みを解決できるサービスを見つけたのでご紹介。

キャリスト

引用元:https://carry-storage.ry-rental.com/

日本鞄材株式会社が提供するスーツケースの保管&クリーニングサービスがキャリストです。

スーツケースを郵送すると1年間単位で保管してくれるので家に置いておく必要がありません。

契約は1年単位ですが早めに必要になった場合は連絡すれば返送してくれます。

クリーニングがセットになっているので、ピカピカの状態で戻してくれるのがポイントです。スーツケースって外はもちろん中も汚れてたりしますからね。洗濯する前の衣類を押し込んでたりするので匂いとかも・・・(;´∀`)

外装の清掃だけでなく内装の布地も染み抜きしてくれたりとしっかりクリーニングしてくれるみたいです。

日本鞄材さんは元々スーツケースのレンタル事業者やクリーニングサービスをしていたので、ノウハウもばっちりあるでしょうから安心しておまかせできそうです。

Q:落ちきっていない汚れなどがあったら?

A:もし品質にご満足いただけなかった場合は、スーツケース到着から7日以内であれば無料で再仕上げいたします。

最後まで誠意を持って対応いたします。https://carry-storage.ry-rental.com/

クリーニングについてサイトのQAには心強い回答が。

利用方法

- キャリストのHPにアクセス

- 集荷日と保管期間を決めてWeb上で申し込み&決済

- 梱包して集荷に来た配送業者に預ける

- キャリスト到着後にクリーニング

- 保管開始

- 保管期間満期日、または返送依頼をかけたら返送

といった流れになります。

スーツケースを送る際は梱包しておく必要があるみたいですが、ダンボール等はもらえないので、自前でダンボールを用意する必要がありそうです。

それ以外は簡単に手続きできそうです。

料金

申込期間によって必要金額が異なります。契約期間は1年単位で3種類用意されています。

- 1年間:4,800円(月400円)

- 2年間:6,000円(月250円)

- 3年間:7,200円(月200円)

長く預けた方が月額あたりの費用は下がりますが、一度返送してもらうと契約が満了し、再度預けることができません。

本ブログの読者は旅行好きだと思うので1年以上も預けるようなケースは稀でしょうから、1年間のプランでいいんじゃないでしょうか。

我が家も預けても長くて半年くらいかなぁ。

半年だと月あたりの金額に換算すると800円(4,800円÷6ヶ月)なのでちょい高いですが、クリーニング付きだと思うとまぁ許容範囲・・でしょうか。

スーツケースのクリーニングって安くても4,000円くらいしますからね。

キャリストさんのクリーニングが単品のクリーニングサービスと比べてどこまで気合いれてくれるかはちょっとわかりませんが、前述のQAを見る限りは真面目にやってくれそうではあります。

日本鞄材さんのクリーニングサービス単品はガチの清掃してくれていますが、レンタルの付帯サービスだといかに・・・?

期間中の再預けができれば最高ですが、送料は送る時も戻ってくる時も不要なので、仕方ないですね。

引用元:https://carry-storage.ry-rental.com/

1年未満の預けであれば、4,800円だけでいいわけですね。

まとめ

- スーツケースのレンタル&クリーニングサービスが「キャリスト」

- 契約は1年間単位(早めに戻してもらうことは可能)

- 1年間で4,800円

- クリーニング代と思えば割安?

正直クリーニングをどこまでしっかりやってくれるかで評価が分かれそうですね。

特に今はコロナで旅に行けないので、大型のスーツケース(3辺合計160cm以内)をクリーニングと思って預けてみるのはいいタイミングかもしれませんね。散々酷使してきているわけですからここらで一度クリーニングしてもらうのは全然有りですよね。

次回使おうと思ったらカビ生えてたとか笑えませんし(;´∀`)

単品の清掃サービスを見るとキャスター部分もしっかり清掃してくれるっぽいので、キャスター不具合の原因も取り除いてくれると思うとやってもいいかなと思える。

と言っても我が家はグローブトロッターなのでちょっと預けるには勇気が入ります。

リモワなら預けてもいいけど、

残念ながら素材がアルミとソフトの場合は外装クリーニングの対象外のようです。キャスター部分は清掃してくれると思いますが。

スーツケースの清掃ってあまりピンと来ませんでしたが、けっこう汚い気がするので、いつかはやらないといけないですよね。

特にポリカーボネートのスーツケースを使ってる方は外装もしっかりクリーニングしてくれるっぽいので検討してみてはいかがでしょうか?

それでは!

CISA、Azure/M365環境向けの無料検出ツールをリリース / CISA Releases Free Detection Tool for Azure/M365 Environment(転載)

Original release date: December 24, 2020

CISAは、Azure/Microsoft O365環境のユーザーやアプリケーションを脅かす異常な活動や潜在的に悪意のある活動を検出するための無料ツールを作成しました。このツールは、インシデント対応者が使用することを目的としており、複数のセクターで見られる最近のアイデンティティおよび認証ベースの攻撃が常態化しているアクティビティに絞っています。

CISAでは、ユーザーや管理者に対して、追加情報や検知対策については以下のGitHubページを参照することを強く推奨しています。

CISA strongly encourages users and administrators to visit the following GitHub page for additional information and detection countermeasures.

商品を購入する度に購入価格の50%がポイント還元されるサイト(転載)

毎年、この世界には様々な商品が製造され、その中から便利な商品人気の商品、流行の商品が生まれ古い商品と入れ替わっていきます。

古い商品はやバーゲンで叩き売りとなりますが、それでも売れ残るどうにもならない商品があります。

そんな商品のことを“滞留在庫”と呼び、品質的に何ら問題なくとも処分されてしまうということに。

今回、そんな”滞留在庫”を格安で販売する、今年3月にオープンしたオンラインサイトをご紹介します。

企業から寄せられる“滞留在庫”を格安な価格で販売して、少しずつ廃棄ロス削減に貢献しているため販売商品も衣類、寝具、家電など様々な分野を取り扱いしています。

勿論、普段の買い物で利用しても安く購入できるというメリットがありますが、こちらのサイトではそれ以上にお得になるポイントが。

通常、大手通販サイトで買い物をする際に付与される”ポイント”は少なければ”3%”、還元セールなどキャンペーンで”10%”程度ですが“ルカモ”の販売商品を購入すれば時期に関係なく“50%”の還元です。

つまり、“1000円”の商品の購入で“500円相当”が戻ってくることに。

買えば買うほどポイントが貯まり社会も貢献できてしまうサービス。

現在であれば、コロナ感染対策の商品も多く取り扱いがありますし、目当ての商品を、どこのサイトで購入しようかと迷われている方はまずは”ルカモ”のラインナップを調べてみてもいいかも知れません。

【Rakuten WiFi Pocket】端末代金・利用料金・違約金すべて0円のお祭り状態(転載)~自分もうっかり申し込んでしまった。。。~

- Rakuten UN-LIMIT V

- Rakuten WiFi Pocket

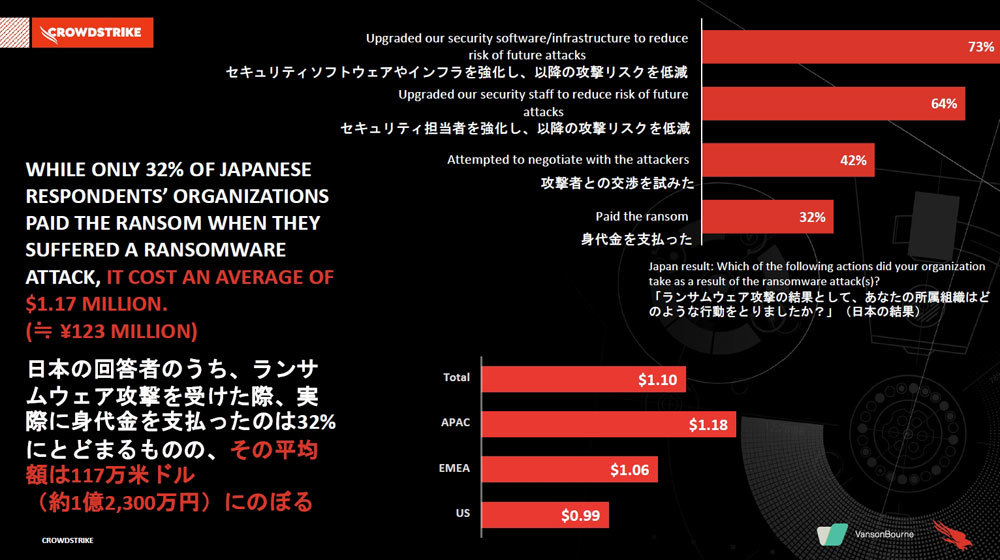

ランサムウェアの身代金支払い額、日本は平均で約1億2300万円(転載)

ランサムウェア攻撃(マルウェアなどを使った脅迫型サイバー攻撃)の脅威が世界的にまん延する中、セキュリティ企業のクラウドストライクの調査によれば、直近1年で日本企業の52%がこの攻撃を経験し、32%が身代金を支払っていたことが分かった。支払い額は平均で117万ドル(約1億2300万円)だった。

調査は、8~9月に12カ国の企業のIT意思決定者やセキュリティ担当者にアンケート行い、約2200人(うち日本は200人)が回答した。結果を「2020年度版 CrowdStrikeグローバルセキュリティ意識調査」として発表している。

これによると、ランサムウェアの脅威が高まるとした回答者は、2019年の前回調査から12ポイント増えて54%に上った。12カ国中最多はインドの83%で、日本は68%だった。直近1年で攻撃を経験した回答者が最も多いのもインドで、74%に上る。

日本は52%が攻撃を経験し、うち28%は2回以上の攻撃を経験したと回答。また、42%は攻撃者と交渉を試みたとし、32%が被害を回復する目的で実際に身代金を支払った。身代金支払い額の平均は、米国が99万ドル、アジア太平洋地域が118万ドル、欧州・中東が106万ドルとなっている。

調査結果について米CrowdStrike 最高技術責任者(CTO)のMichael Sentonas氏は、「世界的なコロナ禍でランサムウェアによるサイバー攻撃への懸念も高まっている。日本については、交渉や身代金を支払ってしまったところが多く心配な状況だ。やるべきではない」と警鐘を鳴らす。

同氏はランサムウェア対策として、(1)最新のセキュリティ技術を用いた予防体制の強化、(2)自組織に影響する脅威をいち早く検知して備える「脅威ハンティング」の利用、(3)ソフトウェアなどの最新状態を維持する「サイバー衛生」の確保、(4)IDの保護、(5)従業員へのサイバーセキュリティ教育の実施――を挙げている。調査では、日本の73%が、ランサムウェアのリスク低減のためにセキュリティ投資を増強すると回答したという。

CrowdStrike 最高技術責任者のMichael Sentonas氏

また、コロナ禍への対応としてデジタル/IT投資を増強する傾向も見られたとする。日本は、77%がデジタル/ITへの取り組みが加速すると答えていた。グローバルも同様で、クラウドとセキュリティへの投資を強化する回答者は約7割に上る。回答者の組織では、コロナ禍への対応で100万ドル近くを投資しており、77%はさらに平均10万ドルを投じる考えであることが分かったとする。Sentonas氏によれば、セキュリティの投資テーマには、エンドポイント、ゼロトラストネットワーク、CASB(Cloud Access Security Broker)、インシデントレスポンスなどが挙げられた。

この他に調査では、国家ぐるみのサイバー攻撃に対する懸念の高まりも判明。87%が「想像以上に脅威が増える」とし、特に日本は94%に上った。新型コロナウイルス感染症対策として競争が激化しているワクチン開発などがその要因で、バイオやヘルスケア分野での懸念が高いとしている。

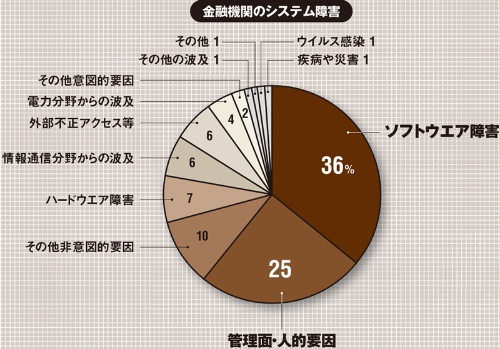

金融機関のシステム障害に関する分析レポート

先日、とあるセミナーで金融業界における話を聞くことができた。

金融業界は金融庁がにらみを利かせていてガチガチのお堅い世界だと思っていたが、以外に官民連携で新しい技術を受け入れつつ、ガバナンスをどう確立していくかを考えている姿勢が伺えて面白かった。

以前は定期的に金融庁が金融機関に対して検査を行っていたが、金融機関のベースラインが上がってきたこともあり、「検査」から「モニタリング」に移行させているあたり、金融庁の(意外な)柔軟姿勢を垣間見ることができた。

恐らくこの柔軟な姿勢が仮想通貨の初期段階における寛容さに繋がったのであろう。

本来であればここで仮想通貨取扱事業者が自社のセキュリティ対策やITガバナンスを主体的にきっちりやっていれば問題なかったのだが、インシデント多発により、金融庁も厳しい姿勢で臨まざるを得なくなったのかと想像する。

金融庁が過去に報告されてきたインシデント事例をまとめてレポートとして公表している点も面白かった。

金融機関って最もITやセキュリティに投資をしている業界だが、それでも結構なインシデントが発生している点は興味深かった。

ブラウザー「Smooz」がサービス終了(転載)~取得情報の取り扱いをいい加減にすると事業停止に陥る事例か~

スマホ用ブラウザー「Smooz」がサービスの終了を発表した。時を同じくして、同じ運営元の「在庫速報.com」がアクセス不能となったことで、さまざまな憶測が飛び交っている。

ユーザーの閲覧情報をサーバーに送信している疑いが発覚し、アプリの公開を停止していたSmoozは23日、「Smoozの提供を継続することは困難」とし、サービスの終了を発表。詳しい説明がほとんどないまま終了に至ったことで、ネット上では物議を醸している状況だが、一方で注目を集めているのは、同じ運営元が提供している価格比較サービス「在庫速報.com」が、23日早朝から見られなくなっていること。同じアスツール株式会社が運営しているというだけでサービスそのものには特に関連性はないはずだが、公式Twitterでのアナウンスもないまま、サーバーが「503」を返し続けており、ユーザーの間ではそのタイミングの一致を巡って、さまざまな憶測が飛び交っている状況だ。

「クラウドが止まって電気が消せない」「VPNへの攻撃」……IIJが今年のセキュリティ課題を振り返る(転載)~DDoSは一度やられると繰り返し来ます。。。~

株式会社インターネットイニシアティブ(IIJ)は、ITエンジニアを対象とした年次の技術イベント「IIJ Technical WEEK 2020」を開催した。会期は12月14日から17日の計4日間で、今回はオンライン開催となった。

4日間それぞれにテーマが設定され、DAY1は「セキュリティ」、DAY2は「インターネット・バックボーン」、DAY3が「アプリケーション」、DAY4が「データセンター」となっている。

本稿では、DAY1(14日)のセキュリティに関するセッションの模様をレポートする。なお、セッション内容は後日、動画でも公開されている。記事の最後に紹介しているので、詳しく見たい方はそちらも見てほしい。

クラウドが止まると「デバイスが止まって電気を消せない」時代に……

IIJのセキュリティ本部長の齋藤衛氏による「セキュリティ動向2020」は、1年のセキュリティ動向を振り返る、毎年恒例のセッションだ。

齋藤氏はまず、この1年の概況をリストアップしたスライドで振り返った。Emotetの間接活動など、同セッションのこの後の各論で解説する重要事案はここで置いておいて、それ以外から語られた。

まずVPNへの攻撃。コロナ禍のリモートワークで問題が注目されたが、実は昨年ぐらいに発見された脆弱性の対策が終わっていなくて、そこが攻撃されたという。

次は、NTTコミュニケーションズで外部からの不正アクセスにより情報が漏洩した事件。これについては、通信事業者どうしということで注目していることや、NTTコミュニケーションズの人がカンファレンス等で情報を公開していることが紹介された。

その次は、クラウドサービスの障害による業務や生活環境への影響。「クラウドサービスがよくも悪くも生活の基盤になって、障害が大きく扱われるようになった。先日も、ある大手パブリッククラウド(筆者注:AWSと思われる)の障害の結果、IoTデバイスが動作しなくなって電気を消せない、といった声も起こるようになった」(齋藤氏)。ちなみに奇しくも同日夜には、Googleの障害が発生し、同様にIoTデバイスの問題が報告されていた。

マルウェア:「Emotet」が猛威、パスワード付きZIPファイルで伝播するマルウェアも

さて、各論の最初はメールで伝播するマルウェアだ。

齋藤氏は20世紀からのメール添付されたマルウェアに触れつつ、今年はEmotetが話題になっていたことを取り上げた。Emotetは、2014年に発見された当初はオンラインバンキングの認証情報を盗むものだったが、現在ではいろいろな機能が追加され、ボットや他のマルウェアのダウンローダとして活動しているという。

「Emotet」については、IIJのSOCチームがまとめている観測レポートも紹介された。この約1年で、2019年9月、12月~2020年2月、7月、9月の4回の盛り上がりがあったという。特に7月がひどく、全マルウェア検出数の80%以上をEmotetが占める日もあったと齋藤氏は語った。

同レポートでは、文言やどのようなメールに添付されるかも公開している。その一部では、正当なメールに返信する形で感染活動を行う、やりとり型攻撃に似た方式のメールもあるということで、齋藤氏は注意を呼びかけた。

そのほか、パスワード付きZIPファイルについても言及された。パスワードで暗号化されているため、「多くのゲートウェイ型検知システムで検査されない」という問題があるという。11月からは、パスワード付きZIPファイルで感染活動するマルウェア「IcedID」も登場している。

標的型ランサムウェア:狙われる「身代金を支払いそうな標的」

各論の次のテーマは、標的型ランサムウェアだ。ディスクに記録した情報を勝手に暗号化して人質にし、金銭を要求するランサムウェアは、一般にも有名になった。

さらに2~3年前からは、身代金を支払いそうな特定の標的に対してランサムウェアによる攻撃を仕掛ける、標的型ランサムウェアが登場しているという。

また、標的ランサムウェアでは、データを人質にするだけでなく、情報を窃取して、リークサイトに暴露すると恐喝するものも登場していることを齋藤氏は紹介した。

DDoS攻撃:最近は1日平均10回以上発生、「一度サイトが倒れると、繰り返し狙われる」

各論の次のテーマはDDoSだ。DDoSは古くから続いている攻撃で、IIJでは2003年頃から脅威として取り上げているとのこと。現在は1日平均10回以上発生し、100Gbpsを超える規模のものもあると齋藤氏は報告した。IoTボットも依然として脅威だという。

DDoSの中で、DDoS攻撃して金銭を要求する恐喝DDoS攻撃も、2007年ごろから発見されている。去年の同セッションでも方向されたテーマだ。

「今年も夏ごろに世界中の金融期間に攻撃が発生した」として、齋藤氏は韓国やニュージーランド、国内の事例を紹介した。

また、一度DDoS攻撃でサイトが停止すると、くり返し狙われやすくなることも、齋藤氏は解説した。これには、特定の攻撃者が一連の攻撃をかける場合と、複数の攻撃者が弱いサイトの情報が共有している場合があるという。「最初に来たときに倒されないようにきちんと防御しておくのが対策」と齋藤氏は注意した。

コロナ禍の影響でトラフィックが変化

各論の次のテーマは、コロナ禍の影響だ。ネットワークについては、直接セキュリティではないが、テレワーク関連で通信の契約が伸びていることを紹介した。また、トラフィックが昼間は会社から・夜は自宅からという波が平準化して、一日中同じようにトラフィックがあるという。

仕事の仕方も変化し、テレワークが増えた。ちょうど情報資産がオンプレミス環境だけでなくクラウド環境にも置かれるようになってきている。この2つが同時に進行して、会社からオンプレミス環境にアクセスするだけでなく、会社からクラウド環境にアクセス、自宅がオンプレミス環境にアクセス、自宅からクラウド環境にアクセス、という4パターンが広まった。

これに運用体制が対応できているかどうかの問題を齋藤氏は取り上げた。オンプレミスでは、誰がいつどの情報にアクセスしたかログが残り、情報漏洩などの内部犯行への抑止力となっている。「たとえば自宅からクラウド環境にアクセスしたときにログが取れているか?」として、齋藤氏は注意を喚起した。

記者会見が新たな収入源に? 小池都知事のYouTube会見にスパチャが相次ぎ話題に(転載)~マスコミの加工された偏向報道見るよりもはるかに健全だな。今後は東京都が直接LIVE配信せよ!!~

2020年以降におけるセキュリティとリスクマネジメントの9つのトップトレンド(転載)

セキュリティ技術者不足、クラウドコンピューティングへの迅速な移行、規制コンプライアンス要件、脅威のとどまるところを知らない進化――これらは、以前からセキュリティ上の大きな課題となっている。

だが、2020年においては、新型コロナウイルス感染症の大流行(パンデミック)への対応も、ほとんどのセキュリティチームにとって重大な課題となっている。

「パンデミックとそれがビジネス界にもたらした変化は、ほとんどの企業でビジネスプロセスのデジタル化やエンドポイントモビリティー、クラウドコンピューティングの導入拡大を加速し、レガシーな考え方や技術を明らかにした」。Gartnerのアナリストでバイスプレジデントのピーター・ファーストブルック(Peter Firstbrook)氏は、同社が2020年9月に開催したバーチャルカンファレンス「Gartner Security and Risk Management Summit 2020」でそう語った。

パンデミックに伴い、セキュリティチームは、LAN接続を必要としないクラウドベースのセキュリティツールやオペレーションツールの価値に再注目した。そして、リモートアクセスポリシーおよびツールの見直しや、クラウドデータセンターとSaaSアプリケーションへの移行および対面のやりとりを最小限に抑えるための新しいデジタル化の取り組みを進めている。

Gartnerは、先進的な組織の対応を調査し、広範かつ長期的な影響を及ぼすと予測される、2020年の9つのトップトレンドを特定した。これらのトップトレンドは、セキュリティエコシステムの戦略的なシフトを浮き彫りにしている。これらのシフトはまだ広く認識されていないが、多数の業界に大きな影響を与え、ディスラプション(創造的破壊)を起こす可能性が高い。

トレンド1:検知の精度とセキュリティの生産性を改善するためにXDRが登場している

さまざまなセキュリティ製品から自動的にデータを収集し、相関させ、脅威検知の改善とインシデント対応につなげる「拡張型検知/対応」(XDR)ソリューションが登場している。このソリューションでは、例えば、電子メールやエンドポイント、ネットワークに関するアラートを組み合わせて分析し、1つのインシデントにまとめることができる。XDRソリューションの主な目的は、検知精度を高め、セキュリティオペレーションの効率と生産性を改善させることにある。

「データの一元化と正規化も、多くのコンポーネントからの弱いシグナルを組み合わせて、他の方法では無視されてしまうかもしれないイベントを検知することで、検知の改善に役立つ」(ファーストブルック氏)

トレンド2:反復作業を解消するセキュリティプロセスオートメーションが登場している

スキルの高いセキュリティ実務者が不足する一方、セキュリティツールで自動化機能が提供されるようになったことで、セキュリティプロセスの自動化が進んできた。この技術は、コンピュータ中心型セキュリティオペレーションに関する作業を、定義済みのルールやテンプレートに基づいて自動化する。

自動化されたセキュリティ作業ははるかに高速に、スケーラブルに実行でき、エラーの発生が少なくなる。だが、自動化を実現し、維持していくと、リターンは減っていく。セキュリティとリスクマネジメントのリーダーは、多くの時間がかかる反復作業の代替に役立つ自動化プロジェクトに投資し、担当者がより重要なセキュリティ作業に集中できる時間を増やさなければならない。

トレンド3:人工知能(AI)の利用拡大に伴い、デジタルビジネスの保護に関する新たなセキュリティ上の職務が発生

AI、特に機械学習(ML)は、セキュリティやデジタルビジネスの幅広いユースケースで、人間の意思決定の自動化や拡張に利用されるようになっている。だが、これらの技術に関連する3つの重要課題に対処するには、セキュリティノウハウが必要になる。これらの課題は、AIベースのデジタルビジネスシステムを保護すること、パッケージ化されたセキュリティ製品でAIを利用してセキュリティ防御を強化すること、攻撃者によるAIの不正利用を予測することだ。

トレンド4:全社レベルの最高セキュリティ責任者(CSO)がセキュリティのさまざまなサイロを統合

2019年には、従来のエンタプライズITシステム以外のインシデント、脅威、脆弱(ぜいじゃく)性の発覚が増加した。これを受けてリーディングカンパニーは、サイバー世界と物理世界の全体にわたってセキュリティを再考した。新たな脅威――例えば、ビジネスプロセスに対するランサムウェア攻撃やビル管理システムに対するシージウェア攻撃(ランサムウェアとビルオートメーションシステムを組み合わせ、機器制御ソフトウェアの悪用によって物理的なビル施設の安全性を脅かす攻撃)、GPSスプーフィング、OT/IoT(オペレーションテクノロジー/モノのインターネット)システムで相次いで発見される脆弱性などは、サイバー環境と物理環境の両方にまたがっている。主に情報セキュリティを担当する組織は、セキュリティ障害が物理的な安全性に及ぼす影響に対処する体制が整っていない。

そのため、サイバーおよび物理システムを展開しているリーディングカンパニーは、全社レベルのCSOを置くようになっている。防御目的で、そして場合によっては、ビジネスを支える目的でセキュリティのさまざまなサイロを統合するためだ。CSOは、ITセキュリティ、OTセキュリティ、物理セキュリティ、サプライチェーンセキュリティ、製品管理セキュリティおよび健康、安全、環境プログラムを、一元的な組織とガバナンスのモデルに集約できる。

トレンド5:プライバシーが独自の分野として定義されている

プライバシーは、もはやコンプライアンス、法務、監査の一部として取り組む領域ではない。定義された独立した領域として影響力を増しており、その影響範囲は組織のほぼあらゆる側面にわたっている。

プライバシーは急速に広がっている領域であり、組織全体にわたって統合を進める必要がある。特に、プライバシー分野は企業戦略を左右する要因の1つとなっており、そのためにセキュリティ、IT/OT/IoT、調達、人事、法務、ガバナンスなどとの緊密な整合性を確保しなければならない。

トレンド6:消費者に対する自社ブランドの維持の取り組みとして、“デジタルトラスト&セーフティ”チームを編成している

ソーシャルメディアから小売店まで、消費者がブランドとやりとりするタッチポイント(接点)は多様化している。消費者がそれらの接点でどの程度安全と感じるかは、ビジネスの差別化要因になる。多くの場合、こうした接点のセキュリティは別々の組織が管理している。各ビジネス部門が担当分野についてのみ管理を手掛けているからだ。だが、企業は、部門横断型の信頼・安全チームが全てのやりとりを統括し、消費者が企業とやりとりする各分野全体にわたって、標準的なセキュリティレベルを確保する体制への移行を進めている。

トレンド7:ネットワークセキュリティの焦点がLANベースのアプライアンスモデルからSASEに

リモートオフィス技術の進化に伴い、クラウドベースのセキュリティサービスの人気が上昇している。セキュアアクセスサービスエッジ(SASE)技術により、企業はモバイルワーカーやクラウドアプリケーションをよりよく保護できる。トラフィックをバックホールし、データセンター内の物理セキュリティシステムを通過させるのではなく、クラウドベースのセキュリティスタックを経由してトラフィックを送信できるからだ。

トレンド8:クラウドネイティブアプリケーションの動的要件を保護するためのフルライフサイクルアプローチが登場している

多くの組織が、サーバワークロードに使用したのと同じセキュリティ製品を、エンドユーザー向けエンドポイントにも使用する。この手法は、“リフト&シフト”のクラウド移行でも継続されることが多かった。だが、クラウドネイティブアプリケーションでは異なるルールや手法が必要になる。そこでクラウドワークロード保護プラットフォーム(CWPP)が開発された。しかし、アプリケーションがますます動的になるにつれて、セキュリティの選択肢もシフトすることが求められている。CWPPと新しいクラウドセキュリティの状態管理(CSPM)を組み合わせることで、当面はクラウドネイティブアプリケーションにおけるセキュリティニーズの全ての進化に対応できる。

トレンド9:ゼロトラストネットワークアクセステクノロジーがVPNを代替へ

新型コロナウイルス感染症のパンデミックは、従来のVPNにおける多くの問題を浮き彫りにした。新しいゼロトラストネットワークアクセス(ZTNA)により、企業は特定のアプリケーションへのリモートアクセスを制御できる。ZTNAはより安全な選択肢だ。アプリケーションをインターネットから“秘匿”するからだ。これは、ZTNAがZTNAサービスプロバイダーとのみ通信を行い、ZTNAプロバイダーのクラウドサービスを介してのみアクセスすることで可能になる。

ZTNAは、攻撃者がVPN接続を悪用して他のアプリケーションを攻撃するリスクを軽減する。ただし、企業がZTNAを本格的に導入するには、どのユーザーがどのアプリケーションにアクセスする必要があるかを正確にマッピングしなければならない。そのため、本格導入には時間がかかりそうだ。

出典:Gartner Top 9 Security and Risk Trends for 2020(Smarter with Gartner)

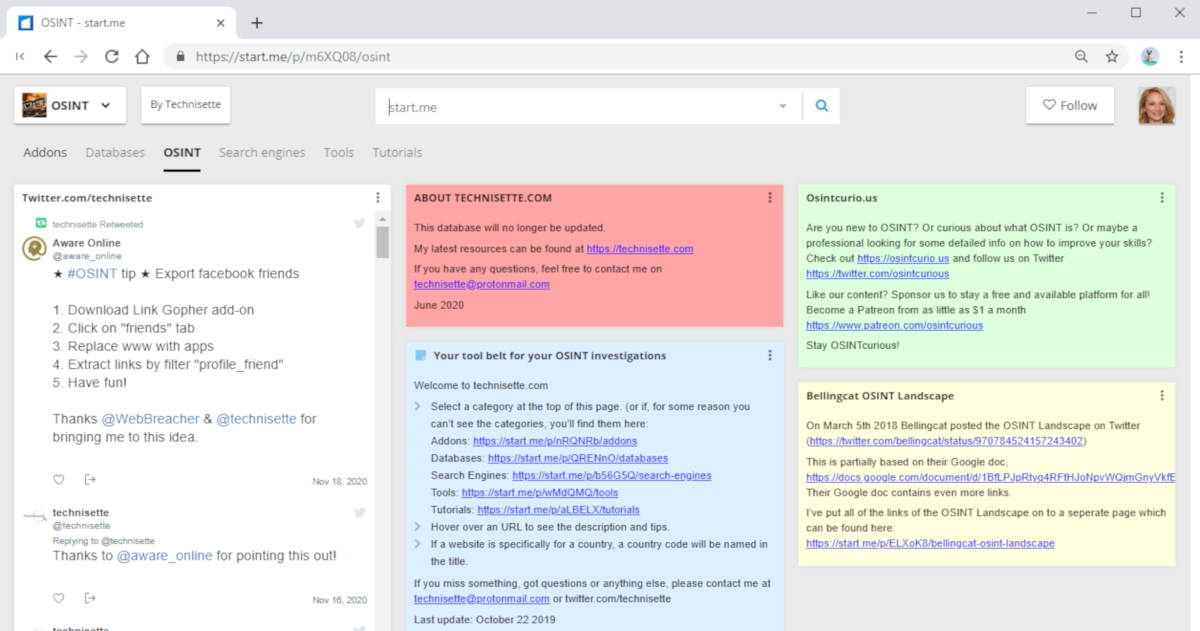

最高のOSINTリソースを発見し、それを把握することに興味があるならば、@LorandBodoと@technisetteによる専門的なアドバイスが最適でしょう。 / If you are interested in discovering and keeping tabs on the best #OSINT resources, you'll love this expert advice by @LorandBodo and @technisette(転載)

ーー

OSINTリソースの管理方法。start.meで最高【専門家の意見】

OSINTのリソースは多種多様であり、常に流動的な状態にある。一日おきに新しいツールが登場する一方で、古いものは静かに引退していきます。だからこそ、多くの市民ジャーナリストや研究者、調査員が毎日start.meを使っているのです。それはあなたのOSINTの仕事をより簡単にしてくれます。

OSINTコミュニティで有名なTechnisette氏とLoránd Bodó氏に説明を求めた。

start.meを知ったきっかけは?

ロラーンド:Twitterで知りました。最初にstart.meのページを持っていた人が誰だったかは覚えていませんが、technisette.comのTechnisetteさんだったと思います。彼女のページを見たとき、私は「すごい!」と思いました。これはすごい!」と思いました。その時、start.meページはまさに私が探していたもので、OSINTのブックマークを簡単に管理できるソリューションでした。

ブックマークやリンクの管理も簡単です。これはOSINTにとって非常に重要です。

ツールやテクニックなどのリソースをすぐに見つけられるように、自分のページを作って自分の思い通りにデザインすることにしました。

テクニセットです。私の同僚がテクニセットを紹介してくれました。彼はそれがどのように動作するかを教えてくれましたし、とても使いやすかったので、私はすぐにコレクションを構築しました。

どのようにstart.meはあなたを助けるのですか?OSINTリソースを管理していますか?

お気に入りのウィジェットや機能は?

テクニセット。特に何かを持っているわけではありません。主に、すべてのものを分類できる別のボックスを持つオプションがあること。

Loránd。私はリンク切れチェッカーが欲しかったので、PROアカウントを持っています。これを使えば、どのリンクが壊れていて削除すべきかを自動的に確認することができます。ソースは頻繁に来ては消えていくので、自動的にすべてのリンクをスキャンしてくれる機能が欲しかったのです。どのリンクも機能しないブックマークページは嫌です。それがPROアカウントを取得することを決めた主な理由の一つです。

また、私はRSSフィードを作成したいと思っていましたが、これは私が特定のトピックやニュースを監視するために驚くほど便利で超便利だと思います。あなたはstart.meで簡単にそれを行うことができます

他にstart.meで開発してほしいものはありますか?

テクニセットです。私がページの更新をやめた理由は、各ブックマークに添付されているコメントで検索できなかったからです。それがうまくいくと助かります。

Quick start.meの反応。ブックマークの説明文でも検索できるようになりました。このサポート記事を読んでみてください。

Loránd. 大きく気になることの一つにプライバシーがあります。これについては2つの角度から考えています。ダッシュボードを作成するユーザーの視点から:start.meを使用する際に、どのような情報を提供したり、漏洩したりするのか?そして、エンドユーザーの視点からは、私がそのようなダッシュボードにアクセスするときに、start.meはどのような情報を収集するのか?このようなサービスには明確さが必要であり、非常に重要です。

start.meの迅速な対応。私たちは、物事を明確にするために、プライバシーポリシーに平易な英語での紹介を追加しました。

Loránd. テロと過激化 start.meページに目次を作成しました。 もしこのようなカテゴリをもっと簡単に作成できる機能があれば、それを望む人もいると思います。つまり、ページを作成するだけでなく、ワンクリックでサブカテゴリを作成して、ユーザーが相互にリンクした素晴らしいダッシュボードをコンパイルできるようにすることができます。あなたはアイデアを得る。異なるページに自動的にリンクする方法。

さらに多くのアイデア?

Technisetteとのメールによるインタビューは、2020年10月9日に行われました。Loránd Bodóとのスカイプインタビューは、2020年10月19日に行われました。その会話の中で、彼はstart.meを改善するためにさらに多くのアイデアに言及した。

- start.meとそれがOSINT研究にどのように活用できるかを紹介する一連のウェビナー。

- リストを監視できるように改良されたTwitterウィジェット。現在は、単一のユーザーのみをフォローすることができます。

- 学者向けに、その分野の最新記事をモニターできるウィジェットを追加しました。

- ある国で利用されているトップサイトに関するより多くの統計。(Quick start.me note: この情報はDiscoverセクションですでに利用可能ですが、より便利になるように拡張することができます)

2020年に最もよく使われたパスワードは? / The worst passwords of 2020 show we are just as lazy about security as ever(転載)

2020年に最もよく使われたパスワードは?

今年もまた、この12カ月間で、パスワードのセキュリティが改善されたかどうかを確認すべき時期がやってきた。

2015年を振り返ると、もっともよく使われている最悪のパスワードの中に「123456」や「password」といったものが含まれていた。しかし5年経った今でも、こうした例はなくなる気配がない。

NordPassとそのパートナーは、2020年の情報漏えいインシデントで流出した2億7569万9516件のパスワードを分析した。同社は、出現頻度が高いパスワードは極めて容易に推測できるものが多く、こうしたパスワードを使用しているアカウントは数秒で破られてしまう可能性があると述べている。「ほかに同じものがないパスワード」だと考えられるものは、全体の44%にすぎなかった。

パスワードマネージャーを提供している企業であるNordPassは米国時間11月18日、パスワードセキュリティの現状がうかがえるレポートを発表した。頻度が高かったパスワードの上位に来たのは、「123456」「123456789」「picture1」「password」「12345678」だった。

これらのパスワードは、総当たり攻撃で破るのに約3時間かかる「picture1」を除けば、どれも辞書攻撃を行うスクリプトなどを使って数秒で破れるものばかりで、人間でも推測できるレベルのものだった。

200件強のリストの中には「whatever(どうでもいい)」というパスワードもあった。いまだに強力でクラックしにくいパスワードを使うつもりがない人が多いことを考えれば、これはパスワードセキュリティの現状をうまく表したフレーズだといえるかもしれない。リストには他にも、「football」「iloveyou」「letmein(Let me in、自分を中に入れてくれの意)」「pokemon」などのパスワードが含まれていた。

NordPassのデータセットによれば、2020年のもっとも頻度が高かったパスワードのトップ10は以下の通りだ。

パスワードを選ぶ際は、キーボード上で隣り合っている文字や数字を並べるなどの単純なパターンや繰り返しは避けるべきだろう。大文字や記号、数字などを意外な場所に入れることも効果的だ。また、どんな場合でも誕生日や名前などの個人情報をパスワードに使うべきではない。

ベンダー側でも単純な組み合わせはユーザーのプライバシーやセキュリティの守る上で役に立たないことを意識すべきだが、ユーザー側でも、自分のアカウントを責任を持って守る必要がある。

今まさに思い出しておきたいやつ(転載)~オンラインでサイバー脅威情報を収集し、不正な情報源からデータを購入する際の法的考慮事項 / Legal Considerations when Gathering Online Cyber Threat Intelligence and Purchasing Data from Illicit Sources~

https://t.co/YypMBTli7d

I.序章

II.シナリオの前提条件

A.セキュリティの実践者

B.フォーラム

C.フォーラムへのアクセス

III. サイバー脅威情報収集

A.シナリオ1: フォーラムで「潜伏」してサイバー脅威の情報を収集する

B.シナリオ2: 犯罪者フォーラムでの質問の提起

C.シナリオ3:フォーラムでの情報交換

IV.盗まれたデータと脆弱性をサイバーセキュリティの目的で購入すること

シナリオ1: 盗まれたデータの購入

- 購入者がデータの正当な所有者であるかどうか。盗まれたデータは、データ所有者、またはデータ所有者の公認代理人によって購入されたものですか?

- 販売されるデータの種類。盗まれたデータは、連邦法で譲渡または所有が禁止されている情報の種類であるか(例:盗まれたクレジットカード情報や企業秘密など)。

- 売主の身元:売主は、連邦法でデータ所有者が取引を行うことを禁止されている人物ですか?

1.データの所有権

2.データの性質

3.売主の性質