米国のチップメーカーIntelの機密文書(侵害に起因するとされる)は、本日早く公開ファイル共有サービスにアップロードされました。

秘密情報のキャッシュは20GBの大きさで、未知のソースから来ています。これは、一連のインテルのリークの最初の部分として発表されました。

匿名のハッカーから文書を受け取った開発者でリバースエンジニアのティリー・コットマンによると、情報のほとんどは知的財産を保護することになっています。開発者は、情報が今年の違反でインテルから盗まれたと言われました。

「彼らは今年の初めに彼らに違反した匿名の情報源によって私に与えられました、これについての詳細はすぐに公開されます」と、コットマンは言います。

「ここでのもののほとんどは、以前にどこにも公開されておらず、NDAまたはインテル制限付きシークレットの下で機密として分類されています」と、開発者が付け加えました。

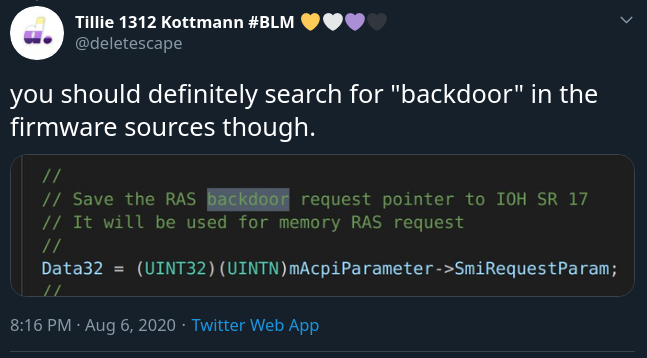

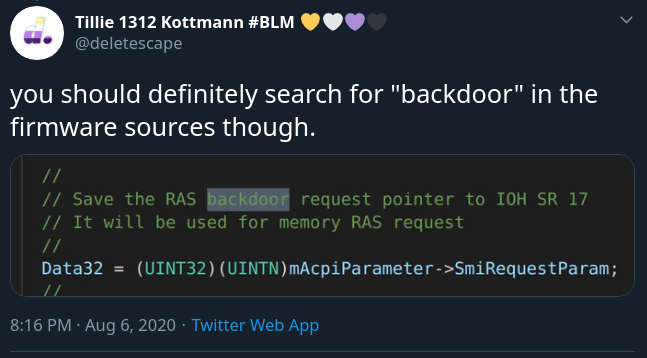

ファームウェアソースコードを参照している人は、バックドアを参照するコメントを見つけるでしょうが、それは何かを意味する可能性があり、必ずしも彼らがあなたのコンピュータにアクセスできることを意味するものではありません:

ティリー・コットマン

コメントの要請に答えたインテルの広報担当者は、「インテル製品開発ポリシーと慣行は、文書化されていないデバイスアクセス(「バックドア」など)、機密性の高いデバイス情報の公開、または製品のセキュリティ機能または制限のバイパスを許可する意図的な手順を禁止している」と述べている同社の製品セキュリティポリシーページを指摘しました。

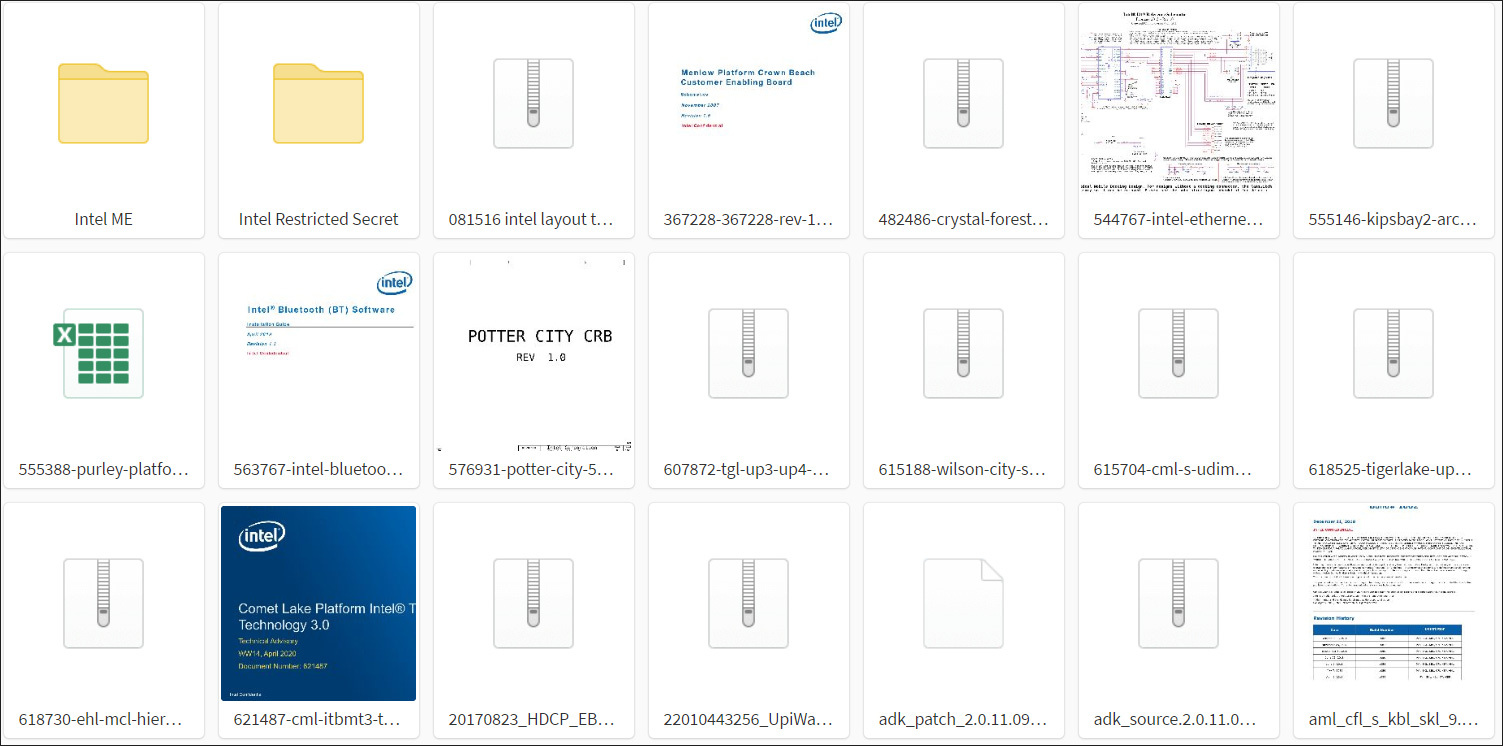

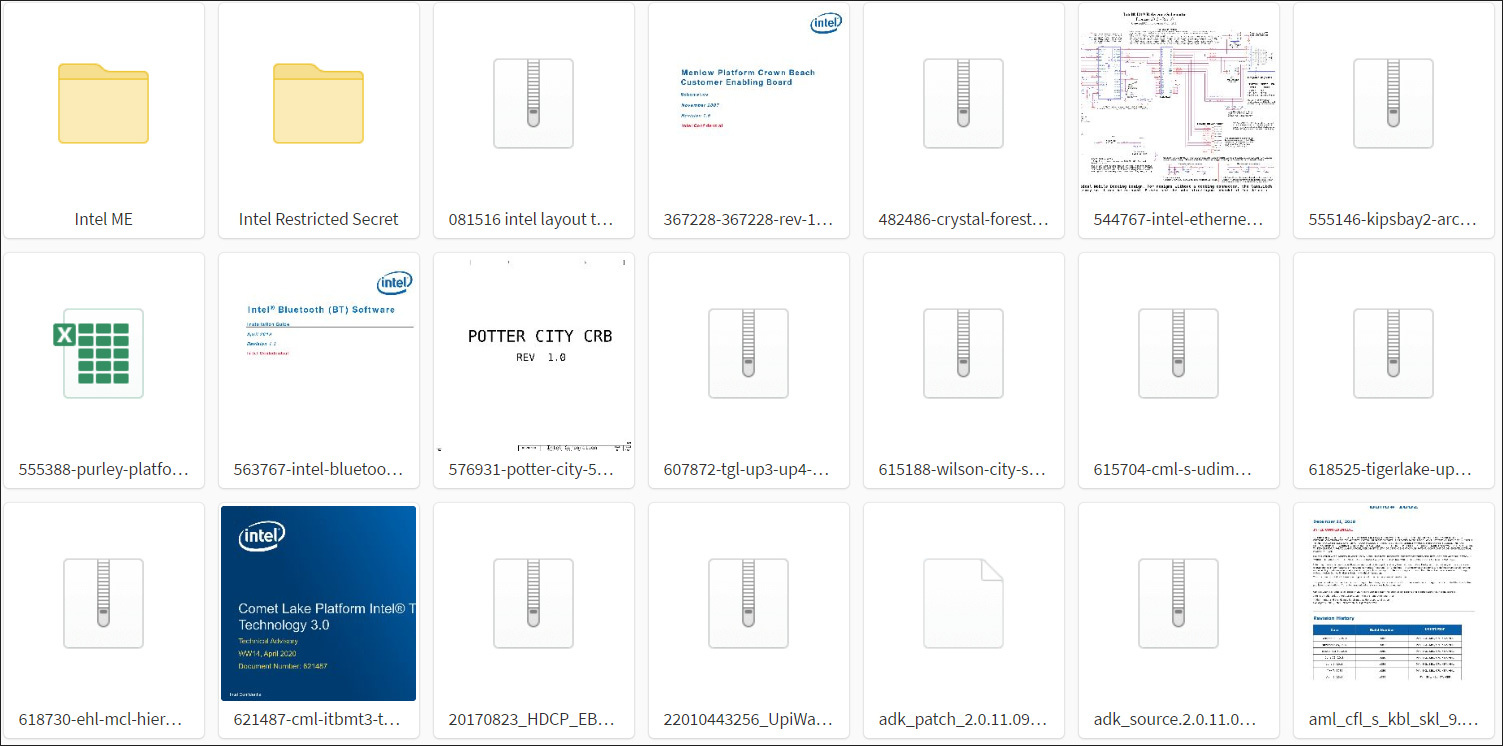

アーカイブ内のファイルの一部には、技術的な仕様が含まれ、Kaby Lake プラットフォームやインテル マネジメント エンジン (ME) を含む内部チップセットの設計に関連しています。

この初期リリースには、以下に関連するドキュメントが含まれています。

- インテル ME ブリングアップ・ガイド + (フラッシュ) ツール + さまざまなプラットフォーム用サンプル

- Kabylake (パーリープラットフォーム) BIOS リファレンスコードとサンプルコード + 初期化コード (完全な履歴を持つ git リポジトリとしてエクスポートされたコードの一部)

- インテル CEFDK (コンシューマー・エレクトロニクス・ファームウェア開発キット (ブートローダーのもの)) ソース

- さまざまなプラットフォーム向けのシリコン/FSP ソースコードパッケージ

- 各種インテル開発・デバッグ・ツール

- ロケット湖Sおよび潜在的に他のプラットフォームのためのシミクスシミュレーション

- さまざまなロードマップおよびその他のドキュメント

- カメラドライバ用バイナリ インテルはSpaceXのために作られました

- 未発表のTiger Lakeプラットフォーム用の回路図、ドキュメント、ツール+ファームウェア

- (非常に恐ろしい)カビレイクFDKトレーニングビデオ

- インテル トレース ハブ + さまざまなインテル ME バージョン用デコーダー ファイル

- エルクハート湖シリコンリファレンスとプラットフォームサンプルコード

- 様々なXeonプラットフォームのためのいくつかのVerilogのもの、それが正確に何であるかわからない

- さまざまなプラットフォーム用に BIOS/TXE ビルドをデバッグする

- ブートガード SDK (暗号化された zip)

- インテル スノーリッジ / スノーフィッシュ プロセス シミュレータ ADK

- 各種回路図

- インテル マーケティング資料テンプレート (インデザイン)

このリリースはすでに「ジューシー」と呼ばれていますが、コットマンは、彼らのソースからの将来のリークには「ジューシー」な機密文書さえ含まれている可能性が高いと考えています。

それがどのように起こったのか

Kottman は、それらによって取得されたソース コードと、リソースへのアクセスを許可する誤って構成された devops ツールを探すさまざまなソースを使用してリポジトリを維持しています。リポジトリには、数十社の企業からデータ、独自のコードが含まれています。 (GEアプライアンス、マイクロソフト、クアルコム、モトローラ、AMD、レノボ)。

開発者は、公開するコードから機密情報を削除し、削除要求に準拠するように最善を尽くします。さらに、彼らは誤った構成と将来の事故を避ける方法についての詳細を提供することを喜んでいます。

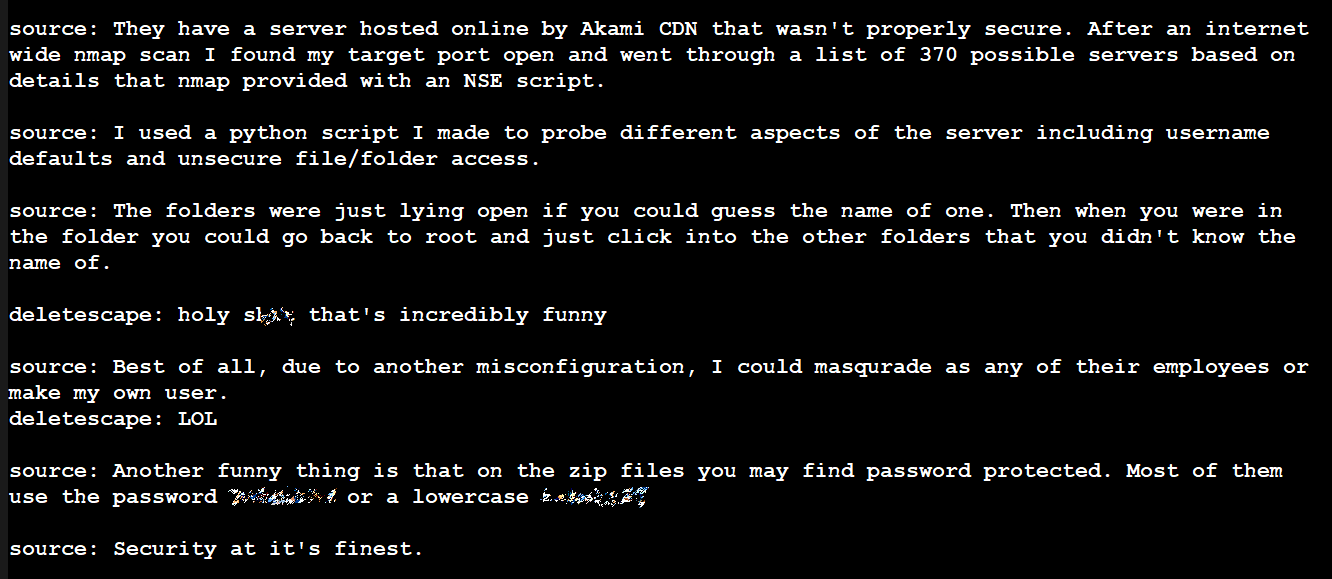

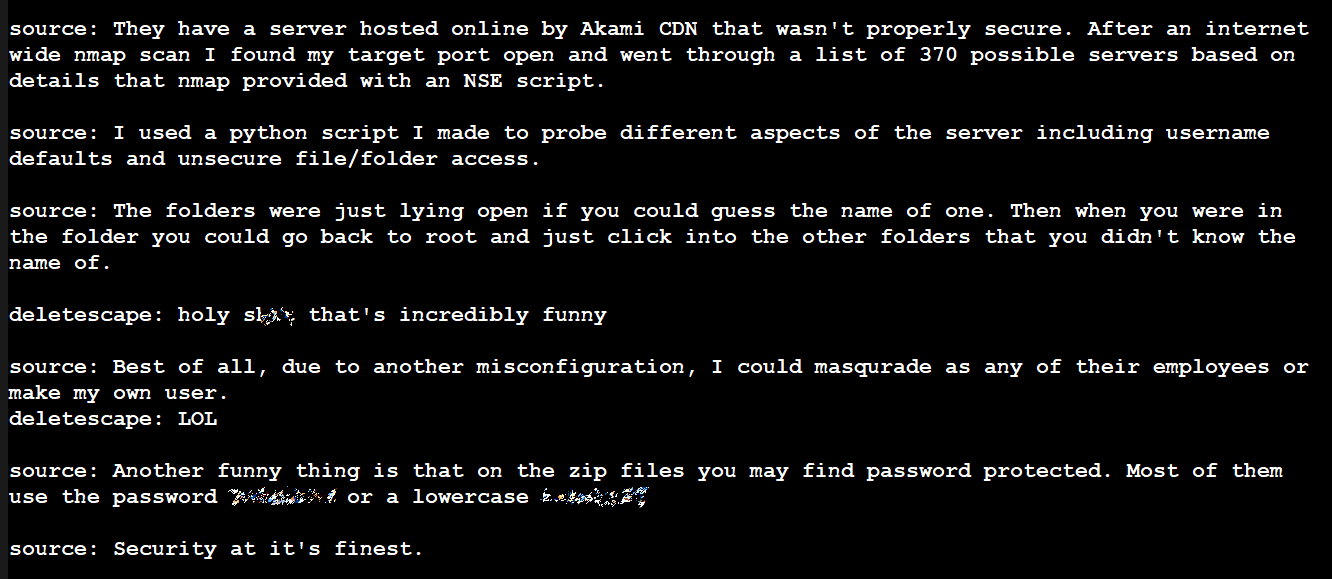

インテルの違反は変わらないようです。ハッカーはKottmannに、適切にセキュリティが確保されていないCDNでインテルサーバーを見つけたと語った。この特定のマシンは、インターネット全体のスキャンから収集された詳細に基づいて選択されたように見えます。

カスタム Python スクリプトを使用して、ハッカーはデフォルトのユーザー名アクセスとファイルやフォルダへのセキュリティで保護されていないアクセスをテストできたと主張しています。ハッカーによると、フォルダへのアクセスは、正しい名前を知っていれば可能でした。一度に, 彼らはルートに戻ってそれらのいずれかにアクセスすることができます。

上記のチャットには、もともとBleepingComputerが意図的に削除したインテル文書のパスワードが含まれていました。

しかし、より重要な詳細は、リソースへのアクセス権を持つインテルの従業員を偽装したり、独自のユーザーを作成したりできるという主張でした。ファイルの中には、信じられないほど脆弱なパスワードで保護されたアーカイブがあります。

ブリーピングコンピュータに対する声明の中で、インテルはデータがインテルリソース・アンド・デザインセンターからのものと思われると述べた。会社の担当者は違反方法について推測しませんでしたが、漏洩はポータルにアクセスできる人からのものである可能性があると述べています。

「我々はこの状況を調査している。この情報は、お客様、パートナー、およびアクセス登録を行っている他の外部当事者が使用する情報をホストするインテル・リソース・アンド・デザイン・センターから提供されているようです。私たちは、アクセス権を持つ個人がこのデータをダウンロードして共有したと信じています」 - インテルの担当者

この部門の従業員は、お客様やOEM向けのリソースだけでなく、ドキュメントやツール、テストサービス、プレリリース製品情報などのインテルの知的財産にアクセスできる通常の権限よりも高く、すべて企業秘密保持契約(CNDA)の下で利用できます。

これは発展途上の物語です。

ーー以下原文ーー

Classified and confidential documents from U.S. chipmaker Intel, allegedly resulting from a breach, have been uploaded earlier today to a public file sharing service.

The cache of secret information is 20GB large and comes from an unknown source. It was announced as the first part in a series of Intel leaks.

According to

Tillie Kottmann, a developer and reverse engineer who received the documents from an anonymous hacker, most of the information is supposed to be protected intellectual property. The developer was told that the information was stolen from Intel in a breach this year.

"They were given to me by an Anonymous Source who breached them earlier this Year, more details about this will be published soon," Kottmann says.

“Most of the things here have NOT been published ANYWHERE before and are classified as confidential, under NDA or Intel Restricted Secret,” the developer added.

Those browsing firmware source code will find comments referring to backdoors, but that could mean anything and does not necessarily mean they can gain access to your computer:

An Intel spokesperson replying to our request for comments pointed us to the company's

product security policy page, which states that "Intel product development policy and practices prohibit any intentional steps to allow undocumented device access (e.g., “backdoors”), exposure of sensitive device information, or a bypass of security features or restrictions of its products."

Some of the files in the archive include technical specifications and relate to internal chipset design, including Kaby Lake platform and Intel Management Engine (ME).

This initial release contains documents related to the following:

- Intel ME Bringup guides + (flash) tooling + samples for various platforms

- Kabylake (Purley Platform) BIOS Reference Code and Sample Code + Initialization code (some of it as exported git repos with full history)

- Intel CEFDK (Consumer Electronics Firmware Development Kit (Bootloader stuff)) SOURCES

- Silicon / FSP source code packages for various platforms

- Various Intel Development and Debugging Tools

- Simics Simulation for Rocket Lake S and potentially other platforms

- Various roadmaps and other documents

- Binaries for Camera drivers Intel made for SpaceX

- Schematics, Docs, Tools + Firmware for the unreleased Tiger Lake platform

- (very horrible) Kabylake FDK training videos

- Intel Trace Hub + decoder files for various Intel ME versions

- Elkhart Lake Silicon Reference and Platform Sample Code

- Some Verilog stuff for various Xeon Platforms, unsure what it is exactly

- Debug BIOS/TXE builds for various Platforms

- Bootguard SDK (encrypted zip)

- Intel Snowridge / Snowfish Process Simulator ADK

- Various schematics

- Intel Marketing Material Templates (InDesign)

This release has already been dubbed “juicy” but Kottmann believes that future leaks from their source are likely to contain even “juicier” classified documents.

How it allegedly happened

Kottman is maintaining a repository with source code obtained by them and various sources hunting for misconfigured devops tools that allow access to resources. The repository contains data, proprietary code included, from

dozens of companies (GE Appliances, Microsoft, Qualcomm, Motorola, AMD, Lenovo).

The developer does their best to remove sensitive information from the code they publish and complies to takedown requests. Even more, they are willing to provide details about the misconfiguration and how to avoid mishaps in the future.

The Intel breach appears to be no different. The hacker told Kottmann that they found an Intel server on a CDN that was not properly secured. This particular machine was seemingly selected based on details collected from an internet-wide scan.

Using a custom Python script, the hacker claims they were able to test for default username access and unsecured access to files and folders. According to the hacker, access to the folders was possible if you knew the right names. They needed to guess just one name, though. Once in, they could go back to root and get access to any of them.

The chat above originally contained passwords for Intel documents that BleepingComputer intentionally removed.

However, the more important detail provided was the claim that they could impersonate any Intel employee with access to the resources, or create their own user. Some of the files are archives protected by incredibly an weak password.

In a statement to BleepingComputer, Intel said that the data appears to be from the Intel Resource and Design Center. A company representative did not speculate on the breach method but said that the leak may be from someone with access to the portal:

“We are investigating this situation. The information appears to come from the Intel Resource and Design Center, which hosts information for use by our customers, partners and other external parties who have registered for access. We believe an individual with access downloaded and shared this data” - Intel representative

Employees in this department have higher than normal privileges that gives them access not just to resources for customers and OEMs but also to Intel's intellectual property like documentation and tools, testing services, and pre-release product info, all available under a corporate non-disclosure agreement (CNDA).

This is a developing story...

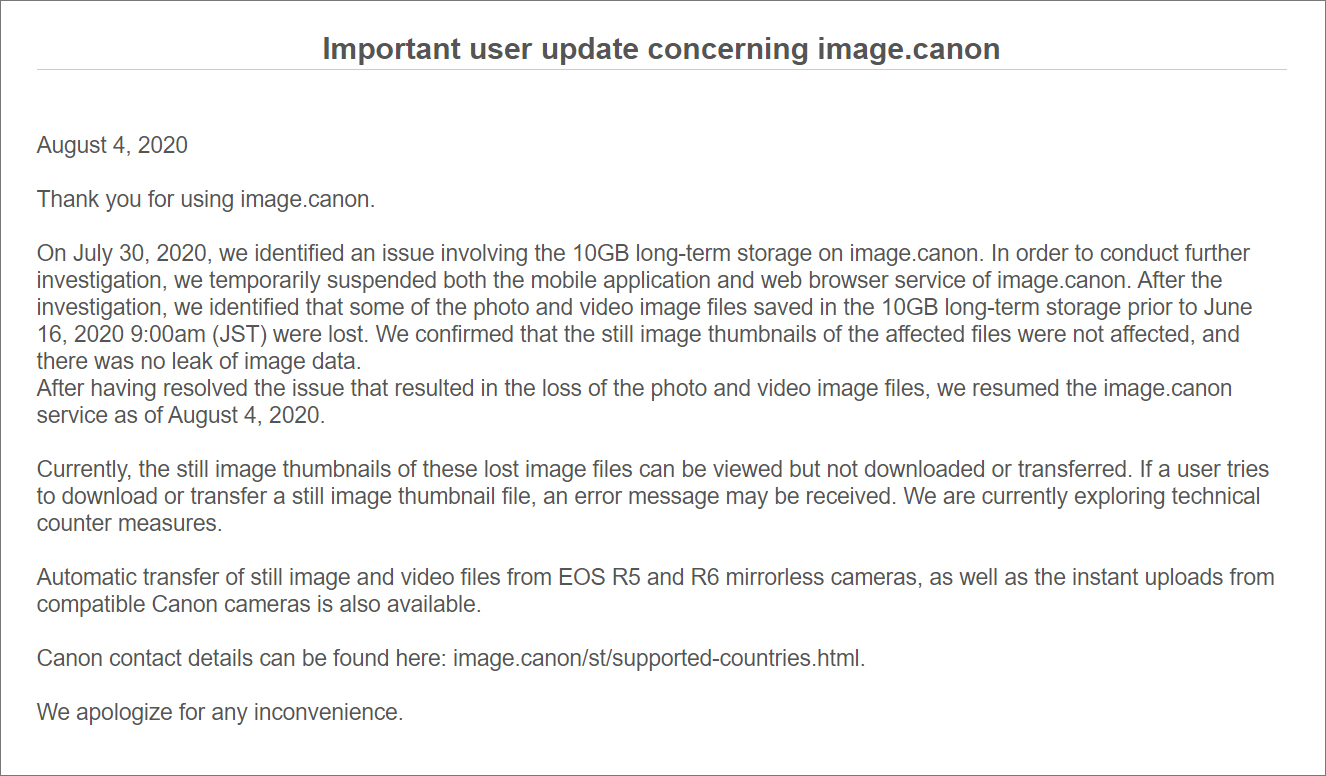

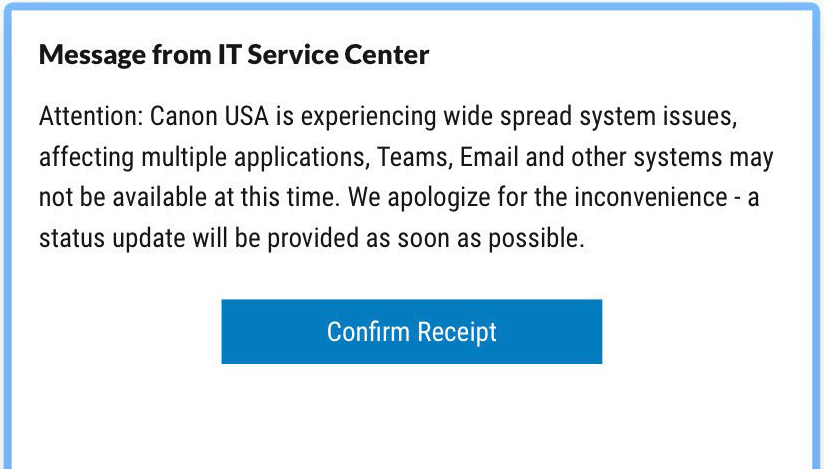

Image.canon outage notice

Image.canon outage notice Notice from Canon's IT department

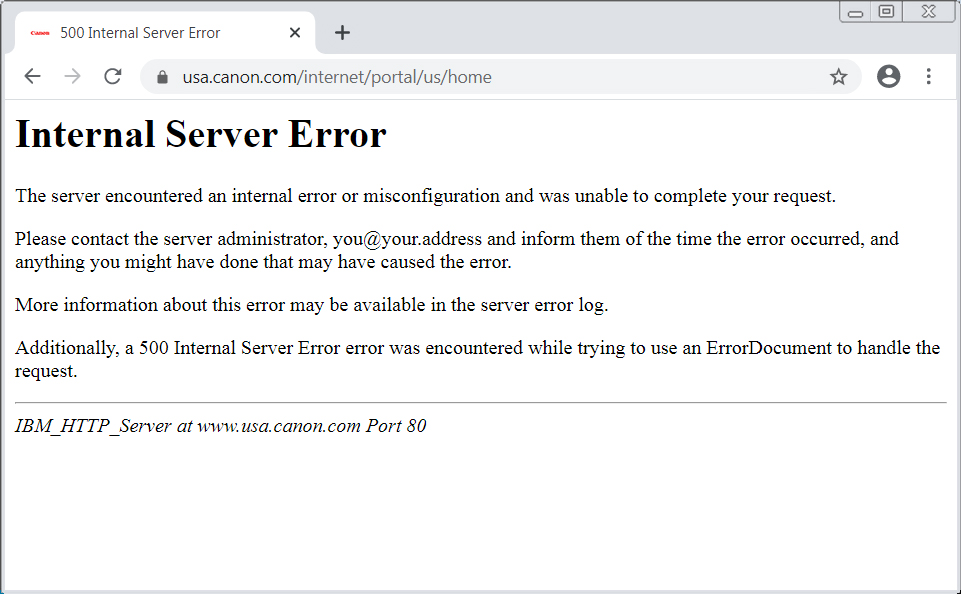

Notice from Canon's IT department Canon USA website is down

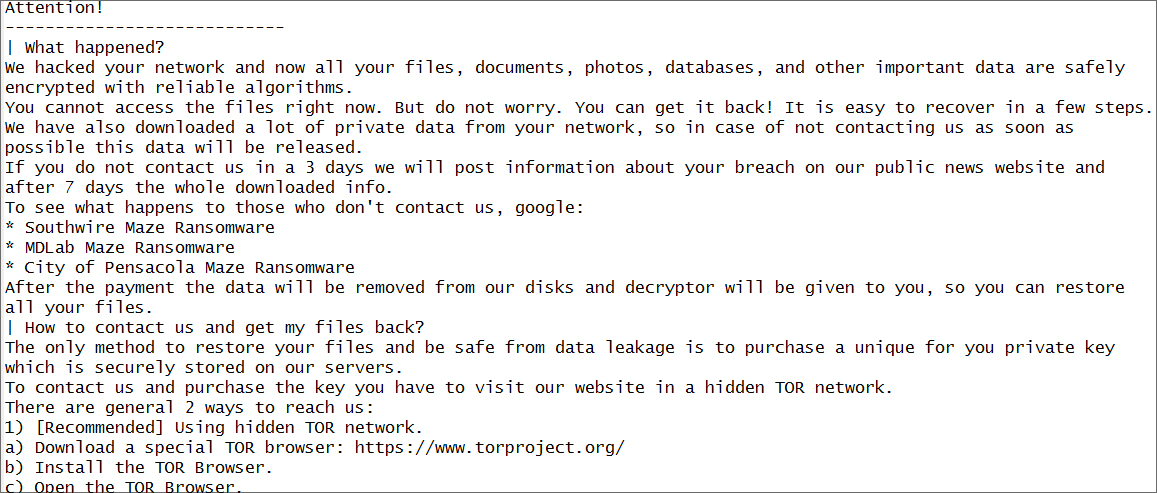

Canon USA website is down Partial Maze ransomware note

Partial Maze ransomware note