雑記系ブログ。セキュリティとか、マイルとか、投資とか、、、 / Miscellaneous Blogs. Security, miles, investments, etc

株式会社MORESCO 元従業員の逮捕について 2022年9月15日

宮城県 キャンペーンの賞品発送における個人情報の流出について 2022年9月15日

水戸ホーリーホック公式サイト 申し込みフォーム不具合による個人情報誤表示の可能性に関するお知らせとお詫び 2022年9月15日

インドの航空会社「Akasa Air」において、乗客の個人情報のお漏らしが判明

クラウドサービス!?VaaS:Violence as a Service

ライバルを物理的に攻撃する人間を雇うことで決着をつけようとしているサイバー犯罪者グループに関する連邦捜査に関連して、ニュージャージー州の21歳の男が逮捕され、ストーカー行為で起訴された。検察当局によると、同被告は最近、ペンシルベニア州の住宅に拳銃を発砲し、同州の別の場所にある住宅に火炎瓶で放火するなど、こうした計画にいくつか参加していたとのことです。

ニュージャージー州エッグ・ハーバー・タウンシップ在住のPatrick McGovern-Allenは、米国連邦捜査局からの令状により、8月12日に逮捕されました。

検察によると、2022年1月2日午前2時頃、McGovern-Allenと正体不明の共謀者が、ペンシルベニア州ウエストチェスターの住宅に向けて複数の拳銃弾を発砲しました。幸いなことに、当時家の中にいた住人は誰も怪我をしませんでした。しかし検察によると、加害者たちは銃撃が行われた「証拠」として、実際にその様子をビデオに記録していたという。

捜査当局によると、McGovern-Allenは犯人の一人で、「Justin Activeはここにいた」と叫びながら、ウエストチェスターの住宅の下層階に少なくとも8発を無秩序に撃ち込んだという。

2021年12月18日、ペンシルベニア州アビントンタウンシップの警察は、住宅火災の直前に何かが投げ込まれたような音がしたという住民からの通報を受け、駆けつけました。

数週間後のウエストチェスターでの銃撃事件の日、ウエストタウン・イーストゴーシェン警察の刑事がアビントン警察に連絡し、複数のオンライン掲示板に出回っていた、2人の人物がアビントンの住宅に放火しているように見える別のビデオを共有しました。刑事訴状によると、2人の警察官は、両方のビデオに同じ容疑者が映っていることを確認したという。

この動画には、少なくとも2人の人物が窓を壊し、ボロ布に浸した瓶に火をつけて家の側面に投げつける様子が映っている。

"火炎瓶によって、家のサイディング、草、木製の椅子など、すぐ周囲が発火した "と、McGovern-Allenに対する政府の訴状には書かれています。"その後、2人の容疑者は徒歩で通りに向かって逃走し、ビデオが停止したときに何かを叫び始めた。"

政府は、被害者の名前をイニシャル(ウエストチェスターの銃撃は「K.M.」、アビントンの爆破は「A.R.」)で表記しているが、両者とも以前、敵対するサイバー犯罪集団からスワッティング攻撃(人質事件、自殺、爆弾予告などの警察への遭難信号を犯人が偽装し、標的とする住所に重武装した警察を送り込む)を受けたことがあると述べた。

訴状では、McGovern-Allenのオンライン名称「Tongue」がチャットサービス「Discord」で使用していたとされるハンドルとユーザーIDについて触れています(ユーザー:「Tongue#0001」)。

"チャットの中で、[Tongue]は他のDiscordユーザーに、自分がK.M.の家を銃撃した人物であり、火炎瓶を使った火災爆破を行う意思があると伝えています "と訴状は記載しています。

このTongueという別名に関連する数百のチャット記録を調査しましたが、どちらの攻撃も、ライバルのサイバー犯罪者の女友達を攻撃して仕返しをしたいという動機から行われたようです。

ペンシルベニア州ウエストチェスターの事件で、犯人が 「ジャスティン・アクティブはここにいた 」と叫んでいました。ジャスティン・アクティブは、同じサイバー犯罪チャンネルで同じように活躍している人物のニックネームだが、銃撃事件に関する知識や参加を激しく否定している。ジャスティン・アクティブはテレグラムで、銃撃事件の標的は自分の元恋人で、爆破事件の標的は別の友人であると述べています。

ジャスティン・アクティブは数カ月前から、この2つの攻撃はMcGovern-Allenに責任があり、自分に対する脅迫戦術として行われたものだと主張しています。ジャスティン・アクティブの別名[Nutcase68]は、McGovern-Allenが当局に逮捕されたのと同じ8月12日にTelegramで叫んでいます。

ジャスティン・アクティブの言い分は、刑事訴状にある、2022年4月2日のチャットへの言及によって裏付けられているようで、その中で[Tongue]は銃撃の理由を説明しています。

ジャスティン・アクティブと[Tongue]の2人が頻繁に利用していたテレグラムのチャットチャンネルには、それぞれ数百から数千人のメンバーがおり、これらのコミュニティでは対面での任務や作業のオファーがありました。

これらのオファーの多くは、特定の住所を訪問し、レンガを投げつけるために誰かを雇う「brickings」を実行するためのサービスです。

McGovern-Allenがニュースになったのは、少し前のことで、The Press of Atlantic Cityの2020年9月の記事によると、当時19歳のPatrick McGovern Allenが車で建物に突っ込み、住民を家から追い出したとのことです。

GDPR遵守の失敗事例:ブリティッシュ・エアウェイズ

- BA顧客の氏名、住所、カード番号、CVV番号:244,000人

- カード番号とCVV番号のみ:77,000人

- カード番号のみ:108,000人

- BAの従業員および管理者アカウントのユーザー名とパスワード、およびBAエグゼクティブ・クラブアカウントのユーザー名と暗証番号:最大612件

株式会社文化放送キャリアパートナーズ 当社サーバーへの不正アクセスに関するお知らせ 2022年9月16日

週刊OSINT 2022-34号

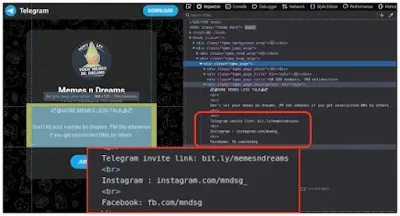

今号は、とてもエキサイティングなトピックをいくつか紹介します。Telegramに関する本当にクールなヒントやトリックがあるだけでなく、Telegramユーザーを見つけるための新しいツールもあります。そして、cURLの使い方に関する素敵なチュートリアル、ダークマーケットベンダーの記事、そしてドローンの世界に飛び込みます。

- Telegram Tips

- cURL for OSINT

- Darth Maul

- Drones and OSINT

- Geogramint

チュートリアル: Telegram Tips

Twitterユーザーのhatless1derさんが、今月初め、Telegramの良いヒントをブログに書いてくれました。この投稿の素晴らしいところは、これらのヒントを得るためにアカウントを持っている必要さえないことです。イントロテキストを拡大することから、プレビューを提供するチャンネル内で素早くブラウズすることまで。いくつかの確かなヒントと、Micah Hoffmanによるボーナスブックマークレットがあります。

チュートリアル: cURL for OSINT

TwitterでTactical OSINT Analystというユーザーが、GitHubに投稿した長いチュートリアルをシェアしています。インターネットから情報を取得するためにcURLを使用する方法について多くのヒントがある。彼はiOSを使っているので、brewでツールをインストールしているのかもしれない。しかし、もしあなたが自分のオペレーティングシステムにこのツールをインストールする方法を知りたいのであれば、こちらの公式cURLページをご覧ください: https://curl.se/

記事: Darth Maul

Bushidotokenが個人ブログでDark Maulのダークマーケットに飛び込む記事を書いています。この記事を掲載したのは、オープンソースの情報がいかに脅威のインテリジェンスに利用できるかを示すためです。Whois登録の基本的な情報から、フォーラムでのユーザー名まで。これらはプロフィールの基礎となる情報のほんの一部で、時間が経つにつれて、より多くの情報が出てきたときに拡張していくものです。このような仕事では、可能な限り全体像を把握するために、あらゆる情報を文書化することが重要です。

記事: Drones and OSINT

TwitterでIntel_inquirerとして知られるVenessa Ninovicが、先週ドローンに関するブログ記事を公開した。この記事は、例やニュース記事、他のブログへのリンクでなぞられています。しかし、ドローンの種類を特定したり、登録情報を見つけたり、あるいはドローンの映像を見つけるのに役立つリソースを紹介するリンク集も掲載されています。もちろん、ドローンを追跡することもできますし、Vanessaはその例を示しています。でも、本当に怠け者なら、ADS-B Exchangeに行って、「ドローン」フィルター(リンク)をクリックすることもできるんだ。アメリカ空軍の航空機の登録番号を検索しているのなら、Joseph Baugherのページにある広範な履歴をチェックすることをお勧めします。

Tool: Geogramint

ProjetFoxのTwitterユーザーalb_310は、Telegramのあるツールの強化版を作成しました。インストール後、必要な情報をすべて入力すると、このツールは完璧に動作します。ボタンをクリックするだけで、500m、1000m、2000m、3000m以上の距離にいるすべてのユーザーを検索します。さらに、検索終了後、その結果をJSONファイルに保存してくれるのも嬉しい。GUIでは検索はできませんし、スクロールバーもありませんが、実際には結果をスクロールして見ることができます。しかし、このツールは実に簡単に動作し、アバターを全員に表示する以外、他に特別な権利は必要ありません。ですから、OpSecに関して言えば、geogramintはあなたのツールボックスへの歓迎すべき追加機能です。